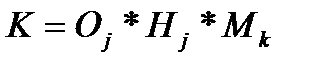

Представление элементов матрицы

Содержание каждого из элементов МАТРИЦЫ описывает взаимосвязь составляющих создаваемой СЗИ.

| Информационная система (типовая или конкретная структура и характеристики) |

| Анализ подходов и концепций построения СЗИ |

| Анализ структуры ИС, как объекта защиты |

| Анализ методик создания СЗИ |

| Основы Оi=4 |

| Направления Нj=5 |

Матрица знаний (состояний)СЗИ

(при Оi=4, Нj=5, Мk=7) (при Оi=4, Нj=5, Мk=7)

|

| Структура и функции СЗИ |

| Этапы Мk=7 |

Рисунок 5. Структурная схема формирования СЗИ с помощью матрицы знаний

| <<< Этапы | Направления >>> | Защита объектов ИС | Защита процессов и программ | Защита каналов связи | ПЭ МИ Н | Управление системой защиты | |||||||||||||||

| Основы >>> | База | Структура | Меры | Средства | База | Структура | Меры | Средства | База | Структура | Меры | Средства | База | Структура | Меры | Средства | База | Структура | Меры | Средства | |

| Определение информации, подлежащей защите | |||||||||||||||||||||

| Выявление угроз и каналов утечки информации | |||||||||||||||||||||

| Проведение оценки уязвимости и рисков | |||||||||||||||||||||

| Определение требований к СЗИ | |||||||||||||||||||||

| Осуществление выбора средств защиты | |||||||||||||||||||||

| Внедрение и использование выбранных мер и средств | |||||||||||||||||||||

| Контроль целостности и управление защитой |

Рисунок 6. Нумерация элементов матрицы знаний

Комплекс вопросов создания и оценки СЗИ рассматривается путем анализа различных групп элементов матрицы, в зависимости от решаемых задач.

Например отдельно можно оценить качество нормативной базы (Рис.7) или защищенность каналов связи (Рис.8), или качество мероприятий по выявлению каналов утечки информации (Рис.9) и т.д.

В общем случае основным содержанием элементов матрицы является ответ на вопрос “Какие из мероприятий по защите информации, кем и как выполняются?”

В другом примере на Рис.10 приведено содержание для элементов № 321, 322, 323, 324, которые объединяют следующие составляющие:

| <<< Этапы | Направления >>> | Защита объектов ИС | Защита процессов и программ | Защита каналов связи | ПЭ МИ Н | Управление системой защиты | |||||||||||||||

| Основы >>> | База | Структура | Меры | Средства | База | Структура | Меры | Средства | База | Структура | Меры | Средства | База | Структура | Меры | Средства | База | Структура | Меры | Средства | |

| Определение информации, подлежащей защите | |||||||||||||||||||||

| Выявление угроз и каналов утечки информации | |||||||||||||||||||||

| Проведение оценки уязвимости и рисков | |||||||||||||||||||||

| Определение требований к СЗИ | |||||||||||||||||||||

| Осуществление выбора средств защиты | |||||||||||||||||||||

| Внедрение и использование выбранных мер и средств | |||||||||||||||||||||

| Контроль целостности и управление защитой |

Рисунок 7.

| <<< Этапы | Направления >>> | Защита объектов ИС | Защита процессов и программ | Защита каналов связи | ПЭ МИ Н | Управление системой защиты | |||||||||||||||

| Основы >>> | База | Структура | Меры | Средства | База | Структура | Меры | Средства | База | Структура | Меры | Средства | База | Структура | Меры | Средства | База | Структура | Меры | Средства | |

| Определение информации, подлежащей защите | |||||||||||||||||||||

| Выявление угроз и каналов утечки информации | |||||||||||||||||||||

| Проведение оценки уязвимости и рисков | |||||||||||||||||||||

| Определение требований к СЗИ | |||||||||||||||||||||

| Осуществление выбора средств защиты | |||||||||||||||||||||

| Внедрение и использование выбранных мер и средств | |||||||||||||||||||||

| Контроль целостности и управление защитой |

Рисунок 8.

| <<< Этапы | Направления >>> | Защита объектов ИС | Защита процессов и программ | Защита каналов связи | ПЭ МИ Н | Управление системой защиты | |||||||||||||||

| Основы >>> | База | Структура | Меры | Средства | База | Структура | Меры | Средства | База | Структура | Меры | Средства | База | Структура | Меры | Средства | База | Структура | Меры | Средства | |

| Определение информации, подлежащей защите | |||||||||||||||||||||

| Выявление угроз и каналов утечки информации | |||||||||||||||||||||

| Проведение оценки уязвимости и рисков | |||||||||||||||||||||

| Определение требований к СЗИ | |||||||||||||||||||||

| Осуществление выбора средств защиты | |||||||||||||||||||||

| Внедрение и использование выбранных мер и средств | |||||||||||||||||||||

| Контроль целостности и управление защитой |

Рисунок 9.

| <<< Этапы | Направления >>> | Защита объектов ИС | Защита процессов и программ | Защита каналов связи | ПЭ МИ Н | Управление системой защиты | |||||||||||||||

| Основы >>> | База | Структура | Меры | Средства | База | Структура | Меры | Средства | База | Структура | Меры | Средства | База | Структура | Меры | Средства | База | Структура | Меры | Средства | |

| Определение информации, подлежащей защите | |||||||||||||||||||||

| Выявление угроз и каналов утечки информации | |||||||||||||||||||||

| Проведение оценки уязвимости и рисков | |||||||||||||||||||||

| Определение требований к СЗИ | |||||||||||||||||||||

| Осуществление выбора средств защиты | |||||||||||||||||||||

| Внедрение и использование выбранных мер и средств | |||||||||||||||||||||

| Контроль целостности и управление защитой |

Рисунок 10.

• № 3 (300 проведение оценки уязвимости и рисков) блока “ЭТАПЫ”,

• № 2 (020 защита процессов и программ) блока “НАПРАВЛЕНИЯ”

• № 1, 2, 3, 4 (001 нормативная база, 002 структура органов, 003 мероприятия, 004 используемые средства) блока “ОСНОВЫ”.

Опишем содержание информации в указанных элементах матрицы.

Вот что получилось:

• Элемент № 321 содержит информацию о том насколько полно отражены в

• законодательных, нормативных и методических документах вопросы, определяющие порядок проведения оценки уязвимости и рисков для информации используемой в процессах и программах конкретной ИС?

• Элемент № 322 содержит информацию о том имеется ли структура органов (сотрудники), ответственная за проведение оценки уязвимости и рисков для процессов и программ ИС?

• Элемент № 323 содержит информацию о том определены ли режимные меры, обеспечивающие своевременное и качественное проведение оценки уязвимости и рисков для информации используемой в процессах и программах ИС?

• Элемент № 324 содержит информацию о том применяются ли технические, программные или другие средства, для обеспечения оперативности и качества проведения оценки уязвимости и рисков в процессах и программах ИС.

Это содержание только четырех вопросов из ста сорока, но ответы на них уже позволяют сформировать некое представление о состоянии дел по защите информации в конкретной ИС.

В общем случае рассматриваются все 140 вопросов (по числу элементов матрицы). Описание этих вопросов позволяют составить полное представление о СЗИ и оценить достигнутый уровень защиты.

Лекция 2. Основные понятия теории защиты информации.

План лекции.

1. Определение и основные понятия теории защиты информации.

2. Общеметодологические принципы формирования теории защиты информации.

Определение и основные понятия теории защиты информации

Теория защиты информации определяется как система основных идей, относящихся к защите информации в современных системах ее обработки, дающая целостное представление о сущности проблемы защиты, закономерностях ее развития и существенных связях с другими отраслями знания, формирующаяся и развивающаяся на основе опыта практического решения задач защиты и определяющая основные ориентиры в направлении совершенствования практики защиты информации.

В приведенном определении уже содержатся общие сведения о задачах теории защиты; в более же развернутом виде теория защиты должна:

1) предоставлять полные и адекватные сведения о происхождении, сущности и развитии проблем защиты;

2) полно и адекватно отображать структуру и содержание взаимосвязей с родственными и смежными областями знаний;

3) аккумулировать опыт предшествующего развития исследований, разработок и практического решения задач защиты информации;

4) ориентировать в направлении наиболее эффективного решения основных задач защиты и предоставлять необходимые для этого научно-методологические и инструментальные средства;

5) формировать научно обоснованные перспективные направления развития теории и практики защиты информации.

Сформулированным выше целевым назначением теории защиты предопределяется ее состав и общее содержание. Составными частями ее, очевидно, должны быть:

1) полные и систематизированные сведения о происхождении, сущности и содержании проблемы защиты;

2) систематизированные результаты ретроспективного анализа развития теоретических исследований и разработок, а также опыта практического решения задач защиты, полно и адекватно отображающие наиболее устойчивые тенденции в этом развитии;

3) научно обоснованная постановка задачи защиты информации в современных системах ее обработки, полно и адекватно учитывающая текущие и перспективные концепции построения систем и технологий обработки, потребности в защите информации и объективные предпосылки их удовлетворения;

4) общие стратегические установки на организацию защиты информации, учитывающие все многообразие потенциально возможных условий защиты;

5) методы, необходимые для адекватного и наиболее эффективного решения всех задач защиты и содержащие как общеметодологические подходы к решению, так и конкретные прикладные методы решения;

6) методологическая и инструментальная база, содержащая необходимые методы и инструментальные средства решения любой совокупности задач защиты в рамках любой выбранной стратегической установки;

7) научно обоснованные предложения по организации и обеспечению работ по защите информации;

8) научно обоснованный прогноз перспективных направлений развития теории и практики защиты информации.

Приведенный перечень составных частей даже при таком очень общем представлении их содержания предметно свидетельствует о большом объеме и многоаспектности теории защиты, что, естественно, порождает значительные трудности ее формирования. Эти трудности усугубляются еще тем, что проблема защиты информации относится к числу сравнительно новых, причем по мере развития исследований, разработок и практической их реализации появляются новые аспекты, защита информации представляется все более комплексной и все более масштабной проблемой. Существенное влияние оказывает также неординарность проблемы защиты, наиболее значимым фактором которой является повышенное влияние на процессы защиты случайных трудно предсказуемых событий. Всем изложенным предопределяется настоятельная необходимость выбора и обоснования методологических принципов формирования самой теории защиты.

Общеметодологические принципы формирования теории, методы решения задач и методологический базис в совокупности составляют научно-методологическую основу теории защиты информации.

Дата добавления: 2016-03-15; просмотров: 789;