Направления обеспечения информационной безопасности автоматизированных систем.

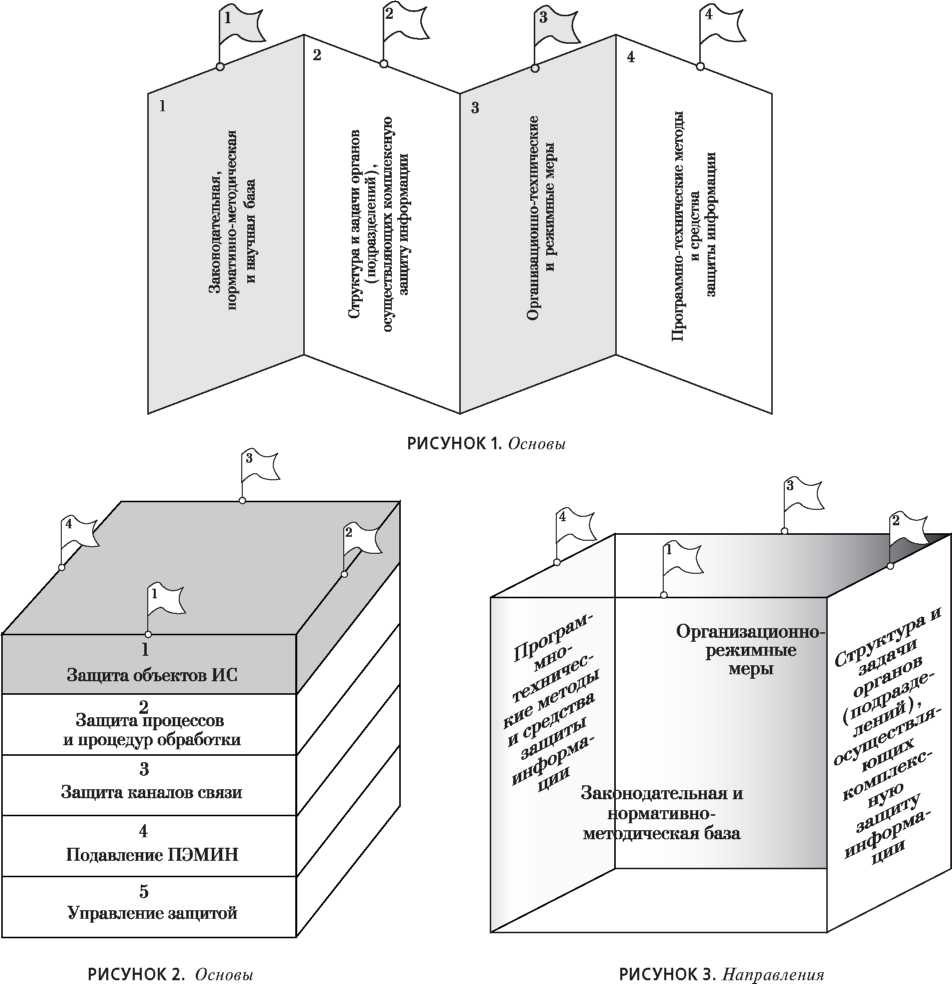

Как известно, для того чтобы решить проблему надо быть выше нее и немного в стороне. Итак попробуем взглянуть на проблему сверху и охватить все ее аспекты. Обратите внимание на рисунок 1.

Известно, что ОСНОВОЙ или составными частями практически любой СИСТЕМЫ (в том числе и системы защиты информации) являются:

1. Законодательная, нормативно-правовая и научная база;

2. Структура и задачи органов (подразделений), обеспечивающих безопасность ИТ;

3. Организационно-технические и режимные меры и методы (политика информационной безопасности);

4. Программно-технические способы и средства.

Представим ОСНОВЫ в виде куба, внутри которого и находятся все вопросы (предметная область) защиты информации (Рис.2).

Далее, руководствуясь принципом “разделяй и властвуй”, выделим основные НАПРАВЛЕНИЯ в общей проблеме обеспечения безопасности информационных технологий (они представлены на Рис. 3).

НАПРАВЛЕНИЯ формируются исходя из конкретных особенностей ИС как объекта защиты. В общем случае, исходя из типовой структуры ИС и исторически сложившихся видов работ по защите информации предлагается рассмотреть следующие направления:

1. Защита объектов информационных систем;

2. Защита процессов, процедур и программ обработки информации;

3. Защита каналов связи;

4. Подавление побочных электромагнитных излучений.

5. Управление системой защиты;

Но поскольку каждое из этих направлений базируется на перечисленных выше ОСНОВАХ, то грани куба объединяют ОСНОВЫ и НАПРАВЛЕНИЯ неразрывно связанные друг с другом (см. Рис. 3).

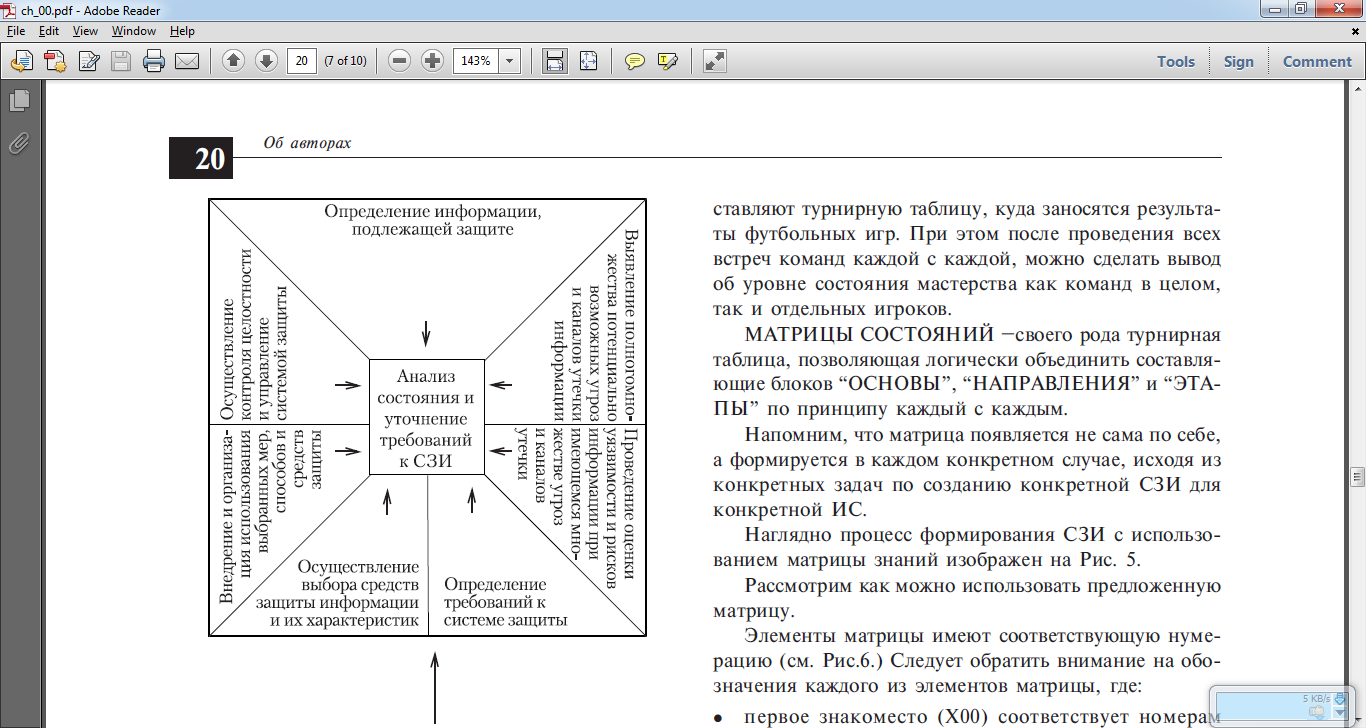

Но это еще не все... Далее рассматриваются ЭТАПЫ (последовательность шагов) построения СЗИ (см. Рис. 4), которые необходимо пройти в равной степени для всех и каждого в отдельности НАПРАВЛЕНИЙ (с учетом всех ОСНОВ).

Проведенный анализ существующих методик (последовательностей) работ по созданию СЗИ позволяет выделить следующие ЭТАПЫ:

1. Определение информационных и технических ресурсов, а также объектов ИС(!) подлежащих защите;

2. Выявление полного множества потенциально возможных угроз и каналов утечки информации;

3. Проведение оценки уязвимости и рисков информации (ресурсов ИС) при имеющемся множестве угроз и каналов утечки;

4. Определение требований к системе защиты информации;

5. Осуществление выбора средств защиты информации и их характеристик;

6. Внедрение и организация использования выбранных мер, способов и средств защиты.

7. Осуществление контроля целостности и управление системой защиты.

Указанная последовательность действий осуществляется непрерывно по замкнутому циклу, с проведением соответствующего анализа состояния СЗИ и уточнением требований к ней после каждого шага.

Последовательность прохождения ЭТАПОВ создания СЗИ для каждого из НАПРАВЛЕНИЙ с учетом ОСНОВ (общего представления структуры СЗИ) условно показано на Рис. 4.

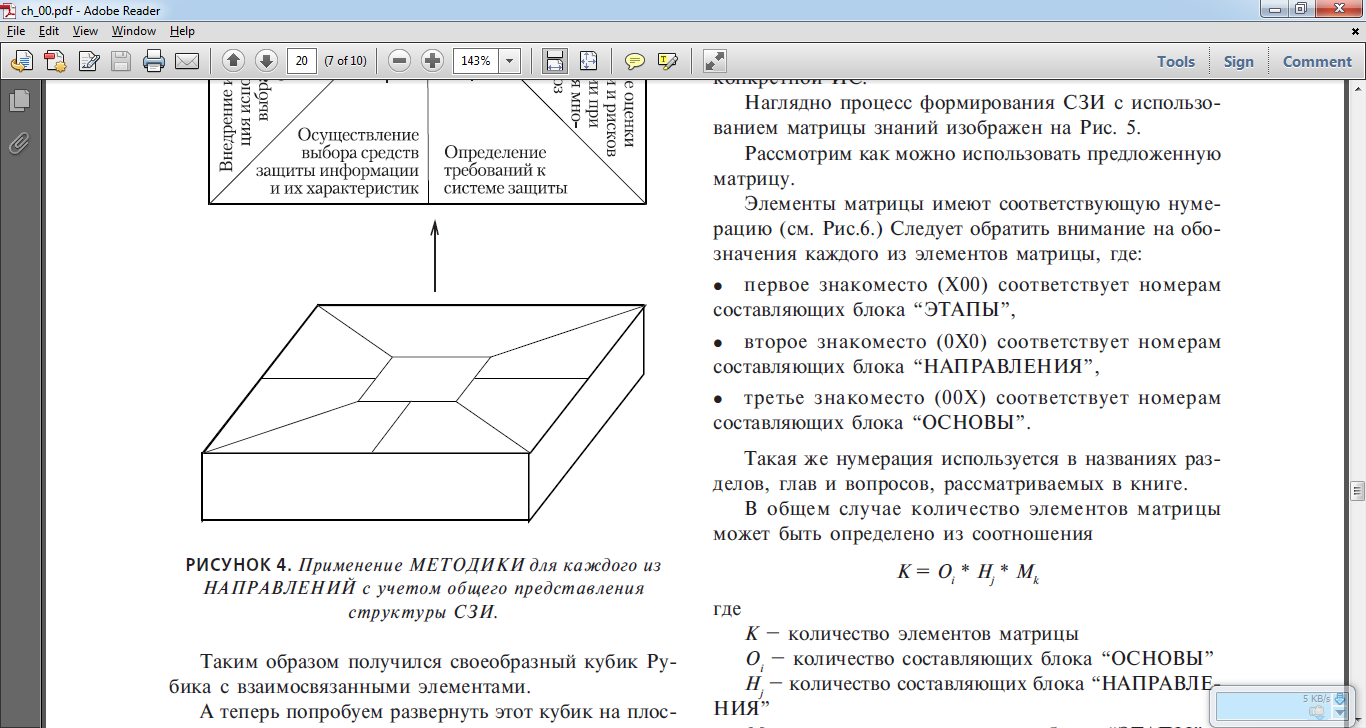

Таким образом, получился своеобразный кубик Рубика с взаимосвязанными элементами.

А теперь попробуем развернуть этот кубик на плоскости (на листе бумаги), иначе книга не сможет закрываться. Получится трехмерная матрица или попросту таблица, которая поможет систематизировать материал, изложенный в книге.

Дата добавления: 2016-03-15; просмотров: 1211;