Модели систем и процессов защиты информации.

Моделирование системы заключается в построении некоторого ее образа, адекватного (с точностью до целей моделирования) исследуемой системе, и получения с помощью построенной модели необходимых характеристик реальной системы. Таким образом, в самом общем случае весь процесс моделирования можно разделить на две составляющие: построение модели и реализация модели с целью получения необходимых характеристик системы.

К настоящему времени разработан и апробирован на практике весьма представительный арсенал методов моделирования, позволяющий эффективно решать задачи анализа и синтеза больших систем различной природы и архитектуры, а также управления процессами их функционирования.

Для целенаправленного решения проблемы моделирования систем и процессов защиты информации необходимо произвести системную классификацию моделей, что может быть достаточно полно и достаточно адекватно осуществлено на основе богатого опыта построения и использования различных моделей различных систем. На основе указанного опыта есть основания утверждать, что системная классификация моделей может быть осуществлена по совокупности трех критериев следующего содержания.

1. Способ моделирования, т.е. тот основной прием, который положен в основу построения модели. По этому критерию все модели могут быть разделены на аналитические и статистические. Аналитические модели представляются в виде некоторой совокупности аналитических и (или) логических зависимостей, позволяющих определять необходимые характеристики путем проведении вычислений по указанным зависимостям. При статистическом моделировании моделируемая система представляется в виде некоторого аналога, отражающего для определяемых характеристик зависимости реальной системы. Само определение значений этих характеристик осуществляется путем многократной имитации реализации зависимостей характеристик от существенно значимых параметров реальной системы и внешней среды и статистической обработки совокупности получаемых при этом результатов.

2. Характер системы, причем наиболее важным показателем этого критерия является характер взаимосвязей между подлежащими определению на модели значениями характеристик моделируемой системы и влияющими на них параметрами системы и внешней среды. Таких зависимостей, вообще говоря, достаточно много, однако оказалось, что при выборе методов моделирования решающее значение имеет уровень определенности указанных зависимостей. По этому признаку моделируемые системы делятся на детерминированные и стохастические: для первых все

зависимости строго и однозначно определены, для вторых - на них оказывают существенное влияние случайные факторы.

3. Масштаб моделирования, причем этот масштаб определяется главным образом уровнем определяемых на модели характеристик. По данному критерию модели можно разделить на общие и частные. Общие

модели строятся с целью определения значений некоторых обобщенных характеристик моделируемых систем, частные с целью определения значений частных, локальных характеристик системы.

В соответствии с изложенным системная классификация моделей представлена на рис. 2.4. Поскольку на процессы защиты информации подавляющее влияние оказывают случайные факторы, то, очевидно, все (или, по крайней мере, все основные) модели систем защиты информации неизбежно должны быть стохастическими. Тогда при классификации и анализе методов моделирования систем защиты информации достаточно иметь в виду четыре разновидности моделей: 1) аналитические общие, 2) аналитические частные, 3) статистические общие, 4) статистические частные. Уместным также будет отметить, что к настоящему времени разработано значительное число моделей систем и процессов защиты информации в АСОД, однако среди них пока не встречаются статистические модели общего назначения. Объясняется это прежде всего трудностями построения статистических моделей для таких систем, как системы защиты информации, причем основные трудности определяются отсутствием в настоящее время представлений о законах распределения вероятностей многих случайных событий, являющихся существенно значимыми для функционирования систем защиты информации. Для формулирования указанных законов и определения их числовых характеристик необходимо иметь большие объемы данных о функционировании большого количества систем защиты информации за достаточно продолжительный период времени. Таких данных в настоящее время практически нет, и их получение представляет собой далеко не ординарную задачу. Сказанное, однако, не исключает сбора необходимых данных в будущем. На основе изложенного будем рассматривать методы

моделирования, имея в виду как аналитические, так и статистические модели, не разделяя при этом модели на общие и частные.

| Аналитический |

Масштаб моделей

| Статический |

Частные

Общие

| Способ моделирования |

Детерминированные

Стохастические

Характер

моделируемых систем

Рисунок 2.4. Системная классификация моделей

Как отмечалось выше, моделирование заключается в построении модели изучаемой или разрабатываемой системы и имитации на ней процессов функционирования реальной системы с целью получения необходимых характеристик этой системы. Соответственно этому и методы моделирования разделяются на методы построения моделей, или иначе - описания структуры и процессов функционирования моделируемых систем и методы имитации процессов функционирования систем.

При аналитическом моделировании структура системы и процессы ее функционирования представляются в виде некоторых выражений отображающих зависимость определяемых характеристик от параметров системы и параметров внешней среды. Имитация процессов функционирования систем является вырожденной, она сводится к расчетам по указанным выше выражениям значений определяемых характеристик для заданных значений параметров системы и внешней среды. Иными словами, в аналитических моделях структура моделируемых систем и процессы их функционирования представляются в неявном виде.

При статистическом моделировании структура моделируемой системы адекватно отображается в модели, а процессы ее функционирования проигрываются (имитируются) на построенной модели. При этом степень адекватности модели реальной системе и процессов имитации на модели реальным процессам функционирования моделируемой системы определяется целями моделирования, т.е. теми характеристиками системы, которые должны быть получены в процессе моделирования. Определяемые в процессе моделирования значения характеристик должны соответствовать (по крайней мере с точностью до целей моделирования) значениям этих характеристик, которые будут или могут иметь место в процессе функционирования реальной системы.

Построение статистической модели заключается в описании структуры и процессов функционирования системы, а имитация процессов функционирования - в проигрывании тем или иным способом смены во времени состояний модели и принятии на каждом шаге имитации тех решений, которые обусловлены сложившейся ситуацией и правилами функционирования реальной системы. Тогда классификацию методов, необходимых для реализации принципов статистического моделирования, в самом общем виде можно представить так, как показано на рис. 2.5.

Описание структуры системы может быть осуществлено методами теории множеств и теории графов и должно содержать, во-первых, перечень всех ее существенно значимых элементов, во-вторых, взаимные связи между элементами и, в-третьих, характер этих взаимосвязей. Как известно, и в теории множеств, и в теории графов имеются средства для представления всех трех перечисленных компонентов описания систем.

Для описания процессов функционирования стохастических систем необходимы средства отображения влияния случайных факторов. Такие средства содержатся в целом ряде достаточно хорошо разработанных к настоящему времени методов: статистических испытаний или Монте-Карло, теории массового обслуживания, теории вероятностных автоматов и др. [17].

Процессы функционирования систем защиты информации, как отмечалось выше, носят ярко выраженный стохастический характер.

| Методы статического моделирования |

| Описания систем |

| Имитация процессов функционирования систем |

| Смены состояний во времени |

| Принятия решений |

| Процессов функционирования |

| Структуры |

| Взаимодействие элементов друг с другом |

| Элементов системы |

| Элементов системы |

| Связей с внешней средой |

| Взаимосвязей элементов |

| Элементов системы |

| Влияния внешней среды |

| Параметров внешней среды |

| На продолжение имитации |

| На формирование выходных величин |

Рисунок 2.5. Классификация методов статического моделирования

В соответствии с этим состояние вероятностного автомата в каждый момент времени полностью характеризуется тремя величинами: внутренним состоянием, входным сигналом и выходным сигналом. Каждая из этих величин, может быть либо скалярной, либо векторной. Отсюда следует, что описание вероятностного автомата может быть представлено: 1) внутренним алфавитом, т.е. множеством допустимых значений внутреннего состояния; 2) входным алфавитом, т.е. множеством всех возможных значений входного сигнала; 3) выходным алфавитом, т.е. множеством всех возможных значений выходного сигнала. Кроме того, для полной определенности функционирования автомата необходимо задать еще начальное состояние автомата и правила, на основании которых происходит выбор выходного сигнала.

Дополнительно условимся, что автомат является дискретным, т.е. поступление входных сигналов, изменение внутреннего состояния и формирование выходных сигналов происходят лишь в целочисленные моменты времени. Автомат, удовлетворяющий всей совокупности перечисленных условий, в специальной литературе получил название автомата Мура. Таким образом, рассматриваемый здесь автомат может быть однозначно задан совокупностью шести объектов: X, А, У, а0, А (х), (р(а), где X, А, У - соответственно входной, внутренний и выходной алфавиты автомата; а0(а0 е А) - начальное состояние автомата; А(х)(х е X) - семейство стохастических матриц, определяющих правила перехода автомата из одного состояния в другое; ср(я)(а еЛ,ф еУ) -функция выходов автомата.

Функционирование автомата происходит следующим образом. В каждый из дискретных моментов времени на вход автомата поступает входной сигнал из множества сигналов входного алфавита. Под воздействием поступившего сигнала происходит изменение внутреннего состояния автомата (в рамках множества состояний, определяемых внутренним алфавитом), и формируется выходной сигнал из множества сигналов выходного алфавита. Преобразование внутреннего состояния автомата осуществляется в соответствии с семейством стохастических матриц А (х). 4исло матриц в этом семействе должно соответствовать числу символов входного алфавита, а размерность - числу внутренних состояний автомата (т.е. числу символов в его внутреннем алфавите), причем элементами

Каждой из этих матриц должны быть значения Р£а - вероятности того, что если автомат находился в состоянии а(а е А), то при поступлении сигнала х(х е X) автомат перейдет в состояние а(а е А). Формирование выходного сигнала осуществляется в соответствии с функцией выходов <р(й), которая может быть как детерминированной , так и стохастической. Если данная функция является детерминированной, то в ней должен быть определен выходной сигнал для каждой пары возможных переходов внутреннего состояния автомата, т.е. значение y(oj -*dj);y eY,dj ^A,Qj eA. Если же функция ф(а)является стохастической, то для каждого потенциально возможного перехода а, —> а/ должен быть задан вектор Ру , где Ру есть вероятность того, что при данном переходе выходной сигнал примет значение у (у е У).

Нетрудно видеть, что перечисленные правила позволяют достаточно адекватно описать весьма широкий круг объектов реальных систем. Однако, как показала практика, семейство матриц А (х) часто оказывается громоздким, что затрудняет их применение, но почти во всех случаях семейство матриц можно существенно упростить, если учесть особенности функционирования конкретных объектов. Объективной предпосылкой такого упрощения служит то обстоятельство, что во многих реальных объектах различные условия (сочетания входных сигналов и текущих внутренних состояний) приводят к переходу автомата в одно и то же состояние (или к одному и тому же распределению вероятностей перехода). На основе объединения указанных совпадений формируется так называемая таблица условных функционалов переходов (ТУФП), представляющая собою таблицу, в верхней строке которой приведены варианты условий, приводящих к тем или иным переходам, а в нижней - сами переходы (или распределение вероятностей переходов) для соответствующих условий.

Так в общих чертах могут быть представлены принципы вероятностно-автоматного моделирования процессов функционирования отдельно взятого объекта. Однако в подавляющем большинстве практических приложений изучаются большие системы, состоящие из некоторой совокупности взаимосвязанных объектов. С помощью рассмотренных выше методов могут быть построены вероятностно-автоматные модели каждого из объектов системы. Объединение автоматов в систему будет заключаться в отождествлении выходных сигналов одних автоматов с входными сигналами других. Само собой разумеется, отождествление должно осуществляться в строгом соответствии с взаимосвязями реальных объектов моделируемой системы, причем выходные и входные алфавиты сопрягаемых автоматов должны быть согласованными в том смысле, что входной алфавит принимающего автомата должен содержать все символы выходного алфавита передающего автомата.

Описание связей между автоматами может быть осуществлено с помощью графа межавтоматных связей: структура системы изображается в виде направленного графа, между вершинами которого и автоматами, моделирующими элементы системы, установлено взаимно однозначное соответствие. Если состояние какого-то одного автомата участвует в формировании состояния другого, то на графе межавтоматных связей это изображается направленной дугой от первого к второму. Описание структуры системы автоматов указанным способом является достаточно наглядным. Однако если количество автоматов, образующих систему, велико, то графическое описание межавтоматных связей становится громоздким и неудобным для использования. В таких случаях предпочтительней будет матричное описание структуры системы: строится квадратная матрица, порядок которой совпадает с числом автоматов системы, а элементы принимают значения 1 или 0 в зависимости от того, есть связь от автомата, номер которого совпадает с номером строки матрицы, к автомату, номер которого совпадает с номером столбца матрицы, или такой связи нет.

Матрицу связей автоматов можно сделать более информативной, если в качестве ее элементов принять не просто 0 и 1, информирующие лишь о наличии или отсутствии связи, а символы, содержащие информацию также о характере связей, например: Д - двоичная связь (в выходном алфавите соответствующего автомата содержатся лишь два символа), Т -троичный, Н - натуральный (множество всех натуральных целых чисел) и т.п.

Для организации моделирования дополнительно необходимо задать начальные состояния всех автоматов и перечень тех автоматов, выходные сигналы которых должны фиксироваться в качестве результатов моделирования.

Так в самых общих чертах могут быть представлены основные положения методологии вероятностно-автоматного моделирования. Более детально изучить ее можно, прочитав [21].

В гл. 3 будет приведен конкретный пример использования методов вероятностно-автоматного моделирования для решения задач защиты информации.

Нетрудно видеть, что статистическое моделирование отличается достаточно высокой степенью общности. Это создает предпосылки для построения унифицированной модели, легко адаптируемой к широкому классу задач защиты информации.

Рассмотрим возможности и пути построения такой модели. Все имитационные модели удобно классифицировать по следующим трем показателям:

1) участие человека в подготовке модели к работе;

2) участие человека непосредственно в процессе работы модели;

3) стабильность модели в процессе функционирования.

По первому показателю модели могут быть разделены на необучаемые и обучаемые. К необучаемым относятся такие модели, у которых механизм поиска решения полностью формируется на этапе их разработки. Иными словами, необучаемые модели готовы к выполнению своих функций сразу после их разработки и отладки. К обучаемым относятся модели, у которых механизм поиска решения нуждается в настройке (обучении) с помощью экспертов. Акт обучения может быть одноразовым (перед включением модели в конкретную систему с целью решения задач определенного класса) и периодическим.

По второму показателю модели можно разделить на пассивные и активные. В пассивных моделях поиск решения осуществляется без непосредственного участия человека; в активных моделях человек принимает непосредственное участие в технологическом процессе поиска решения. Иными словами, в активных моделях процесс поиска решений осуществляется в интерактивном режиме.

В зависимости от сочетания значений рассмотренных показателей классификационная структура имитационных моделей будет такой, как показано на рис. 2.6.

По стабильности структуры имитационные модели делятся на немодифицируемые и модифицируемые. В общем случае модели каждого из выделенных на рис. 2.6 типов могут быть как немодифицируемыми, так и модифицируемыми. Тогда общую классификацию и идентификацию имитационных моделей можно представить так, как показано в табл. 2.2.

В соответствии с рассмотренной классификацией обобщенная - структура имитационной модели представлена на рис. 2.7. Выделенные на рис. 2.7 блоки в каждом из типов моделей будут использоваться в различном сочетании. Сочетание этих блоков для различных типов моделей показано в табл. 2.3.

На основе этих данных можно построить так называемую структурную формулу модели, состоящую из последовательности нулей и единиц, причем номера позиций, значения которых равны 1, соответствуют 1 номерам блоков обобщенной схемы, используемых в модели соответствующего типа. Если же значение позиции равно 0, то соответствующий блок в модели не используется. Структурные формулы моделей приведены в правом столбце табл. 2.3. Они предназначены для организации управления процессом формирования структур моделей при моделировании конкретных систем.

| Участие человека | В технологическом процессе поиска решения | ||

| Пассивные | Активные | ||

| В обучении модели | Необучаемые | Необучаемые пассивные (НП-модели) | Необучаемые активные (НА-модели) |

| Обучаемые | Обучаемые пассивные (ОП-модели) | Обучаемые активные (ОА-модели) |

Рис. 2.6. Классификация имитационных моделей по степени участия

человека

Таблица 2.2. Общая классификация и идентификация имитационных моделей

| Идентификатор | Название |

| НПН-модель | Необучаемые пассивные немодифицируемые |

| НПМ-модель | Необучаемые пассивные модифицируемые |

| ОПН-модель | Обучаемые пассивные немодифицируемые |

| ОПМ-модель | Обучаемые пассивные модифицируемые |

| НАН-модель | Необучаемые активные немодифицируемые |

| НАМ-модель | Необучаемые активные модифицируемые |

| ОАН-модель | Обучаемые активные немодифицируемые |

| ОАМ-модель | Обучаемые активные модифицируемые |

| Вход - 1 |

| Блок обработки результатов моделирования |

| Блок генерации допустимых решений |

| Блок организации человекомашинной процедуры поиска |

| Блок модификации модели |

| Блок управления процессом поиска решения |

| Вход - 2 |

| Блок подготовки модели к функционированию |

| Выход |

Рис. 2.7. Обобщенная структура имитационной модели

Таблица 2.3. Использование блоков обобщенной схемы в моделях различных типов

| Идентификатор модели | Использование в модели блоков обобщенной схемы | Структурная форма модели | |||||

| НПН-модель | - | + | - | - | + | + | |

| НПМ-модель | - | + | + | - | + | + | |

| ОПН-модель | + | + | - | - | + | + | |

| ОПМ-модель | + | + | + | - | + | + | |

| НАН-модель | - | + | - | + | + | + | |

| НАМ-модель | - | + | + | + | + | + | |

| ОАН-модель | + | + | - | + | + | + | |

| ОАМ-модель | + | + | + | + | + | + |

применения имитационных моделей для решения конкретных задач, связанных с созданием и использованием систем защиты информации, будут приведены при рассмотрении соответствующих вопросов.

В заключение рассмотрим структуру и содержание общей и обобщенной моделей защиты информации.

Общая модель должна отображать процесс защиты информации как процесс взаимодействия дестабилизирующих факторов и средств защиты.

В самом общем виде модель процесса защиты может быть представлена так, как показано на рис. 2.8.

В соответствии с данной моделью обработка информации на объекте  , осуществляется в условиях воздействия на информацию угроз (дестабилизирующих факторов)

, осуществляется в условиях воздействия на информацию угроз (дестабилизирующих факторов)  . Для противодействия угрозам информации могут использоваться специальные средства защиты

. Для противодействия угрозам информации могут использоваться специальные средства защиты  , оказывающие нейтрализующее воздействие на дестабилизирующие факторы.

, оказывающие нейтрализующее воздействие на дестабилизирующие факторы.

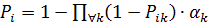

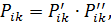

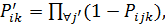

В общем случае имеется потенциальная опасность воздействия на объект защиты в любом его состоянии некоторой совокупности дестабилизирующих факторов, причем  - есть вероятность негативного воздействия i-го фактора на j-й объект в k-м его состоянии, a

- есть вероятность негативного воздействия i-го фактора на j-й объект в k-м его состоянии, a  - есть вероятность предупреждения (нейтрализации) воздействия i-й угрозы на j-й объект в k-м его состоянии применением η-го средства защиты. При этом характер и уровень воздействия одних факторов не зависит от характера и уровня воздействия других. Однако могут быть и взаимозависимые факторы. Точно так же и средства защиты могут быть как независимыми с точки зрения эффективности защиты, так и взаимозависимыми. Таким образом, при разработке моделей процессов защиты информации надо учитывать не только воздействие дестабилизирующих факторов и средств защиты, но также и взаимное воздействие факторов и средств друг на друга. Однако в настоящее время, когда практический опыт системной защиты информации в АСОД незначителен, а теория защиты находится лишь в стадии своего формирования, данные о взаимосвязях между собою дестабилизирующих факторов и средств защиты практически отсутствуют. Поэтому, полностью отдавая себе отчет о возможных погрешностях, для начала будем считать дестабилизирующие факторы и средства защиты независимыми друг от друга.

- есть вероятность предупреждения (нейтрализации) воздействия i-й угрозы на j-й объект в k-м его состоянии применением η-го средства защиты. При этом характер и уровень воздействия одних факторов не зависит от характера и уровня воздействия других. Однако могут быть и взаимозависимые факторы. Точно так же и средства защиты могут быть как независимыми с точки зрения эффективности защиты, так и взаимозависимыми. Таким образом, при разработке моделей процессов защиты информации надо учитывать не только воздействие дестабилизирующих факторов и средств защиты, но также и взаимное воздействие факторов и средств друг на друга. Однако в настоящее время, когда практический опыт системной защиты информации в АСОД незначителен, а теория защиты находится лишь в стадии своего формирования, данные о взаимосвязях между собою дестабилизирующих факторов и средств защиты практически отсутствуют. Поэтому, полностью отдавая себе отчет о возможных погрешностях, для начала будем считать дестабилизирующие факторы и средства защиты независимыми друг от друга.

L t1UKDXHTtVBSKC5JzEtJzMnPS7VVqkwtVrK34+UCAAAA//8DAFBLAwQUAAYACAAAACEALp7Rk8MA AADbAAAADwAAAGRycy9kb3ducmV2LnhtbESP0YrCMBRE3xf8h3AF3zS1uCrVKLKLoiwIVT/g0lzb YnNTm2jr32+EhX0cZuYMs1x3phJPalxpWcF4FIEgzqwuOVdwOW+HcxDOI2usLJOCFzlYr3ofS0y0 bTml58nnIkDYJaig8L5OpHRZQQbdyNbEwbvaxqAPssmlbrANcFPJOIqm0mDJYaHAmr4Kym6nh1HQ XvfHSXpPUX8eTP09+dltz1Gs1KDfbRYgPHX+P/zX3msFsxjeX8IPkKtfAAAA//8DAFBLAQItABQA BgAIAAAAIQDw94q7/QAAAOIBAAATAAAAAAAAAAAAAAAAAAAAAABbQ29udGVudF9UeXBlc10ueG1s UEsBAi0AFAAGAAgAAAAhADHdX2HSAAAAjwEAAAsAAAAAAAAAAAAAAAAALgEAAF9yZWxzLy5yZWxz UEsBAi0AFAAGAAgAAAAhADMvBZ5BAAAAOQAAABAAAAAAAAAAAAAAAAAAKQIAAGRycy9zaGFwZXht bC54bWxQSwECLQAUAAYACAAAACEALp7Rk8MAAADbAAAADwAAAAAAAAAAAAAAAACYAgAAZHJzL2Rv d25yZXYueG1sUEsFBgAAAAAEAAQA9QAAAIgDAAAAAA== " filled="f" strokeweight="2pt">

|

|

|

|

|

|

Рис. 2.8. Общая модель процесса защиты информации

С учетом обозначений, приведенных на рис. 2.8, можно вывести такие зависимости.

Здесь  есть доля k-го состояния (режима работы) АСОД в анализируемый период времени. Наиболее объективным будет представление

есть доля k-го состояния (режима работы) АСОД в анализируемый период времени. Наиболее объективным будет представление  в виде доли интервала времени пребывания АСОД в k-м состоянии

в виде доли интервала времени пребывания АСОД в k-м состоянии  в общей продолжительности оцениваемого интервала времени

в общей продолжительности оцениваемого интервала времени  , т.е.

, т.е.

Для общего случая естественным будет предположить, что система защиты информации может быть неполной в том числе, что в ней могут отсутствовать средства предупреждения воздействия некоторых дестабилизирующих факторов. Тогда

где  - вероятность защищенности информации на i-м объекте в k-м его состоянии (режим работы) от совокупности воздействия всех тех дестабилизирующих факторов, для противодействия которых в системе защиты не предусмотрены средства защиты;

- вероятность защищенности информации на i-м объекте в k-м его состоянии (режим работы) от совокупности воздействия всех тех дестабилизирующих факторов, для противодействия которых в системе защиты не предусмотрены средства защиты;  - то же для тех факторов, для противодействия которым в системе защиты имеются средства защиты.

- то же для тех факторов, для противодействия которым в системе защиты имеются средства защиты.

В свою очередь:

где  принимает значения номеров тех дестабилизирующих факторов, против которых отсутствуют средства защиты, а

принимает значения номеров тех дестабилизирующих факторов, против которых отсутствуют средства защиты, а

где  - принимает значения номеров дестабилизирующих факторов, для противодействия которым в системе защиты предусмотрены средства;

- принимает значения номеров дестабилизирующих факторов, для противодействия которым в системе защиты предусмотрены средства;  - значения номеров тех средств защиты информации, которые оказывают воздействие на дестабилизирующий фактор с номер

- значения номеров тех средств защиты информации, которые оказывают воздействие на дестабилизирующий фактор с номер  .

.

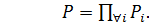

Вероятность надежной защиты информации в группе объектов определяется зависимостью:

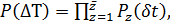

Нетрудно учесть также фактор времени. Действительно, показатели защищенности, выраженные приведенными выше зависимостями, будут справедливы лишь для какого-то небольшого отрезка времени  . Если же тот интервал времени

. Если же тот интервал времени  , на котором оценивается защищенность информации, существенно больше

, на котором оценивается защищенность информации, существенно больше  , то

, то

где  целое, а

целое, а  – показатель защищенности информации на z-м интервале длинною

– показатель защищенности информации на z-м интервале длинною  .

.

Рассмотренная выше модель привлекательна своей простотой. Для определения показателей защищенности информации достаточно знать вероятностные характеристики дестабилизирующего воздействия на информацию различных факторов и эффективности функционирования средств защиты. Получение таких характеристик, хотя и сопряжено с преодолением значительных трудностей, тем не менее не является неразрешимой задачей. Возможные подходы к ее решению будут детально рассмотрены в гл. 3. Однако, помимо того существенного недостатка данной модели, который был отмечен выше (игнорирование взаимовлияния дестабилизирующих факторов и взаимовлияния средств защиты), в ней отсутствует также учет возможного ущерба от воздействия различных факторов на функционирование АСОД. Имеются и некоторые другие недостатки. Поэтому данной моделью и моделями, подобными ей, надо пользоваться лишь для общих оценок при определении степени того внимания, которое должно быть уделено проблеме защиты информации.

Обобщенная модель системы защиты является следующей ступенью в развитии общей модели. Главным ее назначением является выбор основных ориентиров (принятие стратегических решений) при разработке перспективных планов построения систем защиты после того, как ее построение признано целесообразным. В соответствии с этим в рассматриваемой модели отражаются те процессы, которые должны осуществляться в системе защиты. А поскольку центральным решением стратегического характера является оценка объема ресурсов, необходимых для обеспечения требуемого уровня защиты, и оптимальное их распределение, то в рассматриваемой модели определяющими должны быть именно процессы распределения ресурсов. Основой для ее построения являются общие цели (задачи) защиты информации и условия, в которых осуществляется защита.

Цели защиты информации в самом общем виде могут быть сформулированы как построение оптимальных систем защиты информации и организация оптимального их функционирования. При этом понятие оптимальности интерпретируется в соответствии с общими постановками оптимизационных задач: при заданных ресурсах достигнуть максимального результата или обеспечить достижение заданного результата при минимальном расходовании ресурсов. Таким образом, в любом случае речь идет о наиболее рациональном использовании ресурсов, выделяемых или необходимых для защиты информации.

| 3. Модель воздействия внешней среды |

|

| 1. Модель процессов функционирования АСОД |

|

| 2. Модель использования ресурсов АСОД |

|

| 4a. Модель определения значений управляемых параметров |

|

| 4б. Модель определения значений неуправляемых, но поддающихся воздействию параметров |

|

|

| 5a. Модель распределения средств текущего управления |

| 5б. Модель распределения средств воздействия |

|

|

|

| 6a. Модель распределения ресурсов текущего управления |

| 6б. Модель распределения ресурсов воздействия |

|

|

| 7. Модель распределения ресурсов, выделенных на защиту информации |

|

Рис. 2.9. Обобщенная модель процессов защиты информации

Условия, в которых осуществляется защита информации, могут быть представлены следующим образом. Защищенность информации определяется некоторыми показателями, которые в свою очередь определяются некоторыми параметрами системы и внешней среды. Всю совокупность параметров, определяющих значение показателей защищенности информации, в самом общем случае можно разделить на три вида: 1) управляемые параметры, т.е. такие, значения которых полностью формируются системой защиты информации; 2) параметры, недоступные для такого однозначного и прямого управления, как параметры первого вида, но на которые система защиты может оказывать некоторое воздействие; 3) параметры внешней среды, на которые система защиты информации никаким образом воздействовать не может.

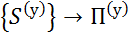

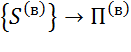

Тогда модель процесса защиты информации в самом общем виде может быть представлена так, как показана на рис. 2.9, на котором приняты следующие обозначения: {К}- множество показателей защищенности (уязвимости) информации; {П }- множество параметров внешней среды, оказывающих влияние на функционирование АСОД; {/? }-множество ресурсов АСОД, участвующих в обработке защищаемой информации; {П } - множество внутренних параметров АСОД и системы защиты информации, которыми можно управлять непосредственно в процессе обработки защищаемых данных; {П }- множество внутренних параметров АСОД, не поддающихся непосредственному управлению, но поддающихся воздействию (например, в процессе реорганизации или совершенствования компонентов системы);^ } и  - множества средств и ресурсов текущего управления; {S } и {R } - множества средств и ресурсов воздействия; {R(o)}- множество общих ресурсов управления.

- множества средств и ресурсов текущего управления; {S } и {R } - множества средств и ресурсов воздействия; {R(o)}- множество общих ресурсов управления.

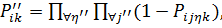

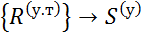

Тогда для решения задачи анализа, т.е. для определения значений показателей защищенности (уязвимости) информации можно написать обобщенное выражение

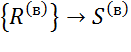

Задачи синтеза в общем виде могут быть представлены в виде:

1) Найти такие  и

и  (

(  ), чтобы при заданных

), чтобы при заданных  и

и  выполнялось условие

выполнялось условие

2) Выбрать такие  и

и  , чтобы при заданных

, чтобы при заданных  и

и  неравенство

неравенство

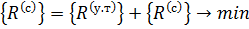

выполнялось при условии

Задача управления сводится к оптимизации распределения  ,

,  ,

,  ,

,  .

.

Нетрудно видеть, что возможны следующие модификации общей модели:

1) блоки 1, 2 и 3 – модели функционирования АСОД при отсутствии управления защитой информации; такая модель позволяет лишь определить значения показателей защищенности информации, т.е. решать задачи анализа;

2) блоки 1, 2, 3,4а и 5а – модель текущего управления защитой информации, основой которого составляет оптимизация использования средств защиты, непосредственно включенных в состав АСОД. Такое управление может быть оперативно-диспетчерским и календарно-плановым;

Таким образом, приведенная модель позволяет решать все задачи моделирования систем и процессов защиты информации. Однако, чтобы воспользоваться этой общей моделью, должны быть известны функциональные зависимости значений показателей защищенности от всех обозначенных на рис. 2.9 параметров и зависимость самих параметров от размеров ресурсов, вкладываемых в отображаемые ими процессы.

Как известно, в настоящее время оба названные условия, вообще говоря, отсутствуют, что существенно ограничивает возможности практического использования рассмотренной модели.

Дата добавления: 2016-03-15; просмотров: 1839;