6 страница. При оборудовании помещения для проведения специальных работ осуществляется подготовка рабочих мест и обеспечивается изоляция рабочих мест от остальной части

При оборудовании помещения для проведения специальных работ осуществляется подготовка рабочих мест и обеспечивается изоляция рабочих мест от остальной части КС. На рабочих местах должны использоваться сертифицированные и проверенные на отсутствие закладок приборы (если они не поставлялись в комплекте КС). Меры по обеспечению изолированности рабочих мест от остальной КС имеют целью исключить доступ сотрудников, выполняющих специальные работы, к элементам функционирующей КС.

Допуск специалистов осуществляется на рабочие места в определенное время, и после выполнения всех подготовительных операций.

При прибытии специалистов из других организаций, например, для проведения доработок, кроме обычной проверки лиц, допускаемых на объект, должны проверяться на отсутствие закладок приборы, устройства, которые доставлены для выполнения работ.

В процессе выполнения специальных работ необходимо исключить использование не проверенных аппаратных и программных средств, отклонения от установленной документацией технологии проведения работ, доступ к носителям с конфиденциальной информацией и к функционирующим в рабочих режимах элементам КС.

Специальные работы завершаются контролем работоспособности КС и отсутствия закладок. Проверка на отсутствие аппаратных закладок осуществляется путем осмотра устройств и тестирования их во всех режимах. Отсутствие программных закладок проверяется по контрольным суммам, а также путем тестирования. Результаты доработок принимаются комиссией и оформляются актом, в котором должны быть отражены результаты проверки работоспособности и отсутствия закладок. После проверок осуществляется восстановление информации и задействуются все механизмы защиты.

В автономных КС непосредственную ответственность за выполнение комплекса антивирусных мероприятий целесообразно возложить на пользователя КС. В ЛВС такая работа организуется должностными лицами подразделения ОБИ. Исполняемые файлы, в том числе

саморазархивирующиеся и содержащие макрокоманды, должны вводиться в ЛВС под контролем дежурного оператора КСЗИ и подвергаться проверке на отсутствие вирусов.

Успех эксплуатации КСЗИ в большой степени зависит от уровня организации управления процессом эксплуатации. Иерархическая система управления позволяет организовать реализацию политики безопасности информации на этапе эксплуатации КС. При организации системы управления следует придерживаться следующих принципов:

• уровень компетенции руководителя должен соответствовать его статусу в системе управления;

• строгая регламентация действий должностных лиц;

• документирование алгоритмов обеспечения защиты информации;

• непрерывность управления;

• адаптивность системы управления.

• контроль над реализацией политики безопасности;

Каждое должностное лицо из руководства организации, службы безопасности или подразделения ОБИ должны иметь знания и навыки работы с КСЗИ в объеме, достаточном для выполнения своих функциональных обязанностей. Причем должностные лица должны располагать минимально возможными сведениями о конкретных механизмах защиты и о защищаемой информации. Это достигается за счет очень строгой регламентации их деятельности. Документирование всех алгоритмов эксплуатации КСЗИ позволяет, при необходимости, легко заменять должностных лиц, а также осуществлять контроль над их деятельностью. Реализация этого (принципа позволит избежать «незаменимости» отдельных сотрудников и наладить эффективный контроль деятельности должностных лиц.

Непрерывность управления КСЗИ достигается за счет организации дежурства операторов КСЗИ. Система управления должна быть гибкой и оперативно адаптироваться к изменяющимся условиям функционирования.

3.6 Контрольные вопросы

1. Что используют для блокирования несанкционированного исследования и копирования информации КС?

2. Проанализируйте матричное управление доступом.

3. Какие функциональные блоки содержит система разграничения доступа к информации?

4. Является ли криптографическое закрытие информации единственным надежным способом защиты от НСДИ в распределенных КС и почему?

5. Что понимают под ядром безопасности?

6. Что является основной проблемой создания высокоэффективной защиты от НСД?

7. Сделайте сравнительный анализ программных и аппаратных комплексов, рассчитанных на защиту персональных ЭВМ от несанкционированного доступа к ЭВМ, которые разграничивают доступ к информации и устройствам ПЭВМ.

8. Что предполагает организация доступа к ресурсам?

9. Каким образом поддерживается целостность и доступность информации?

10.Что является наиболее приемлемым методом контроля целостности

информации?

11.Каких принципов следует придерживаться при организации системы управления?

4. АППАРАТНО-ПРОГРАММНЫЕ СРЕДСТВА КРИПТОГРАФИЧЕСКОЙ ЗАЩИТЫ ИНФОРМАЦИИ

4.1 Полностью контролируемые компьютерные системы

Любая компьютерная система (КС) использует стандартное и специализированное оборудование и программное обеспечение, выполняющее определенный набор функций: аутентификацию пользователя, разграничение доступа к информации, обеспечение целостности информации и ее защиты от уничтожения, шифрование и электронную цифровую подпись и др.

Целостность и ограничение доступа к информации обеспечиваются специализированными компонентами системы, использующими криптографические методы защиты. Для того чтобы компьютерной системе можно было полностью доверять, ее необходимо аттестовать, а именно:

• определить множество выполняемых функций;

• доказать конечность этого множества;

• определить свойства всех функций.

Отметим, что в процессе функционирования системы невозможно появление в ней новой функции, в том числе и в результате выполнения любой комбинации функций, заданных при разработке. Здесь мы не будем останавливаться на конкретном составе функций, поскольку они перечислены в соответствующих руководящих документах Федерального агентства правительственной связи и информации (ФАПСИ) и Государственной технической комиссии (ГТК) России.

При использовании системы ее функциональность не должна нарушаться, иными словами, необходимо обеспечить целостность системы в момент ее запуска и в процессе функционирования.

Надежность защиты информации в компьютерной системе определяется:

• конкретным перечнем и свойствами функций КС;

• используемыми в функциях КС методами;

• способом реализации функций КС.

Перечень используемых функций соответствует классу защищенности, присвоенному КС в процессе сертификации, и в принципе одинаков для систем одного класса. Поэтому при рассмотрении конкретной КС следует обратить внимание на используемые методы и способ реализации наиболее важных функций: аутентификацию и проверку целостности системы. Здесь следует отдать предпочтение криптографическим методам: шифрования (ГОСТ 2814789), электронной цифровой подписи (ГОСТР 34.10-94) и функции хэширования (ГОСТР 34.11-94), надежность которых подтверждена соответствующими государственными организациями.

Программная реализация функций КС.

Большинство функций современных КС реализованы в виде программ, поддержание целостности которых при запуске системы и особенно в процессе функционирования является трудной задачей. Значительное число пользователей в той или иной степени обладают познаниями в программировании, осведомлены об ошибках в построении операционных систем. Поэтому существует достаточно высокая вероятность применения ими имеющихся знаний для "атак" на программное обеспечение.

Проверка целостности одних программ при помощи других не является надежной. Необходимо четко представлять, каким образом обеспечивается целостность собственно программы проверки целостности. Если обе программы находятся на одних и тех же носителях, доверять результатам такой проверки нельзя. В связи с этим к программным системам защиты от несанкционированного доступа (НСД) следует относиться с особой осторожностью.

Аппаратная реализация функций КС.

Использование аппаратных средств снимает проблему обеспечения целостности системы. В большинстве современных систем защиты от НСД применяется зашивка программного обеспечения в ПЗУ или в аналогичную микросхему. Таким образом, для внесения изменений в ПО необходимо получить доступ к соответствующей плате и заменить микросхему.

В случае использования универсального процессора реализация подобных действий потребует применения специального оборудования, что еще более затруднит проведение атаки. Использование специализированного процессора с реализацией алгоритма работы в виде интегральной микросхемы полностью снимает проблему нарушения целостности этого алгоритма.

На практике для повышения класса защищенности КС функции аутентификации пользователя, проверки целостности (платы Таблица 10.1 Аппаратные устройства криптографической защиты данных серии КРИПТОН, КРИПТОН-НСД, АККОРД и др.), криптографические функции (платы КРИПТОН-4, КРИПТОН-4К/8, КРИПТОН-4К/16, КРИПТОН-4/PCI,

КРИПТОН-7/PCI, КРИПТОН-8/PCI), образующие ядро системы безопасности, реализуются аппаратно (табл. 10.1), все остальные функции - программно.

Таблица 4.1

|

| КРИПТОН-4К/8 | Функции устройства КРИПТОН-4. Более современная, чем в КРИПТОН-4, отечественная элементная база (шифропроцессор "Блюминг-1К'). Аппаратный журнал работы с устройством. Загрузка ключей с Touch-Memory. Скорость шифрования до 610 Кбайт/с. Интерфейс шины ISA-8 |

| КРИПТОН-4К/16 | Функции устройства КРИПТОН-4К/8. Функции электронного замка персонального компьютера - разграничение доступа, проверка целостности ОС. Скорость шифрования до 950 Кбайт/с. Интерфейс шины ISA-16 |

| КРИПТОН-4/PCI | Функции устройства КРИПТОН-4К/16. Скорость шифрования до 1100 Кбайт/с. Интерфейс шины PCI Target. Возможность параллельной работы нескольких плат |

| КРИПТОН-7/PCI | Функции устройства КРИПТОН-4/PCI. Хранение до 1000 ключей (таблиц сетевых ключей) в защищенном ОЗУ. Управление доступом к ключам. Скорость шифрования до 1300 Кбайт/с. Интерфейс шины PCI Master/Target. Возможность параллельной работы нескольких плат |

| КРИПТОН-8/PCI | Функции устройства КРИПТОН-7/PCI. Хранение 32 ключей и 2 узлов замены в шифраторе, до 4000 ключей в защищенном ОЗУ. Аппаратная реализация быстрой смены ключей. Скорость шифрования до 8800 Кбайт/с. Интерфейс шины PCI Master/Target. Возможность параллельной работы нескольких плат |

| КРИПТОН-НСД | Шифрование по ГОСТ28147-89 (программой из ПЗУ). Генерация случайных чисел. Защита от НСД. Загрузка ключей с дискет, смарт-карт и Touch-Memory |

| Специализирован ная сетевая плата | Размещение коммуникационных модулей внутри платы для исключения их обхода (стадия разработки) |

Для построения надежной системы защиты КС ее разработчик должен владеть возможно более полными знаниями о конкретной операционной системе (ОС), под управлением которой будет работать система. В настоящее время отечественные разработчики располагают относительно полной информацией только об одной операционной системе-DOS. Таким образом, к целиком контролируемым можно отнести КС, работающие в операционной системе DOS, или КС собственной разработки.

Частично контролируемые компьютерные системы.

Именно к таким системам можно отнести современные КС, использующие ОС Windows 95/98, Windows NT, различные версии UNIX, поскольку аттестовать их программное обеспечение полностью не представляется возможным. Сегодня вряд ли кто-нибудь возьмется достоверно утверждать, что в нем отсутствуют ошибки, программные закладки недобросовестных разработчиков или соответствующих служб.

Безопасность в таких КС может быть обеспечена:

• использованием специальных аттестованных (полностью контролируемых) аппаратно-программных средств, выполняющих ряд защищенных операций и играющих роль специализированных модулей безопасности;

• изоляцией от злоумышленника ненадежной компьютерной среды, отдельного ее компонента или отдельного процесса с помощью полностью контролируемых средств.

В частично контролируемых КС использование каких-либо программно реализованных функций, отвечающих за шифрование, электронную цифровую подпись, доступ к информации, доступ к сети и т.д., становится показателем наивности администратора безопасности. Основную опасность представляет при этом возможность перехвата ключей пользователя, используемых при шифровании и предоставлении полномочий доступа к информации.

Одним из наиболее известных и надежных аппаратных модулей безопасности являются платы серии КРИПТОН, обеспечивающие как защиту ключей шифрования и электронной цифровой подписи (ЭЦП), так и неизменность их алгоритмов. Все используемые в системе ключи могут шифроваться на мастер-ключе (загружаемом в плату минуя шину компьютера) и храниться на внешнем носителе в зашифрованном виде. Они расшифровываются только внутри платы, в которой применяются специальные методы фильтрации и зашумления для предотвращения возможности считывания ключей с помощью специальной аппаратуры. В качестве ключевых носителей используются дискеты, микропроцессорные электронные карточки (смарт-карты) и "таблетки" Touch-Memory.

В современных аппаратно-программных средствах защиты от НСД для частично контролируемых КС можно серьезно рассматривать только функции доступа к ПК, выполняемые до загрузки операционной системы, и аппаратные функции блокировки портов ПК. Таким образом, существуют широкие возможности для разработки модулей безопасности для защиты выбранных процессов в частично контролируемых системах.

Основная проблема защиты отечественных корпоративных и ведомственных сетей состоит в том, что их программное и аппаратное обеспечение в значительной степени является заимствованным, приспособленным к ведомственным нуждам и производится за рубежом. Сертификация и аттестация компонентов этих сетей очень трудоемкий процесс. За время аттестации одной системы в продажу поступает, как правило, не одна, а несколько новых версий системы или отдельных ее элементов.

Для построения защищенной сети необходимо прежде всего обеспечить защиту ее компонентов. К основным компонентам сети относятся:

• абонентские места, персональные компьютеры или терминалы клиента;

• центры коммутации пакетов, маршрутизаторы, шлюзы и сетевые экраны;

• корпоративный сервер, локальные серверы и серверы приложений;

• отдельные сегменты сетей.

Защита каждого из компонентов (как правило, компьютера) складывается из:

• исключения несанкционированного доступа к компьютеру со стороны консоли;

• разграничения доступа к ресурсам компьютера со стороны консоли;

• исключения несанкционированного доступа к компьютеру со стороны сети;

• разграничения доступа к ресурсам компьютера со стороны сети;

• обеспечения секретности используемых для защиты криптографических ключей.

Кроме того, необходимо также защитить сеть целиком от проникновения извне и каналы обмена с другими сетями.

4.2. Основные элементы и средства защиты от несанкционированного

доступа

Фирма АНКАД известна на отечественном рынке как разработчик, производитель и поставщик аппаратно-программных криптографических

средств защиты информации серии КРИПТОН. Традиционно они выпускались в виде устройств с минимальным программным обеспечением. Встраивание их в конечные системы осуществлялось пользователем. В настоящий момент наряду с производством и поставкой устройств фирма предлагает готовые решения: от программ абонентского шифрования и электронной подписи до защиты отдельных рабочих мест и систем в целом.

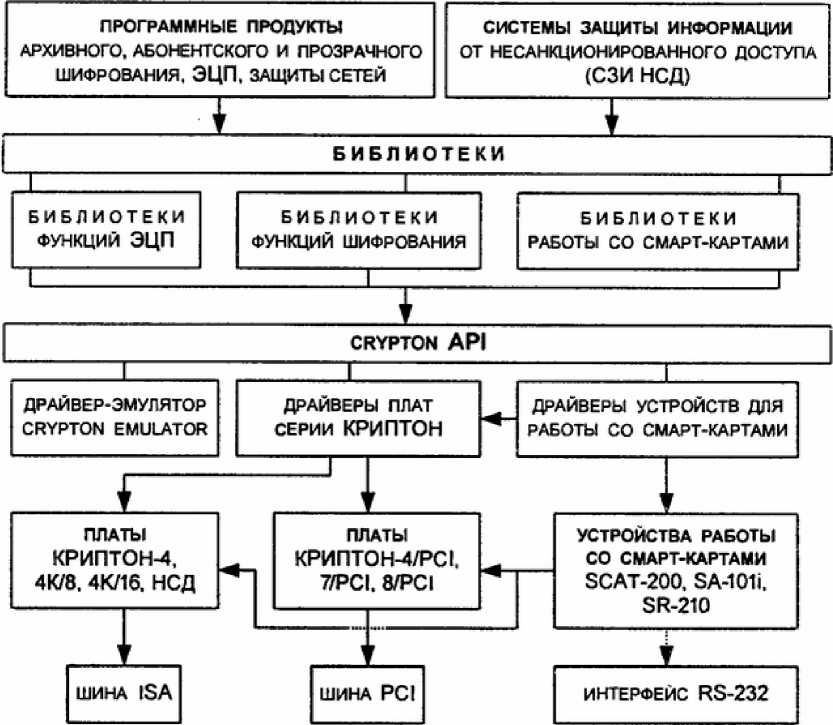

В состав средств криптографической защиты информации (СКЗИ) фирмы АНКАД включены (рис. 4.1):

• устройства криптографической защиты данных (УКЗД) и их программные эмуляторы;

• контроллеры смарт-карт;

• системы защиты информации от несанкционированного доступа (СЗИ НСД);

• программы абонентского шифрования, электронной подписи и защиты электронной почты;

• коммуникационные программы прозрачного шифрования IP-пакетов и ограничения доступа к компьютеру по сети;

• криптомаршрутизаторы;

• библиотеки поддержки различных типов смарт-карт;

• библиотеки функций шифрования и электронной цифровой подписи для различных операционных систем.

Рисунок 4.1 - Структура средств криптографической защиты информации

Рисунок 4.1 - Структура средств криптографической защиты информации

|

Отдельным рядом (семейством) устройств с использованием криптографических методов защиты являются специализированные модули безопасности для терминального оборудования, контрольно-кассовых машин, банкоматов и другого оборудования, используемого в палтежных и расчетных системах.

Устройства криптографической защиты данных серии КРИПТОН

Отличительной особенностью и в этом смысле уникальностью семейства УКЗД фирмы АНКАД является разработанная ею в рамках научнотехнического сотрудничества с ФАПСИ отечественная специализированная микропроцессорная элементная база для наиболее полной и достоверной аппаратной реализации российского стандарта шифрования (см. табл. 10.1). В настоящее время серийно выпускаются УКЗД КРИПТОН-4, 4К/8 и 4К/16, предназначенные для шифрования по ГОСТ28147-89 и генерации случайных чисел при формировании ключей. Началось производство устройств серии КРИПТОН с интерфейсом шины PCI.

В качестве ключевых носителей применяются дискеты, смарт-карты и Touch-Memory. Все ключи, используемые в системе, могут шифроваться на мастер-ключе и храниться на внешнем носителе в зашифрованном виде. Они расшифровываются только внутри платы. Устройство может выполнять проверку целостности программного обеспечения до загрузки операционной системы, а также играть роль электронного замка персонального компьютера, обеспечивая контроль и разграничение доступа к нему.

УКЗД семейства КРИПТОН аттестованы в ФАПСИ, широко применяются в разнообразных защищенных системах и сетях передачи данных и имеют сертификаты соответствия ФАПСИ в составе ряда АРМ абонентских пунктов при организации шифровальной связи I класса для защиты информации, содержащей сведения, составляющие государственную тайну.

Для систем защиты информации от несанкционированного доступа разработана специальная плата КРИПТОН-НСД, выполняющая программное шифрование по ГОСТ28147-89, аппаратную генерацию случайных чисел, загрузку ключей с дискет, смарт-карт или Touch Memory.

Для встраивания в конечные системы пользователя УКЗД имеют два уровня интерфейса в виде набора команд устройства и библиотеки функций. Команды выполняются драйверами устройств для операционных систем DOS, Windows 95/98 и NT4.0, UNIX. Функции реализованы на основе команд.

Наиболее важными особенностями рассматриваемых плат являются:

• наличие загружаемого до загрузки операционной системы мастерключа, что исключает его перехват;

• выполнение криптографических функций внутри платы, что исключает их подмену или искажение;

• наличие аппаратного датчика случайных чисел;

• реализация функций проверки целостности файлов операционной системы и разграничения доступа к компьютеру;

• высокая скорость шифрования: от 350 Кбайт/с (КРИПТОН-4) до 8800 Кбайт/с (КРИПТОН 8/PCI).

Допустимо параллельное подключение нескольких устройств одновременно в одном персональном компьютере, что может значительно повысить интегральную скорость шифрования и расширить другие возможности при обработке информации.

Средства серии КРИПТОН независимо от операционной среды обеспечивают:

• защиту ключей шифрования и электронной цифровой подписи (ЭЦП);

• неизменность алгоритма шифрования и ЭЦП.

Все ключи, используемые в системе, могут шифроваться на мастер-ключе и храниться на внешнем носителе в зашифрованном виде. Они расшифровываются только внутри платы. В качестве ключевых носителей используются дискеты, микропроцессорные электронные карточки (смарт- карты) и "таблетки" Touch-Memory.

Устройства для работы со смарт-картами

Для ввода ключей, записанных на смарт-карты, предлагаются разработанные фирмой АНКАД устройства для работы со смарт-картами, функции которых приведены в табл. 10.2.

Адаптер смарт-карт SA-101i предназначен для чтения и записи информации на смарт-картах. Адаптер подключается к УКЗД КРИПТОН и позволяет вводить в него ключи шифрования, хранящиеся на смарт-карте пользователя.

На одной смарт-карте могут быть размещены:

• таблица заполнения блока подстановок УЗ (ГОСТ28147-89);

• главный ключ шифрования;

• секретный и открытый ключи электронной цифровой подписи (ЭЦП) пользователя;

Таблица 4.2

Устройства для работы со смарт-картами

| Наименование | Описание |

| SA-101i | Запись/чтение информации на/с смарт-карты |

| (Адаптер смарт-карт) | EEPROM (протокол I2C). Интерфейс с УКЗД серии КРИПТОН, обеспечивающий прямую загрузку ключей в устройство |

| SCAT-200 | Шифрование по ГОСТ 28147-89, DES. |

| (Контроллер | Память для хранения одного мастер-ключа. |

| смарт-карт) | Генерация случайных чисел. Запись/чтение информации на/с смарт-карты. Протоколы карт: I2C, GPM, ISO 781C Т= 0. Интерфейс RS-232 с компьютером и специализированный интерфейс с УКЗД серии КРИПТОН |

| SR-210 | Запись/чтение информации на/с смарт-карты. |

| (Контроллер | Протоколы карт: I2C, GPM, ISO 7816 Т= 0, Т= 1. |

| смарт-карт) | Интерфейс RS-232 с компьютером и специализированный интерфейс с УКЗД серии КРИПТОН |

• открытый ключ ЭЦП сертификационного центра;

• идентификатор пользователя системы защиты от несанкционированного доступа КРИПТОН-ВЕТО.

Адаптер SA-101i выпускается во внутреннем исполнении и легко встраивается в персональный компьютер на свободное место, предназначенное для дисковода.

Универсальный контроллер смарт-карт SCAT-200 предназначен для работы со смарт-картами. Контроллер SCAT-200 может подключаться как к УКЗД, так и к интерфейсу RS-232. Наиболее важными представляются следующие функции контроллера:

• запись информации на смарт-карту;

• чтение информации со смарт-карты;

• шифрование по ГОСТ28147-89 и DES;

• хранение секретных ключей (так же, как в плате КРИПТОН-4);

• генерация случайной последовательности;

• набор на клавиатуре PIN-кода.

В контроллере могут применяться электронные карточки:

• открытая память (протокол I2C);

• защищенная память (серия GPM);

• микропроцессорные карты (PCOS).

Универсальный контроллер SCAT-200 позволяет строить информационные системы на базе смарт-карт, что делает его полезным для систем:

• безналичных расчетов (дебетно/кредитные карты);

• контроля доступа (хранения прав доступа);

• хранения конфиденциальной информации (медицина, страхование, финансы);

• защиты информации (хранения идентификаторов, паролей и ключей шифрования).

Контроллер может использоваться в компьютерах, электронных кассовых аппаратах, электронных замках, торговых автоматах, бензоколонках, платежных терминалах на базе IBM-совместимых компьютеров. Контроллер SCAT-200-совместный продукт фирмы АНКАД и АО "Скантек".

Универсальный контроллер смарт-карт SR-210 имеет те же возможности, что и SCAT-200, за исключением функций шифрования и генерации случайных последовательностей. Контроллер совместим с российскими интеллектуальными микропроцессорными карточками.

Программные эмуляторы функций шифрования устройств КРИПТОН

Для программной эмуляции функций шифрования УКЗД серии КРИПТОН разработаны и применяются:

• программа шифрования Crypton LITE для работы в среде MS-DOS;

• эмулятор Crypton Emulator для ОС Windows 95/98/NT.

Программа шифрования Crypton LITE предназначена для криптографической защиты (шифрования) информации, обрабатываемой ПЭВМ типа IBM PC/XT/AT 286, 384,486, Pentium в среде MS-DOS 3.0 и выше по алгоритму ГОСТ 28147-89.

Программа Crypton LITE полностью совместима с устройствами серии КРИПТОН, обеспечивающими гарантированную защиту информации. Crypton LITE и устройства серии КРИПТОН используют общее программное обеспечение.

Программа Crypton LITE рекомендуется для применений в компьютерах, где использование устройств КРИПТОН затруднено из-за конструктивных особенностей (например, в notebook). Crypton LITE применяется не только для защиты информации в компьютерах различного конструктивного исполнения, но и как средство поддержки при написании и отладке специализированного программного обеспечения к устройствам серии КРИПТОН.

Основные характеристики программы Crypton LITE:

Алгоритм шифрования ГОСТ 28147-89

Скорость шифрования "память-память" до 3 Мбайт/с (для Pentium-2)

Необходимая оперативная память 2,5...8 Кбайт

Длина ключа Ключевая система

| 256 бит 3-уровневая |

• режим простой замены;

• режим гаммирования;

• режим гаммирования с обратной связью;

• режим вычисления имитовставки (имитоприставки).

Crypton LITE имеет встроенный датчик случайных чисел, используемый для генерации ключей. В программе Crypton LITE используются следующие ключевые элементы: К1 - первичный или файловый ключ (ключ данных), применяемый непосредственно для шифрования данных; К2 - вторичный ключ, применяемый для шифрования первичного ключа (в зависимости от используемой ключевой системы в качестве К2 выступают пользовательский ключ или сетевой ключ); ГК (или КЗ)-главный ключ (мастер-ключ), применяемый для шифрования других ключей; УЗ-узел замены,

представляющий собой несекретный элемент, определяющий заполнение блока подстановки в алгоритме шифрования ГОСТ 28147-89.

Главный ключ и узел замены называют базовыми ключами. Базовые ключи загружаются при запуске программы Crypton LITE.

Дискета пользователя, на которой записаны базовые ключи ГК и УЗ, является ключом ко всей шифруемой информации. Для ключевой дискеты должен быть обеспечен специальный режим хранения и доступа. Следует отметить, что ГК может быть защищен от злоумышленников паролем (на случай потери ключевой дискеты).

Ключи К1 и К2 могут вводиться в программу Crypton LITE в любое время. В зашифрованном виде ключи К1 и К2 могут свободно храниться на внешних носителях и передаваться по каналам связи.

Открытый программный интерфейс программы Crypton LITE позволяет внедрять ее в любые системы без затруднений, а также разрабатывать

дополнительное программное обеспечение специального назначения для защиты информационных и финансовых, биржевых и банковских

коммуникаций, баз данных и других массивов компьютерной информации.

Программные продукты фирмы АНКАД, совместимые с Crypton LITE, позволяют:

• прозрачно шифровать логические диски;

• разграничить доступ к компьютеру;

• осуществлять цифровую подпись электронных документов;

• передавать зашифрованную информацию по открытым каналам связи.

Программный эмулятор Crypton Emulator обеспечивает

криптографическое преобразование данных по алгоритму шифрования ГОСТ 28147-89 в компьютере, работающем под управлением ОС Windows 95/98/NT. Основная задача данной программы заключается в эмуляции шифровальных функций устройств криптографической защиты данных серии КРИПТОН.

Для работы программы необходима операционная система Windows 95/98/NT 4.0. Перед установкой драйвера-эмулятора на компьютер необходимо установить программный интерфейс Crypton API версии 2.1 и выше. Никаких особых требований к компьютеру не предъявляется-драйвер-эмулятор будет работать на любом компьютере, где установлены вышеназванные ОС.

Дата добавления: 2016-02-16; просмотров: 2090;