3 страница. Достоверный маршрут реализуется привилегированными

Достоверный маршрут реализуется привилегированными

процедурами ядра безопасности, чья работа обеспечивается механизмами ДВБ, а также некоторыми другими механизмами, выполняющими вспомогательные функции. Они проверяют, например, что терминал, с которого осуществляется вход в систему, не занят никаким другим пользователем, который имитировал окончание работы.

3. Регистрация и протоколирование. Аудит.

Эти функции обеспечивают получение и анализ информации о состоянии ресурсов системы с помощью специальных средств контроля, а также регистрацию действий, признанных администрацией потенциально

опасными для безопасности системы. Такими средствами могут быть различные системные утилиты или прикладные программы, выводящие информацию непосредственно на системную консоль или другое определенное для этой цели устройство, а также системный журнал. Кроме того, почти все эти средства контроля могут не только обнаружить какое- либо событие, но и фиксировать его. Например, большинство систем имеет средства протоколирования сеансов работы отдельных пользователей (всего сеанса или его отдельных параметров).

Большинство систем защиты имеют в своем распоряжении средства управления системным журналом (audit trail). Как было показано выше, системный журнал является составной частью монитора ссылок и служит для контроля соблюдения политики безопасности. Он является одним из основных средств контроля, помогающим администратору предотвращать возможные нарушения в связи с тем, что:

• способен оперативно фиксировать происходящие в системе события;

• может помочь выявить средства и априорную информацию, использованные злоумышленником для нарушения;

• может помочь определить, как далеко зашло нарушение, подсказать метод его расследования и способы исправления ситуации.

Содержимое системного журнала и других наборов данных, хранящих информацию о результатах контроля, должны подвергаться периодическому просмотру и анализу (аудит) с целью проверки соблюдения политики безопасности.

4. Противодействие "сборке мусора".

После окончания работы программы обрабатываемая информация не всегда полностью удаляется из памяти. Части данных могут оставаться в оперативной памяти, на дисках и лентах, других носителях. Они хранятся на диске до перезаписи или уничтожения. При выполнении этих действий на освободившемся пространстве диска находятся их остатки.

Хотя при искажении заголовка файла эти остатки прочитать трудно, однако, используя специальные программы и оборудование, такая возможность все-таки имеется. Этот процесс называется "сборкой мусора" (disk scavenging). Он может привести к утечке важной информации.

Для защиты от "сборки мусора" используются специальные средства, которые могут входить в ядро безопасности ОС или устанавливаться дополнительно.

5. Контроль целостности субъектов.

Согласно модели Белла-Лападулла множество субъектов системы есть подмножество множества объектов, то есть каждый субъект одновременно

является объектом. При этом под содержимым субъекта обычно понимают содержимое контекста процесса, куда входит содержимое общих и специальных регистров (контекст процесса постоянно изменяется). Кроме содержимого или значения субъект имеет ряд специфических атрибутов приоритет, список привилегий, набор идентификаторов и др. характеристики. В этом смысле поддержание целостности субъекта, то есть предотвращение его несанкционированной модификации, можно рассматривать как частный случай этой задачи для объектов вообще.

В то же время субъект отличается от объекта тем, что является, согласно определению, активным компонентом системы. В связи с этим для защиты целостности субъекта, в качестве представителя которого выступает процесс, вводится такое понятие как рабочая среда или область исполнения процесса. Эта область является логически защищенной подсистемой, которой доступны все ресурсы системы, относящиеся к соответствующему процессу. Другими словами, область исполнения процесса является виртуальной машиной. В рамках этой области процесс может выполнять любые санкционированные действия без опасения нарушения целостности. Таким образом, реализуется концепция защищенной области для отдельного процесса.

Контроль целостности обеспечивается процедурами ядра безопасности, контролируемыми механизмами поддержки ДВБ. Основную роль играют такие механизмы, как поддержка виртуальной памяти (для создания области данного процесса) и режим исполнения процесса (определяет его возможности в рамках данной области и вне ее).

Область исполнения процесса может содержать или вкладываться в другие подобласти, которые составляют единую иерархическую структуру системы. Процесс может менять области: это действие называется переключением области процесса (process switching). Оно всегда связано с переходом центрального процессора в привилегированный режим работы.

Механизмы поддержки областей исполнения процесса обеспечивают контроль их целостности достаточно надежно. Однако даже разделенные процессы должны иметь возможность обмениваться информацией. Для этого разработаны несколько специальных механизмов, чтобы можно было осуществлять обмен информацией между процессами без ущерба безопасности или целостности каждого из них. К таким механизмам относятся, например, кластеры флагов событий, почтовые ящики и другие системные структуры данных. Следует однако учитывать, что с их помощью может осуществляться утечка информации, поэтому если использование таких механизмов разрешено, их обязательно следует контролировать.

6. Контроль доступа.

Под контролем доступа будем понимать ограничение возможностей использования ресурсов системы программами, процессами или другими системами (для сети) в соответствии с политикой безопасности. Под

доступом понимается выполнение субъектом некоторой операции над объектом из множества разрешенных для данного типа. Примерами таких операций являются чтение, открытие, запись набора данных, обращение к устройству и т. д.

Контроль должен осуществляться при доступе к:

• оперативной памяти;

• разделяемым устройствам прямого доступа;

• разделяемым устройствам последовательного доступа;

• разделяемым программам и подпрограммам;

• разделяемым наборам данных.

Основным объектом внимания средств контроля доступа являются совместно используемые наборы данных и ресурсы системы. Совместное использование объектов порождает ситуацию "взаимного недоверия" при которой разные пользователи одного объекта не могут до конца доверять друг другу. Тогда, если с этим объектом что-нибудь случиться, все они попадают в круг подозреваемых.

Существует четыре основных способа разделения субъектов к совместно используемым объектам:

1. Физическое - субъекты обращаются к физически различным объектам (однотипным устройствам, наборам данных на разных носителях и т.д.).

2. Временное - субъекты с различными правами доступа к объекту получают его в различные промежутки времени.

3. Логическое - субъекты получают доступ к совместно используемому объекту в рамках единой операционной среды, но под контролем средств разграничения доступа, которые моделируют виртуальную операционную среду "один субъект - все объекты"; в этом случае разделение может быть реализовано различными способами разделение оригинала объекта, разделение с копированием объекта и т.д.

4. Криптографическое - все объекты хранятся в зашифрованном виде, права доступа определяются наличием ключа для расшифрования объекта.

Существует множество различных вариантов одних и тех же способов разделения субъектов, они могут иметь разную реализацию в различных средствах защиты.

Контроль доступа субъектов системы к объектам (не только к совместно используемым, но и к индивидуальным) реализуется с помощью тех же механизмов, которые реализуют ДВБ и осуществляется процедурами ядра безопасности.

Принципы реализации политики безопасности

Как уже отмечалось выше, настройка механизмов защиты дело сугубо индивидуальное для каждой системы и даже для каждой задачи. Поэтому дать ее подробное описание довольно трудно. Однако существуют общие принципы, которых следует придерживаться, чтобы облегчить себе работу, так как они проверены практикой. Рассмотрим их.

1. Группирование.

Это объединение множества субъектов под одним групповым именем; всем субъектам, принадлежащим одной группе, предоставляются равные права. Принципы объединения пользователей в группы могут быть самые

разные: ссылки на одни и те же объекты, одинаковый характер вычислений, работа над совместным проектом и т.д. При этом один и тот же субъект может входить в несколько различных групп, и, соответственно, иметь

различные права по отношению к одному и тому же объекту.

Механизм группирования может быть иерархическим. Это означает, что каждый субъект является членом нескольких групп, упорядоченных по отношению "быть подмножеством". Контроль за состоянием групп очень важен, поскольку члены одной группы имеют доступ к большому числу объектов, что не способствует их безопасности. Создание групп и присвоение групповых привилегий должно производиться администратором безопасности, руководителем группы или каким-либо другим лицом, несущим ответственность за сохранность групповых объектов.

2. Правила умолчания.

Большое внимание при назначении привилегий следует уделять правилам умолчания, принятым в данных средствах защиты; это необходимо для соблюдения политики безопасности. Во многих системах, например, субъект, создавший объект и являющийся его владельцем, по умолчанию получает все права на него. Кроме того, он может эти права передавать кому-либо.

В различных средствах защиты используются свои правила умолчания, однако принципы назначения привилегий по умолчанию в большинстве систем одни и те же. Если в системе используется древовидная файловая структура, то необходимо принимать во внимание правила умолчания для каталогов.

Корректное использование правил умолчания способствуют поддержанию целостности политики безопасности.

3. Минимум привилегий.

Это один из основополагающих принципов реализации любой политики безопасности, используемый повсеместно. Каждый пользователь и процесс должен иметь минимальное число привилегий, необходимое для работы. Определение числа привилегий для всех пользователей, с одной

стороны, позволяющих осуществлять быстрый доступ ко всем необходимым для работы объектам, а, с другой, - запрещающих доступ к чужим объектам - проблема достаточно сложная. От ее решения во многом зависит корректность реализации политики безопасности.

4. "Надо знать".

Этот принцип во многом схож с предыдущим. Согласно ему, полномочия пользователей назначаются согласно их обязанностям. Доступ разрешен только к той информации, которая необходима им для работы.

5. Объединение критичной информации.

Во многих системах сбор, хранение и обработка информации одного уровня производится в одном месте (узле сети, устройстве, каталоге). Это связано с тем, что проще защитить одним и тем же способом большой массив информации, чем организовывать индивидуальную защиту для каждого набора.

Для реализации этого принципа могут быть разработаны специальные программы, управляющие обработкой таких наборов данных. Это будет простейший способ построения защищенных областей.

6. Иерархия привилегий.

Контроль объектов системы может иметь иерархическую организацию. Такая организация принята в большинстве коммерческих систем.

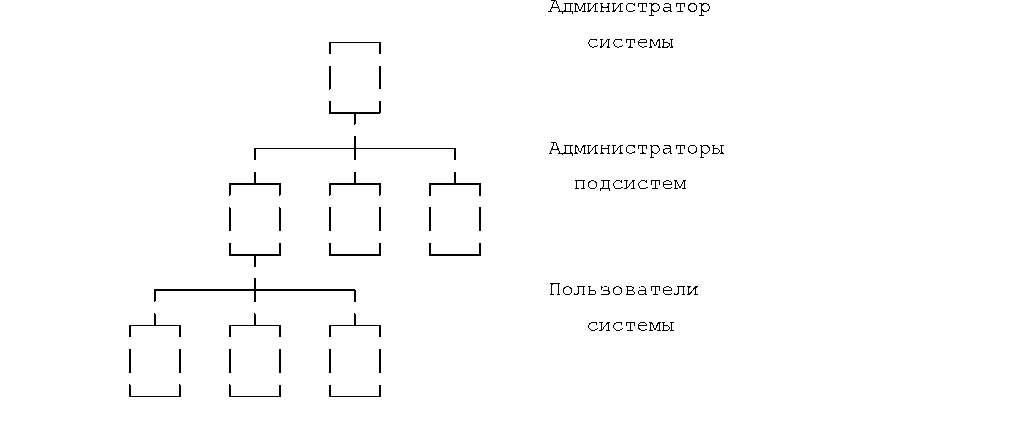

При этом схема контроля имеет вид дерева, в котором узлы - субъекты системы, ребра - право контроля привилегий согласно иерархии, корень - администратор системы, имеющий право изменять привилегии любого пользователя (см. рис.1.3).

Узлами нижележащих уровней являются администраторы подсистем, имеющие права изменять привилегии пользователей этих подсистем (в их роли могут выступать руководители организаций, отделов). Листьями дерева являются все пользователи системы. Вообще говоря, субъект, стоящий в корне любого поддерева, имеет право изменять защиту любого субъекта, принадлежащего этому поддереву.

Достоинство такой структуры - точное копирование схемы организации, которую обслуживает КС. Поэтому легко составить множество субъектов, имеющих право контролировать данный объект. Недостаток иерархии привилегий - сложность управления доступом при большом количестве субъектов и объектов, а также возможность получения доступа администратора системы (как высшего по иерархии) к любому набору данных.

Рисунок 1.3 - Схема контроля объектов системы

Рисунок 1.3 - Схема контроля объектов системы

|

7. Привилегии владельца.

При таком контроле каждому объекту соответствует единственный субъект с исключительным правом контроля объекта - владелец (owner). Как

правило, это его создатель. Владелец обладает всеми разрешенными для этого типа данных правами на объект, может разрешать доступ любому другому субъекту, но не имеет права никому передать привилегию на корректировку защиты. Однако такое ограничение не касается администраторов системы - они имеют право изменять защиту любых объектов.

Главным недостатком принципа привилегий владельца является то, что при обращении к объекту, пользователь должен предварительно получить разрешение у владельца (или администратора). Это может приводить к сложностям в работе (например, при отсутствии владельца или просто нежелании его разрешить доступ). Поэтому такой принцип обычно используется при защите личных объектов пользователей.

7. Свободная передача привилегий.

При такой схеме субъект, создавший объект, может передать любые права на него любому другому субъекту вместе с правом корректировки СКД этого объекта. Тот, в свою очередь, может передать все эти права другому субъекту.

Естественно, при этом возникают большие трудности в определении круга субъектов, имеющих в данный момент доступ к объекту (права на объект могут распространяться очень быстро и так же быстро исчезать), и поэтому такой объект легко подвергнуть несанкционированной обработке. В силу этих обстоятельств подобная схема применяется достаточно редко - в основном в исследовательских группах, работающих над одним проектом (когда все имеющие доступ к объекту заинтересованы в его содержимом).

В чистом виде рассмотренные принципы реализации политики безопасности применяются редко. Обычно используются их различные комбинации. Ограничение доступа к объектам в ОС включает в себя ограничение доступа к некоторым системным возможностям, например, ряду команд, программам и т.д., если при использовании их нарушается политика безопасности. Вообще набор полномочий каждого пользователя должен быть тщательно продуман, исключены возможные противоречия и дублирования, поскольку большое количество нарушений происходит именно из-за этого. Может произойти утечка информации без нарушения защиты, если плохо была спроектирована или реализована политика безопасности.

Политика безопасности и механизмы поддержки ее реализации образуют единую защищенную среду обработки информации. Эта среда имеет иерархическую структуру, где верхние уровни представлены требованиями политики безопасности, далее следует интерфейс пользователя, затем идут несколько программных уровней защиты (включая уровни ОС) и, наконец, нижний уровень этой структуры представлен аппаратными средствами защиты. На всех уровнях, кроме верхнего, должны реализовываться требования политики безопасности, за что, собственно, и отвечают механизмы защиты.

В различных системах механизмы защиты могут быть реализованы по-разному; их конструкция определяется общей концепцией системы. Однако одно требование должно выполняться неукоснительно: эти механизмы должны адекватно реализовывать требования политики безопасности.

Основные критерии оценки безопасности систем

Для оценки надежности средств защиты применяются различные критерии оценки. Анализ некоторых критериев показал общность идеи, лежащей в основе подхода к оценке безопасности (степени защищенности) компьютерных систем. Ее сущность состоит в следующем. Для предоставления пользователям возможности обоснованного выбора средств защиты вводится некая система классификации их свойств. Задается иерархия функциональных классов безопасности. Каждому классу соответствует определенная совокупность обязательных функций. Конкретное средство разграничения доступа относится к такому классу безопасности, в котором реализованы все соответствующие ему функции безопасности, если оно не может быть отнесено к более высокому классу.

В разных странах за разработку этих документов и проверку средств разграничения доступа на соответствие им, отвечают различные организации. Например, в США это уже упоминаемый ранее Национальный Центр Компьютерной Безопасности, в России это Государственная техническая комиссия при Президенте Российской Федерации (в дальнейшем просто ГТК РФ).

Система документов России

Руководящие документы (в некоторой степени аналогичные

разработанным NSCS) в области защиты информации разработаны ГТК РФ. Требования всех приведенных ниже документов обязательны для исполнения только в государственном секторе, либо коммерческими организациями, которые обрабатывают информацию, содержащую государственную тайну.

Для остальных коммерческих структур документы носят рекомендательно-консультативный характер. Все вопросы криптографической защиты информации находятся в компетенции Федерального агентства правительственной связи и информации Руководящие документы ГТК РФ включают:

1) Концепцию защиты средств вычислительной техники и автоматизированных систем от несанкционированного доступа (НСД) к информации. Этот документ содержит определение НСД, основные способы осуществления НСД, модель нарушителя, основные направления и принципы организации работ по защите информации от НСД;

2) Термины и определения в области защиты от НСД к информации. Этот документ вводит в действие основные термины и определения, используемые в других документах;

3) Показатели защищенности СВТ от НСД к информации. Этот документ устанавливает классификацию СВТ по уровню защищенности от НСД к информации на базе перечня показателей защищенности и совокупности предъявляемым к ним требованиям;

4) Классификацию автоматизированных систем и требования по защите информации. Документ устанавливает классификацию автоматизированных систем (АС), подлежащих защите от НСД к информации, и требования по защите информации в АС различных классов.

5) Временное положение о государственном лицензировании деятельности в области защиты информации. Документ устанавливает основные принципы, организационную структуру системы лицензирования деятельности предприятий в сфере оказания услуг в области защиты информации, а также правила осуществления лицензирования и надзора за деятельностью предприятий, получивших лицензию.

1.6 Контрольные вопросы

1. Какие свойства присущи информации?

2. Дайте понятие объекта защиты информации.

3. Что относят к информационным процессам?

4. Что понимают под информационной системой?

5. Что называют информационными ресурсами?

6. Что понимают под угрозой информации, дайте понятие искусственных и естественных угроз, приведите примеры.

7. Что составляет основу политики безопасности?

8. Сделайте сравнительный анализ избирательной и полномочной политики безопасности.

9. Проанализируйте механизмы и свойства защиты информации.

Лекция 2

ИДЕНТИФИКАЦИЯ ПОЛЬЗОВАТЕЛЕЙ КС-СУБЪЕКТОВ

ДОСТУПА К ДАННЫМ

2.1. Основные понятия и концепции

С каждым объектом компьютерной системы (КС) связана некоторая информация, однозначно идентифицирующая его. Это может быть число, строка символов, алгоритм, определяющий данный объект. Эту информацию называют идентификатором объекта. Если объект имеет некоторый идентификатор, зарегистрированный в сети, он называется законным (легальным) объектом; остальные объекты относятся к незаконным (нелегальным).

Идентификация объекта - одна из функций подсистемы защиты. Эта функция выполняется в первую очередь, когда объект делает попытку войти в сеть. Если процедура идентификации завершается успешно, данный объект считается законным для данной сети.

Следующий шаг-аутентификация объекта (проверка подлинности объекта). Эта процедура устанавливает, является ли данный объект именно таким, каким он себя объявляет.

После того как объект идентифицирован и подтверждена его подлинность, можно установить сферу его действия и доступные ему ресурсы КС. Такую процедуру называют предоставлением полномочий (авторизацией).

Перечисленные три процедуры инициализации являются процедурами защиты и относятся к одному объекту КС.

При защите каналов передачи данных подтверждение подлинности (аутентификация) объектов означает взаимное установление подлинности объектов, связывающихся между собой по линиям связи. Процедура подтверждения подлинности выполняется обычно в начале сеанса в процессе установления соединения абонентов. (Термин "соединение" указывает на логическую связь (потенциально двустороннюю) между двумя объектами сети.

Цель данной процедуры - обеспечить уверенность, что соединение установлено с законным объектом и вся информация дойдет до места назначения.

После того как соединение установлено, необходимо обеспечить выполнение требований защиты при обмене сообщениями:

(а) получатель должен быть уверен в подлинности источника данных;

(б) получатель должен быть уверен в подлинности передаваемых данных;

(в) отправитель должен быть уверен в доставке данных получателю;

(г) отправитель должен быть уверен в подлинности доставленных данных.

Для выполнения требований (а) и (б) средством защиты является цифровая подпись. Для выполнения требований (в) и (г) отправитель должен получить уведомление о вручении с помощью удостоверяющей почты (certified mail). Средством защиты в такой процедуре является цифровая подпись подтверждающего ответного сообщения, которое в свою очередь является доказательством пересылки исходного сообщения.

Если эти четыре требования реализованы в КС, то гарантируется защита данных при их передаче по каналу связи и обеспечивается функция защиты, называемая функцией подтверждения (неоспоримости) передачи. В этом случае отправитель не может отрицать ни факта посылки сообщения, ни его содержания, а получатель не может отрицать ни факта получения сообщения, ни подлинности его содержания.

2.2. Идентификация и аутентификация пользователя

Прежде чем получить доступ к ресурсам компьютерной системы, пользователь должен пройти процесс представления компьютерной системе, который включает две стадии:

• идентификацию - пользователь сообщает системе по ее запросу свое имя (идентификатор);

• аутентификацию - пользователь подтверждает идентификацию, вводя в систему уникальную, не известную другим пользователям информацию о себе (например, пароль).

Для проведения процедур идентификации и аутентификации пользователя необходимы:

• наличие соответствующего субъекта (модуля) аутентификации;

• наличие аутентифицирующего объекта, хранящего уникальную информацию для аутентификации пользователя.

Различают две формы представления объектов, аутентифицирующих пользователя:

• внешний аутентифицирующий объект, не принадлежащий системе;

• внутренний объект, принадлежащий системе, в который переносится информация из внешнего объекта.

Внешние объекты могут быть технически реализованы на различных носителях информации - магнитных дисках, пластиковых картах и т. п. Естественно, что внешняя и внутренняя формы представления

аутентифицирующего объекта должны быть семантически тождественны.

Типовые схемы идентификации и аутентификации пользователя

Рассмотрим структуры данных и протоколы идентификации и аутентификации пользователя. Допустим, что в компьютерной системе зарегистрировано n пользователей. Пусть i-й аутентифицирующий объект i-го пользователя содержит два информационных поля:

ГО^неизменный идентификатор i-го пользователя, который является аналогом имени и используется для идентификации пользователя;

Ki-аутентифицирующая информация пользователя, которая может изменяться и служит для аутентификации (например, пароль Р^К)).

Описанная структура соответствует практически любому ключевому носителю информации, используемому для опознания пользователя. Например,

для носителей типа пластиковых карт выделяется неизменяемая информация IDi первичной персонализации пользователя и объект в файловой структуре карты, содержащий К

Совокупную информацию в ключевом носителе можно назвать первичной аутентифицирующей информацией i-го пользователя! Очевидно, что внутренний аутентифицирующий объект не должен существовать в системе длительное время (больше времени работы конкретного пользователя). Для длительного хранения следует использовать данные в защищенной форме.

Рассмотрим две типовые схемы идентификации и аутентификации.

Схема 1. В компьютерной системе выделяется объект-эталон для идентификации и аутентификации пользователей. Структура объекта-эталона для схемы 1 показана в табл. 5.1. Здесь Ei=F(IDi К)), где F-функция, которая обладает свойством "невосстановимости" значения К по Еi и IDi.

Невоостановимость" Ki оценивается некоторой пороговой трудоемкостью То решения задачи восстановления аутентифицирующей информации К по Еi и IDi. Кроме того, для пары Ki и Kj возможно совпадение соответствующих значений Е. В связи с этим вероятность лажной аутентификации пользователя не должна быть больше некоторого порогового значения Р0.

На практике задают То=1020.„1030, Ро=10-7...10-9

Таблица 2.1

|

Протокол идентификации и аутентификации (для схемы 1).

1. Пользователь предъявляет свой идентификатор ID.

2. Если ID не совпадает ни с одним IDi, зарегистрированным в компьютерной системе, то идентификация отвергается - пользователь не допускается к работе, иначе (существует IDi = ID) устанавливается, что пользователь, назвавшийся пользователем i, прошел идентификацию.

3. Субъект аутентификации запрашивает у пользователя его аутентификатор К.

4. Субъект аутентификации вычисляет значение Y=F(IDi , К).

5. Субъект аутентификации производит сравнение значений Y и Е^ При совпадении этих значений устанавливается, что данный пользователь успешно аутентифицирован в системе. Информация об этом пользователе передается в программные модули, использующие ключи пользователей (т.е. в систему шифрования, разграничения доступа и т.д.). В противном случае аутентификация отвергается - пользователь не допускается к работе.

Данная схема идентификации и аутентификации пользователя может быть модифицирована. Модифицированная схема 2 обладает лучшими характеристиками по сравнению со схемой 1.

Схема 2. В компьютерной системе выделяется модифицированный объект-эталон, структура которого показана в табл. 2.2.

Таблица 2.2

Структура модифицированного объекта-эталона

| Номер пользователя | Информация для идентификации | Информация для аутентификации |

| IDi, Si | Е1 | |

| ID2, S2 | Е2 | |

| N | IDn , Sn | Еп |

В отличие от схемы 1, в схеме 2 значение Ei. равно F(Si Ki), где Si- случайный вектор, задаваемый при создании идентификатора пользователя, т.е. при создании строки, необходимой для идентификации и аутентификации пользователя; F-функция, которая обладает свойством "невосстановимости" значения К по Ei и Si.

Протокол идентификации и аутентификации (для схемы 2).

1. Пользователь предъявляет свой идентификатор ID.

2. Если ID не совпадает ни с одним IDi, зарегистрированным в компьютерной системе, то идентификация отвергается - пользователь не допускается к работе, иначе (существует IDi=ID) устанавливается, что пользователь, называвшийся пользователем i, прошел идентификацию.

Дата добавления: 2016-02-16; просмотров: 61463;