5 страница. Для защиты информации от НСД создается система разграничения доступа к информации

Для защиты информации от НСД создается система разграничения доступа к информации. Получить несанкционированный доступ к информации при наличии системы разграничения доступа (СРД) возможно только при сбоях и отказах КС, а также используя слабые места в комплексной системе защиты информации. Чтобы использовать слабости в системе защиты, злоумышленник должен знать о них.

Одним из путей добывания информации о недостатках системы защиты является изучение механизмов защиты. Злоумышленник может тестировать систему защиты путем непосредственного контакта с ней. В этом случае велика вероятность обнаружения системой защиты попыток ее тестирования. В результате этого службой безопасности могут быть предприняты дополнительные меры защиты.

Гораздо более привлекательным для злоумышленника является другой подход. Сначала получается копия программного средства системы защиты или техническое средство защиты, а затем производится их исследование в лабораторных условиях. Кроме того, создание неучтенных копий на съемных носителях информации является одним из распространенных и удобных способов хищения информации. Этим способом осуществляется несанкционированное тиражирование программ. Скрытно получить техническое средство защиты для исследования гораздо сложнее, чем программное, и такая угроза блокируется средствами и методами обеспечивающими целостность технической структуры КС.

Для блокирования несанкционированного исследования и копирования информации КС используется комплекс средств и мер защиты, которые объединяются в систему защиты от исследования и копирования информации (СЗИК).

Таким образом, СРД и СЗИК могут рассматриваться как подсистемы системы защиты от НСДИ.

3.2. Система разграничения доступа к информации в КС

Управление доступом

Исходной информацией для создания СРД является решение владельца (администратора) КС о допуске пользователей к определенным информационным ресурсам КС. Так как информация в КС хранится, обрабатывается и передается файлами (частями файлов), то доступ к информации регламентируется на уровне файлов (объектов доступа). Сложнее организуется доступ в базах данных, в которых он может регламентироваться к отдельным ее частям по определенным правилам. При определении полномочий доступа администратор устанавливает операции, которые разрешено выполнять пользователю (субъекту доступа).

Различают следующие операции с файлами:

• чтение (R);

• запись;

• выполнение программ (Е).

Операция записи в файл имеет две модификации. Субъекту доступа может быть дано право осуществлять запись с изменением содержимого файла (W). Другая организация доступа предполагает разрешение только дописывания в файл, без изменения старого содержимого (А).

В КС нашли применение два подхода к организации разграничения доступа:

• матричный;

• полномочный (мандатный).

Матричное управление доступом предполагает использование матриц доступа. Матрица доступа представляет собой таблицу, в которой объекту доступа соответствует столбец О^ а субъекту доступа - строка Si. На пересечении столбцов и строк записываются операция или операции, которые допускается выполнять субъекту доступа i с объектом доступа j (рис. 3.1).

| Oi | O2 | Oj | Om | |||

| Si | R | R,W | Е | R | ||

| S2 | R, А | - | R | Е | ||

| Si | R | - | - | R | ||

| Sn | R, W | - | Е | Е |

Рисунок 3.1 - Матрица доступа

Матричное управление доступом позволяет с максимальной детализацией установить права субъекта доступа по выполнению разрешенных операций над объектами доступа. Такой подход нагляден и легко реализуем. Однако в реальных системах из-за большого количества субъектов и объектов доступа матрица доступа достигает таких размеров, при которых сложно поддерживать ее в адекватном состоянии.

Полномочный или мандатный метод базируется на многоуровневой модели защиты. Такой подход построен по аналогии с «ручным» конфиденциальным (секретным) делопроизводством. Документу присваивается уровень конфиденциальности (гриф секретности), а также могут присваиваться метки, отражающие категории конфиденциальности (секретности) документа. Таким образом, конфиденциальный документ имеет гриф конфиденциальности (конфиденциально, строго конфиденциально, секретно, совершенно секретно и т. д.) и может иметь одну или несколько меток, которые уточняют категории лиц, допущенных к этому документу («для руководящего состава», «для инженерно-технического состава» и т. д.). Субъектам доступа устанавливается уровень допуска, определяющего максимальный для данного субъекта уровень конфиденциальности документа, к которому разрешается допуск. Субъекту доступа устанавливаются также категории, которые связаны с метками документа.

Правило разграничения доступа заключается в следующем: лицо

допускается к работе с документом только в том случае, если уровень допуска субъекта доступа равен или выше уровня конфиденциальности документа, а в наборе категорий, присвоенных данному субъекту доступа, содержатся все категории, определенные для данного документа.

В КС все права субъекта доступа фиксируются в его мандате. Объекты доступа содержат метки, в которых записаны признаки конфиденциальности. Права доступа каждого субъекта и характеристики конфиденциальности каждого объекта отображаются в виде совокупности уровня конфиденциальности и набора категорий конфиденциальности.

Мандатное управление позволяет упростить процесс регулирования доступа, так как при создании нового объекта достаточно создать его метку. Однако при таком управлении приходится завышать конфиденциальность информации из-за невозможности детального разграничения доступа.

Если право установления правил доступа к объекту предоставляется владельцу объекта (или его доверенному лицу), то та кой метод контроля доступа к информации называется дискреционным.

Состав системы разграничения доступа

Система разграничения доступа к информации должна содержать четыре функциональных блока:

• блок идентификации и аутентификации субъектов доступа;

• диспетчер доступа;

• блок криптографического преобразования информации при ее хранении и передаче;

• блок очистки памяти.

Идентификация и аутентификация субъектов осуществляется в момент их доступа к устройствам, в том числе и дистанционного доступа.

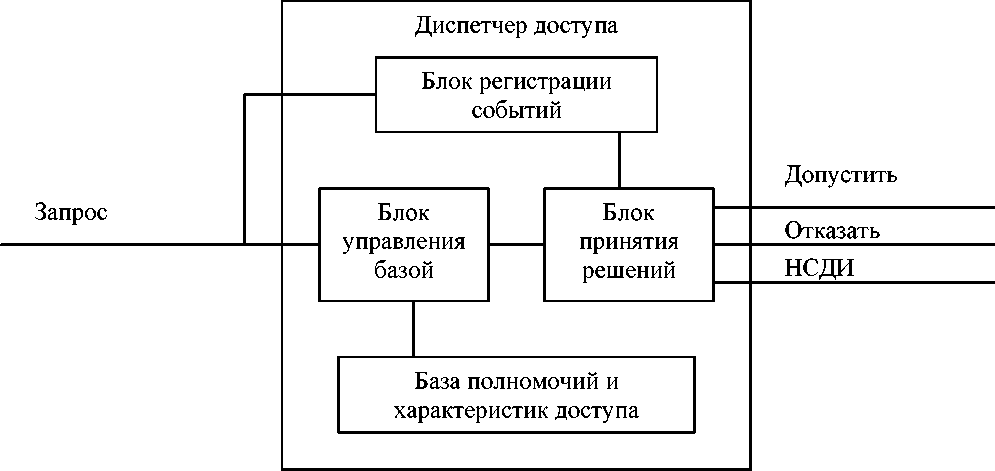

Диспетчер доступа реализуется в виде аппаратно-программных механизмов (рис. 3.2) и обеспечивает необходимую дисциплину разграничения доступа субъектов к объектам доступа (в том числе и к аппаратным блокам, узлам, устройствам). Диспетчер доступа разграничивает доступ к внутренним ресурсам КС субъектов, уже получивших доступ к этим системам.

Необходимость использования диспетчера доступа возникает только в многопользовательских КС.

Рисунок 3.2 - Диспетчер доступа в виде аппаратно-программных

механизмов

Рисунок 3.2 - Диспетчер доступа в виде аппаратно-программных

механизмов

|

Запрос на доступ i-го субъекта и j-му объекту поступает в блок управления базой полномочий и характеристик доступа и в блок регистрации событий. Полномочия субъекта и характеристики объекта доступа анализируются в блоке принятия решения, который выдает сигнал разрешения выполнения запроса, либо сигнал отказа в допуске. Если число попыток субъекта допуска получить доступ к запрещенным для него объектам превысит определенную границу (обычно 3 раза), то блок принятия решения на основании данных блока регистрации выдает сигнал «НСДИ» администратору системы безопасности. Администратор может блокировать работу субъекта, нарушающего правила доступа в системе, и выяснить причину нарушений. Кроме преднамеренных попыток НСДИ диспетчер фиксирует нарушения правил разграничения, явившихся следствием отказов, сбоев аппаратных и программных средств, а также вызванных ошибками персонала и пользователей.

Следует отметить, что в распределенных КС криптографическое закрытие информации является надежным единственным способом защиты от НСДИ.

В СРД должна быть реализована функция очистки оперативной памяти и рабочих областей на внешних запоминающих устройствах после завершения выполнения программы, обрабатывающей конфиденциальные данные. Причем очистка должна производиться путем записи в освободившиеся участки памяти определенной последовательности двоичных кодов, а не удалением только учетной информации о файлах из таблиц ОС, как это делается при стандартном удалении средствами ОС.

3.3. Концепция построения систем разграничения доступа

В основе построения СРД лежит концепция разработки защищенной универсальной ОС на базе ядра безопасности. Под ядром безопасности понимают локализованную, минимизированную, четко ограниченную и надежно изолированную совокупность программно-аппаратных механизмов, доказательно правильно реализующих функции диспетчера доступа. Правильность функционирования ядра безопасности доказывается путем полной формальной верификации его программ и пошаговым доказательством их соответствия выбранной математической модели защиты.

Применение ядра безопасности требует провести изменения ОС и архитектуры ЭВМ. Ограничение размеров и сложности ядра необходимо для обеспечения его верифицируемости.

Для аппаратной поддержки защиты и изоляции ядра в архитектуре ЭВМ должны быть предусмотрены:

• многоуровневый режим выполнения команд;

• использование ключей защиты и сегментирование памяти;

• реализация механизма виртуальной памяти с разделением адресных пространств;

• аппаратная реализация части функций ОС;

• хранение программ ядра в постоянном запоминающем устройстве (ПЗУ);

• использование новых архитектур ЭВМ, отличных от фон-

неймановской архитектуры (архитектуры с реализацией абстрактных типов данных, теговые архитектуры с

привилегиями и др.).

Обеспечение многоуровневого режима выполнения команд является главным условием создания ядра безопасности. Таких уровней должно быть не менее двух. Часть машинных команд ЭВМ должна выполняться только в режиме работы ОС. Основной проблемой создания высокоэффективной защиты от НСД является предотвращение несанкционированного перехода пользовательских процессов в привилегированное состояние. Для современных сложных ОС практически нет доказательств отсутствия возможности

несанкционированного получения пользовательскими программами статуса программ ОС.

Использование ключей защиты, сегментирование памяти и применение механизма виртуальной памяти предусматривает аппаратную поддержку концепции изоляции областей памяти при работе ЭВМ в мультипрограммных режимах. Эти механизмы служат основой для организации работы ЭВМ в режиме виртуальных машин. Режим виртуальных машин позволяет создать наибольшую изолированность пользователей, допуская использование даже различных ОС пользователями в режиме разделения времени.

Аппаратная реализация наиболее ответственных функций ОС и хранение программ ядра в ПЗУ существенно повышают изолированность ядра, его устойчивость к попыткам модификации. Аппаратно должны быть реализованы прежде всего функции идентификации и аутентификации субъектов доступа, хранения атрибутов системы защиты, поддержки криптографического закрытия информации, обработки сбоев и отказов и некоторые другие.

Универсальные ЭВМ и их ОС, используемые ранее, практически не имели встроенных механизмов защиты от НСД. Такие распространенные ОС как 1ВМ System/370, МБ-БОБ и целый ряд других ОС не имели встроенных средств идентификации и аутентификации и разграничения доступа. Более современные универсальные ОС Ц№Х, УАХ/УМЗ, Solaris и др. имеют встроенные механизмы разграничения доступа и аутентификации. Однако возможности этих встроенных функций ограничены и не могут удовлетворять требованиям, предъявляемым к защищенным ЭВМ.

Имеется два пути получения защищенных от НСД КС:

• создание специализированных КС;

• оснащение универсальных КС дополнительными средствами защиты.

Первый путь построения защищенных КС пока еще не получил широкого распространения в связи с нерешенностью целого ряда проблем. Основной из них является отсутствие эффективных методов разработки доказательно корректных аппаратных и программных средств сложных систем. Среди немногих примеров специализированных ЭВМ можно назвать систему БСОМР фирмы «Нопеу’№е11», предназначенную для использования в центрах коммутации вычислительных сетей, обрабатывающих секретную информацию. Система разработана на базе концепции ядра безопасности. Узкая специализация позволила создать защищенную систему, обеспечивающую требуемую эффективность функционирования по прямому назначению.

Чаще всего защита КС от НСД осуществляется путем использования дополнительных программных или аппаратно-программных средств. Программные средства RACF, SECURC, ТОРБЕСКЕТ и другие использовались для защиты ЭВМ типа IBM-370.

В настоящее время появились десятки отдельных программ, программных и аппаратных комплексов, рассчитанных на защиту персональных ЭВМ от несанкционированного доступа к ЭВМ, которые разграничивают доступ к информации и устройствам ПЭВМ.

3.4. Организация доступа к ресурсам КС

Функционирование КСЗИ зависит не только от характеристик созданной системы, но и от эффективности ее использования на этапе эксплуатации КС. Основными задачами этапа эксплуатации являются максимальное использование возможностей КСЗИ, заложенных в систему при построении, и совершенствование ее защитных функций в соответствии с изменяющимися условиями.

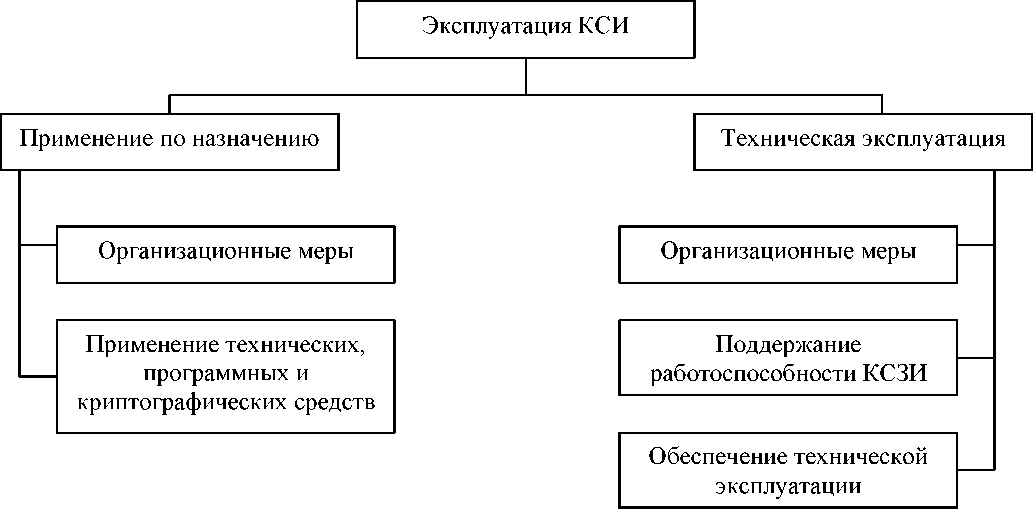

Процесс эксплуатации КСЗИ можно разделить на применение системы по прямому назначению, что предполагает выполнение всего комплекса мероприятий, непосредственно связанных с защитой информации в КС, и техническую эксплуатацию (рис. 3.3). Применение по назначению предусматривает организацию доступа к ресурсам КС и обеспечение их целостности.

Под организацией доступа к ресурсам понимается весь комплекс мер, который выполняется в процессе эксплуатации КС для предотвращения несанкционированного воздействия на технические и программные средства, а также на информацию.

Организация доступа к ресурсам предполагает:

• разграничение прав пользователей и обслуживающего персонала по доступу к ресурсам КС в соответствии с функциональными обязанностями должностных лиц;

• организацию работы с конфиденциальными информационными ресурсами на объекте;

• защиту от технических средств разведки;

• охрану объекта;

• эксплуатацию системы разграничения доступа.

Рисунок 3.3 - Содержание процесса эксплуатации КСЗИ

Рисунок 3.3 - Содержание процесса эксплуатации КСЗИ

|

Права должностных лиц по доступу к ресурсам КС устанавливаются руководством организации, в интересах которой используется КС. Каждому должностному лицу определяются для использования технические ресурсы

(рабочая станция, сервер, аппаратура передачи данных и т.д.), разрешенные режимы и время работы. Руководством устанавливается уровень компетенции должностных лиц по манипулированию информацией. Лицо, ответственное за ОБИ в КС, на основании решения руководителя о разграничении доступа должностных лиц обеспечивает ввод соответствующих полномочий доступа в систему разграничения доступа.

Руководство совместно со службой безопасности определяет порядок работы с конфиденциальными информационными ресурсами, не

используемыми непосредственно в КС, хотя бы и временно. К таким ресурсам относятся конфиденциальная печатная продукция, в том числе и полученная с помощью КС, а также машинные носители информации, находящиеся вне устройств КС. Учетом, хранением и выдачей таких ресурсов занимаются должностные лица из службы безопасности, либо другие должностные лица по совместительству.

Службой безопасности выполняется весь комплекс мероприятий противодействия техническим средствам разведки. Контролируется

применение пассивных средств защиты от ЭМИ и наводок. Активные средства защиты от угроз этого класса используются в соответствии с графиком работы объекта. Периодически осуществляются проверки помещений на отсутствие в них закладных устройств аудио- и видеоразведки, а также обеспечивается защищенность линий связи от прослушивания.

Охрана объекта КС обеспечивает разграничение непосредственного доступа людей на контролируемую территорию, в здания и помещения. Подразделение охраны (охранник) может находиться на объекте, а может охранять несколько объектов. В последнем случае на объекте находятся только технические средства охраны и сигнализации. В соответствии с принятой политикой безопасности руководство совместно со службой безопасности определяют структуру системы охраны. Количественный состав и режим работы подразделения охраны определяется важностью и онфиденциальностью информации КС, а также используемыми техническими средствами охраны и сигнализации.

Система разграничения доступа (СРД) является одной из главных составляющих комплексной системы защиты информации. В этой системе можно выделить следующие компоненты:

• средства аутентификации субъекта доступа;

• средства разграничения доступа к техническим устройствам компьютерной системы;

• средства разграничения доступа к программам и данным;

• средства блокировки неправомочных действий;

• средства регистрации событий;

• дежурный оператор системы разграничения доступа.

Эффективность функционирования системы разграничения доступа во

многом определяется надежностью механизмов аутентификации. Особое значение имеет аутентификация при взаимодействии удаленных процессов, которая всегда осуществляется с применением методов криптографии. При эксплуатации механизмов аутентификации основными задачами являются: генерация или изготовление идентификаторов, их учет и хранение, передача идентификаторов пользователю и контроль над правильностью выполнения процедур аутентификации в КС. При компрометации атрибутов доступа (пароля, персонального кода и т. п.) необходимо срочное их исключение из списка разрешенных. Эти действия должны выполняться дежурным оператором системы разграничения доступа.

В больших распределенных КС проблема генерации и доставки атрибутов идентификации и ключей шифрования не является тривиальной задачей. Так, например, распределение секретных ключей шифрования должно осуществляться вне защищаемой компьютерной системы. Значения идентификаторов пользователя не должны храниться и передаваться в системе в открытом виде. На время ввода и сравнения идентификаторов необходимо применять особые меры защиты от подсматривания набора пароля и воздействия вредительских программ типа клавиатурных шпионов и программ- имитаторов СРД.

Средства разграничения доступа к техническим средствам препятствуют несанкционированным действиям злоумышленника, таким как включение технического средства, загрузка операционной системы, ввод-вывод информации, использование нештатных устройств и т. д. Разграничение доступа осуществляется оператором СРД путем использования технических и программных средств. Так оператор СРД может контролировать использование ключей от замков подачи питания непосредственно на техническое средство или на все устройства, находящиеся в отдельном помещении, дистанционно управлять блокировкой подачи питания на устройство или блокировкой загрузки ОС. На аппаратном или программном уровне оператор может изменять техническую структуру средств, которые может использовать конкретный пользователь.

Средства разграничения доступа к программам и данным используются наиболее интенсивно и во многом определяют характеристики СРД. Эти средства являются аппаратно-программными. Они настраиваются должностными лицами подразделения, обеспечивающего безопасность информации, и изменяются при изменении полномочий пользователя или при изменении программной и информационной структуры. Доступ к файлам регулируется диспетчером доступа. Доступ к записям и отдельным полям записей в файлах баз данных регулируется также с помощью систем управления базами данных.

Эффективность СРД можно повысить за счет шифрования файлов, хранящихся на внешних запоминающих устройствах, а также за счет полного стирания файлов при их уничтожении и стирания временных файлов. Даже если злоумышленник получит доступ к машинному носителю путем, например, несанкционированного копирования, то получить доступ к информации он не сможет без ключа шифрования.

В распределенных КС доступ между подсистемами, например удаленными ЛВС, регулируется с помощью межсетевых экранов. Межсетевой экран необходимо использовать для управления обменом между защищенной и незащищенной компьютерными системами. При этом регулируется доступ как из незащищенной КС в защищенную, так и доступ из защищенной системы в незащищенную. Компьютер, реализующий функции межсетевого экрана, целесообразно размещать на рабочем месте оператора КСЗИ.

Средства блокировки неправомочных действий субъектов доступа являются неотъемлемой компонентой СРД. Если атрибуты субъекта доступа или алгоритм его действий не являются разрешенными для данного субъекта, то дальнейшая работа в КС такого нарушителя прекращается до вмешательства оператора КСЗИ. Средства блокировки исключают или в значительной степени затрудняют автоматический подбор атрибутов доступа.

Средства регистрации событий также являются обязательной компонентой СРД. Журналы регистрации событий располагаются на ВЗУ. В таких журналах записываются данные о входе пользователей в систему и о выходе из нее, обо всех попытках выполнения несанкционированных действий, о доступе к определенным ресурсам и т. п. Настройка журнала на фиксацию определенных событий и периодический анализ его содержимого осуществляется дежурным оператором и вышестоящими должностными лицами из подразделения ОБИ. Процесс настройки и анализа журнала целесообразно автоматизировать программным путем.

Непосредственное управление СРД осуществляет дежурный оператор КСЗИ, который, как правило, выполняет и функции дежурного администратора КС. Он загружает ОС, обеспечивает требуемую конфигурацию и режимы работы КС, вводит в СРД полномочия и атрибуты пользователей, осуществляет контроль и управляет доступом пользователей к ресурсам КС.

3.5 Обеспечение целостности и доступности информации в КС

На этапе эксплуатации КС целостность и доступность информации в системе обеспечивается путем:

• дублирования информации;

• повышения отказоустойчивости КС;

• противодействия перегрузкам и «зависаниям» системы;

• использования строго определенного множества программ;

• контроля целостности информации в КС;

• особой регламентации процессов технического обслуживания и проведения доработок;

• выполнения комплекса антивирусных мероприятий.

Одним из главных условий обеспечения целостности и доступности информации в КС является ее дублирование. Стратегия дублирования выбирается с учетом важности информации, требований к непрерывности работы КС, трудоемкости восстановления данных. Дублирование информации обеспечивается дежурным администратором КС.

Целостность и доступность информации поддерживается также путем резервирования аппаратных средств, блокировок ошибочных действий людей, использования надежных элементов КС и отказоустойчивых систем. Устраняются также преднамеренные угрозы перегрузки элементов систем. Для этого используются механизмы измерения интенсивности поступления заявок на выполнение (передачу) и механизмы ограничения или полного блокирования передачи таких заявок. Должна быть предусмотрена также возможность определения причин резкого увеличения потока заявок на выполнение программ или передачу информации.

В сложных системах практически невозможно избежать ситуаций, приводящих к «зависаниям» систем или их фрагментов. В результате сбоев аппаратных или программных средств, алгоритмических ошибок, допущенных

на этапе разработки, ошибок операторов в системе происходят зацикливания программ, непредусмотренные остановы и другие ситуации, выход из которых возможен лишь путем прерывания вычислительного процесса и последующего его восстановления. На этапе эксплуатации ведется статистика и осуществляется анализ таких ситуаций. «Зависания» своевременно

обнаруживаются, и вычислительный процесс восстанавливается. При восстановлении, как правило, необходимо повторить выполнение прерванной программы с начала или с контрольной точки, если используется механизм контрольных точек. Такой механизм используется при выполнении сложных вычислительных программ, требующих значительного времени для их реализации.

В защищенной КС должно использоваться только разрешенное программное обеспечение. Перечень официально разрешенных к

использованию программ, а также периодичность и способы контроля их целостности должны быть определены перед началом эксплуатации КС.

В защищенных КС, сданных в эксплуатацию, как правило, нет необходимости использовать трансляторы и компиляторы, программы- отладчики, средства трассировки программ и тому подобные программные средства. Работы по созданию и модернизации программного обеспечения должны производиться в автономных КС или, как исключение, в сегментах защищенной КС, при условии использования надежных аппаратнопрограммных средств, исключающих возможность проведения мониторинга и несанкционированного внедрения исполняемых файлов в защищаемой КС.

Простейшим методом контроля целостности программ является метод контрольных сумм. Для исключения возможности внесения изменений в контролируемый файл с последующей коррекцией контрольной суммы необходимо хранить контрольную сумму в зашифрованном виде или использовать секретный алгоритм вычисления контрольной суммы.

Однако наиболее приемлемым методом контроля целостности информации является использование хэш-функции. Значение хэш-функции практически невозможно подделать без знания ключа. Поэтому следует хранить в зашифрованном виде или в памяти, недоступной злоумышленнику, только ключ хеширования (стартовый вектор хеширования).

Контроль состава программного обеспечения и целостности

(неизменности) программ осуществляется при плановых проверках комиссиями и должностными лицами, а также дежурным оператором КСЗИ по определенному плану, неизвестному пользователям. Для осуществления контроля используются специальные программные средства. В

вычислительных сетях такая «ревизия» программного обеспечения может осуществляться дистанционно с рабочего места оператора КСЗИ.

Особое внимание руководства и должностных лиц подразделения ОБИ должно быть сосредоточено на обеспечении целостности структур КС и конфиденциальности информации, защите от хищения и

несанкционированного копирования информационных ресурсов во время проведения технического обслуживания, восстановления работоспособности, ликвидации аварий, а также в период модернизации КС. Так как на время проведения таких специальных работ отключаются (или находятся в неработоспособном состоянии) многие технические и программные средства защиты, то их отсутствие компенсируется системой организационных мероприятий:

• подготовка КС к выполнению работ;

• допуск специалистов к выполнению работ;

• организация работ на объекте;

• завершение работ.

• Перед проведением работ, по возможности, должны предприниматься следующие шаги:

• отключить фрагмент КС, на котором необходимо выполнять работы, от функционирующей КС;

• снять носители информации с устройств;

• осуществить стирание информации в памяти КС;

• подготовить помещение для работы специалистов.

Перед проведением специальных работ необходимо всеми доступными способами изолировать ту часть КС, на которой предполагается выполнять работы, от функционирующей части КС. Для этого могут быть использованы аппаратные и программные блокировки и физические отключения цепей.

Все съемные носители с конфиденциальной информацией должны быть сняты с устройств и храниться в заземленных металлических шкафах в специальном помещении. Информация на несъемных носителях стирается путем трехкратной записи, например, двоичной последовательности

чередующихся 1 и 0. На объекте необходимо определить порядок действий в случае не возможности стереть информацию до проведения специальных работ, например, при отказе накопителя на магнитных дисках. В этом случае восстановление работоспособности должно выполняться под непосредственным контролем должностного лица из подразделения ОБИ. При восстановлении функции записи на носитель первой же операцией осуществляется стирание конфиденциальной информации. Если восстановление работоспособности накопителя с несъемным носителем информации невозможно, то устройство подлежит утилизации, включая физическое разрушение носителя.

Дата добавления: 2016-02-16; просмотров: 2056;