8 страница. - расшифровка программой зашифрованной информации;

- расшифровка программой зашифрованной информации;

- хищение носителей информации (магнитных дисков, дискет, лент и т.

д.).

Ко второй группе каналов, в которых основным средством является аппаратура, относятся следующие возможные каналы утечки:

- подключение к ПЭВМ специально разработанных аппаратных средств, обеспечивающих доступ к информации;

- использование специальных технических средств для перехвата электромагнитных излучений технических средств ПЭВМ. В группе

каналов, в которых основным средством является программа, можно выделить следующие возможные каналы утечки:

- несанкционированный доступ программы к информации;

- расшифровка программой зашифрованной информации;

- копирование программой информации с носителей.

Будем рассматривать средства защиты, обеспечивающие закрытие возможных каналов утечки, в которых основным средством является программа. Заметим, что такие средства в ряде случаев позволяют достаточно надежно закрыть некоторые возможные каналы утечки из других групп. Так, криптографические средства позволяют надежно закрыть канал, связанный с хищением носителей информации.

Обзор методов защиты информации

Проблемы защиты информации программного обеспечения имеют широкий диапазон: от законодательных аспектов защиты интеллектуальной собственности (прав автора) до конкретных технических устройств.

Средства защиты можно подразделить на следующие категории:

1 - средства собственной защиты;

2 - средства защиты в составе вычислительной системы;

3 - средства защиты с запросом информации;

4 - средства активной защиты;

5 - средства пассивной защиты.

| Средства защиты информации |

|

Рисунок 5.1 - Классификация средств защиты информации

5.2 Защита информации, обрабатываемой ПЭВМ и ЛВС, от утечки по сети

электропитания

Мероприятия по защите информации нередко требуют особого подхода к их применению. Для того, чтобы сделать правильный выбор в кризисной ситуации, предлагаем вам ознакомиться с наиболее распространенными из них.

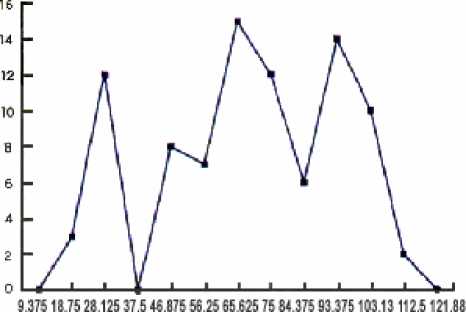

Коси, дБ

R МГц

Рисунок 5.2 - Характеристика затухания информативного сигнала в линии

R МГц

Рисунок 5.2 - Характеристика затухания информативного сигнала в линии

|

электропитания длиной 16 м

Информативный сигнал в сети электропитания имеет достаточную для перехвата злоумышленником мощность и широкий частотный диапазон, что усложняет задачу защиты информации, обрабатываемой ПЭВМ и ЛВС. Таким образом, при соблюдении определенных энергетических и временных условий может возникнуть электромагнитный канал утечки конфиденциальной информации, обрабатываемой ПЭВМ и циркулирующей в ЛВС. Эти условия можно представить в виде:

(-Es_) A,SATr

Рш Рш пред (5.1)

где Рис - мощность информативного сигнала в точке приема;

Рш - мощность шумов в точке приема;

- предельное отношение мощности сигнала к мощности шума, при котором сигнал может быть перехвачен техническим средством злоумышленника;

- предельное отношение мощности сигнала к мощности шума, при котором сигнал может быть перехвачен техническим средством злоумышленника;

Т, - время обработки конфиденциальной информации; t - время работы средства перехвата информации.

5.3 Виды мероприятий по защите информации

Мероприятия по инженерно-технической защите информации от утечки по электромагнитному каналу подразделяются на организационные и технические. Организационными мероприятиями предусматривается

исключение нахождения в местах наличия информативного сигнала злоумышленника и контроль за его действиями и передвижением, а также первичные меры блокирования информативных сигналов, организуемые и выполняемые службой охраны объекта. Технические мероприятия направлены на недопущение выхода информативного сигнала за пределы контролируемой территории с помощью сертифицированных технических средств защиты. В качестве технических мероприятий могут использоваться как активные, так и пассивные способы защиты.

В соответствии с выражением (5.1) для защиты информации при ее утечке через сеть электропитания могут быть использованы:

1. Организационные мероприятия, ограничивающие присутствие

злоумышленника в зоне возможного получения из сети электропитания информативного сигнала. Для этого вокруг объекта организуется

контролируемая территория; ПЭВМ и кабели ЛВС размещаются с учетом радиуса зоны возможного перехвата информации; система электропитания строится в соответствии со специальными требованиями, а также используются различные разделительные системы для устранения утечки информативных сигналов.

2. Активные способы защиты, направленные на увеличение Рш (создание маскирующего шума). Данный способ защиты осуществляется за счет скрытия информативных излучений шумовыми помехами внутри самой ПЭВМ и в линиях электропитания. Для этого разработаны генераторы шума, встраиваемые в компьютер вместо FDD 3,5" в виде отдельной платы, а также генераторы для создания маскирующего шума в фазовых цепях и нейтрали системы электропитания.

3. Пассивные способы защиты, направленные на уменьшение (Рис 5.3). Для минимизации паразитных связей внутри ПЭВМ используются различные схемотехнические решения: применение радиоэкранирующих и радиопоглощающих материалов; экранирование корпусов элементов; оптимальное построение системы электропитания ПЭВМ; установка помехоподавляющих фильтров в цепях электропитания, в сигнальных цепях интерфейсов и на печатных платах ПЭВМ. Для предотвращения паразитной связи через электромагнитное поле совместно пролегающие кабели ЛВС и системы электропитания разносятся на безопасное расстояние. Также применяются фильтрация, прокладка цепей электропитания в экранирующих конструкциях, скрутка проводов электропитания и др.

Исследование сетей электропитания технических средств, используемых для обработки конфиденциальной информации, показало, что помимо

традиционных средств помехоподавления большое ослабление наведенных информативных сигналов обеспечивают и сами элементы сети электропитания - силовые кабели, трансформаторы, двигатели-генераторы, силовое

оборудование трансформаторной подстанции и распределительных пунктов (сборные щиты, фидерные автоматы и т.п.).

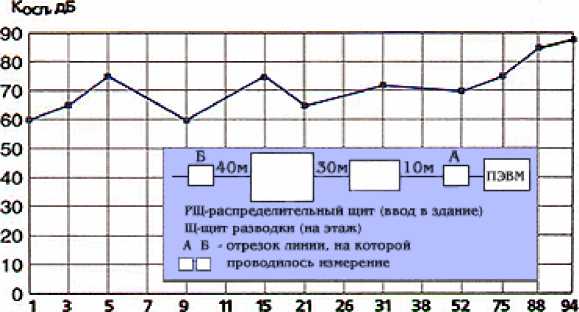

г МГц

Рисунок 5.3 - Ослабление информативного сигнала на приведённом тракте его распространения по цепи электропитания

г МГц

Рисунок 5.3 - Ослабление информативного сигнала на приведённом тракте его распространения по цепи электропитания

|

Для определения подобных характеристик в широком диапазоне частот было исследовано поведение линий электропитания различной конфигурации. На рис. 5.2 приведена характеристика затухания информативного сигнала в линии электропитания длиной 16 м, расположенной в воздушном пространстве. Эта характеристика свидетельствует о резонансном характере затухания, близком к эквивалентным схемам разомкнутой линии.

Резонансный характер затухания информативного сигнала в линиях электропитания наблюдался практически во всех вариантах конфигурации этих сетей (например, для участка цепи электропитания ПЭВМ, показанного на рис.

5.3и состоящего из силового кабеля, соединяющего розетку электропитания ПЭВМ, щит разводки электропитания на этаже и распределительный щит на силовом вводе в здание).

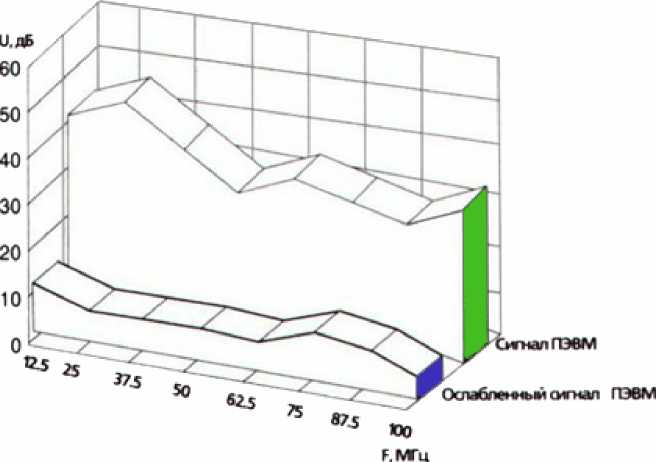

Рисунок 5.4 - Ослабление высокочастотного информативного сигнала

Рисунок 5.4 - Ослабление высокочастотного информативного сигнала

|

Однако ввиду того, что величина ослабления высокочастотного сигнала в силовых кабелях, входящих в тракты распространения информативных сигналов по сети электропитания, зависит как от линейной протяженности цепи, так и от конфигурации сети электропитания (длины ответвлений, наличия неоднородной трассы - кабельные вставки, места подключения приемников и т.д.), ее измерение необходимо проводить на каждом конкретном объекте на реальных трактах электропитания.

4. Комплексные мероприятия, включающие перечисленные выше с учетом их эффективности. Практика проведения защитных мероприятий показала, что объекты не всегда могут быть защищены от утечки информации за счет наводок информативного сигнала на цепи электропитания применением только пассивных или только активных способов защиты. Использование активных средств не всегда возможно из-за требований электромагнитной совместимости; кроме того, проведение защитных мероприятий нередко требует приобретения значительного количества средств защиты (как пассивных, так и активных), что зачастую ограничено финансовыми средствами. Исследования, проведенные в ходе защитных мероприятий, показали, что участок тракта, состоящий из силового кабеля, соединяющего розетку электропитания ПЭВМ и распределительный щит, распределительного щита и кабеля, соединяющего распределительный щите трансформаторной подстанцией, обеспечивает минимальное ослабление высокочастотного информативного сигнала на 30-40 дБ (рис. 5.4).

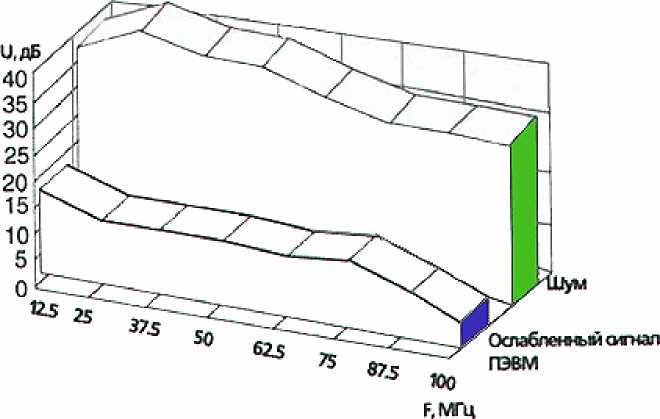

Применение сетевого генератора шума позволяет создать уровень маскирующих помех порядка 40-60 дБ, что вполне достаточно для надежного закрытия этого канала утечки информации. Результаты проводимых мероприятий по защите ПЭВМ типа IBM PC AT 486 SX от утечки информативного сигнала по сети электропитания представлены на рис. 5.5.

Рисунок 5.5 - Результаты мероприятий по защите ПЭВМ типа IBM PC AT 486 SX от утечки информативного сигнала по сети электропитания

Рисунок 5.5 - Результаты мероприятий по защите ПЭВМ типа IBM PC AT 486 SX от утечки информативного сигнала по сети электропитания

|

5.4 Современные системы защиты ПЭВМ от несанкционированного

доступа к информации

В качестве примеров отдельных программ, повышающих защищенность КС от НСД, можно привести утилиты из пакета Norton Utilities, такие как программа шифрования информации при записи на диск Diskreet или Secret disk, программа стирания информации с диска WipeInfo, программа контроля обращения к дискам DiskMonitor и др.

Отечественными разработчиками предлагаются программные системы защиты ПЭВМ «Снег-1.0», «Кобра», «Страж-1.1» и др. В качестве примеров отечественных аппаратно-программных средств защиты, имеющих сертификат Гостехкомиссии, можно привести системы «Аккорд-4», «DALLAS LОСК 3.1», «Редут», «ДИЗ-1». Аппаратно-программные комплексы защиты реализуют максимальное число защитных механизмов:

• идентификация и аутентификация пользователей;

• разграничение доступа к файлам, каталогам, дискам;

• контроль целостности программных средств и информации;

• возможность создания функционально замкнутой среды пользователя;

• защита процесса загрузки ОС;

• блокировка ПЭВМ на время отсутствия пользователя;

• криптографическое преобразование информации;

• регистрация событий;

• очистка памяти.

Программные системы защиты в качестве идентификатора используют, как правило, только пароль. Пароль может быть перехвачен резидентными программами двух видов. Программы первого вида перехватывают прерывания от клавиатуры, записывают символы в специальный файл, а затем передают управление ОС. После перехвата установленного числа символов программа удаляется из ОП. Программы другого вида выполняются вместо штатных программ считывания пароля. Такие программы первыми получают управление и имитируют для пользователя работу со штатной программой проверки пароля. Они запоминают пароль, имитируют ошибку ввода пароля и передают управление штатной программе парольной идентификации. Отказ при первом наборе пароля пользователь воспринимает как сбой системы или свою ошибку и осуществляет повторный набор пароля, который должен завершиться допуском его к работе. При перехвате пароля в обоих случаях пользователь не почувствует, что его пароль скомпрометирован. Для получения возможности перехвата паролей злоумышленник должен изменить программную структуру системы. В некоторых программных системах защиты («Страж-1.1») для повышения достоверности аутентификации используются съемные магнитные диски, на которых записывается идентификатор пользователя.

Значительно сложнее обойти блок идентификации и аутентификации в аппаратно-программных системах защиты от НСД. В таких системах используются электронные идентификаторы, чаще всего - Touch Memory.

Для каждого пользователя устанавливаются его полномочия в отношении файлов, каталогов, логических дисков. Элементы, в отношении которых пользователю запрещены любые действия, становятся «невидимыми» для него, т. е. они не отображаются на экране монитора при просмотре содержимого внешних запоминающих устройств.

Для пользователей может устанавливаться запрет на использование таких устройств, как накопители на съемных носителях, печатающие устройства. Эти ограничения позволяют предотвращать реализацию угроз, связанных с попытками несанкционированного копирования и ввода информации, изучения системы защиты.

В наиболее совершенных системах реализован механизм контроля целостности файлов с использованием хэш-функции. При чем существуют системы, в которых контрольная характеристика хранится не только в ПЭВМ, но и в автономном ПЗУ пользователя. Постоянное запоминающее устройство, как правило, входит в состав карты или жетона, используемого для идентификации пользователя. Так в системе «Аккорд-4» хэш-функции вычисляются для контролируемых файлов и хранятся в специальном файле в ПЭВМ, а хэш-функция, вычисляемая для специального файла, хранится в Touch Memory.

После завершения работы на ПЭВМ осуществляется запись контрольных характеристик файлов на карту или жетон пользователя. При входе в систему осуществляется считывание контрольных характеристик из ПЗУ карты или жетона и сравнение их с характеристиками, вычисленными по контролируемым файлам. Для того, чтобы изменение файлов осталось незамеченным, злоумышленнику необходимо изменить контрольные характеристики как в ПЭВМ, так и на карте или жетоне, что практически невозможно при условии выполнения пользователем простых правил.

Очень эффективным механизмом борьбы с НСДИ является создание функционально-замкнутых сред пользователей. Суть его состоит в следующем. Для каждого пользователя создается меню, в которое попадает пользователь после загрузки ОС. В нем указываются программы, к выполнению которых допущен пользователь. Пользователь может выполнить любую из программ из меню. После выполнения программы пользователь снова попадает в меню. Если эти программы не имеют возможностей инициировать выполнение других программ, а также предусмотрена корректная обработка ошибок, сбоев и отказов, то пользователь не сможет выйти за рамки установленной замкнутой функциональной среды. Такой режим работы вполне осуществим во многих АСУ.

Защита процесса загрузки ОС предполагает осуществление загрузки именно штатной ОС и исключение вмешательства в ее структуру на этапе загрузки. Для обеспечения такой защиты на аппаратном или программном уровне блокируется работа всех ВЗУ, за исключением того, на котором установлен носитель со штатной ОС. Если загрузка осуществляется со съемных носителей информации, то до начала загрузки необходимо удостовериться в том, что установлен носитель со штатной ОС. Такой контроль может быть осуществлен программой, записанной в ПЗУ ЭВМ.

Способы контроля могут быть разными: от контроля идентификатора до сравнения хэш-функций. Загрузка с несъемного носителя информации все же является предпочтительнее.

Процесс загрузки ОС должен исключать возможность вмешательства до полного завершения загрузки, пока не будут работать все механизмы системы защиты. В КС достаточно блокировать на время загрузки ОС все устройства ввода информации и каналы связи.

При организации многопользовательского режима часто возникает необходимость на непродолжительное время отлучиться от рабочего места, либо передать ЭВМ другому пользователю. На это время необходимо блокировать работу ЭВМ. В этих случаях очень удобно использовать электронные идентификаторы, которые при работе должны постоянно находиться в приемном устройстве блока идентификации ЭВМ. При изъятии идентификатора гасится экран монитора и блокируются устройства управления. При предъявлении идентификатора, который использовался при доступе к ЭВМ, осуществляется разблокировка, и работа может быть продолжена. При смене пользователей целесообразно производить ее без выключения ЭВМ. Для этого необходим аппаратно-программный или программный механизм корректной смены полномочий. Если предыдущий пользователь корректно завершил работу, то новый пользователь получает доступ со своими полномочиями после успешного завершения процедуры аутентификации.

Одним из наиболее эффективных методов разграничения доступа является криптографическое преобразование информации. Этот метод является универсальным. Он защищает информацию от изучения, внедрения программных закладок, делает операцию копирования бессмысленной. Поэтому криптографические методы защиты информации рассматриваются довольно подробно в других главах. Здесь необходимо лишь отметить, что пользователи могут использовать одни и те же аппаратно-программные или программные средства криптографического преобразования или применять индивидуальные средства.

Для своевременного пресечения несанкционированных действий в отношении информации, а также для контроля за соблюдением установленных правил субъектами доступа, необходимо обеспечить регистрацию событий, связанных с защитой информации. Степень подробности фиксируемой информации может изменяться и обычно определяется администратором системы защиты. Информация накапливается на ВЗУ. Доступ к ней имеет только администратор системы защиты.

Важно обеспечивать стирание информации в ОП и в рабочих областях ВЗУ. В ОП размещается вся обрабатываемая информация, причем, в открытом виде. Если после завершения работы пользователя не осуществить очистку рабочих областей памяти всех уровней, то к ней может быть осуществлен несанкционированный доступ.

5.5 Контрольные вопросы

1. Рассмотрите наиболее распространенные мероприятия по защите информации.

2. Какие мероприятия проводятся для защиты информации при ее утечке через сеть электропитания?

3. Проанализируйте результаты проводимых мероприятий по защите ПЭВМ типа IBM PC AT 486 SX от утечки информативного сигнала по сети электропитания представленые на рис. 5.5.

4. Приведите современные системы защиты ПЭВМ от несанкционированного доступа к информации.

6. ЗАЩИТА ПРОГРАММ ОТ НЕСАНКЦИОНИРОВАННОГО КОПИРОВАНИЯ

Дальнейшее развитие информационных технологий невозможно без создания новых программных средств различного назначения, баз данных, компьютерных средств обучения и других продуктов, предназначенных для корпоративного или персонального использования. При этом возникает проблема защиты авторских прав создателей и владельцев продуктов информационных технологий. Отсутствие такой защиты может привести к оттоку из сферы производства программного обеспечения части способных к творческой деятельности специалистов, снижению качества создаваемых информационных ресурсов и другим негативным социальным последствиям.

К сожалению, в настоящее время попытки нарушения авторских прав на объекты интеллектуальной собственности становятся достаточно регулярным и повсеместным явлением. Недостаточная эффективность правовых методов защиты интересов создателей и владельцев информационных ресурсов приводит к необходимости создания программных средств их защиты.

Под системой защиты от несанкционированного использования и копирования (защиты авторских прав, или просто защиты, от копирования) понимается комплекс программных или программно-аппаратных средств, предназначенных для усложнения или запрещения нелегального распространения, использования и (или) изменения программных продуктов и иных информационных ресурсов. Термин «нелегальное» здесь понимается как производимое без согласия правообладателя. Нелегальное изменение информационного ресурса может потребоваться нарушителю для того, чтобы измененный им продукт не подпадал под действие законодательства о защите авторских прав.

Под надежностью системы защиты от несанкционированного копирования понимается ее способность противостоять попыткам изучения алгоритма ее работы и обхода реализованных в нем методов защиты. Очевидно, что любая программная или программно-аппаратная система защиты от копирования может быть преодолена за конечное время, так как процессорные команды системы защиты в момент своего исполнения присутствуют в оперативной памяти компьютера в открытом виде. Также очевидно, что надежность системы защиты равна надежности наименее защищенного из ее модулей.

Выделим принципы создания и использования систем защиты от копирования.

1. Учет условий распространения программных продуктов:

- распространение дистрибутивных файлов на магнитных носителях через сеть торговых агентов или через сеть Интернет с последующей установкой самим пользователем, который при этом может пытаться копировать дистрибутивные магнитные диски, исследовать алгоритм работы системы защиты при помощи специальных программных средств (отладчиков и дисассемблеров), пытаться нарушить условия лицензионного соглашения и установить продукт на большем числе компьютеров, пытаться смоделировать алгоритм работы системы защиты для изготовления аналогичного варианта дистрибутивных файлов и распространения их от своего имени;

- установка программного продукта официальным представителем правообладателя, при котором пользователь может пытаться нарушить условия лицензионного соглашения или исследовать алгоритм работы системы защиты;

- приобретение и использование программного продукта лицами или организациями, не заинтересованными в его нелегальном распространении среди их коммерческих конкурентов — в этом случае возможны только попытки несанкционированного использования продукта другими лицами;

- приобретение программного продукта только для снятия с него системы защиты.

2. Учет возможностей пользователей программного продукта по снятию с него системы защиты (наличие достаточных материальных ресурсов, возможность привлечения необходимых специалистов и т.п.).

3. Учет свойств распространяемого программного продукта (предполагаемого тиража, оптовой и розничной цены, частоты обновления, специализированное™ и сложности продукта, уровня послепродажного сервиса для легальных пользователей, возможности применения правовых санкций к нарушителю и др.).

4. Оценка возможных потерь при снятии защиты и нелегальном использовании.

5. Учет особенностей уровня знаний и квалификации лиц, снимающих систему защиты.

6. Постоянное обновление использованных в системе защиты средств.

При добавлении к программному продукту системы его защиты от

копирования возможен выбор уже имеющейся системы, что минимизирует издержки на установку системы защиты. Однако имеющаяся система защиты от копирования будет более легко сниматься с программного продукта (в силу ее пристыкованности к нему, см. подразд. 1.5), а также может оказаться несовместимой с защищаемой программой и имеющимся у пользователя программно-аппаратным обеспечением. Поэтому более целесообразной является разработка специализированной системы защиты от копирования конкретного программного продукта, что, однако, более заметно увеличит затраты на его производство.

Основные требования, предъявляемые к системе защиты от копирования:

• обеспечение некопируемости дистрибутивных дисков стандартными средствами (для такого копирования нарушителю по требуется тщательное изучение структуры диска с помощью специализированных программных или программно-аппаратных средств);

• обеспечение невозможности применения стандартных отладчиков без дополнительных действий над машинным кодом программы или без применения специализированных программно-аппаратных средств (нарушитель должен быть специалистом высокой квалификации);

• обеспечение некорректного дисассемблирования машинного кода программы стандартными средствами (нарушителю потребуется использование или разработка специализированных дисассемблеров);

• обеспечение сложности изучения алгоритма распознавания индивидуальных параметров компьютера, на котором установлен программный продукт, и его пользователя или анализа применяемых аппаратных средств защиты (нарушителю будет сложно эмулировать легальную среду запуска защищаемой программы).

Выделим основные компоненты системы защиты программных продуктов от несанкционированного копирования:

• модуль проверки ключевой информации (некопируемой метки на дистрибутивном диске, уникального набора характеристик компьютера, идентифицирующей информации для легального пользователя) — может быть добавлен к исполнимому коду защищаемой программы по технологии компьютерного вируса, в виде отдельного программного модуля или в виде отдельной функции проверки внутри защищаемой программы;

• модуль защиты от изучения алгоритма работы системы защиты;

• модуль согласования с работой функций защищаемой программы в случае ее санкционированного использования;

• модуль ответной реакции в случае попытки несанкционированного

использования (как правило, включение такого модуля в состав системы защиты нецелесообразно по морально-этическим

соображениям).

6.1 Методы, затрудняющие считывание скопированной информации

Создание копий программных средств для изучения или несанкционированного использования осуществляется с помощью устройств вывода или каналов связи.

Одним из самых распространенных каналов несанкционированного копирования является использование накопителей на съемных магнитных носителях. Угроза несанкционированного копирования информации

блокируется методами, которые могут быть распределены по двум группам:

• методы, затрудняющие считывание скопированной информации;

• методы, препятствующие использованию информации.

Методы из первой группы основываются на придании особенностей процессу записи информации, которые не позволяют считывать полученную копию на других накопителях, не входящих в защищаемую КС. Таким образом, эти методы направлены на создание совместимости накопителей только внутри объекта. В КС должна быть ЭВМ, имеющая в своем составе стандартные и нестандартные накопители. На этой ЭВМ осуществляется ввод (вывод) информации для обмена с другими КС, а также переписывается информация со стандартных носителей на нестандартные, и наоборот. Эти операции осуществляются под контролем администратора системы безопасности. Такая организация ввода-вывода информации существенно затрудняет действия злоумышленника не только при несанкционированном копировании, но и при попытках несанкционированного ввода информации.

Особенности работы накопителей на съемных магнитных носителях должны задаваться за счет изменения программных средств, поддерживающих их работу, а также за счет простых аппаратных регулировок и настроек. Такой подход позволит использовать серийные образцы накопителей.

Самым простым решением является нестандартная разметка (форматирование) носителя информации. Изменение длины секторов, межсекторных расстояний, порядка нумерации секторов и некоторые другие способы нестандартного форматирования дискет затрудняют их использование стандартными средствами операционных систем. Нестандартное форматирование защищает только от стандартных средств работы с накопителями. Использование специальных программных средств (например, DISK EXPLORER. для IBM-совместимых ПЭВМ) позволяет получить характеристики нестандартного форматирования.

Перепрограммирование контроллеров ВЗУ, аппаратные регулировки и настройки вызывают сбой оборудования при использовании носителей на стандартных ВЗУ, если форматирование и запись информации производились на нестандартном ВЗУ. В качестве примеров можно привести изменения стандартного алгоритма подсчета контрольной суммы и работы системы позиционирования накопителей на гибких магнитных дисках.

В контроллерах накопителей подсчитывается и записывается контрольная сумма данных сектора. Если изменить алгоритм подсчета контрольной суммы, то прочитать информацию на стандартном накопителе будет невозможно из-за сбоев.

Позиционирование в накопителях на магнитных дисках осуществляется следующим образом. Определяется номер дорожки, на которой установлены магнитные головки. Вычисляется количество дорожек, на которое необходимо переместить головки и направление движения. Если нумерацию дорожек магнитного Диска начинать не с дорожек с максимальным радиусом, как это Делается в стандартных накопителях, а нумеровать их в обратном направлении, то система позиционирования стандартного накопителя не сможет выполнять свои функции при установке на него такого диска. Направление движения будет задаваться в направлении, обратном фактически записанным на дискете номерам дорожек, и успешное завершение позиционирования невозможно.

Дата добавления: 2016-02-16; просмотров: 1716;