Принцип меньших полномочий 5 страница

— генератор случайных чисел выдает ключевую последовательность;

— данные шифруются методом XOR с этой ключевой последовательностью;

— вектор инициализации добавляется в конец последовательности данных и все это передается в эфир.

На слабости защиты данных по этому алгоритму основаны представленные далее атаки [23].

Атака Plaintext (открытый текст) основана на том, что атакующий знает исходное послание и имеет копию зашифрованного ответа. Недостающее звено — это ключ. Для его получения атакующий посылает точке доступа сети небольшую часть данных и получает ответ, затем с помощью специальных утилит (например, AirSnort, WEP-crack) определяется 24-битный вектор инициализации, используемый для генерирования ключа. Нахождение ключа в этом случае всего лишь дело времени и зависит от скорости перебора символов утилитой.

Другой вариант атаки — обычное использование логической операции ИЛИ — НЕ (XOR). Если перехвачены посланные в незашифрованном виде данные (plain text) и их зашифрованный вариант, то достаточно выполнить операцию XOR с шифром и на выходе получить ключ, который вместе с вектором дает возможность вставлять пакеты данных в сеть без аутентификации на точке доступа.

Следующая атака называется «Повторное использование шифра». При ее осуществлении атакующий выделяет из пакета данных ключевую последовательность. Так как алгоритм шифрования WEP на вектор отводит довольно мало места, атакующий может перехватывать ключевой поток, используя разные векторы инициализации, создавая для себя их последовательность. Таким образом, хакер может расшифровывать пакеты данных, используя все ту же операцию XOR, когда по сети пойдут зашифрованные данные при помощи сгенерированных ранее ключевых потоков, то их можно будет расшифровать.

Существует еще один вид атак, названный Fluhrer-Mantin-Shamir по фамилиям работника фирмы Cisco Scott Fluhrer и сотрудников научного института Израиля Itsik Mantin и Adi Shamir, обнаруживших этот вид атак, который основан на уязвимости в алгоритме Key Scheduling Algorithm (KSA), применяемом в RC4.

С помощью этой уязвимости можно получить как 24-битный ключ WEP, так и 128-битный ключ WEP2. В результате исследований этих ученых были разработаны и представлены на всеобщее обозрение две программы — Airsnort и WEPCrack.

Атака Low-Hanging Fruit (низко висящие фрукты) фактически даже не может называться атакой, так как состоит в обычном подключении и использовании ресурсов незащищенных сетей.

Большинство беспроводных сетей абсолютно не защищены, в них не требуется авторизации и, зачастую, даже не используют WEP или WPA, так что любой желающий с беспроводной сетевой картой и сканером может легко подключиться к точке доступа сети и использовать все ресурсы, ею предоставляемые. Отсюда и название — «низко висящие фрукты», которые сорвать не составляет никакого труда.

Технологии «взлома» беспроводной сети с протоколом WEP в большинстве случаев достаточно просты. В их основе лежит применение специальных утилит [24] (например, aircrack2.4, cmac).

Некоторые скажут, что это неактуально, так как WEP-протокол давно не используют, ведь на смену ему пришел более стойкий протокол WPA. Отчасти это действительно так, но только отчасти. Дело в том, что в некоторых случаях для увеличения радиуса действия беспроводной сети разворачиваются так называемые распределенные беспроводные сети (WDS) на базе нескольких точек доступа. Но самое интересное заключается в том, что распределенные сети не поддерживают WPA-протокола и единственной допустимой мерой безопасности в данном случае является применение WEP-шифрования. Ну а «взлом» WDS-сети осуществляется абсолютно так же, как сети на базе одной точки доступа.

Несанкционированный доступ к беспроводной сети с более защищенным протоколом WPA ненамного сложнее процедуры «взлома» сетей с WEP-протоколом. Для этого могут быть применены утилиты airodump, aircrack.

Исходя из описанных выше способов несанкционированного доступа («взлома») к компьютерной информации, для создания надежной системы безопасности беспроводных сетей предлагаются несколько способов защиты.

Самым надежным способом считается использование виртуальных частных сетей VPN (Virtual Private Network). [24]

17 Применение технологии VIPNET для сетей в основе проектируемых систем распределенной обработки данных

Технология ViPNet может использоваться в государственных учреждениях, т.к. все используемые криптоалгоритмы соответствуют отечественным ГОСТам. На данный момент технология применяется в Пенсионном фонде России, ОАО «РЖД» и других правительственных и коммерческих организациях.

В современных условиях развития информационных технологий, преимущества создания виртуальных частных сетей неоспоримы. Но прежде чем перечислить наиболее очевидные и полезные способы организации виртуальных частных сетей, необходимо определиться с самим понятием.

Виртуальная частная сеть или просто VPN (Virtual Private Network) – это технология, при которой происходит обмен информацией с удаленной локальной сетью по виртуальному каналу через сеть общего пользования с имитацией частного подключения «точка-точка». Под сетью общего пользования можно подразумевать как Интернет, так и другую интрасеть.

История зарождения VPN уходит своими корнями далеко в 60-е годы прошлого столетия, когда специалисты инженерно-технического отдела нью-йоркской телефонной компании разработали систему автоматического установления соединений абонентов АТС – Centrex (Central Exchange). Другими словами, это было не что иное, как виртуальная частная телефонная сеть, т.к. арендовались уже созданные каналы связи, т.е. создавались виртуальные каналы передачи голосовой информации. В настоящее время данная услуга заменяется более продвинутым ее аналогом – IP-Centrex. Соблюдение конфиденциальности было важным аспектом при передаче информации уже достаточно длительное время, приблизительно в 1900 году до н.э. первые попытки криптографии проявляли египтяне, искажая символы сообщений. А в XV веке уже нашей эры математиком Леоном Батистом Альберти была создана первая криптографическая модель. В наше время именно виртуальная частная сеть может обеспечить достаточную надежность передаваемой информации вместе с великолепной гибкостью и расширяемостью системы.

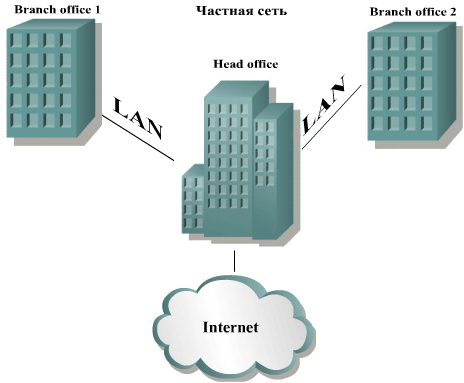

Организовывая безопасные каналы передачи информации в учреждениях несправедливо не рассмотреть вариант организации полноценной частной сети. На рисунке ниже изображен вариант организации частной сети небольшой компанией с 2 филиалами.

Рис.37. Проект реализации сети в основе проектируемой системы распределенной обработки данных

Доступ во внешнюю сеть может осуществляться как через центральный офис, так и децентрализовано. Данная организация сети обладает следующими неоспоримыми преимуществами:

· высокая скорость передачи информации, фактически скорость при таком соединении будет равна скорости локальной сети предприятия;

· безопасность, передаваемые данные не попадают в сеть общего пользования;

· за пользование организованной сетью никому не надо платить, действительно капитальные вложения будут только на стадии изготовления сети.

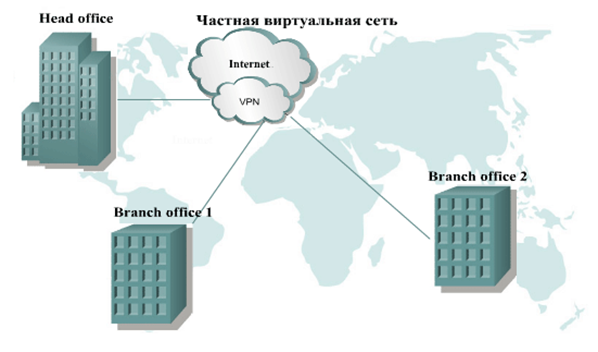

На следующем рисунке изображен аналогичный вариант организации сети учреждения с филиалами, но только с использованием виртуальных частных сетей.

Рис.38. Проект реализации частной виртуальной сети в основе проектируемой системы распределенной обработки данных

В данном случае преимущества, приведенные для частных сетей, оборачиваются недостатками для виртуальных частных сетей, но так ли значительны эти недостатки? Давайте разберемся:

· скорость передачи данных. Провайдеры могут обеспечить достаточно высокоскоростной доступ в Интернет, однако с локальной, проверенной временем 100 Мбит сетью он все равно не сравнится. Но так ли важно каждый день перекачивать сотни мегабайт информации через организованную сеть? Для доступа к локальному сайту предприятия, пересылки электронного письма с документом вполне достаточно скорости, которой могут обеспечить Интернет-провайдеры;

· безопасность передаваемых данных. При организации VPN передаваемая информация попадает во внешнюю сеть, поэтому об организации безопасности придется позаботиться заранее. Но уже сегодня существуют достаточно стойкие к атакам алгоритмы шифрования информации, которые позволяют владельцам передаваемых данных не беспокоиться за безопасность. Подробнее о способах обеспечения безопасности и алгоритмах шифрования чуть ниже;

· за организованную сеть никому не надо платить. Достаточно спорное преимущество, поскольку в противовес дешевизне пользования сетью стоят большие капитальные затраты на ее создание, которые могут оказаться неподъемными для небольшого учреждения. В то же время плата за использование Интернет в наши дни сама по себе достаточно демократичная, а гибкие тарифы позволяют выбрать каждому оптимальный пакет.

Теперь разберемся с наиболее очевидными преимуществами VPN:

· масштабируемость системы. При открытии нового филиала или добавления сотрудника, которому позволено пользоваться удаленным доступом не нужно никаких дополнительных затрат на коммуникации.

· гибкость системы. Для VPN не важно, откуда вы осуществляете доступ. Отдельно взятый сотрудник может работать из дома, а может во время чтения почты из корпоративного почтового ящика фирмы пребывать в командировке в абсолютно другом государстве. Также стало возможным использовать так называемые мобильные офисы, где нет привязки к определенной местности.

· из предыдущего вытекает, что для организации своего рабочего места человек географически неограничен, что при использовании частной сети практически невозможно.

Отдельным пунктом можно выделить создание не проводных частных сетей, а беспроводных. При таком подходе можно даже рассмотреть вариант со своим спутником. Однако в этом случае начальные затраты достигают астрономических высот, скорость снижается фактически до скорости пользования всемирной паутиной, а для надежного обеспечения безопасности необходимо применять, опять-таки, шифрование. И в итоге получаем ту же виртуальную частную сеть, только с неимоверно высокими начальными затратами и затратами на поддержание в рабочем состоянии всего оборудования. Способы организации:

В VPN наиболее целесообразно выделить следующие три основных способа:

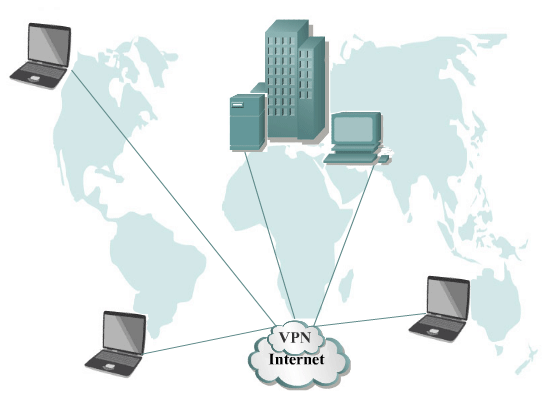

1. Удаленный доступ отдельно взятых сотрудников к корпоративной сети организации через модем либо общедоступную сеть.

Рис. 39. Организация такой модели виртуальной частной сети при наличии VPN-сервера в центральном офисе

Удаленные клиенты могут работать на дому, либо, используя переносной компьютер, из любого места планеты, где есть доступ к всемирной паутине.

Данный способ организации виртуальной частной сети целесообразно применять в случаях:

· географически не привязанного доступа сотрудников к корпоративной сети организации;

· доступа к Интернету. Часто провайдеры создают для своих клиентов VPN подключения для организации доступа к ресурсам Интернет.

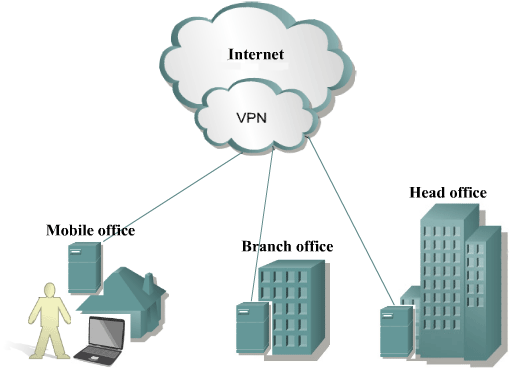

2. Связь в одну общую сеть территориально распределенных филиалов фирмы. Этот способ называется Intranet VPN.

Рис.40 Организация схемы подключения требуется наличие VPN серверов равное количеству связываемых офисов.

Данный способ целесообразно использовать как для обыкновенных филиалов, так и для мобильных офисов, которые будут иметь доступ к ресурсам «материнской» компании, а также без проблем обмениваться данными между собой.

3. Так называемый Extranet VPN, когда через безопасные каналы доступа предоставляется доступ для клиентов организации. Набирает широкое распространение в связи с популярностью электронной коммерции.

В этом случае для удаленных клиентов будут очень урезаны возможности по использованию корпоративной сети, фактически они будут ограничены доступом к тем ресурсам компании, которые необходимы при работе со своими клиентами, например, сайта с коммерческими предложениями, а VPN используется в этом случае для безопасной пересылки конфиденциальных данных.

Средства защиты информации – протоколы шифрования.

Поскольку данные в виртуальных частных сетях передаются через общедоступную сеть, следовательно, они должны быть надежно защищены от посторонних глаз. Для реализации защиты передаваемой информации существует множество протоколов, которые защищают VPN, но все они подразделяются на два вида и работают в паре:

· протоколы, инкапсулирующие данные и формирующие VPN соединение;

· протоколы, шифрующие данные внутри созданного туннеля.

Первый тип протоколов устанавливает туннелированное соединение, а второй тип отвечает непосредственно за шифрование данных. Рассмотрим некоторые стандартные, предлагаемые всемирно признанным мировым лидером в области разработки операционных систем, решения.

В качестве стандартного набора предлагается сделать выбор из двух протоколов, точнее будет сказать наборов:

1. PPTP (Point-to-Point Tunneling Protocol) – туннельный протокол «точка-точка», детище Microsoft и является расширением PPP (Point-to-Point Protocol), следовательно, использует его механизмы подлинности, сжатия и шифрования. Протокол PPTP является встроенным в клиент удаленного доступа Windows XP. При стандартном выборе данного протокола компанией Microsoft предлагается использовать метод шифрования MPPE (Microsoft Point-to-Point Encryption). Можно передавать данные без шифрования в открытом виде.

Инкапсуляция данных по протоколу PPTP происходит путем добавления заголовка GRE (Generic Routing Encapsulation) и заголовка IP к данным обработанных протоколом PPP.

2. L2TP (Layer Two Tunneling Protocol) – более совершенный протокол, родившийся в результате объединения протоколов PPTP (от Microsoft) и L2F (от Cisco), вобравший в себя все лучшее из этих двух протоколов. Предоставляет более защищенное соединение, нежели первый вариант, шифрование происходит средствами протокола IPSec (IP-security). L2TP является также встроенным в клиент удаленного доступа Windows XP, более того при автоматическом определении типа подключения клиент сначала пытается соединиться с сервером именно по этому протоколу, как являющимся более предпочтительным в плане безопасности.

Инкапсуляция данных происходит путем добавления заголовков L2TP и IPSec к данным обработанным протоколом PPP. Шифрование данных достигается путем применения алгоритма DES (Data Encryption Standard) или 3DES. Именно в последнем случае достигается наибольшая безопасность передаваемых данных, однако в этом случае придется расплачиваться скоростью соединения, а также ресурсами центрального процессора.

В вопросе применения протоколов компания Microsoft и Cisco образуют некий симбиоз, судите сами, протокол PPTP – разработка Microsoft, но используется совместно с GRE, а это продукт Cisco, далее более совершенный в плане безопасности протокол L2TP – это ни что иное, как гибрид, вобравший в себя все лучшее PPTP (уже знаем чей) и L2F, да правильно, разработанный Cisco. Возможно именно поэтому VPN, при правильном подходе в организации, считается надежным способом передачи конфиденциальных данных.

Рассмотренные здесь примеры протоколов не являются единственными, существует множество альтернативных решений, например, PopTop – Unix реализация PPTP, или FreeSWAN – протокол для установления IPSec соединения под Linux, а также: Vtun, Racoon, ISAKMPD и др.

18 Особенности применения технологии VIPNET для защиты данных в проектируемых системах обработки данных

Современные локальные сети имеют различную сетевую структуру и топологию, от малых сетей, расположенных в одном помещении и имеющих одну среду передачи данных, до больших распределённых корпоративных, состоящих из множества филиалов, располагающихся территориально на расстоянии друг от друга. Если же рассматривать в целом понятие локальная сеть, то это автоматизированная система (АС), имеющая свои границы и состоящая из определённых составляющих.

Таким образом, все локальные сети можно разделить на следующие составляющие:

— компьютеры конечных пользователей;

— активное оборудование;

— сервера приложений и сервисов;

— структурная кабельная система.

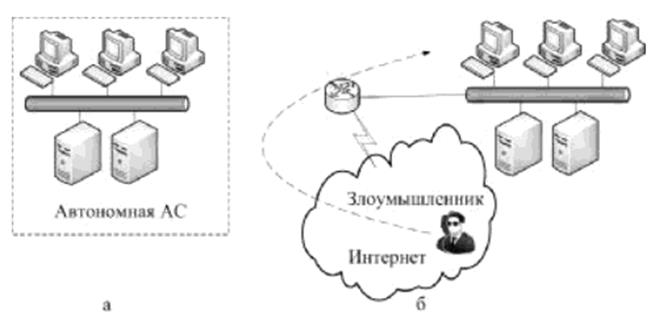

Говоря же о распределённой сети предприятия с точки зрения уязвимости сети, можно добавить, как составляющую точку подключения к каналу связи для соединения филиалов с главным офисом. Для этих целей может использоваться либо выделенная линия связи, либо подключение всех распределённых участков к сети общего доступа Интернет. В данном случае наличие такого подключения будет означать соединение АС предприятия с другой АС, имеющей более низкий уровень защищённости (рис. 1).

Рис.40 . Автономный способ обработки данных АС и схема с подключением к общему доступу по сети

Этот участок сети предприятия будем считать самым уязвимым для атак злоумышленников. Даже если существует выделенная линия связи, то для физического нарушения целостности и доступа к информации данный канал всё равно остаётся открытым.

На практике многие современные предприятия имеют доступ в Интернет, следовательно, их АС имеют соединение с сетями общего доступа, что ставит под угрозу безопасность информационных ресурсов этих систем. Под угрозой безопасности информационных ресурсов будем понимать возможность реализации любого случайного или преднамеренного действия, способного привести к нарушению их безопасности. Нарушение безопасности корпоративной сети состоит в нарушении следующих свойств информации:

— конфиденциальности;

— целостности и подлинности;

— аутентичности;

— доступности.

Исходя из анализа угроз безопасности информационных ресурсов, можно сделать выводы о механизмах защиты сетей в целом, как локальных в составе автономных АС, так и распределённых, с доступом в Интернет.

За время существования информационных технологий было разработано множество протоколов и стандартов, обеспечивающих единый порядок взаимодействия и применения мер защиты [13, с.271] .

Одними из самых надёжных и доступных являются технологии VPN (Virtual Private Network). Для обеспечения свойств конфиденциальности и целостности используется шифрование трафика (криптография), для обеспечения подлинности и аутентичности используется технология PKI (Инфраструктура открытых ключей), а для обеспечения доступности и разграничения прав доступа используются защита систем и межсетевые экраны (МЭ).

Технология виртуальных частных сетей Virtual Private Network (VPN) была предложена компанией Intel для обеспечения безопасного соединения клиентских систем с серверами по общедоступным интернет-каналам. VPN очень хорошо себя зарекомендовали с точки зрения шифрования и надежности аутентификации.

Технологий шифрования в VPN применяется несколько, наиболее популярные из них описаны протоколами PPTP, L2TP и IPSec с алгоритмами шифрования DES, Triple DES, AES и MD5. Шифрование данных по протоколу IP Security (IPSec) используется примерно в 65—70% случаев применения VPN. С его помощью обеспечивается практически максимальная безопасность линии связи.

И хотя технология VPN не предназначалась изначально именно для Wi-Fi, она может использоваться для любого типа сетей, и идея защитить с ее помощью беспроводные их варианты одна из лучших на сегодня.

Для VPN выпущено уже достаточно большое количество программного (Windows 2000/XP/ 2003/Vista/7, Sun Solaris, Linux) и аппаратного обеспечения. Для реализации VPN-защиты в рамках сети необходимо установить специальный VPN-шлюз (программный или аппаратный), в котором создаются туннели, по одному на каждого пользователя. Например, для беспроводных сетей шлюз следует установить непосредственно перед точкой доступа, а пользователям сети необходимо установить специальные клиентские программы, которые в свою очередь также работают за рамками беспроводной сети, и расшифровка данных выносится за ее пределы.

Создание беспроводной виртуальной частной сети предполагает установку шлюза непосредственно перед точкой доступа и установку VPN-клиентов на рабочих станциях пользователей сети. Путем администрирования виртуальной частной сети осуществляется настройка виртуального закрытого соединения (VPN-туннеля) между шлюзом и каждым VPN-клиентом сети. Впрочем, VPN-сети очень редко используются в небольших офисных сетях и практически не используются в домашних условиях. Как и стандарт 802.1x, VPN-сети — прерогатива защищенных корпоративных сетей.

Для осуществления всех вышеперечисленных требований, в зависимости от требуемого уровня защищённости, существует несколько технологий, разработанных в РФ. Одной из самых распространённых и самых универсальных является технология ViPNet.

Технология ViPNet предназначена для создания целостной системы доверительных отношений и безопасного функционирования технических средств и информационных ресурсов корпоративной сети, взаимодействующей также и с внешними техническими средствами и информационными ресурсами. [25]

Доверительность отношений, безопасность коммуникаций, технических средств и информационных ресурсов достигается путем создания в телекоммуникационной инфраструктуре корпоративной сети виртуальной защищенной среды (VPN), которая включает в себя:

— распределенную систему межсетевых и персональных сетевых экранов, защищающую информационные ресурсы пользователей как от внешних, так и внутренних сетевых атак;

— распределенную систему межсетевого и персонального шифрования трафика любых приложений и операционной системы, гарантирующую целостность и конфиденциальность информации как на внешних, так и на внутренних коммуникациях и обеспечивающую разграничение доступа к техническим и информационным ресурсам;

— систему электронной цифровой подписи и шифрования информации на прикладном уровне, обеспечивающую достоверность и юридическую значимость документов и совершаемых действий;

— систему контроля и управления связями, правами и полномочиями защищенных объектов;

— корпоративной сети, обеспечивающую автоматизированное управление политиками безопасности в корпоративной сети;

— комбинированную систему управления ключами, включающую подсистему асимметричного распределения ключей, обеспечивающую информационную независимость пользователей в рамках заданных политик безопасности от центральной администрации. Подсистему распределения симметричных ключей, гарантирующую высокую надежность и безопасность всех элементов централизованного управления средствами ViPNet;

— систему, обеспечивающую защищенное взаимодействие между разными виртуальными частными сетями ViPNet путем взаимного согласования между администрациями сетей допустимых межобъ-ектных связей и политик безопасности.

Технология ViPNet — это пакет программного обеспечения для операционных систем Windows, Linux, Solaris, позволяющий организовать виртуальную сеть, защищенную от несанкционированного доступа до класса 1В включительно для автоматизированных систем и до 3-го класса включительно для межсетевых экранов. В состав пакета входит ПО ViPNet [Администратор] — модуль, создающий логическую инфраструктуру сети, определяющий политику безопасности в ней, осуществляющий мониторинг и управление объектами сети. Он также формирует и в последующем обновляет симметричную ключевую и первичную парольную информацию для объектов и пользователей сети, выпускает сертификаты открытых ключей для пользователей сети. ПО ViPNet [Администратор] является основной частью Удостоверяющего центра.

ViPNet [Координатор] — многофункциональный модуль, выполняющий следующие функции:

— маршрутизацию почтовых и управляющих защищенных сообщений при взаимодействии объектов сети между собой и ViPNet [Администратором];

— осуществление в реальном времени регистрации и предоставление информации о состоянии объектов сети, их местоположении, значении их IP-адресов и др.;

— обеспечение работы защищенных компьютеров локальной сети в VPN от имени одного адреса (функция proxy);

— туннелирование пакетов от обслуживаемой ViPNet [Координатором] группы незащищенных компьютеров локальной сети для передачи трафика от них к другим объектам VPN в зашифрованном виде по открытым каналам;

— фильтрацию трафика от источников, не входящих в состав VPN, в соответствии с заданной политикой безопасности (функция межсетевого экрана);

— обеспечение возможности работы защищенных по технологии ViPNet компьютеров локальной сети через сетевые экраны и прокси-серверы других производителей.

ViPNet [Клиент] — модуль, обеспечивающий защиту информации при ее передаче в сеть, защиту от доступа к ресурсам компьютера и атак на него из локальных и глобальных сетей, а также реализующий на каждом рабочем месте следующие функции: защищенные службы для организации циркулярного обмена сообщениями, проведения конференций, защищенную почтовую службу и др. При этом ViPNet [Клиент] может быть установлен как на рабочую станцию (мобильную, удаленную, локальную), так и на всевозможные типы серверов (баз данных, файл-серверов, WWW, FTP, SMTP, SQL и пр.) с целью обеспечения безопасных режимов их использования.

Для защиты большинства типов сетей можно выделить несколько типовых схем применения данной технологии.

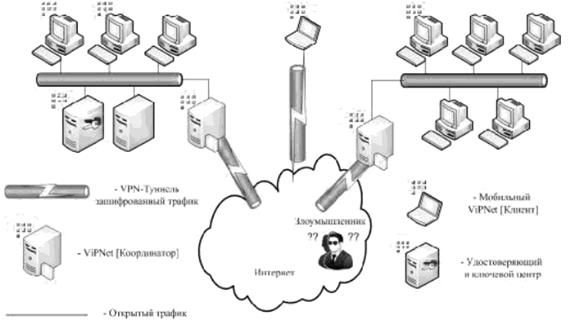

Самая быстрореализуемая и выполняющая функции защиты связи распределённых филиалов схема представлена на рис. 41.

Рис. 41. Взаимодействие криптошлюзов

Рис. 42. Закрытый и открытый сегменты

Схема состоит из криптошлюзов (ViPNet [Координаторов]), которые создают туннель.

Трафик проходящий по VPN-туннелю передаётся шифрованный. Таким образом создаётся защищённый канал, соединяющий главный офис и удалённый филиал. Трафик внутри локальных сетей не шифруется [6, с.35]

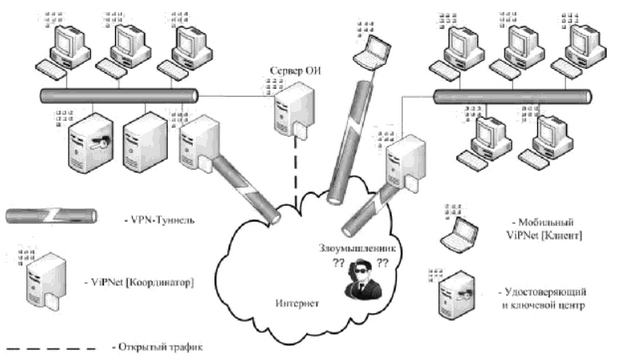

В следующей схеме, представленной на рис. 3, реализована возможность использовать сервисы PKI. Компьютеры, на которых установлен модуль ViP-Net [Клиент], являются участниками защищённой сети.

Весь трафик между ними будет передаваться шифрованным, а функции сервера-маршрутизатора выполняет ViP-Net [Координатор]. В данном случае образуется два сегмента сети, защищённые компьютеры и открытый сегмент, который будет иметь возможность наряду с доступом в сеть филиала иметь доступ в сети общего пользования. Защищённые же компьютеры доступа в сети общего пользования не имеют. Во всём защищённом сегменте реализована ЭЦП, почтовая служба («Деловая почта»). Также доступ к корпоративной сети имеют мобильные клиенты с установленным ПО ViP-Net [Клиент].

Особенностью данной технологии является функция, позволяющая клиентам полностью защищённой сети, т.е. на всех компьютерах сети установлен ViP-Net [Клиент], иметь возможность связываться с сетями общего доступа без снижения уровня защищённости системы в целом. Такая функция называется «Открытый интернет», типовая схема включения изображена на рис. 4.

В роли интернет-шлюза выступает отдельный ViP-Net [Координатор], туннелирующий открытый трафик пользователям защищённой сети. Технология позволяет работать конечным пользователям только в двух режимах:

— либо в Интернете, с блокировкой любого трафика в защищённую сеть;

— либо в защищённой сети, с блокировкой любого трафика Интернет.

Рис. 43. Схема с «Открытым Интернетом»

При таком взаимодействии отключение клиентов физически от защищённой сети и наоборот не происходит, но при переключении режимов, переключение из одной сети в другую эквивалентно физическому. Организовать разграниченный доступ можно дополнительно, установив на сервере «Открытого Интернета» любые доступные Ршху-сервисы.

Рассматривая вопрос увеличения нагрузки на сеть, а как следствие — уменьшение пропускной способности сети, необходимо учитывать общее количество криптографических средств, участвующих в передаче данных. В общем случае формула для расчета пропускной способности сети [10, с. 196], с учетом коллизий и размера пакета, выглядит так:

Враб = Рраб (L1-26) *80, (1)

где Враб — рабочая полезная пропускная способность, Мбит/с,

Рраб — рабочая пропускная способность, вычисляется с учетом коллизий,

L1 — максимальный размер пакета. С учетом особенности использования технологии размер пакета при шифровании увеличивается на 61—69 байт. [25]

Таким образом, исходя из расчета по (1), рабочая полезная пропускная способность составляет 72,3 Мбит/с.

Однако, следует учесть еще следующее. Кроме применения VPN, необходимо также соблюдать следующие правила при организации и настройке Wi-Fi-сети.

Если есть возможность использовать стандарт 802.1х (например, точка доступа его поддерживает, имеется RADIUS-сервер) — лучше воспользоваться им (впрочем, как было указано выше, уязвимости есть и у 802.1х).

Дата добавления: 2018-11-25; просмотров: 680;