Принцип меньших полномочий 4 страница

Для оценки производительности сети используются такие показатели [20]: время реакции на запрос, пропускная способность всей сети или отдельных ее звеньев (подсетей), задержка передачи данных.

Время реакции на запрос – это интервал времени между подачей запроса пользователя к какой-либо сетевой службе и получением ответа на этот запрос. Время реакции зависит от многих факторов (тип сетевой службы, к которой обращается пользователь, наименование и место сервера, к которому идет обращение, текущее состояние элементов сети, квалификация самого пользователя и т.д.), поэтому используется и средневзвешенная оценка этого времени.

Пропускная способность сети (или ее звена) оценивается количеством информации (в пакетах, битах), передаваемых сетью в единицу времени. Она характеризует качество выполнения основной функции сети – транспортировки сообщений. Пропускная способность может быть средней (вычисляемой за достаточно большой промежуток времени – месяц, неделя, сутки, час), мгновенной (вычисляемой за короткий промежуток времени – секунда, миллисекунда), максимальной (это наибольшая мгновенная пропускная способность, зафиксированная за время наблюдения). Кроме того, в оценке производительности сети используется минимальная пропускная способность. Если маршрут передачи пакета состоит из участков с разной пропускной способностью, то общая пропускная способность этого маршрута будет равна минимальной из пропускных способностей составляющих участков (элементов) маршрута.

Задержка передачи данных – это задержка между моментом поступления пакета на вход какого-либо устройства сети (или части сети, или, наконец, всей сети) и моментом появления его на выходе этого устройства. Этот показатель характеризует только сетевые этапы передачи данных и не относится к задержкам, связанным с обработкой данных на компьютерах. Обычно задержка передачи данных составляет сотни миллисекунд, реже – несколько секунд. Это мало влияет на качество службы электронной почты, службы печати и др. Но если передаваемый пакет переносит голосовые данные или видеоизображение, то такие задержки приводят к заметному снижению качества информации, предоставляемой пользователю.

Надежность функционирования сети оценивается рядом показателей. К ним относятся:

· коэффициент готовности – доля времени, в течение которого сеть используется по основному своему назначению;

· вероятность доставки пакета адресату без искажений;

· вероятность потери пакета при его передаче;

· отказоустойчивость, т.е. способность сети скрыть от пользователя отказ отдельных ее элементов. В отказоустойчивой сети отказ одного из ее элементов приводит к некоторому снижению качества работы сети, но не к полному ее останову.

Такой набор показателей характерен для оценки надежности сложных систем, которые, кроме состояний работоспособности и неработоспособности, могут иметь и другие промежуточные состояния.

Безопасность сети – это способность сети защитить циркулирующую в ней информацию от несанкционированного доступа (подробно об этом см. ниже).

Управляемость – возможность централизованно контролировать состояние как всей сети, так и основных ее элементов, выявлять причины отказов элементов сети и восстанавливать ее работоспособность, анализировать производительность сети и планировать ее развитие. Все эти функции выполняются не разрозненными средствами управления, а системой управления сети, рассматриваемой как единое целое.

Администраторам сети неизбежно приходится сталкиваться с проблемой объединения несовместимых нестандартных сетей в сеть масштаба организации. Управление такими сетями, решение вопросов контроля и отслеживания трафика – непростая задача. Вероятно, в недалеком будущем, когда аппаратные и программные средства сети различных производителей будут соответствовать новым стандартам, а протоколы управления сетями вместе с новыми версиями СОС позволят детально контролировать всю сеть, управление сетью станет систематической и рутинной работой. А пока это управление представляет собой некоторый симбиоз науки и искусства.

Международная организация по стандартизации (ISO) определила следующие пять категорий управления, которые должна включать система управления сетью:

· управление конфигурацией. В рамках этой категории производится установление и управление параметрами, определяющими состояние сети;

· обработка сбоев. Здесь осуществляется обнаружение, изоляция и исправление неполадок в сети;

· управление учетом. Основные функции – запись и выдача информации об использовании ресурсов сети;

· управление производительностью. Здесь производится анализ и управление скоростью, с которой сеть передает и обрабатывает данные;

· управление защитой. Основные функции – контроль доступа к ресурсам сети и защита циркулирующей в сети информации.

Основные принципы управления сетью определяют главные решения по реализации функций в рамках указанных категорий управления.

Совместимость (интегрируемость) – способность сети использовать самое разнообразное аппаратное и программное обеспечение от разных производителей. Сети с разнотипными элементами называются неоднородными (гетерогенными). Для нормальной работы такой сети необходимо использование в ней модулей, отвечающих требованиям открытых стандартов и спецификаций. В случае выполнения этого условия сеть получается интегрированной.

Расширяемость – возможность сравнительно легкого добавления (без ухудшения других характеристик сети) отдельных элементов сети (компьютеров, приложений, служб), наращивания длины ее сегментов и замены аппаратуры более современной.

Масштабируемость – возможность наращивания количества узлов и увеличения протяженности связей в очень широких пределах без ухудшения производительности сети. Обеспечение масштабируемости достигается применением дополнительного коммуникационного оборудования и специального структурирования сети.

Расширяемость и масштабируемость сети – разные ее характеристики. Сеть может обладать хорошей расширяемостью, но плохой масштабируемостью. Например, в односегментной локальной сети, установленной в центральном офисе корпорации или в одном из ее отделений, расширяемость сети достигается подключением новых рабочих станций. Однако такая сеть имеет ограничение на число станций (их не должно быть более 30-40), так как в случае подключения большего числа РС (физически это не возможно) резко снижается производительность сети. Наличие такого ограничения – признак плохой масштабируемости сети при хорошей расширяемости.

Прозрачность – способность сети в ходе предоставления услуг пользователям скрывать от них особенности используемых операционных систем и различия в типах компьютеров.

Концепция прозрачности достигается на уровне пользователя (для работы с удаленными ресурсами он использует те же команды и процедуры, что и для работы с локальными ресурсами) и на уровне программиста (приложению для доступа к удаленным ресурсам требуются те же вызовы, что и для доступа к локальным ресурсам). Эта концепция применяется и к различным аспектам сети. Например, прозрачность расположения запрашиваемых ресурсов сети означает, что пользователь не обязан знать место расположения программных и аппаратных ресурсов, которыми он хочет воспользоваться. Прозрачность параллелизма означает, что процесс распараллелирования вычислений происходит автоматически, без участия программиста (для него этот процесс невидим, прозрачен).

Поддержка различных видов трафика – очень важная характеристика сети, определяющая ее возможности. Сети, в которых, кроме традиционного трафика компьютерных данных, обеспечена возможность передачи и обработки трафика мультимедийных данных, используются для организации видеоконференций, обучения и развлечения на основе видеофильмов и т.п. Такие сети являются гораздо более сложными по своему программному и аппаратному обеспечению и по организации функционирования по сравнению с сетями, где осуществляется передача и обработка только трафика компьютерных данных или только мультимедийного трафика. Совмещение в одной сети традиционного компьютерного и мультимедийного трафиков, отличающихся противоположными требованиями к качеству обслуживания, требует внесения принципиальных изменений, как в протоколы, так и оборудование.

Не все перечисленные характеристики сетей поддаются количественной оценке. Если для количественной оценки по таким характеристикам сети, как производительность, надежность и безопасность разработаны соответствующие системы показателей и алгоритмы определения их значений, то оценка сети по другим характеристикам осуществляется в основном с помощью качественных показателей.

15 Проектирование систем распределенной обработки данных на основе работы корпоративных сетей. Типовая структура корпоративной компьютерной сети.

Для корпоративных сетей характерны:

- масштабируемость – сотни и тысячи рабочих станций, наличие удаленных компьютеров для работы сотрудников предприятия, десятки и сотни серверов, большие объемы компьютерных и мультимедийных данных, множество разнородных приложений;

- гетерогенность – использование различных типов компьютеров, коммуникационного оборудования, ОС и приложений;

- использование территориальных сетей связи – филиалы и отделения офиса связаны с центральным офисом с помощью телекоммуникационных средств, в том числе с помощью телефонных каналов, радиоканалов, спутниковой системы связи;

- более высокие требования к некоторым характеристикам сети: поддержка различного вида трафика, организация виртуальных локальных сетей для оперативного взаимодействия сотрудников предприятия в рамках рабочих групп «по интересам», управляемость, расширяемость, масштабируемость, безопасность информации в сети.

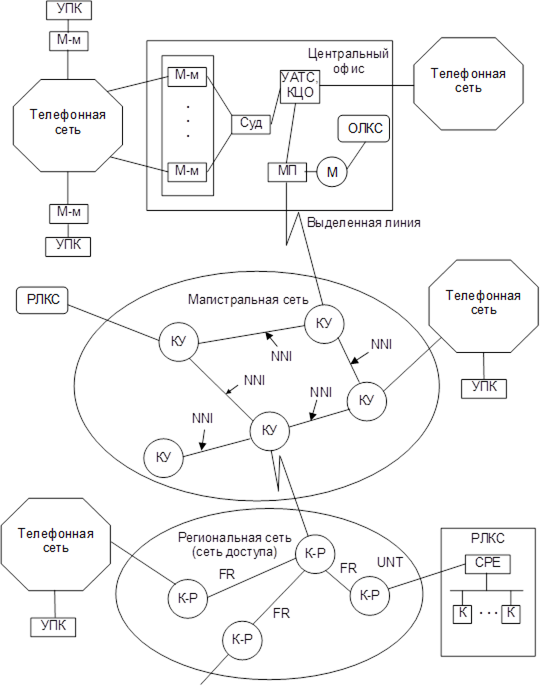

Типовая структура корпоративной сети приведена на рис. 1.

Рис. 34.Типовая структура ККС:

К – компьютер; УПК – удаленный персональный компьютер; М-м – модем; СУД – сервер удаленного доступа; КЦО – коммутатор центрального офиса; МП – мультиплексор; ОЛКС –офисная ЛКС; РЛКС – региональная ЛКС; Т – телефон; КУ – коммутационный узел; К-р – коммутатор; УАТС – учрежденческая АТС

Для установления корпоративной сети необходимы следующие компоненты:

1. компьютерная сеть для совместного использования ресурсов или сеть взаимоствязанных ЛКС УПК.

2. сетевая операционная система, поддерживающая протокол TCP/IP

3. компьютер-сервер, который может работать как сервер интранет;

4. программное обеспечение сервера, поддерживающее запросы броузеров в формате протокола передачи гипертекстовых сообщений (HTTP);

5. компьютеры-клиенты, на которых имеется сетевое программное обеспечение;

6. программное обеспечение броузера для различных компьютерных клиентов.

16 Фазы процесса связи удаленных объектов проектируемых систем распределенной обработки данных на основе работы корпоративных сетей

Беспроводные сети завоевывают все большую и большую популярность, но в плане безопасности они обладают определенными недостатками. Пробелы в защите Wi-Fi-сетей позволяют злоумышленникам успешно осуществлять перехват информации, что может нанести значительный экономический ущерб владельцу информации, обрабатываемой в компьютерной сети. Исходя из возрастающей популярности использования Wi-Fi-сетей, мы рассматриваем как уже применяемые традиционные способы защиты информации в беспроводных сетях, так и новые способы.

Одной из немаловажных составляющих экономической безопасности является информационная безопасность. Поэтому обеспечение безопасности информации на всех уровнях в современном, быстроразвивающемся мире является первоочередной задачей. Информационная безопасность во многом зависит от защищенности информационных систем и компьютерных сетей от несанкционированного доступа, кражи и модификации информации, хранящейся и обрабатываемой в них.

Процесс связи корреспондирующих прикладных процессов в соответствии с рекомендациями МККТТ серии X можно представить в виде трех фаз:

1) установление сеанса связи;

2) передача данных;

3) разъединение связи (окончание сеанса связи).

1. Фаза установления сеанса связи.Начинается с того момента, когда для продолжения выполнения в АВМА некоторого прикладного процесса возникла необходимость получить дополнительную информацию (данные) или даже подпрограмму, находящиеся в другой АВМ (например, АВМБ). Фаза установления связи может начаться и в том случае, когда после выполнения всего или части прикладного процесса требуется передать результаты его выполнения в другую АВМ, например в ее базу данных.

Упрощенная схема установления сеанса связи изображена на рис. 2. При открытии сеанса связи прикладной процесс инициирует заявку к, которая воспринимается прикладным уровнем системы ВОС АВМА. Такая заявка, пройдя через представительный уровень, поступает в сеансовый уровень. На сеансовом уровне эта заявка находит один из свободных портов (Ш) и занимает его. После этого данный порт не может быть использован для установления как исходящей, так и входящей связи от другого прикладного процесса. Данная заявка на установление сеанса связи поступает на транспортный уровень, где на ее основе формируется пакет вызова (ПВ) с адресом вызываемой АВМ. Поступивший с четвертого на сетевой уровень ПВ обеспечивает выбор маршрута к соседнему УК и поступает на второй уровень, где ПВ оформляется в виде кадра со своим заголовком. Этот кадр поступает на первый уровень, которым обеспечивается побитовая передача кадра по линии связи на соседний УК. На соседнем УК поступающие импульсы (биты) на первом уровне компонуются вновь в кадр, который передается на второй уровень, гае расшифровывается заголовок кадра, кадр раскрывается и содержащийся ПВ в кадре после его раскрытия передается на третий уровень.

На третьем уровне расшифровывается заголовок ПВ и по адресу АВМБ определяется дальнейший маршрут следования ПВ (т.е. следующий в данном маршруте УК или входящая АВМБ). После этого ПВ вновь передается на второй уровень, где он оформляется в виде кадра, который через первый уровень побитно передается далее по линии связи к следующему соседнему УК или АВМБ.

При поступлении кадра на второй уровень через первый уровень системы ВОС на АВМБ, как и ранее, происходит передача ПВ на третий уровень, где по адресу вызываемой АВМБ, содержащемуся в заголовке ПВ, определяется, что ПВ достиг АВМ, где реализуется вызываемый прикладной процесс.

После этого ПВ поступает на четвертый уровень, гае ПВ преобразуется в сигнальное сообщение СК, переданное с четвертого уровня вызывающей АВМА. Такое сигнальное сообщение СК отыскивает свободный порт, занимает его и передает сигнальное сообщение СК на пятый уровень.

Сигнальное сообщение СК на пятом уровне раскрывается с выделением из него имени вызываемого прикладного процесса «к» и служебного сообщения о начале сеанса связи, переданного с пятого уровня исходящей АВМА. Получив служебное сообщение об открытии сеанса связи, протокольный блок системы ВОС пятого уровня обеспечивает передачу вызывающего сообщения с именем вызываемого прикладного процесса «к» на шестой уровень, где эта информация перекодируется из стандартного кода, принятого в сети ЭВМ, в код, принятый в данной АВМБ, после чего вызов поступает на седьмой уровень, где по имени вызываемого прикладного процесса отыскивается и активизируется данный прикладной процесс (например, запускается соответствующая прикладная программа).

Таким образом, установлена связь с вызываемым прикладным процессом и можно открывать сеанс связи между корреспондирующими процессами. Для этого, начиная с седьмого уровня, в обратном направлении передается к АВМА ответное сообщение, подтверждающее возможность открытия сеанса связи.

После получения такого сообщения на АВМА сеанс связи открывается. На этом заканчивается фаза установления связи между корреспондирующими прикладными процессами.

2. Фаза передачи данных. Данные между корреспондирующими процессами передаются в таком же порядке, как и заявки на установление связи, но по выбранному пакетом вызова маршруту (такой режим, принятый в настоящее время, называется режимом виртуального канала – ВК). По сети пакетной коммутации, начиная с третьего уровня данные передаются в виде пакетов данных (ПД).

3. Фаза закрытия (разъединения) сеанса связи. Происходит аналогично тому, как открывался сеанс связи на первой фазе, но с посылкой заявки на разъединение по установленному на первой фазе маршруту.

Эффективность использования корпоративных сетей зависит от успешного решения как технологических, так и организационных вопросов, причем, по мере эксплуатации сети, когда технологические вопросы получили должное решение, все большую роль играют организационные вопросы и особенно вопросы, связанные с обеспечением информационной безопасности сети.

Наряду с обычными проводными компьютерными сетями, многие государственные учреждения, организации, предприятия и фирмы широко используют беспроводные сети, называемые WiFi-сетями. Данные передаются по Wi-Fi-сетям с использованием радиоканала, объединение устройств в сеть происходит без кабельных соединений, что подразумевает определенные преимущества в их использовании по сравнению с проводными сетями. Объединение компьютеров в беспроводную сеть не требует прокладки множества кабелей через стены и потолки, то есть пользователи могут добавлять компьютеры, имеющие Wi-Fi-адаптер (устройство для подключения к Wi-Fi-сетям), и прочие беспроводные устройства с минимальными физическими, временными и материальными затратами. [9, с.224]

Именно поэтому беспроводные сети в настоящее время находят все более широкое применение в различных сферах человеческой деятельности. Однако, с позиций безопасности информации, передаваемой с помощью беспроводных сетей, эти компьютерные сети обладают недостатками, использование которых злоумышленниками в своих корыстных целях может нанести экономический ущерб владельцу информации.

Для защиты информации, передаваемой в WiFi-сетях, в настоящее время существует несколько стандартов. Стандарты IEEE 802.1 и 802.11 для беспроводных сетей предусматривают несколько механизмов обеспечения безопасности сети. Для понимания технологии обхода защиты рассмотрим эти механизмы подробнее.

Протокол шифрования передаваемых данных Wired Equivalent Protocol, или WEP, долгое время являлся основой стандарта 802.11 [8, с.7.]. Его основная функция — WEP-шифрование данных при передаче по радио и предотвращение неавторизованного доступа в беспроводную сеть. Для шифрования WEP использует алгоритм RC4, который основан на использовании цифровых ключей шифрования потоков данных. [8, с.3.] Сами ключи представляют собой обыкновенные пароли с длиной от 5 до 13 символов ASCII, что соответствует 40 или 104разрядному шифрованию на статическом уровне. Как показало время, WEP оказался не самым надежным механизмом защиты. И, кстати, основная масса атак хакеров пришлась как раз на эпоху внедрения WEP. Протокол WEP позволяет шифровать поток передаваемых данных на основе алгоритма RC 4 с ключом размером 64 или 128 бит. Ключи шифрования имеют так называемую статическую составляющую длиной от 40 до 104 бит и дополнительную динамическую составляющую размером 24 бита, называемую вектором инициализации (Initialization Vector, IV).

На простейшем уровне процедура WEP-шифрования выглядит следующим образом [15, с. 6]: первоначально передаваемые в пакете данные проверяются на целостность (алгоритм CRC-32), после чего контрольная сумма (Integrity Check Value, ICV) добавляется в служебное поле заголовка пакета. Далее генерируется 24-битный вектор инициализации (IV) и к нему добавляется статический (40-или 104-битный) секретный ключ. Полученный таким образом 64- или 128-битный ключ и является исходным ключом для генерации псевдослучайного числа, использующегося для шифрования данных. Далее данные смешиваются (шифруются) с помощью логической операции XOR с псевдослучайной ключевой последовательностью, а вектор инициализации добавляется в служебное поле кадра. Таким образом, из исходных данных формируется зашифрованная посылка.

Основное слабое место защиты с помощью WEP-шифрования — это сам вектор инициализации [16, с. 11]. Поскольку его длина — 24 бита, что подразумевает около 16 миллионов комбинаций (2 в 24 степени), то после использования этого количества комбинаций ключ начинает повторяться. Хакеру необходимо найти эти повторы (от 15 минут до часа подбора специальной утилитой) и за секунды взломать остальную часть ключа. Причем соответствующие утилиты для взлома широко распространены в Интернете (например, AirSnort, WEPcrack). После этого хакер может входить в сеть как обычный зарегистрированный пользователь.

Еще один уровень защиты, предусмотренный в протоколе WEP, — это аутентификация пользователей. Протокол безопасности WEP предусматривает два способа аутентификации пользователей: Open System (открытая) и Shared Key (общая). При использовании открытой аутентификации никакого определения пользователей, собственно, и не существует, то есть любой пользователь может получить доступ в беспроводную сеть. Единственная возможная защита в этом случае — использование WEP-шифрования данных.

Общая аутентификация пользователей подразумевает составление администратором сети списка учетных данных пользователей (имен пользователей и паролей). Как известно, такая защита тоже весьма ненадежна. Учетные данные пользователей хранятся на компьютере — сервере, значит, при компрометации учетной записи администратора или при несанкционированном доступе к серверу учетные данные всех пользователей легко могут попасть в руки злоумышленника.

Еще один механизм защиты — протокол WEP2, который является усовершенствованной версией WEP и применяется в стандарте 802.11 [16, с.11]. Представленный в 2001 году после обнаружения множества «дырок» в первой версии, WEP2 имеет улучшенный механизм шифрования и поддержку метода шифрования Cerberos V. Но опять-таки с позиций защищенности оставляет желать лучшего. Рассмотрим, почему.

Система аутентификации Open System Authentication (OSA), по умолчанию используемая в протоколе 802.11, весьма несовершенна. Собственно, системы как таковой нет — аутентификацию проходит любой, кто запрашивает. В случае OSA не помогает даже WEP, так как в ходе экспериментов, проводимых независимыми экспертами, было выяснено, что пакет аутентификации посылается незашифрованным.

Access Control List (лист контроля доступа) в протоколе 802.11 не описывается, но используется многими в качестве дополнения к стандартным методам. Основа такого метода — клиентский Ethernet MAC (физический адрес адаптера), уникальный для каждого Wi-Fi-адаптера. Точка доступа ограничивает доступ к сети в соответствии со своим списком МАС-адресов, если клиент есть в списке, то доступ разрешен, нет — значит, запрещен. Но МАС-адрес беспроводного адаптера легко можно подделать, поэтому такая защита не является стопроцентной.

В протоколе 802.11 используется еще один способ защиты — Closed Network Access Control (закрытый контроль сетевого доступа). Принцип его действия ненамного сложнее, чем предыдущий: либо администратор разрешает любому пользователю присоединяться к сети, либо в нее может войти только тот, кто знает ее имя — SSID (сетевой идентификатор). Сетевое имя в таком случае служит секретным ключом.

В 2003 году был представлен следующий стандарт безопасности IEEE802.1X, который использует вариант динамических 128-разрядных ключей шифрования, то есть периодически изменяющихся во времени [26]. Таким образом, пользователи сети работают сеансами, по завершении которых им присылается новый ключ. Например, Windows XP поддерживает данный стандарт, и по умолчанию время одного сеанса равно 30 минутам.

Основой стандарта IEEE 802.1X является протокол WPA (Wi-Fi Protected Access). Главная особенность этого протокола — использование технологии динамической генерации ключей шифрования данных, построенной на базе протокола TKIP (Temporal Key Integrity Protocol), представляющего собой дальнейшее развитие алгоритма шифрования RC4. По протоколу TKIP сетевые устройства работают с 48-битовым вектором инициализации (в отличие от 24-битового вектора WEP) и реализуют правила изменения последовательности его битов, что исключает повторное использование ключей. В протоколе TKIP предусмотрена генерация нового 128-битного ключа для каждого передаваемого пакета. Кроме того, контрольные криптографические суммы в WPA рассчитываются по новому методу под названием MIC (Message Integrity Code). В каждый кадр при этом помещается специальный 8-байтный код целостности сообщения, проверка которого позволяет отражать атаки с применением подложных пакетов. В итоге получается, что каждый передаваемый по сети пакет данных имеет собственный уникальный ключ, а каждое устройство беспроводной сети наделяется динамически изменяемым ключом.

Кроме того, протокол WPA использует расширенную аутентификацию пользователей Extensible Authentication Protocol (EAP), а также поддерживает шифрование по стандарту AES (Advanced Encryption Standard), то есть по усовершенствованному стандарту шифрования, который отличается более стойким криптоалгоритмом, чем алгоритм, реализованный в протоколах WEP и TKIP [16, с. 16].

Дальнейшим развитием протокола WPA является разработанный в 2004 году WPA2 — основа стандарта 802.11i, который считается в настоящее время максимально защищенным стандартом [22]. Кроме этого, параллельно развивается множество самостоятельных стандартов безопасности от различных разработчиков, в частности, в данном направлении преуспевают Intel и Cisco.

При развертывании беспроводных сетей в домашних условиях или небольших офисах обычно используется вариант протокола безопасности WPA на основе общих ключей — WPA-PSK (Pre Shared Key). Далее в статье мы рассматриваем только вариант WPA-PSK, не касаясь вариантов протокола WPA, ориентированных на корпоративные сети, где авторизация пользователей проводится на отдельном RADIUS-сервере, то есть применяются дополнительные способы защиты.

При использовании WPA-PSK в настройках точки доступа и профилях беспроводного соединения клиентов указывается пароль длиной от 8 до 63 символов.

На основании вышесказанного определим наиболее часто используемые способы проникновения в беспроводные сети [23]. По некоторым оценкам 95% сетей практически беззащитны и каждый из описываемых ниже методов имеет почти стопроцентный шанс на успех. Поэтому для защиты информации в беспроводных сетях необходимо знать эти способы и уметь им противодействовать, тем более, что в отличие от стационарной сети определение несанкционированных проникновений и поимка нарушителя в беспроводной среде — далеко не тривиальное дело.

Выше были описаны способы защиты сети с помощью листа контроля доступа и фильтрации доступа пользователей по MAC-адресам сетевых адаптеров, используемые в протоколах WEP и WPA. Исходя из слабой защищенности сетей с помощью этих способов, существует метод скрытого проникновения, называемый Access Point Spoofing & MAC Sniffing (Обман точки доступа и MAC-сниффинг).

Access Control List (лист контроля доступа) фактически представляет собой список доступа пользователей к сети и вполне пригоден к использованию совместно с правильной идентификацией пользователей в этом списке. В случае сравнения МАС-адресов Access Control List очень просто обойти, так как МАС-адрес просто изменить (беспроводные сетевые карты позволяют программно менять МАС-адрес). Перехватить список доступа еще проще, так как он в случае с WEP передается в открытом виде, а в случае WPA — хоть и в зашифрованном, но с недостатками, указанными выше. Таким образом, проникнуть в сеть, защищенную Access Control List, элементарно просто, что позволит использовать все ее преимущества и ресурсы.

Одним из вариантов обмана точки доступа может быть установка собственной точки доступа рядом с сетью, к которой надо осуществить скрытый доступ или перехват информации. В этом случае, если ваш сигнал сильнее оригинального, то клиент подключится именно к вашей точке доступа, а не к той, которая принадлежит атакуемой сети, передав при этом не только МАС-адрес, но и пароль, и прочие данные.

Если в беспроводной сети используется протокол WEP, то атаки производятся исходя из алгоритма шифрования данных в WEP, который заключается в следующем [23]:

— исходные данные проходят проверку целостности, и выдается контрольная сумма (integrity check value — ICV); в стандарте 802.11 для этого используется алгоритм CRC-32;

— контрольная сумма ICV добавляется в конец данных;

— генерируется 24-битный вектор инициализации (IV) и за ним прикрепляется секретный ключ, полученное значение является исходным для генерации псевдослучайного числа;

Дата добавления: 2018-11-25; просмотров: 1126;