Обоснование выбора стандарта IEEE 802.1Х при проектирование систем распределенной и параллельной обработки данных , обзор стандартов группы (IEEE 802.10, IEEE 802.1Q)

IEEE 802.10. Стандарт на защиту локальных сетей Interoperable LAN Security, известный так же, как SILS. Одобрен в 1992 году [27].

В стандарте IEEE 802.10 (Network Security – сетевая безопасность) рассмотрены вопросы обмена данными, шифрования, управления сетями и безопасности в сетевых архитектурах, совместимых с моделью OSI.

IEEE 802.10 — это уже достаточно устаревший стандарт сетевой безопасности, использовавшийся в локальных вычислительных сетях (LAN) и сетях мегаполисов (MAN) на основе протоколов IEEE 802 [12].

Работа над IEEE 802.10 была прекращена в январе 2004 года, рабочая группа IEEE 802 в настоящее время не активна. Системы безопасности для беспроводных сетей находятся в процессе разработки в рамках 802.11i.

Протокол Cisco Inter-Switch Link (ISL) для поддержки VLAN в сети Ethernet и схожих сетевых технологий были основаны на IEEE 802.10, позже сетевая безопасность в протоколе стала осуществляться IEEE 802.1Q. Стандарт состоит из 8 частей (a-h).

IEEE 802.1Q — открытый стандарт, который описывает процедуру тегирования трафика для передачи информации о принадлежности к VLAN.

Так как 802.1Q не изменяет заголовки кадра (фрейма), то сетевые устройства, которые не поддерживают этот стандарт, могут передавать трафик без учёта его принадлежности к VLAN.

Перечислим основные определения и понятия, относящиеся к протоколу IEEE 802.1Q [28]:

– tagging (маркировка кадра): это процесс добавления информации о принадлежности к 802.1Q VLAN в заголовок кадра. К кадру Ethernet добавлены 32 бита (4 байта), которые увеличивают его размер до 1522 байт;

– untagging (извлечение тега из кадра): это процесс извлечения информации о принадлежности к 802.1Q VLAN из заголовка кадра;

– VLAN ID (VID): идентификатор VLAN. Представляет собой 12-ти битный идентификатор VLAN определяет, какой VLAN принадлежит трафик;

– port VLAN ID (PVID): идентификатор порта VLAN;

– tagged (маркированный) порт: сохраняет тег 802.1Q в заголовках всех выходящих через него маркированных кадров и добавляет тег в заголовки всех выходящих через него немаркированных кадров;

– untagged (немаркированный) порт: извлекает тег 802.1Q из заголовков всех выходящих через него маркированных кадров; обычно используется для подключения конечных устройств;

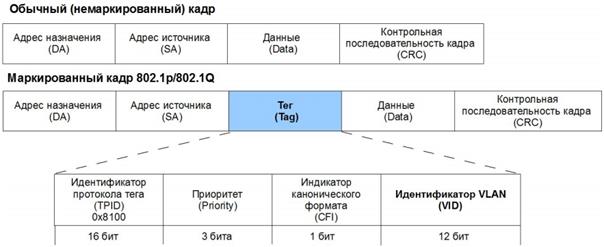

Таким образом, основная идея протокола может быть показана на рисунке 44. На нем изображены обычный (немаркированный кадр), а также маркированный кадр, который соответствует стандарту IEEE 802.1Q.

Из рисунка 44. видно, что в структуру кадра добавлена новая запись (тег), которая содержит идентификатор протокола тега (показывает, какой протокол использовать для тегирования, в случае 802.1Q это 0x8100), приоритет (задает приоритет передаваемого трафика), идентификатор канонического формата (показывает формат MAC адреса, 1 – не канонический, 0 – канонический, используется для совместной работы сетей Ethernet и Token Ring), а также идентификатор VLAN (указывает какой VLAN принадлежит проходящий через коммутатор фрейм. Диапазон значений параметра составляет от 0 до 4095).

Рис. 44. Формат кадра 802.1Q

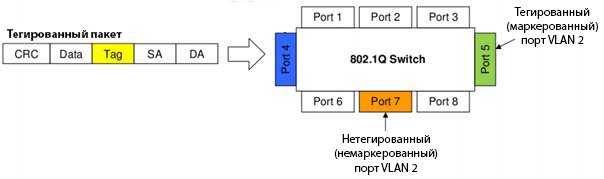

Более детально принцип работы можно понять, рассмотрев рисунок с маркированным либо не маркированным входящим пакетом.

Рис. 45. Маршрутизация маркированных или немаркированных пакетов

Алгоритм работы (исходя из рисунка 45):

1. Входящий пакет назначен для VLAN 2 потому, что в пакете есть маркер принадлежности (Tag) .

2. Порт 5 маркирован как «Выходящий для VLAN 2».

3. Порт 7 не маркирован как «Выходящий для VLAN 2».

4. Пакеты перенаправляются на порт 5, если они содержат маркер.

5. Пакеты перенаправляются на порт 7, если они не содержат маркер .

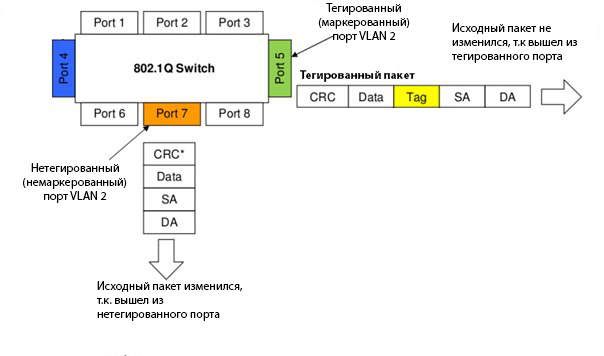

Рис. 46. Обработка маркированного пакета

На данном рисунке 46. как раз показаны маркированный пакет (справа) и не маркированнаый пакет (снизу). Таким образом, происходит процесс перенаправления маркированных или немаркированных пакетов на разные порты.

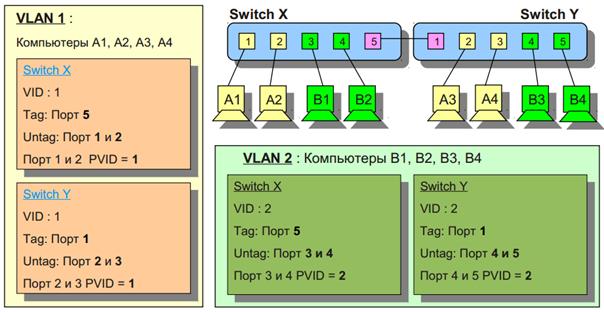

Теперь покажем на рисунке, каким образом можно построить две разделенные сети VLAN (виртуальная локальная сеть) на двух коммутаторах.

Итак, имеется 2 коммутатора: X и Y. У каждого коммутатора по 5 пронумерованных портов. Оба коммутатора соединены друг с другом посредством соединения порта 5 коммутатора X с портом 1 коммутатора Y.

Рис. 47. Разделение сети, построенной на 2-х коммутаторах на две VLAN

VLAN 1 содержит компьютеры А1, А2, А3 ,А4. VLAN 2 содержит компьютеры В1, В2, В3, В4.

У VLAN 1 идентификатор VID = 1, у VLAN 2 идентификатор VID = 2. Это указывается в настройках коммутаторов.

Для VLAN 1 маркированный порт – это 5 (Tag). Поэтому коммутатор X сохраняет тег протокола 802.1Q в заголовках всех выходящих через порт 5 маркированных кадров и добавляет тег в заголовки всех выходящих через порт 5 немаркированных кадров.

Порты VLAN 1, из проходящих пакетов которых происходит извлечение информации о принадлежности к 802.1Q VLAN – это порты 1 и 2.

Для порта 1 и 2 VLAN 1 назначен PVID (идентификатор порта VLAN), равный.

Таким образом, настройками удается добиться того, что порты 1 и 2 коммутатора X, а также порты 2 и 3 коммутатора Y принадлежат в VLAN 1. Порты 3 и 4 коммутатора X и порты 4 и 5 коммутатора Y принадлежат VLAN 2. Поэтому происходит разделение трафика.

IEEE 802.1Х.

Как было сказано ранее, стандарт 802.10 является на сегодняшний день устаревшим, поэтому рассмотрим более прогрессивный и современный стандарт, использующийся по сей день.

Протокол 802.1X работает на канальном уровне (модель OSI [31]) и определяет механизм контроля доступа к сети на основе принадлежности к порту (в контексте стандарта порт — точка подключения к сети) [26].

Согласно протоколу 802.1X доступ к сети получают только клиенты прошедшие аутентификацию, если аутентификация не была пройдена, доступ с соответствующего порта будет запрещен.

802.1X предполагает использование модели точка-точка. То есть он не может быть применен в ситуациях когда несколько хостов соединяются с коммутатором (на котором настроена аутентификация 802.1X) через хаб или через другой коммутатор [9].

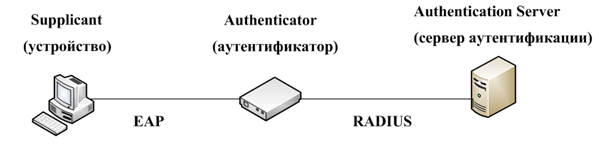

Рис. 48. Аутентификатор 802.1Х

Рассмотрим подробнее:

Supplicant — устройство (компьютер, ноутбук или др.) которое запрашивает доступ к сети у аутентификатора (коммутатора или точки доступа) и отвечает на его запросы. На клиенте должно быть установлено (или встроено) программное обеспечение работающее по протоколу 802.1X [7].

Примеры supplicant:

– Xsupplicant;

– Windows 2000/XP (built in);

– Mac OS X (built in).

Authenticator (аутентификатор) — устройство контролирующее физический доступ к сети основываясь на статусе аутентификации клиента. Выполняет роль посредника между клиентом и сервером аутентификации [30].

Примеры аутентификаторов:

– коммутаторы (с поддержкой 802.1X);

– точки доступа.

Для каждого порта коммутатора (с включенным 802.1X) создается два виртуальных порта:

– контролируемый порт (controlled port) — открывается только после авторизации по 802.1X;

– неконтролируемый порт (uncontrolled port) — разрешает передавать только EAP (расширенный протокол аутентификации по сети) трафик.

До тех пор пока клиент не авторизован только EAP трафик разрешен на неконтролируемом порту.

Кроме терминов контролируемый и неконтролируемый порты применяются термины авторизованный (authorized) и неавторизованный (unauthorized) порты, соответственно [19].

Authentication server (cервер аутентификации) — осуществляет аутентификацию клиента. Сервер аутентификации проверяет личность клиента и сообщает аутентификатору разрешен ли клиенту доступ к сети [22].

Примеры серверов аутентификации:

– RADIUS.

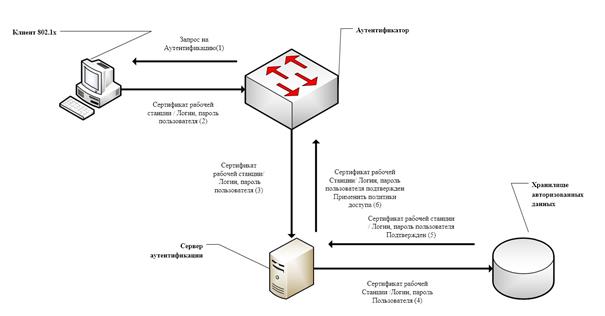

Описание работы протокола описано на рисунке 49.

Рис. 49. Работа протокола 802.1Х

Пример работы 802.1X .

1. Аутентификатор отправляет клиенту EAP-Запрос (запрос на аутентификацию).

2. Клиент отвечает EAP-ответом, высылает сертификаты рабочей станции (логин, пароль пользователя).

3. Аутентификатор инкапсулирует ответ в формат RADIUS и пересылает ответ серверу аутентификации

4. Сервер аутентификации сравнивает полученные сертификаты рабочей станции с сертификатами в хранилище

5. При совпадении сертификатов сервер аутентификации подтверждает подлинность клиента и сообщает аутентификатору о необходимости разрешить доступ клиента к сети.

6. Аутентификатор авторизует порт и клиент получает доступ к сети.

RADIUS сервер.

RADIUS (Remote Authentication Dial In User Service, служба удалённой аутентификации дозванивающихся пользователей) — сетевой протокол, предназначенный для обеспечения централизованной аутентификации, авторизации и учёта (Authentication, Authorization, and Accounting, AAA) пользователей, подключающихся к различным сетевым службам. Используется, например, при аутентификации пользователей WiFi, VPN, в прошлом, dialup-подключений, и других подобных случаях. Описан в стандартах RFC 2865 и RFC 2866 [21].

В соответствии со стандартом RADIUS перечислим его свойства:

– базирующийся на UDP протокол, который не использует прямых соединений;

– использует модель безопасности hop-by-hop;

– без состояний (stateless);

– поддерживает аутентификацию PAP и CHAP, EAP по PPP;

– использует MD5 для скрытия паролей;

– предоставляет более 50 пар атрибут/значение с возможностью создания специфичных для производителя пар;

– поддерживает модель AAA;

– поддерживается большинством коммерческих устройств удалённого доступа.

Ограничения RADIUS:

– недостаточный уровень безопасности в некоторых реализациях. В случае использования нескольких промежуточных серверов RADIUS все они имеют возможность просматривать передающиеся через них аутентификационные данные - сертификаты и пароли;

– RADIUS не имеет возможности отзыва ресурсов после того как авторизация была произведена. В некоторых случаях эта проблема решается производителем RADIUS-сервера самостоятельно;

– RADIUS это протокол без поддержки состояний. Он не сохраняет транзакционную информацию и не использует её в следующих сеансах;

– RADIUS имеет не всегда достаточный уровень масштабируемости.

Существует большое количество вариантов реализации RADIUS-серверов, отличающихся своими возможностями и лицензией, по которой они распространяются.

Свободно распространяемые RADIUS-серверы:

– FreeRADIUS;

– GNU RADIUS;

– Cistron RADIUS;

– Коммерческие RADIUS-серверы;

– IAS - Internet Authentication Service - RADIUS-сервер от MS .

Кроме того существует множество RADIUS-серверов, встроенных в биллинговые системы. Например, такие как:

– АСР «Гидра»;

– AMSD BillingSystem;

– LANBilling .

Рис. 50. RADIUS сервер

RADIUS протокол реализовывается в виде интерфейса между NAS (Network Attached Storage – сетевая система хранения данных), который выступает как RADIUS клиент, и RADIUS сервером – программным обеспечением, которое может быть установлено на компьютере (сервере) или каком-то специализированном устройстве. Таким образом, RADIUS сервер, как правило, не взаимодействует напрямую с устройством пользователя, а только через сетевой сервер доступа [18].

Пользователь посылает запрос на сетевой сервер доступа для по-лучения доступа к определенному сетевому ресурсу, используя сертификат доступа.

Сертификат посылается на сетевой сервер доступа через сетевой протокол канального уровня, например, Point-to-Point Protocol (PPP) в случае выполнения коммутируемого доступа. NAS после этого, в свою очередь, посылает сообщение запроса доступа на RADIUS сервер, так называемый RADIUS Access Request [1].

Этот запрос включает сертификаты доступа, которые обычно представлены в виде имени пользователя и пароля или сертификата безопасности, полученных от пользователя. Кроме этого запрос может содержать дополнительные параметры, такие как сетевой адрес устройства пользователя, его телефонный номер, информацию о физическом адресе, с которого пользователь взаимодействует с NAS.

RADIUS сервер проверяет эту информацию на корректность, используя такие схемы аутентификации, как PAP, CHAP, EAP.

Дата добавления: 2018-11-25; просмотров: 1616;