Системная организация защиты информации от НСД

Операционная среда обладает избыточными по отношению к потребностям конкретной АС или в отношении решения конкретной функциональной задачи АС возможностями по обработке и транспортировке информации. Это порождает со стороны пользователей системы и других активных элементов операционной среды дополнительные возможности несанкционированного доступа к информационным объектам, требующим защиты от НСД.

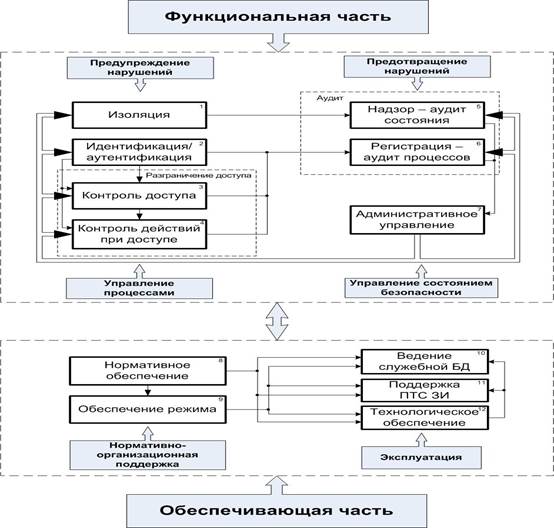

Рассмотрение отношений доступа на функциональном уровне позволяет сделать важные выводы по характеру ограничений, которые необходимо ввести в операционную среду, чтобы выполнить требования по разграничению доступа и обеспечить отношения доступа, нормативно определённые на макроуровне. Фактически эти ограничения определяют системные базовые функции защиты информации от НСД, которые необходимо уметь выполнять в АС при определённом развитии процесса обработки и передачи информации.

| Базовые функции: Ø Изоляция - умение изолировать пользователей и других субъектов /лиц/, взаимодействующих с системой, от ресурсов системы, технических и информационных, а также, при необходимости, изолировать субъекты и объекты доступа операционной среды друг от друга Ø Аутентификация - подтверждение подлинности конкретного субъекта при его обращении к системе, а также при запросе доступа к защищаемому объекту системы; Ø Контроль доступа - обеспечение доступа субъектов доступа к защищаемым объектам доступа только в рамках наделённых прав; Ø Контроль действий при доступе - обеспечение выполнения действий и операций в отношении информации только в рамках предоставленных полномочий при разрешении доступа субъекта к объекту. |

Изоляция, как правило, обеспечивается на этапе проектирования АС в виде технических проектных реализаций, которые рассчитаны на время жизненного цикла системы или до принятия отдельного решения по их изменению. К таким техническим реализациям можно отнести исключение из программно-технической среды программных компонентов и устройств, не требующихся для решения функциональных задач данной АС, особенно если программные компоненты не являются доверенным программным обеспечением, а технические устройства не прошли специальную проверку на скрытые закладки. Возможно выделение устройств только для работы с защищаемой информацией, например, принтеров, логическая и физическая их изоляция от остальных интерфейсных устройств. Часто при практической реализации функции изоляции прибегают к созданию в одной программно-технической среде для различных пользователей виртуальных персональных процессоров, которые для них являются локальными компьютерами.

Аутентификация выполняется, как правило, в отношении субъектов-лиц, взаимодействующих с системой, а далее её результаты наследуются другими активными элементами операционной среды, которые наделяются правами и полномочиями этих субъектов. То есть результаты аутентификации используются при выполнении функций контроля доступа и действий. Безусловно, предваряющей процедурой фактической аутентификации является идентификация субъекта, то есть определение его уникального имени-обозначения (логина).

Контроль доступа и контроль действий интегрируются в функцию контроля и разграничения доступак информационным и техническим ресурсам АС, а все объекты доступа, в данном случае, отождествляются с понятием - объекты разграничения доступа (ОРД). Фактически, контролируя доступ и действия, соответствующие средства защиты обеспечивают авторизацию субъекта, позволяя ему работать в рамках наделённых прав доступа и полномочий на действия.

Все перечисленные функции реализуются средствами программно-технической среды и являются частью процессов обработки и передачи данных. В силу этого, они:

во-первых, обеспечивают управление процессами в части защиты информации от НСД;

во-вторых, могут выполнять целевую установку только предупреждения (профилактики) нарушений НСД, так как, являясь программными и аппаратными средствами, сами требуют контроля выполнения своих функций со стороны администратора безопасности.

| В конечном счёте, только ответственное выделенноелицо или служба обеспечивает гарантированное предотвращение нарушений путём организационного (административного) управления. С этой целью в системе защиты от НСД выделяется группафункций обратной связи, реализация которых формирует данные (информацию) о состоянии информационной безопасности, на основании которых собственно и обеспечивается предотвращениенарушений НСД. |

| Функции обратной связи: Ø Надзор - осуществление мониторинга состояния принятых технических реализаций по изоляции – аудит состояния Ø Регистрация - регистрация показателей функционирования средств аутентификации, контроля доступа и контроля действий, фиксирование нарушений (инцидентов) или неразрешимых этими средствами ситуаций – аудит процессов Ø Административное управление - собственно подготовка и настройка штатных режимов прав и полномочий доступа, фиксирование через аудит отклонений, принятие решений по ситуациям информационной безопасности, формирование реакции на отклонения и реализация соответствующих действий |

Эта группа функций в совокупности осуществляет управление состоянием безопасностиАС в части противодействия НСД к информации.

Названные базовые функции и функции обратной связи (иначе, функции назначения по защите АС от НСД к информации) составляют функциональную частьсистем защиты информации от НСД.

Средства реализации функций назначения (программные, аппаратные, программно-технические) реализуют алгоритмы или механизмы аутентификации или разграничения доступа, аудита, управления и требуют:

во-первых, настройки на определённый организационно-нормативный или технологический регламент работы,

во-вторых, создания в АС и на объекте информатизации условий штатного функционирования,

в-третьих, поддержки их в работоспособном состоянии, то есть организации эксплуатации.

Всё это осуществляется за счёт – реализации обеспечивающих функций по организационно-нормативной поддержке функционирования средств защиты и их эксплуатации.

| Организационно-нормативная поддержка: Ø Нормативное обеспечение - создание и поддержание в актуальном состоянии нормативной базы по разграничению доступа к ресурсам системы и функционально-ролевому распределению прав и обязанностей в части защиты информации от НСД пользователей и обслуживающего персонала Ø Обеспечение режима - создание условий режима секретности/конфиденциальности при выполнении работ в АС и на объекте информатизации за счёт организационно-административных мер, организационно-технических мероприятий и систем инженерно-технической защиты. |

| Эксплуатация средств защиты: Ø Ведение служебной базы данных – поддержание целостности и актуального состояния интегрированной или распределённой базы данных защиты информации от НСД, в которую могут входить профили доступа, пароли, ключи, результаты аудита, возможно, модели инцидентов и реакции на нарушения доступа; Ø Поддержка программно-технических средств защиты информации – выполнение стандартных или специальных работ по поддержанию в актуальном и работоспособном состоянии программных компонентов, программно-аппаратных комплексов, технических устройств и модулей средств защиты информации от НСД; Ø Технологическое обеспечение - реализация технологических процессов выполнения своих функций средствами защиты информации от НСД в программно-технической и телекоммуникационной среде АС, обеспечение их совместимости с процессами обработки и передачи данных и контроль соблюдения штатного регламента их выполнения. |

Основными базовыми функциями назначения по защите АС от НСД к информации СЗИ являются аутентификацияи разграничение доступа.

Структурно-функциональная схема системы защиты информации от НСД в АС

| <== предыдущая лекция | | | следующая лекция ==> |

| Основные тенденции в развитии партийных систем | | | Crusader for Consumer Rights |

Дата добавления: 2016-04-14; просмотров: 1445;