Параметри командного рядка Windows Commander

Windows Commander може бути викликаний з одним чи двома каталогами, встановленими параметрами командного рядка. Режим встановлення цих каталогів в обох панелях файлового менеджера. Це дозволяє створити численні піктограми для Windows Commander в меню «Програми» або меню «Пуск», які б запускали цей файловий менеджер з завантаженням різних каталогів або навіть запакованих файлів. До того ж відмінний файл формату ini від wincmd.iniможе дозволити численним користувачам на одному й тому самому комп’ютері мати різні установки для файлового менеджера Windows Commander.

Файловий менеджер Far

Програма Farявляється одним із найбільш популярних файлових менеджерів у світі й успадковує все краще від легендарного Norton Commander (NC). Як і NC, Farвикористовується для керування файлами; він також здатний виконувати велике число додаткових операцій.

Можливості Far

Файловий менеджер Far дозволяє:

· наочно зображувати вміст папок на дисках;

· створювати, перейменовувати і видаляти папки з їх вмістом;

· копіювати, пересилати і видаляти файли;

· переглядати текстові файли, документи, створені за допомогою різних текстових редакторів;

· редагувати тексти власним редактором і підключати інші редактори;

· підключати додаткові модулі, призначені для розширення можливостей програми.

Після інсталяції Far його запуск здійснюється за допомогою команди Far managerменю Пуск \ Усі Програми \ Far manager.

Запуск програм

Для запуску будь-якої програми треба виконати такі дії:

1. Вибрати програму за допомогою клавіш керування курсором.

2. Натиснути клавішу Enter.

Для того щоб вибрати в панелі файл або папку, необхідно установити курсор – прямокутник з пунктирними межами. Курсор переміщається за допомогою спеціальних клавіш зі стрілками, а також клавіш Home (Початок), End (Кінець), PageUp (Сторінка вгору), PageDown (Сторінка вниз).

Панелі та функціональні клавіші

Для керування панелями Far використовуються такі комбінації клавіш:

ü Ctrl+O– забрати панелі з екранаабо вивести на екран;

ü Ctrl+F1– забрати / вивести ліву панель;

ü Ctrl+F2– забрати / вивести праву панель;

ü Alt+F1 (Alt+F2)– вибрати для лівої (правої) панелі вміст зазначеного диска;

ü Клавішею Tabздійснюється перехід на протилежну панель.

Інформація про файл може виводитися в короткій (Brief), середній (Medium)і повній (Full)формах. Це встановлюється в меню Left – для лівої або Right – для правої панелі головного меню Far, у яке можна увійти, натиснувши F9.

Крім цього, виведену інформацію про файли можна сортувати. Це здійснюється в меню Leftабо Rightза допомогою команди Sort modes.

Основні види сортувань наведено нижче:

ç Name– сортування за іменем;

ç Extension– сортування за розширенням;

ç Modification tune– сортування за часом зміни;

ç Size– сортування за розміром;

ç Unsorted– сортування в порядку фізичного розташування на дискові;

ç Crеation time – сортування за часом створення;

ç Access time – сортування за часом доступу до файлу;

ç Descriptions– сортування за описом;

ç Ownerсортування за прізвищами власників.

У нижньому рядку екрана Far виводить інформацію про значення функціональних клавіш:

F1– коротка інформація про призначення клавіш при роботі з Far;

F2– запуск команд, вказаних у списку, заданому користувачем;

F3– перегляд файлу (звичайно текстового);

F4– редагування файлу;

F5– копіювання файлу;

F6– перейменування файлу (каталогу) або переміщення файлу (каталогу з його вмістом) в інший каталог;

F7– створення каталогу;

F8– знищення файлу або підкаталогу з його вмістом;

F9– вивід на екран меню, що містить режими роботи Far;

F10– вихід з Far.

Виділення групи файлів

Far дозволяє вибрати групу файлів, над якою можна виконати деякі дії: скопіювати, перемістити, видалити тощо. Вибір окремого файлу, тобто поміщення даного файлу в групу, здійснюється натисканням клавіші Insert.При цьому назва вибраного в такий спосіб файлу відображається іншим кольором. Повторне натискання клавіші Insertна файлі скасовує його виділення.

Щоб вибрати з поточного каталогу групу файлів за маскою (або за шаблоном), необхідно натиснути клавішу [+] (плюс) на функціональній клавіатурі, задати маску виділення й натиснути Enter.Щоб скасувати цю дію, потрібно скористатися клавішею [–] (мінус) на функціональній клавіатурі.

Маска вибору файлів визначає критерій, за яким будуть виділятися файли.

Приклади масок і їхніх пояснень наводяться нижче:

*.* – вибір усіх файлів у поточному каталозі;

*.txt – вибір у поточному каталозі усіх файлів з розширенням;

*.txt; – вибір усіх файлів без розширення;

*.? d?– вибір усіх файлів, у розширенні яких друга буква «d».

Перегляд і редагування файлів

При натисканні клавіші F3Far дозволяє переглядати виділений курсором файл. Для переміщення по файлу, що переглядається, можна використовувати клавіші: ↓,↑,←,→, PageUp(сторінка вгору), PageDown(сторінка вниз), Home(у початок файлу), End(у кінець файлу).

Для редагування виділеного курсором файлу слід натиснути F4.Може використовуватися як вбудований у Far редактор (досить примітивний), так і будь-який заданий користувачем редактор, що попередньо потрібно вказати у пункті Editor settings в меню Options. При натисканні AIt+F4виділений файл буде редагуватися за допомогою альтернативного редактора. При натисканні Shift+F4редактор запросить ім'я файлу, що редагується. Тут можна ввести ім'я неіснуючого файлу для його створення і редагування.

Перейменування і переміщення файлів

Для перейменування або переміщення файлів за допомогою Far треба вибрати потрібний файл або виділити групу файлів за допомогою клавіш Insert або [+] і натиснути клавішу F6. Якщо ж перейменовується або переміщається каталог, то необхідно підвести до нього курсор і натиснути клавішу F6.

У випадку перейменування у вікні, що з'явилося, потрібно вказати нове ім'я і натиснути Enter. Процес переміщення файлів і каталогів за допомогою Far відбувається аналогічно копіюванню.

Видалення файлів

Для видалення файлів і каталогів необхідно встановити курсор на ім'я файлу або каталогу, натиснути клавішу F8, а потім Enter. Видалення можна виконувати над групою файлів або каталогів. Слід мати на увазі, що оскільки робота виконується у Windows, то всі файли і каталоги при видаленні за замовчуванням пропонується відправляти в Кошик. Якщо ж потрібно видалити вибрані об'єкти без можливості відновлення з Кошика, то можна скористатися сполученням клавіш Shift+Del.

Пошук файлів

Для швидкого пошуку файлу у всіх каталогах на диску слід натиснути Alt+F7 і набрати ім'я файлу в першому рядку вікна Find file. При вводі імені шуканого файлу можуть використовуватися символи «*» і «?». Можна одночасно вказати кілька імен файлів (або шаблонів) для пошуку, розділяючи їх комами.

Результати пошуку відображаються у верхній частині вікна Find file. Якщо було знайдено кілька файлів із вказаними параметрами, то прокручування отриманого списку з метою пошуку необхідного файлу здійснюється за допомогою стрілок керування курсором: ↑,↓.

Робота з папками

Для створення папки на диску слід натиснути клавішу F7.Far виведе на екран запит про ім'я папки Create the folder. Після вводу імені необхідно натиснути Enter,а для скасування створення папки – натиснути Esc.

Видалення, копіювання, переміщення або перейменування папки здійснюється аналогічно роботі з файлом.

Для виведення в одній з панелей дерева папок необхідно вибрати в меню Leftабо Rightпункт Tree panel. Тоді на протилежній панелі буде показуватися вміст папки, на який вказує курсор у дереві папок. Переміщення по дереву здійснюється за допомогою клавіш керування курсором. Переглянути вибраний у такий спосіб каталог можна, натиснувши на ньому клавішу Enter.

За допомогою дерева папок можна видаляти, копіювати, створювати і перейменовувати папки.

При натисканні комбінації клавіш Alt+F10на екрані зображується дерево папок на диску. Клавішами керування курсором варто виділити потрібну папку і натиснути Enter. Farвиведе на поточній панелі вміст вибраної папки. Крім переходу у вибрану папку, можливе видалення, перейменування і створення папок на диску.

Для того щоб у панелі Far вивести вміст іншого диска, слід натиснути Alt+F1– для лівої панелі, Alt+F2– для правої. На екрані буде виведено список доступних дисків. Вибір певного диска потрібно підтвердити клавішею Enter.

Far дозволяє швидко порівняти вміст папок, відображених на його панелях. Для цього необхідно вибрати з меню Commandsпункт Compare folders.

Після цього Far відзначить у кожній з панелей:

· файли, що відсутні в каталозі, зображеному на іншій панелі;

· файли, що мають пізнішу дату створення або останньої модифікації, порівнюючи з таким же файлом в папці, зображеному на іншій панелі.

Настройка інтерфейсу Far

Для настроювання інтерфейсу Far потрібно вибрати з меню Options команду Interface settings після чого буде відображене однойменне вікно.

Розглянемо команди, які застосовуються найчастіше:

· Clock – відображає в правому верхньому куті екрана поточний час;

· Mouse – дозволяє використовувати мишу;

· Show key bar – відображає внизу екрана підказки для функціональних клавіш (регулюється також комбінацією Ctrl+B);

· Always show menu bar – уверхній частині екрана Far завжди відображається рядок меню.

Total Commander

файловий менеджер можливість

З 1993 році було розроблено кілька версій програми Windows Commander.Оскільки у 2003 році фірма Microsoft заявила протест проти використання слова Windowsу назві цього програмного продукту, мотивуючи його авторським правом, наступні версії програми називаються Total Commander. Однією з останіх є Total Commander.

Інтерфейс програми

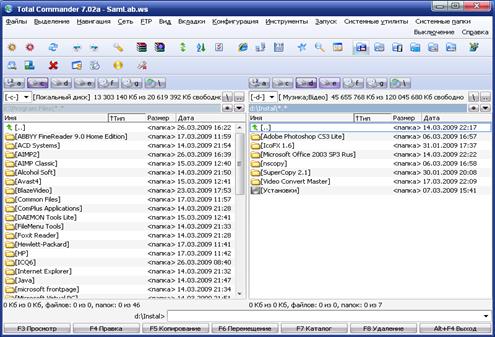

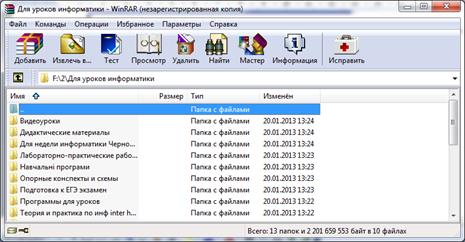

Після того, як я завантажила Total Commander, з’явиться вікно програми (рис.3.5.5.1).

Рис.3.5.5.1 Інтерфейс програми Total Commander

У заголовку вікна вказане ім’я програми і її розробника. Основними елементами вікна є ліва і права панелі, в яких відображається вміст двох вибраних папок. Роботу в Total Commanderменіполегшують підказки щодо дій і призначення кнопок, які з’являються при підведенні курсору миші до панелі інструментів.

Панелі Total Commander призначені для відображення файлів і каталогів на диску, а також для виконання різних операцій над ними (копіювання, переміщення, видалення). При цьому назви каталогів взяті у квадратні дужки і мають відповідний значок.

У свою чергу, поруч з кожним файлом відображається значок обробного додатка, зокрема:

• з файлами *.doc– значокMicrosoft Word;

• з файлами *.xls – значок Microsoft Excel.

Щоб відкрити в кореневому каталозі диска С:каталог першого рівня, наприклад Program Files,я за допомогою клавіш керування курсором встановлювала курсор на папку і натискала клавішу Enter.У результаті відкриється каталог Program Files.

1 Панель інструментів

На панелі інструментів Total Commander представлені основні операції, які я найбільш часто використовувала в програмі (таб. 3.5.5.1).

Таблиця 3.5.5.1. Функціональні клавіші

| Назва кнопки | Опис |

| Reread Source | Дозволяє перечитати вміст каталогу або диска |

| CD tree | Використовується для відображення дерева каталогів. При цьому дерево відкривається в окремому вікні |

| Brief | Переключає вибрану панель у скорочений формат відображення даних |

| Full | Переключає вибрану панель у повний формат відображення даних |

| Tree | Дозволяє вивести дерево каталогів на вибраній панелі |

| Invert Selection | Застосовується для інвертування виділених файлів і каталогів |

| Back | Використовується для повернення до недавно переглянутих каталогів |

| Forward | У випадку використання кнопки Back дозволяє повернутися до останнього переглянутого каталогу |

| Pack | Використовується для упакування файлів |

| FTP | Дозволяє з’єднатися з FTP-сервером, а також настроїти нове FTP-з’єднання |

| URL | Дозволяє підключитися до сервера по вказаному URL |

| Notepad | Застосовується для швидкого запуску програми Блокнот |

| Word Pad | Використовується для швидкого запуску програми WordPad |

| Control Panel | Призначена для відкриття панелі керування |

Створення каталогів

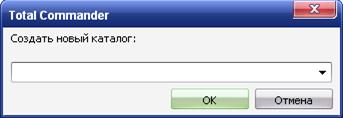

Для того, щоб створити новий каталог я використовувала клавішу F7. При виконанні цієї команди відобразиться діалогове вікно, у якому потрібно буде ввести назву щойно створеного каталогу (див. рис. 3.5.5.2).

Рис. 3.5.5.2. Створення каталогу

Наприклад, довідка про доходи, і після цього натискання клавіші ОК призведе до появи нового каталога з відповідною назвою.

Слід відзначити, що каталог створюється в тім каталозі, що є поточним.

Копіювання файлів і папок

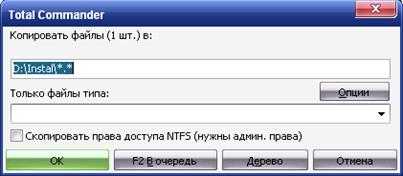

Для копіювання файлу або папки на інший носій інформації або в іншу папку я виділяла цей файл на одній з панелей, а на іншій панелі відкривала папку, куди буде здійснюватися копіювання. Потім натискала клавішу F5, при цьому буде відображається вікно, показане на рис. 3.5.5.3.

Рис. 3.5.5.3. Копіювання файлів і каталогів

Далі я натискала на одну з кнопок, розташованих на панелі внизу вікна:

ØOK– починає процедуру копіювання;

ØF2 В очередь– розміщує операцію копіювання в черзі, при цьому копіювання буде проходити у фоновому режимі. Слід відзначити, що користувач може працювати з Total Commander у процесі виконання фонового копіювання;

ØДерево – відкриває дерево каталогів, де можна вибрати цільовий каталог, у який буде здійснюватися копіювання;

ØОтмена – скасовує операцію копіювання.

Після того, як я натискала клавішу ОК потрібний файл чи папка переміщалась на те місце, яке я вказала.

Переміщення файлів і каталогів

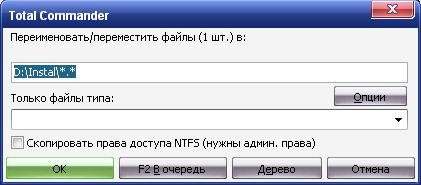

При переміщенні файлів або папок, як і при копіюванні я виділяла файл / папку і натискала клавшу F6,при цьому буде відкрито вікно (рис. 3.5.5.4.).

Рис. 3.5.5.4. Переміщення файлів і каталогів

Відмінність операції переміщення від копіювання полягає в тому, що при копіюванні оригінальний файл залишається в папці-джерелі, а також у цільовій папці з’являється копія файлу; при переміщенні ж відбувається операція копіювання файлу, а потім оригінальний файл видаляється.

5 Видалення файлів і папок

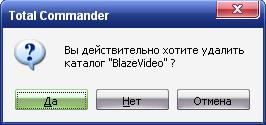

Для видалення файлів або папок я використовувала клавішу F8.При виконанні операції встановлювала курсор на об’єкт, а потім натискала клавішу F8,при цьому буде відображається вікно підтвердження виконання операції (рис. 3.5.5.5.).

Рис. 3.5.5.5. Видалення файлів і папок

Упаковування файлів

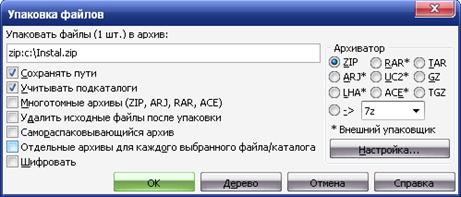

Також Total Commander має процедуру упаковування файлів, що дозволяє створювати ZIP-архіви. Для упаковування файлу його я виділяла, а потім натискала кнопку Упаковать, або можна скористатися комбінацією клавіш Alt+F5,при цьому відкривається вікно (рис. 3.5.5.6.).

Рис. 3.5.5.6. Упакування файлів і папок

У вікні Упаковка файловя має можливість установити додаткові параметри упаковування, однак ті, котрі пропонуються за замовчуванням, підходять для більшості задач. Після натискання на клавішу ОК розпочинається упакування вказаного файлу.

Тема 4. Захист інформації. Архівація даних.

4.1. Інформаційна безпека, основи захисту інформації

Створення загального інформаційного простору, масове застосування персональних комп’ютерів та комп’ютерних систем викликали необхідність розв’язування комплексної проблеми захисту інформації.

Інформація є одним з найбільш цінних ресурсів будь-якої компанії, тому забезпечення за захисту інформації є одною з найважливіших і пріоритетних задач.

Безпека інформаційної системи – це здатність системи забезпечити її нормальне функціонування, тобто забезпечення цілісності та секретності інформації. Для забезпечення цілісності і конфіденційності інформації необхідно забезпечити захист інформації від випадкового знищення або несанкціонованого доступу до неї.

Під цілісністю розуміють неможливість несанкціонованого або випадкового знищення, а також модифікації інформації.

Під конфіденційністю інформації – неможливість витоку і несанкціонованого заволодіння інформацією, що зберігається, передається чи приймається.

Відомі наступні джерела загроз безпеки інформаційних систем:

· антропогенні, викликані випадковими чи умисними діями суб’єктів;

· техногенні, що приводять до відмов і збоїв технічних і програмних засобів, викликаних застарілими програмними і апаратними засобами або помилками ПЗ;

· стихійні, викликані природними катаклізмами чи форс-мажорними обставинами.

В свою чергу антропогенні джерела небезпек діляться:

· на внутрішні (дії з боку співробітників компанії) і зовнішні (несанкціоноване втручання сторонніх осіб із зовнішніх мереж загального призначення);

· на ненавмисні (випадкові) і умисні дії суб’єктів.

Існує достатньо багато можливих напрямків витоку інформації і шляхів несанкціонованого доступу до неї в системах і мережах:

· перехоплення інформації;

· дистанційне фотографування;

· перехоплення акустичних хвильових випромінювань;

· зчитування інформації з масивів інших користувачів;

· модифікація інформації (вихідне повідомлення чи документ змінюється і відсилається адресату);

· підміна авторства інформації (хтось може надіслати листа чи документ від вашого імені);

· використання недоліків операційних систем і прикладних програмних засобів;

· копіювання носіїв інформації і файлів з визначенням засобів захисту;

· незаконне підключення до апаратури і лініям зв’язку;

· маскування під зареєстрованого користувача і присвоєння його повноважень;

· введення нових користувачів;

· зараження комп’ютерними вірусами і т.д..

Об’єктами захисту інформації в системах обробки даних можна виділити наступні:

· ПК користувачів;

· ПК адміністратора мережі;

· вузол зв’язку;

· засоби відображення інформації;

· засоби документування інформації;

· комп’ютерний зал і сховище носіїв інформації;

· зовнішні канали зв’язку і мережене обладнання;

· накопичувачі і носії інформації.

В якості елементів захисту виступають блоки інформації в об’єктах захисту, тобто:

· дані і програми в основній пам’яті ПК;

· дані і програми на зовнішніх носіях;

· пакети даних, що передаються по каналах зв’язку;

· журнали призначення паролів та пріоритетів зареєстрованим користувачам;

· службові інструкції;

· архіви даних та ПЗ та ін.

Засоби розпізнавання та розмежування доступу до інформації.Для забезпечення безпеки інформаційних систем застосовують системи захисту інформації, які представляють собою комплекс організаційно - технологічних заходів, програмно-технічних засобів та правових норм, направлених на протидію джерелам загрози безпеки інформації.

Функції захисту інформації реалізують:

· захист інформації від пошкодження з боку інших програм,

· захист інформації від руйнування у разі збоїв у роботі комп’ютера або відключення його від мережі,

· захист інформації від руйнування у разі помилкових дій користувача;

· захист від несанкціонованого доступу на рівні бази даних і всередині програми для користувачів (обмеження доступу на рівні папок документів, кореспондентів, об’єктів обліку, замовлень, документів).

Необхідно відмітити, що будь-яка системи захисту інформації не є повністю безпечною. Завжди приходиться вибирати між рівнем захисту і ефективністю роботи інформаційних систем.

До засобів захисту інформації ІС від дій суб’єктів відносяться:

· засоби захисту інформації від несанкціонованого доступу;

· захист інформації в комп’ютерних мережах;

· криптографічний метод захисту інформації;

· електронний цифровий підпис;

· захист інформації від комп’ютерних вірусів.

Одержання доступу до ресурсів інформаційної системи передбачає виконання трьох процедур: ідентифікація, аутентифікація і авторизація.

Ідентифікація – присвоєння користувачу унікального імені і коду (ідентифікаторів).

Аутентифікація - встановлення відповідності (подлинности) користувача, присвоєному ідентифікатору чи перевірка того, що особа чи пристрій, що повідомили ідентифікатор є дійсно тим, за кого себе видає. Найбільш розповсюдженим способом аутентифікація є присвоєння користувачу пароля і зберігання його в комп’ютері.

Авторизація - перевірка повноважень чи перевірка права користувача на доступ до конкретних ресурсів і виконання визначених операцій над ними. Авторизація проводиться з метою розмежування прав доступу до мережених і комп’ютерних ресурсів.

Локальні мережі підприємств дуже часто підключаються до мережі Інтернет. Для захисту локальних мереж компаній, як правило, застосовуються міжмережеві екрани - брандмауери (firewalls), які дозволяють розділити мережу на дві частини (границя проходить між локальною мережею та мережею Інтернет) і сформувати набір правил, що визначають умови проходження пакетів із однієї частини в іншу. Екрани можуть бути реалізовані як апаратними засобами, так і програмними.

Криптографічний метод захисту інформації.Для забезпечення секретності інформації застосовують її шифрування або криптографію. Для шифрування використовується алгоритм чи пристрій, який реалізує визначений алгоритм. Управління шифруванням здійснюється за допомогою змінюваного коду ключа.

Добути зашифровану інформацію можна тільки за допомогою ключа. Криптографія – це дуже ефективний метод, який підвищує безпеку передавання даних в комп’ютерних мережах і при обміні інформацією між віддаленими комп’ютерами.

Електронний цифровий підпис. Для виключення можливості модифікації вихідного повідомлення або підміни цього повідомлення іншим необхідно передавати повідомлення разом з електронним підписом. Електронний цифровий підпис – це послідовність символів, одержана в результаті криптографічного перетворення вихідного повідомлення з використанням закритого ключа, що дозволяє визначати цілісність повідомлення та належність його автору за допомогою відкритого ключа.

Іншими словами повідомлення, зашифроване за допомогою закритого ключа, називається електронним цифровим підписом. Відправник передає незашифроване повідомлення у вихідному вигляді разом з цифровим підписом. Одержувач за допомогою відкритого ключа розшифровує набір символів повідомлення з цифрового підпису і порівнює їх з набором символів незашифрованого повідомлення. При повному спів паданні символів можна стверджувати, що одержане повідомлення не модифіковане і належить його автору.

4.2. Віруси, антивіруси.

Комп’ютерні віруси і сучасні антивірусні програмні засоби.Віруси розрізняються за такими чинниками:

Середовище перебування. Тут віруси поділяються на:

· файлові — ті, що додаються до файлів з розширенням exe, com;

· завантажувальні — ті, що додаються до boot-сектора;

· мережні — ті, що поширюються по комп'ютерній мережі;

· макровіруси — ті, що заражають файли Microsoft Office. Вони пошкоджують копію шаблону Normal.dot, який завантажується в оперативну пам'ять комп'ютера під час роботи і внаслідок чого всі файли, з якими проводиться робота, стають ураженими.

Способи зараження комп'ютера. Тут існують віруси:

· резидентні — ті, що вміщуються в оперативну пам'ять і додаються до всіх об'єктів (файлів, дисків), до яких звертається ОС;

· нерезидентні — ті, що додаються до оперативної пам'яті і є активними лише короткий час.

Функціональні можливості. Тут є такі групи вірусів:

· нешкідливі — ті, що не впливають на роботу комп'ютера (наприклад, збільшують розмір файлу);

· безпечні — ті, що заважають роботі, але не пошкоджують інформацію (наприклад, дають якісь повідомлення, перезавантажують комп'ютер тощо);

· небезпечні — ті, що пошкоджують інформацію

· файлів, зумовлюючи «зависання» комп'ютера;

· дуже небезпечні — ті, що зумовлюють утрату програм, знищення інформації із системних областей, форматування жорсткого диска.

Особливості алгоритму. За цією ознакою віруси поділяють на такі групи;

· віруси-супутники — віруси, які не змінюють файли, але створюють однойменні файли з розширенням com, що завантажуються першими;

· віруси-черв'яки — віруси, що поширюються автоматично в комп'ютерній мережі за знайденою адресою в адресній книзі;

· віруси-паразити — віруси, які розпізнаються за зміненим змістом дискових секторів і файлів;

· Stealth-віруси — ті, що фальсифікують інформацію, яка читається з диска. Вірус перехоплює вектор переривання int 13h і видає активній програмі хибну інформацію, яка показує, що на диску все гаразд. Цей засіб використовується як у файлових, так і в завантажувальних вірусах;

· віруси-мутанти — віруси, що мають зашифрований програмний код;

· ретровіруси — звичайні файлові віруси, які намагаються заразити антивірусні програми, щоб знищити їх або зробити недієздатними.

Антивірусні програми, що дають змогу виявити вірус, відкоректувати або вилучити пошкоджені файли, поділяються на детектори, фаги (лікарі), ревізори, сторожі, вакцини.

Детектори (сканери) перевіряють оперативну або зовнішню пам'ять на наявність вірусу за допомогою розрахованої контрольної суми або сигнатури (частина коду, що повторюється) і складають список ушкоджених програм. Якщо детектор — резидентний, то програма перевіряється, і тільки в разі відсутності вірусів вона активізується. Детектором є, наприклад, програма MS AntiVirus.

Фаги (поліфаги) — виявляють та знешкоджують вірус (фаг) або кілька вірусів. Сучасні версії поліфагів, як правило, можуть проводити евристичний аналіз файлу, досліджуючи його на наявність коду, характерного для вірусу (додання частини цієї програми в іншу, шифрування коду тощо). Фатами є, наприклад, програми Aidstest, DrWeb.

Ревізори — програми, що контролюють можливі засоби зараження комп'ютера, тобто вони можуть виявити вірус, невідомий програмі. Ці програми перевіряють стан ВООТ- сектора, FAT-таблиці, атрибути файлів (ємність, час створення тощо). При виявленні будь-яких змін користувачеві видається повідомлення (навіть у разі відсутності вірусів, але наявності змін). Ревізором є, наприклад, програма Adinf.

Сторожі — резидентні програми, які постійно зберігаються у пам'яті й у визначений користувачем час перевіряють оперативну пам'ять комп'ютера (включаючи додаткову та розширену), файли, завантажувальний сектор, FAT-таблицю. Сторожем є, наприклад, програма AVP, що може виявити понад ЗО тис. вірусів.

Вакцини — програми, які використовуються для оброблення файлів та завантажувальних секторів з метою передчасного виявлення вірусів.

Заходи захисту інформації на електронних носіях.Резервування інформації. Основними способами резервування інформації є:

• її зберігання в захищених місцях (спеціальних приміщеннях, сейфах та ін.);

• зберігання інформації в територіально розподілених місцях.

Технічні заходи. Один із технічних заходів захисту інформації — використання безперебійних джерел живлення (UPS), які дають змогу коректно закінчити роботу і вийти із програми в разі перебою електропостачання. Ці пристрої залежно від складності задачі та потужності встановленого комп'ютерного обладнання можуть підтримувати роботу системи від 20 хв. до кількох годин. Більш надійна робота забезпечується при підключенні до запасної енергопідстанції. На підприємствах, що мають неперервний робочий цикл перероблення інформації (наприклад, головні, банки), слід використовувати власні енергогенератори.

Адміністративні заходи. Керівники інформаційних відділів повинні:

• чітко визначити функції всіх учасників інформаційного процесу;

• досліджувати й аналізувати ризики безпеки інформації;

• створити інструкції щодо дій персоналу в разі виникнення загроз безпеці інформації;

• мінімізувати ризик для тих, хто працює із важливою інформацією, та їх родин із метою запобігання їх викраденню та вимаганню інформації;

• визначити стратегію резервування, створити окрему інструкцію з резервування (наприклад, «Цю інформацію копіювати кожен день о 12 год.»). При цьому слід раховувати фізичне руйнування магнітних носіїв з часом. Копій має бути як мінімум дві, одна з яких зберігається у вогнетривкому сейфі біля комп'ютера, інша — якнайдалі від офісу(на випадок вибуху, пожежі, землетрусу).

Захист інформації від несанкціонованого доступу.Захистити інформацію від несанкціонованого доступу можна за допомогою апаратно-програмних, програмних, біометричних, адміністративних, технічних засобів.

Апаратно-програмні засоби. До них належать:

• спеціальні криптографічні плати, що вбудовуються в комп'ютер, за допомогою яких інформацію можна зашифрувати, створити електронний підпис, а також аутентифікувати користувача (аутентифікація — процес ідентифікації користувачів, пристроїв або будь-якої іншої одиниці, що бере участь в інформаційному обміні, перед початком якого треба мати дозвіл на доступ до даних);

• SmartCard — магнітна картка для зберігання секретного ключа, шифрування паролей;

• пристрої ActivCard для введення паролей, де пароль не вводиться, а розраховується (динамічний пароль), а також SmartReader для зчитування паролей. В цих пристроях усередині вмонтовано мікропроцесор, у пам'яті якого зберігається секретний код. Пароль, що вводиться користувачем (чотири цифри), в комп'ютері перераховується, тобто створюється спеціальний код.

Програмні заходи. Вони включають:

• вбудовані у програми функції захисту даних. Наприклад, система Netware після трьох спроб користувача ввійти в мережу з неправильним паролем блокує ідентифікатор цього користувача, і тільки адміністратор мережі має змогу розблокувати доступ;

• спеціальні криптографічні розробки.

За принципом побудови існуючі засоби захисту інформації, в яких використовуються криптографічні методи захисту, можна поділити на два типи:

• засоби, в основі роботи яких лежать симетричні алгоритми для побудови ключової системи і системи аутентифікації;

• засоби, основу роботи яких складають асиметричні алгоритми, що застосовуються для тих самих цілей.

У засобах першого типу обов'язковою є наявність центру розподілу ключів, що відповідає за їх створення, розповсюдження та вилучення. При цьому носії ключової інформації передаються абонентам із використанням фізично захищених каналів зв'язку. Ключі мають змінюватися досить часто, кількість абонентів має бути значною, тому ці засоби негнучкі та дорогі. Питання аутентифікації вирішується довір'ям користувачів один одному, цифровий підпис неможливий. Центр розподілу ключів контролює всю інформацію. Захист інформації дуже низький.

У засобах другого типу ключі для шифрування автоматично генеруються, розповсюджуються і вилучаються для кожного сеансу зв'язку. Функції служби розповсюдження ключів виконує сертифікаційний центр, де користувач реєструється, встановлюється його аутентифікація, після чого ключі вилучаються. В таких засобах можливими є організація цифрового підпису та його перевірка. Протокол установлення аутентичного зв'язку відповідає певному стандарту.

Аутентифікація є простою та суворою. При простій аутентифікації відбувається обмін паролями між абонентами, які встановили зв'язок, із подальшою перевіркою відповідності цих паролів еталонним. При суворій аутентифікації кожен абонент має два криптографічних ключі — секретний, відомий тільки даному абоненту, та відкритий — той, що передається в банк. Використовуючи секретний ключ і спеціальний алгоритм, абонент формує цифровий підпис — послідовність бітів, яка однозначно відповідає документу, що підписується. Перевірка відповідності підпису виконується за допомогою відкритого ключа.

Біометричні засоби. До них належать:

· візерунки сітчатки ока;

· відбитки пальців;

· геометрія руки;

· динаміка підпису.

Адміністративні заходи. Вони включають:

• систему електронних перепусток для персоналу і відвідувачів;

• системи відео спостереження та відео реєстрації, що, дають змогу вести цілодобовий візуальний нагляд як за периметром об'єкта, так і всередині з можливістю запису інформації на відеомагнітофон або комп'ютер;

• розподіл доступу до інформації. Тут необхідним є чітке визначення осіб, які мають право на ту чи іншу інформацію. Наприклад, програмісти не повинні мати доступу до БД, а користувачі — до програмного забезпечення;

• систематичний аналіз мережного протоколу роботи, блокування спроб введення паролів кілька разів;

• ретельний підбір співробітників, навчання, стажування, тренування. Кандидат повинен мати задовільні свідоцтва й атестати з попередніх робочих місць, не мати нахилу до зловживання наркотиками та алкоголем, не мати вагомих заборгованостей, не виявляти недоброзичливості до наймачів.

Технічні заходи. Їх можна поділити на такі групи:

· заходи захисту від підслуховування, що включають:

· установлення фільтрів на лініях зв'язку;

· обстеження приміщень із метою виявлення підслуховуючих пристроїв;

· використання звукопоглинаючих стін, стелі, підлоги;

· застосування систем віброакустичного й акустичного зашумлення для захисту мовної інформації від прослуховування за допомогою акустичних мікрофонів, стетоскопів, лазерних та інфрачервоних систем відбору інформації;

· заходи захисту від електромагнітного випромінювання, куди входять:

· використання оптико-волоконного кабелю;

· застосування захисної плівки на вікнах;

· користування захищеними дисплеями.

· Заходи захисту від поновлення вилучених даних.

4.3. Архівація даних.

Файли, які знаходяться в стиснутому вигляді, називають архівними. Програми, які працюють з такими файлами і стискують, а також розгортають інформацію, називаються архіваторами. Операцію стискування інформації і розміщення її в архіві часто ще називають пакуванням, а зворотню операцію, відповідно, розпаковуванням. Тому архіватори деколи називають пакувальниками.

В стиснутому вигляді файли можна зберігати, пересилати, але працювати з ними не можна. Перед тим, як використати запакований файл, його потрібно розпакувати.

Всі існуючі архіватори виконують одні і ті ж дії. Відрізняються вони швидкістю роботи і якістю пакування файлів різних типів.

Архіватори - це програми, які дозволяють зменшувати розмір файлу для заощадження місця на магнітному носієві. Програм - архіваторів існує досить багато. Вони відрізняються математичними методами, що застосовуються, швидкісно архівування та розархівування, а також ефективністю І тискання. Найбільш відомі архіватори для Windows - це WinZip та WinRar, для DOS - ARJ, RAR, PKZIP, LHARC. Зазвичай архіватори працюють тільки з власними архівами, пне зустрічаються й універсальні, здатні "дістати" файли з архівів різних систем і конструкцій. Зазвичай це Windows-додатки, такі як WinZip чи WinRar.

Запустивши програму (наприклад, за допомогою головного меню), можна перемістити потрібні файли у її вікно. Потім необхідно вказати ім'я та місцерозташування архіву, що створюється, після цього буде створено архів-файл з розширенням *.zip.

У списку Actions (дії) можна обрати одну з операцій архівування:

Add (and replace) files - додавати файли до архіву, а якщо там такі вже є, замінювати;

Freshen existing files - оновити ("освіжити") тільки існуючі файли;

Move files - перемістити файли в архів;

Update (and add) files - оновити існуючі та додати нові файли.

Для включення до архіву WinZip файлів, що знаходяться у вкладених папках, необхідно увімкнути режим Include subfolders. Режим Save extra info дозволяє "запам'ятати" в яких папках знаходилися файли, щоб потім, під розпакування архіву, повернути до них файли. В стовпці Path (шлях, адреса) з'являться імена папок.

Для розпакування архіву необхідно завантажити архів-іий файл у WinZip. Для цього досить двічі натиснути на іьому. Після цього можна виділити у вікні WinZip потрібні |)айли і перемістити їх у відповідні папки. Якщо необхідно, цоб файли з архіву розмістилися у своїх папках, потрібно іатиснути піктограму Extract на панелі інструментів WinZip задати диск та адресу папки, увімкнувши ре-і.им Use folder names (використовувати імена папок).

Для вилучення файлів з архіву за допомогою WinZip необхідно їх виділити і перемістити в корзину, або натиснути клавішу Del.

У вікні WinZip міститься повний список файлів в архіві. Для кожного з них вказано дату і час останньої зміни, розмір (в байтах), ступінь стискання (Ratio), розмір в архіві (Packed). Переглянути файли, що містяться в архіві, можна, скориставшись піктограмою View (перегляд) на панелі інструментів WinZip.

Програма-архіватор WinRAR

WinRAR – програма-архіватор для Windows, потужний засіб створення архівів та управління ними. Існує декілька версій RAR для різних операційних систем, а саме RAR для DOS, OS/2, Windows, UNIX (Linux, BSD, SCO, Sparc і HP-UX) та BeOS.

Можливості програми-архіватора WinRAR:

- повна підтримка архівів RAR та ZIP;

- оригінальний високоефективний алгоритм стиснення даних;

- спеціальний алгоритм мультимедіа-стиснення;

- оболонка з підтримкою технології перетягнути-і-кинути (drag & drop);

- інтерфейс командного рядка;

- управління архівами інших форматів (CAB, ARJ, LZH, TAR, GZ, ACE, UUE);

- підтримка неперервних (solid) архівів, у яких ступінь стиснення може бути на 10 – 50% більшою за звичайні методи стиснення особливо при упаковці значної кількості невеликих подібних файлів;

- підтримка багатотомних архівів;

- створення саморозпаковуючих архівів (SFX) звичайних та багатотомних архівів за допомогою стандартного і додаткових модулів SFX;

- поновлення фізично пошкоджених файлів.

- кількість файлів, що додаються в архів залежить від обсягу доступної пам'яті і довжини їх імен. Для додавання одного файлу потрібно орієнтовно 128 байт пам'яті. Наприклад, для архівації мільйону файлів необхідно близько 128 Мб пам'яті. WinRAR тестувався на архівах, що містять до 10 мільйонів файлів.

Інтерфейс програми-архіватора WinRar

WinRAR має шість пунктів меню: Файл, Команды, История, Избраное, Параметры і Справка.

Рис. 4.2.1. Вікно програми WinRar.

Пункт меню Файл

| Команда | Клавіша | Функція |

| Открыть архив | Ctrl+O | Відкриває відмічений архів |

| Выбрать диск | Ctrl+D | Змінити поточний диск |

| Выбрать папку | Ctrl+T | Вибрати нову папку з дерева папок |

| Выделить все | Ctrl+A | Виділити всі файли і папки |

| Выход | Alt+F4 | Вийти з WinRAR |

Пункт меню Команды

| Клавіша | Функція |

| Alt+A | Додати файли в архів |

| Alt+R | Відновити архів |

| Alt+I | Інформація про архів |

| Alt+S | Перетворити архів у SFX-архів |

| Alt+L | Заборонити зміни в архіві |

| Alt+A | Розархівувати в іншу папку |

| Alt+E | Розархівувати файли |

| Del, Shift+Del | Видалити файли |

| Alt+V | Переглянути файл |

| Alt+E | Розархівувати з виділених архівів |

| Alt+S | Оцінити ступінь стиску вання |

Дата добавления: 2016-01-18; просмотров: 2050;