Построение онтологии сетевых атак

Онтология (от древнегреческого онтос — сущее, логос — учение, понятие) — философский термин, определяющий учение о бытии. Это учение восходит к произведениям Аристотеля, Фомы Аквинского, Х.Вольфа, а в XX в. его развивал М.Хайдеггер. Он считал, что онтология возможна не иначе как герменевтика, т.е. как наука об интерпретации, осуществляемой в мысли и языке. Это положение прослеживается и в спецификациях Международной федерации по разработке интеллектуальных физических агентов (FIPA98 Specifications. Part 12. Ontology Service: http://www.cset.it/fipa/), где под онтологией понимается явное описание структуры некоторой проблемной области (темы). Подобное описание всегда опирается на определенную концепцию этой области, которая обычно задается в виде системы исходных объектов (понятий), отношений между ними и положений (аксиом). Само определение базовых понятий предметной области (агентов, процессов, атрибутов) вместе с основными отношениями между ними называется концептуализацией. Поэтому онтологию часто понимают как «спецификацию концептуализации» и даже считают синонимом «концептуальной модели предметной области» (точнее, набора сосуществующих концептуальных моделей). Онтологии представляют собой договоренности — соглашения о совместно используемых концептуализациях.

С одной стороны, в онтологических исследованиях изучаются вопросы происхождения знаний в конкретной предметной области и их конструирования из некоторых единиц. С другой стороны, эти исследования направлены на поддержку процессов коммуникации, предполагающих разделение знаний между агентами и их повторное использование.

В простейшем случае онтология определяется как некоторый общий словарь понятий, используемых в качестве строительных кирпичиков в системах обработки информации. Обычно онтология описывает иерархию понятий, связанных между собой отношениями категоризации. В частности, при взаимодействии агентов в сети Интернет онтология понимается как иерархия понятий и связей между ними вместе с системой ссылок на www-документы, привязанных к этим понятиям (связям).

Модель онтологии должна обеспечивать представление множества понятий в виде сетевой структуры, отображение достаточно богатого множества отношений, включающего в себя не только таксономические отношения, но и отношения, отражающие специфику предметной области, использование декларативных и процедурных интерпретаций и отношений.

Рассмотрим применение онтологии для построения классификации атак с точки зрения цели атаки. Высокоуровневое представление атак включает в себя следующие свойства:

· цель атаки,

· средство атаки,

· результат атаки

· и расположение источника атаки.

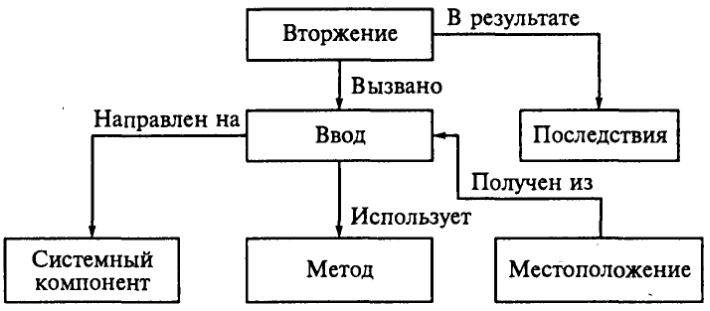

Согласно данному высокоуровневому представлению вторжение представляет собой некоторый ввод данных, который получен из некоторого местоположения, направлен на определенный системный компонент, использует некоторый метод и вызывает некоторое системное поведение (рис. 3).

Рис. 3.

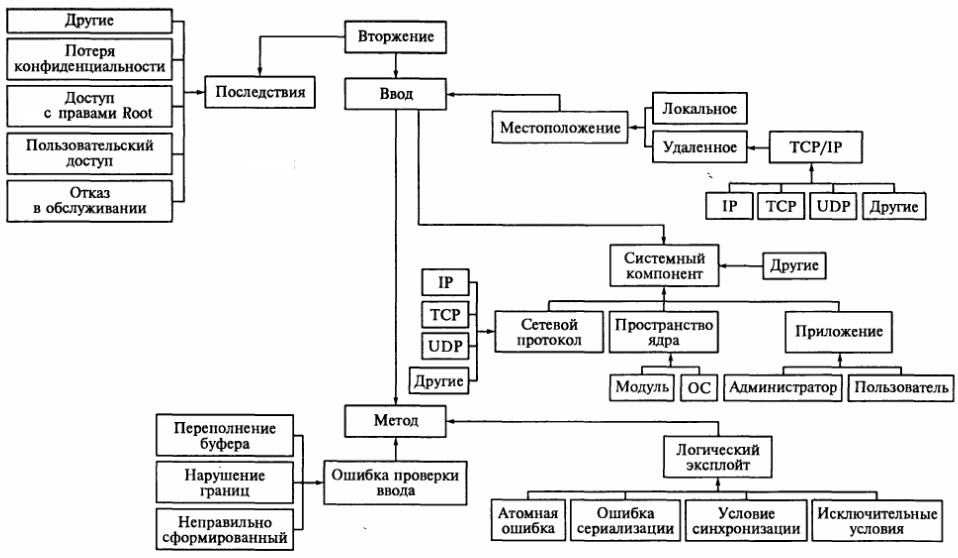

Полная онтология атак в графической форме представлена на рис. 4. Рассмотрим характеристики и свойства данной онтологии.

1. Системный компонент, который является целью атаки:

- сетевой протокол (атака использует протоколы стека протоколов и не выходит за них);

- пространство ядра (процесс, выполняющийся как часть ОС, который или компилируется в ядро, или загружается модулем и используется в ядре);

- приложение (приложение, выполняющееся вне пространства ядра с привилегиями пользователя или root);

- другие (не указанные выше, например, принтеры, модемы).

2. Метод, используемый атакующим:

- ошибка проверки ввода, которая включает в себя: переполнение буфера, нарушение границ (процесс может читать или писать за разрешенное пространство адресов либо исчерпывает системный ресурс), неправильно сформированный ввод (процесс допускает синтаксически некорректный ввод, ненормальные поля или не имеет возможности корректировать ошибки);

- логический эксплойт, использующий уязвимость и ведущий к снижению производительности и (или) компрометации системы: исключительные условия (ошибки, вызванные отказом обработки исключительных условий, сгенерированных функциональным модулем или устройством), условие синхронизации (ошибки, возникающие во время временного промежутка между двумя операциями), ошибки сериализации в результате неправильных операций сериализации, атомные ошибки (ошибки, возникающие, когда частично модифицированные одним процессом данные уже используются другим процессом).

Рис. 4

3. Последствия — конечный результат атаки:

- отказ в обслуживании пользователей системы;

- пользовательский доступ (атакующий получает доступ к некоторым службам целевой системы);

- доступ с правами root (атакующий получает полное управление системой);

- потеря конфиденциальности (в результате атаки пользователь системы теряет конфиденциальность данных);

- другие (результат заключается в компрометации целостности или других нежелательных характеристиках).

4. Местоположение источника атаки — атакующий соединяется через сеть или находится на хосте:

- удаленное (атакующему нет необходимости «виртуально» находиться на цели);

- локальное (атакующему необходимо «виртуально» присутствовать на цели);

- удаленно-локально (атакующий на разных стадиях атаки может быть как удаленно, так и локально).

Дата добавления: 2015-08-11; просмотров: 1577;