Классификация Ховарда

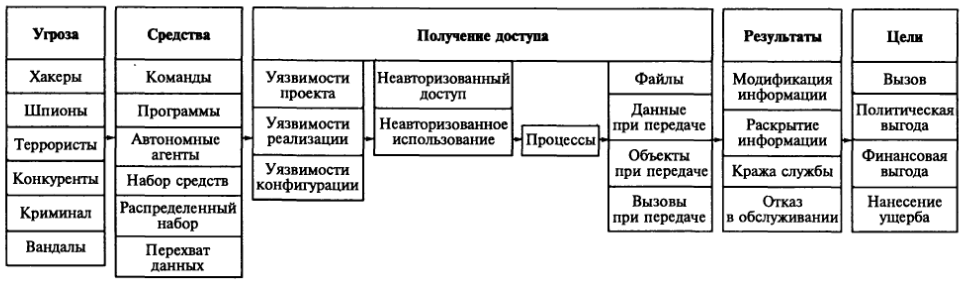

Таксономия атак разработана Ховардом (Howard) на основе анализа статистики инцидентов CERT с 1989 по 1995 год. Таксономическая схема Ховарда представлена на рис. 1.

Рис. 1.

Согласно таксономии Ховарда угрозой являются:

- хакеры — лица, вторгающиеся в компьютерные системы для получения доступа с целью вызова и утверждения своего статуса;

- шпионы — лица, вторгающиеся в компьютерные системы для получения информации, которая может быть использована в политических целях;

- террористы — лица, вторгающиеся в компьютерные системы для того, чтобы вызвать страх, который поможет им достигнуть политических целей;

- конкуренты — лица (пользователи одной компании), вторгающиеся в чужие компьютерные системы для получения финансовой выгоды для организации;

- криминал — профессиональные преступники, вторгающиеся в компьютерные системы для получения личной финансовой выгоды;

- вандалы — лица, вторгающиеся в компьютерные системы для причинения ущерба.

Средства проведения атак:

- пользовательские команды — атакующий вводит команды в командной строке или задает их с помощью графического интерфейса пользователя;

- скрипт или программа — атакующий разрабатывает (составляет) скрипты и (или) программы, инициируемые с помощью интерфейса пользователя для использования уязвимости;

- автономные агенты — атакующий инициализирует программу или фрагмент программы, которая функционирует независимо от пользователя, используя уязвимости;

- набор средств — атакующий использует пакет программ, который содержит скрипты, программы или автономные агенты для использования уязвимостей;

- распределенный набор средств — атакующий распределяет средства по множеству хостов, которые после некоторой задержки скоординированно атакуют целевой хост одновременно;

- перехват данных — в этом случае атакующий либо использует технические каналы утечки (например, электромагнитное излучение), либо перехватывает («слушает») трафик.

Получение доступа реализуется за счет использования:

- уязвимостей проекта, реализации или применения (конфигурирования);

- неавторизованного доступа или неавторизованного использования;

- процессов, работающих с файлами, данными при передаче, объектами или вызовами при передаче.

Результатами атак являются:

- модификация информации — любое неавторизованное изменение файлов, сохраняемых в компьютере, или изменение данных, передаваемых по сети;

- раскрытие информации — рассылка информации кому-либо, кто не авторизован для доступа к ней;

- кража службы — неавторизованное использование компьютера или сетевой службы без деградации службы для других пользователей;

- отказ в обслуживании — умышленная деградация или блокировка компьютера или сетевого ресурса.

Целями проведения атак являются:

- вызов, статус;

- политическая выгода;

- финансовая выгода;

- ущерб.

К достоинствам данной классификации можно отнести достаточно хорошую проработку категорий. Недостатки таксономии определяются ее целью — построением классификации для уже осуществленных атак. Позднее Ховард совместно с Лонгстафом (Longstaff) разработал уточненную таксономию, представленную на рис. 2.

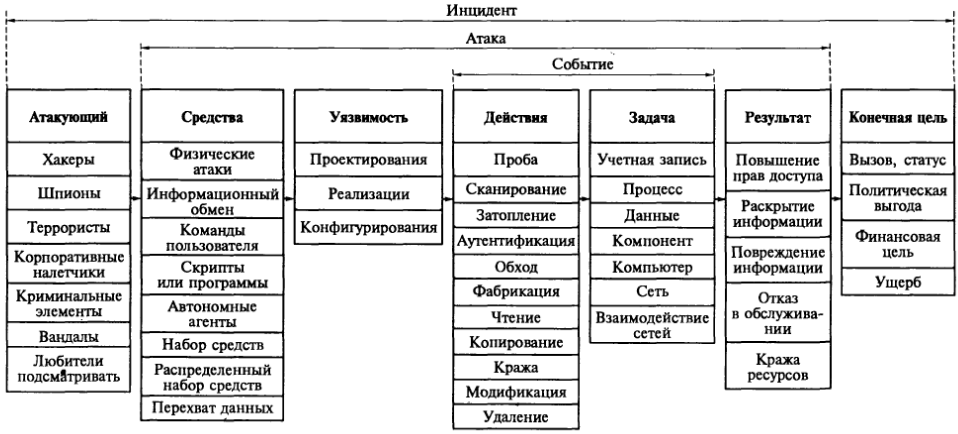

Рис. 2.

Данная таксономия была разработана в 1998 г. для языка описания компьютерных инцидентов и является расширением предыдущей таксономии.

Представленные таксономии атак предназначены для описания произошедших атак и могут быть полезны при разработке систем обнаружения вторжений. В этой таксономии задачи и действия атакующего составляют событие, которое может быть обнаружено в атакуемой системе. Атака, согласно данной таксономии, помимо события включает в себя используемое средство, используемую уязвимость и полученный результат. Все элементы таксономии представляют собой инцидент.

Дальнейшим шагом в построении таксономии атак явились попытки построения онтологии атак.

Дата добавления: 2015-08-11; просмотров: 3113;