Файлы Access

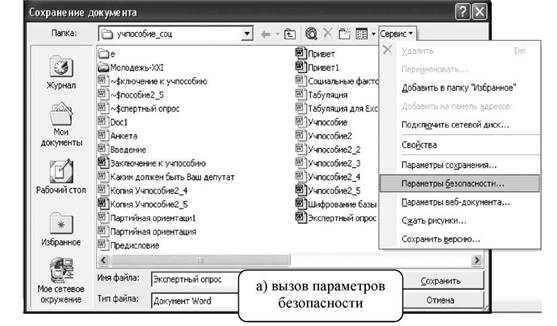

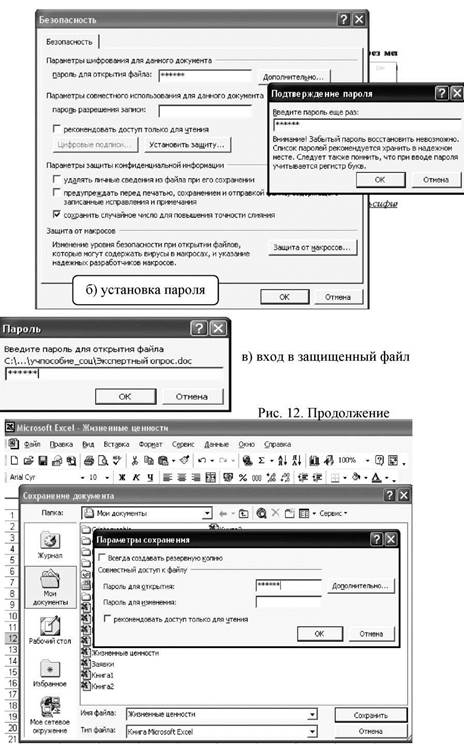

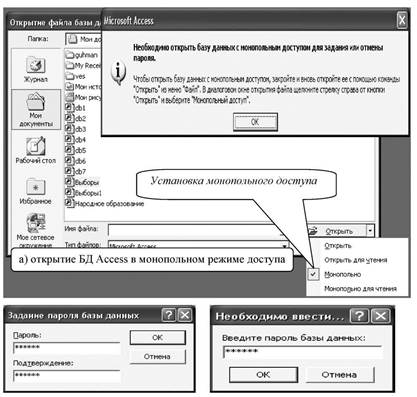

Парольная защита открытой БД Access производится командой Сервис/Защита/Задать пароль базы данных (см. рис. ) в монопольном режиме доступа. Это значит, что пароль монополизирует право своего обладателя - пользователя - на доступ к базе. И интерфейс Access, соответственно, различает два режима доступа - общий и монопольный. О необходимости перехода в монопольный режим сообщает окно предупреждения (рис. ). Режим открытия файла выбирается из списка, включаемого кнопкой, - справа от кнопки Открыть (рис. ). После выбора элемента Монопольно задаем пароль базы данных с подтверждением (рис. ). Теперь файл базы данных защищен от несанкционированного доступа, даже если он виден в открытой папке (рис. ).

Пароли можно (вернее, рекомендуется) периодически изменять. Для этого достаточно открыть файл действующим паролем и заново сохранить с новым паролем. В Word и Excel это делается так же, как показано на рис.. В Access после открытия файла БД в монопольном режиме командой Сервис/Защита/Удалить пароль базы данных включается окно удаления (рис.), в котором следует набрать действующий пароль (Ок).

|

Рис. Организация парольной защиты сохраняемого файла Excel

|

б) установка пароля в) вход в защищенную БД

Рис. Организация парольной защиты файла БД Access

Следует помнить, что парольная защита - не панацея. Чтобы идентифицировать пароли, система должна их хранить. Следовательно, опытный кракер сможет найти в компьютере ту папку (или папки), где лежат пароли. А дальше - дело техники. Если же сам компьютер защищен от доступа то и здесь возможна лазейка. Существуют программы спуфинга , которые фиксируют коды клавиш, нажимаемых при входе в систему. Если кракеру удалось по сети внедрить такую программу в ваш компьютер (по принципу, аналогичному внедрению компьютерного вируса), то, поддерживая связь со спуфинг-программой и анализируя записанную ею информацию, кракер может прочитать и ваш входной пароль регистрации. При этом спуфинг может предоставлять «услугу» в виде ложного сообщения о том что регистрация не состоялась из-за ошибок ввода пароля. Расчет прост - после нескольких попыток пользователь покинет рабочее место, а компьютер, будучи включенным, остается доступным для сетевого кракера.

Спуфинг может работать в сочетании с программами удаленного администрирования (Remote Administrator, Symantic PC Anyware и др.), которые позволяют управлять включенными удаленными компьютерами в локальной сети и Интернете.

Под управлением здесь понимается полное владение ресурсами удаленного компьютера, как протоколирования действий пользователя и выключения компьютера.

Защиту компьютеров локальной сети и хостов Интернета от программ спуфинга и удаленного администрирования рекомендуется решать совместно с системным администратором. Здесь слишком много проблем, неподъемных для пользователя-непрофессионала. Поэтому лучше не решать их самостоятельно.

|

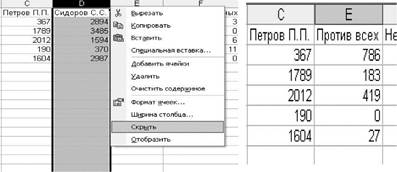

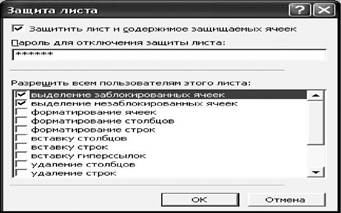

Скрытие фрагментов данных

На рис. показано скрытие одного столбца в Excel, хотя можно скрывать произвольное число столбцов и, следовательно, все столбцы. Процедура скрытия предварительно выделенных столбцов реализуется через динамическое (рис. ) или статическое (Формат/Столбец/Скрыть) меню. Если после скрытия столбцов защитить лист (Сервис/Защита/ Защитить лист), да еще с паролем (рис. ), со стороны злоумышленника потребуются серьезные усилия, чтобы прочитать скрытую информацию.

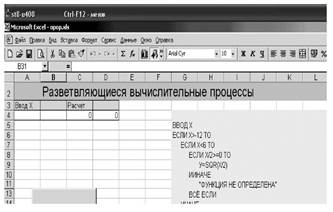

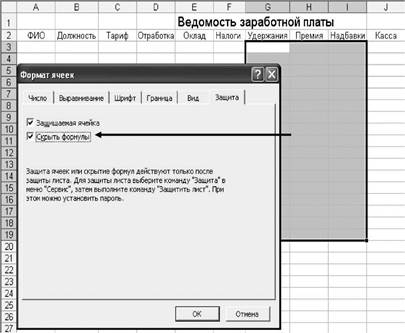

В Excel можно скрывать не только столбцы, но и выделенные строки: в статическом меню - Формат/Строка/Скрыть), в динамическом меню - Скрыть. Технология скрытия та же, что и при скрытии столбцов. Можно скрывать формулы в ячейках (выделенные ячейки на рис. ).

Скрытие столбца в Excel

Защита листа Excel

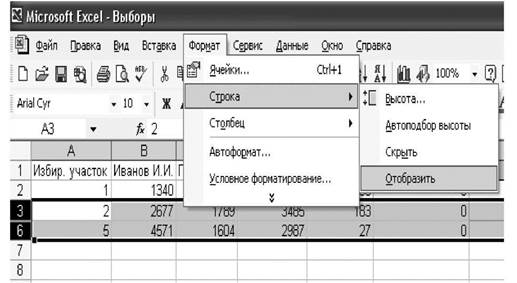

Отображение (восстановление) ранее скрытых фрагментов (столбцов, строк) осуществляется либо мышью, либо через меню. Для этого в Excel следует: 1) снять защиту листа, если она прежде была установлена; 2) выделить два соседних столбца или две соседних строки, между которыми были скрыты, соответственно, столбцы или строки; 3) поставить курсор мыши на границу между выделенными столбцами (строками) в области обрамления рабочего поля, добившись изменения формы курсора (двунаправленная стрелка); 4) дважды нажать левую кнопку мыши.

|

Скрытие формул в Excel

По второму способу вместо п.п. 3, 4 следует войти в статическое (рис. ) или динамическое меню и выполнить команду Отобразить.

Отображение скрытых строк (4-й и 5-й) в Excel

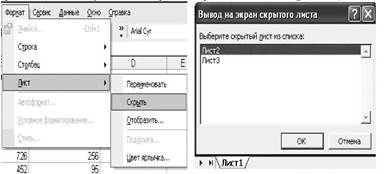

Наконец, можно скрывать листы - Формат/Лист/Скрыть (рис. 22а). Отображение скрытых листов производится командой Отобразить (рис. 22а) с последующим выбором отображаемых листов (рис. 22 б).

|

а) скрытие листа б) отображение листа

Скрытие и отображение рабочих листов Excel

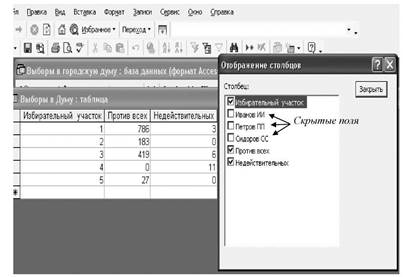

В Access скрытие выделенных столбцов (полей) в таблице производится из статического (Формат/Скрыть столбцы) или динамического (рис. ) меню. В конструкторе запроса тоже можно скрывать поля, если снять их флажки Вывод на экран. Но проще не включать эти поля в запрос. Тогда зачем в конструкторе запросов реализовано скрытие полей? Вероятно, единственное объяснение - по скрытым в запросе полям можно производить сортировку данных.

В отличие от Excel, защита скрытых полей в таблице Access отсутствует. Возможно, это объясняется тем, что в таблице Access отсутствуют имена столбцов (A,B,C,D ....), как в Excel, и с первого взгляда трудно уловить, есть скрытые поля или нет. В Excel же это сразу видно (см. рис. ). Кроме того, в Access основной упор сделан на защиту от несанкционированного доступа к базе данных, и эта защита, как отмечалось выше, достаточно надежная. Впрочем, когда база открыта, проблема несанкционированного чтения таблиц, запросов, отчетов все равно остается актуальной.

|

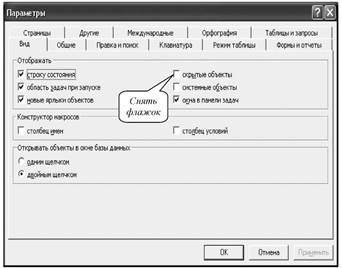

В Access можно скрывать таблицы. Для этого на имени (ярлыке) таблицы следует вызвать динамическое меню и по команде Свойства в открывшемся окне установить флажок атрибута Скрытый (рис. ). Чтобы в окне базы данных такая таблица была не видна, в параметрах отображения БД (Сервис/Параметры) флажок Скрытые объекты должен быть снят (рис. ). При этом сохраняется возможность ввода данных в скрытые таблицы с помощью форм.

Скрытие полей в таблице Access

Это в определенной мере защищает конфиденциальные данные от чтения их операторами ввода, особенно при бригадном вводе по сети с использованием разных (от станции к станции) форм ввода, когда разным операторам поручается ввод разных полей таблицы. А такая возможность в Access технологически реализована, значит, возможно и нарушение конфиденциальности данных, если не предпринять указанных мер защиты.

Аналогично таблицам осуществляется скрытие запросов и отчетов.

В таблице Access для отображения скрытых полей с помощью мыши следует, по аналогии с Excel, выполнить п.п. 2 - 4, описанные выше. При этом курсор должен находиться на границе между заголовками выделенных полей. Второй способ реализуется через статическое меню Формат/ Отобразить столбцы. Для этого не обязательно выделять соседние столбцы (см. п. 2 для Excel), как в первом способе. В открывшемся окне Отображение столбцов надо установить флажки у имен скрытых столбцов и закрыть окно.

Отображение скрытых таблиц в Access производится установкой флажка Скрытые объекты в параметрах отображения .

В Word отсутствуют стандартные средства скрытия текстовых фрагментов в открытом документе. Единственное, что можно рекомендовать, - вводить текст цветом фона при отключенной проверке орфографии, чтобы по подчеркиванию ошибок в невидимом тексте (а при вводе «вслепую» ошибки очень вероятны) нельзя было догадаться о его существовании. Впрочем, реально такая защита может помочь только от подглядывания из-за спины в момент ввода данных. В открытом файле несложно догадаться прочитать пустые фрагменты, выделив их и изменив цвет шрифта. И тут не помогут опция сохранения Рекомендовать доступ только для чтения и пароль защиты от изменений.

|

б) обеспечение скрытия объектов в сервисе БД

Скрытие таблицы в окне базы данных Access

|

Отображение скрытых полей в таблице Access

Главное средство защиты - пароль для открытия файла. Шрифт цвета фона для защиты от наблюдения вводимых данных можно использовать в Excel и Access.

Очевидно, что отображение фрагментов данных, скрытых любым из рассмотренных выше способов, целесообразно лишь тогда, когда нет опасности, что кто-то, кому не положено, сможет прочесть эти фрагменты.

Дата добавления: 2015-04-15; просмотров: 1864;