Локальные сети (LAN – Local Area Network). 4 страница

Применение этих функциональных возможностей обеспечивает создание VLAN – виртуальных сетей, объединяющих порты локальной сети за пределами рамок кабельной системы и размещения активного сетевого оборудования, на основании принципов логического взаимодействия пользователей и серверных решений. Объединение группы пользователей и/или серверного оборудования в VLAN обеспечивает изоляцию данных, передаваемых внутри этой группы, от других пользователей локальной сети. Подобное решение становится незаменимым в случае, когда необходимо разделить группы пользователей локальной сети, обеспечивая защиту конфиденциальных данных.

Возможностями организации Vlan обладают коммутаторы 3 уровня, но есть и модели коммутаторов L2, имеющие функции создания VLAN.

Для задач построения VLAN разработан стандартный протокол

IEEE 802.1Q (3-ий сетевой уровень). Этот протокол предполагает, что пакеты VLAN имеют свои идентификаторы, которые и используются для их переключения. Протокол может поддерживать работу 500 пользователей и более. Количество VLAN в пределах одной сети практически не ограничено. Протокол позволяет шифровать часть заголовка и информационное поле пакетов. Наличие

VLAN ID (said) в пакете выделяет его из общего потока и переправляет на опорную магистраль, через которую и осуществляется доставка конечному адресату. Благодаря наличию MAC-заголовка VLAN-пакеты обрабатываются как обычные сетевые кадры. По этой причине VLAN может работать в сетях TCP/IP. До появления общепризнанного стандарта по организации виртуальных сетей IEEE 802.1Q каждый производитель сетевого оборудования использовал собственную технологию организации VLAN. Такой подход имел существенный недостаток - технологии одного производителя были несовместимы с технологиями других фирм. Поэтому при построении виртуальных сетей на базе нескольких коммутаторов необходимо было использовать только оборудование от одного производителя. Принятие стандарта виртуальных сетей IEEE 802.1Q позволило преодолеть проблему несовместимости, однако до сих пор существуют коммутаторы, которые либо не поддерживают стандарт IEEE 802.1Q, либо, кроме возможности организации виртуальных сетей по стандарту IEEE 802.1Q, предусматривают и иные технологии. Принцип построения виртуальной сети показан на рис.13.

Рис.13. Схема переключателя с поддержкой VLAN.

Для формирования VLAN необходимо устройство, где возможно осуществлять управление тем, какие порты могут соединяться. Например, пусть запрограммирована возможность пересылки пакетов между портами 1, 3 и 6, 2 и 5, а также между портами 4, 7 и 8. Тогда пакет из порта 1 никогда не попадет в порт 2, а из порта 8 в порт 6 и т.д. Таким образом, переключатель как бы разделяется на три независимых переключателя, принадлежащих различным виртуальным сетям. Управление матрицей переключения возможно через подключаемый извне терминал или удаленным образом с использованием протокола SNMP. Если система переключателей (и возможно маршрутизаторов) запрограммирована корректно, возникнет три независимые виртуальные сети.

Данная технология может быть реализована не только в рамках локальной сети. Возможно выделение виртуальной сети в масштабах Internet. В сущности, идея создания корпоративных сетей в Internet (Intranet) является обобщением идей виртуальных сетей на региональные сети.

6.8.Сети VPN

Сеть VPN (Virtual Private Network — виртуальная частная сеть) – это логическая сеть, создаваемая поверх другой сети, например, Internet. Несмотря на то, что коммуникации осуществляются по публичным сетям, с использованием небезопасных протоколов, за счёт шифрования создаются закрытые от посторонних каналы обмена информацией. VPN позволяет объединить, например, несколько офисов организации в единую сеть с использованием для связи между ними неподконтрольных каналов.

Пользователи Windows обозначают термином "VPN" одну из реализаций виртуальной сети - PPTP, причём используемую зачастую как раз не для создания частных сетей. Чаще всего для создания виртуальной сети используется инкапсуляция протокола PPP в какой-нибудь другой протокол - IP (такой способ использует реализация PPTP - Point-to-Point Tunneling Protocol) или Ethernet (PPPoE). Технология VPN последнее время используется не только для создания собственно частных сетей, но и некоторыми провайдерами "последней мили" для предоставления выхода в Internet.

Структура VPN. VPN состоит из двух частей: "внутренней" (подконтрольной) сети, которых может быть несколько, и "внешней" сети, по которой проходит инкапсулированное соединение (обычно используется Internet). Возможно также подключение к виртуальной сети отдельного компьютера. Подключение удалённого пользователя к VPN производится посредством сервера доступа, который подключен как к внутренней, так и к внешней (общедоступной) сети. При подключении удалённого пользователя (либо при установке соединения с другой защищённой сетью) сервер доступа требует прохождения процесса идентификации, а затем процесса аутентификации. После успешного прохождения обоих процессов, удалённый пользователь (удаленная сеть) наделяется полномочиями для работы в сети, то есть происходит процесс авторизации.

6.9.Объединение сетей

При конфигурировании сетей среднего и большого размера невозможно обойтись без логической структуризации сети. Наиболее важной проблемой, не решаемой путем физической структуризации, остается проблема перераспределения передаваемого трафика между различными физическими сегментами сети.

В большой сети естественным образом возникает неоднородность информационных потоков: сеть состоит из множества подсетей рабочих групп, отделов, филиалов предприятия и других административных образований. Очень часто наиболее интенсивный обмен данными наблюдается между компьютерами, принадлежащими к одной подсети, и только небольшая часть обращений происходит к ресурсам компьютеров, находящихся вне локальных рабочих групп. Сейчас характер нагрузки сетей во многом изменился, широко внедряется технология Intranet, на многих предприятиях имеются централизованные хранилища корпоративных данных, активно используемые всеми сотрудниками предприятия. Все это не могло не повлиять на распределение информационных потоков. И теперь не редки ситуации, когда интенсивность внешних обращений выше интенсивности обмена между "соседними" машинами. Но независимо от того, в какой пропорции распределяются внешний и внутренний трафик, для повышения эффективности работы сети неоднородность информационных потоков необходимо учитывать.

Распространение трафика, предназначенного для компьютеров некоторого сегмента сети, только в пределах этого сегмента, называется локализацией трафика. Логическая структуризация сети - это процесс разбиения сети на сегменты с локализованным трафиком.

Для логической структуризации сети используются такие коммуникационные устройства, как мосты, коммутаторы, маршрутизаторы и шлюзы.

Мост (bridge). Делит разделяемую среду передачи сети на части (часто называемые логическими сегментами), передавая информацию из одного сегмента в другой только в том случае, если такая передача действительно необходима, то есть если адрес компьютера назначения принадлежит другой подсети.Когда в сети с мостами выполняется широковещательная передача кадров, мост, подобно любому другому устройству сети, "слышит" широковещательную передачу и "читает" MAC – адрес назначения кадра и определяет, адресован этот кадр одному из ПК в данном сегменте, или он предназначен для другого сегмента. В первом случае мост ничего не делает, а во втором пересылает его в другой сегмент. Подобно коммутаторам, мосты тоже выполняют маршрутизацию с промежуточным хранением кадров, и граница между мостом и коммутатором может быть весьма зыбкой.

Тем самым мост изолирует трафик одной подсети от трафика другой, повышая общую производительность передачи данных в сети. Локализация трафика не только экономит пропускную способность, но и уменьшает возможность несанкционированного доступа к данным, так как кадры не выходят за пределы своего сегмента и их сложнее перехватить злоумышленнику. Организация моста позволяет передавать данные между двумя или более различными сетями, обеспечивая для них раздельный трафик. Мосты не зависят от типа используемых на транспортном уровне протоколов. Функционирование мостов относится к операциям канального уровня. Чаще всего мосты реализуются с помощью коммутаторов.

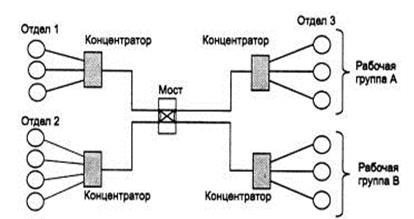

На рис. 14 показана сеть с использованием моста. Сети 1-го и 2-го отделов состоят из отдельных логических сегментов, а сеть отдела 3 - из двух логических сегментов. Каждый логический сегмент построен на базе концентратора (или коммутатора) и имеет простейшую физическую структуру, образованную отрезками кабеля, связывающими компьютеры с портами концентратора.

Рис. 14.Логическая структуризация сети с помощью моста

Мосты используют для локализации трафика физические, аппаратные адреса компьютеров. Это затрудняет распознавание принадлежности того или иного компьютера к определенному логическому сегменту - сам адрес не содержит никакой информации по этому поводу. Поэтому мост достаточно упрощенно представляет деление сети на сегменты - он запоминает, через какой порт на него поступил кадр данных от каждого компьютера сети, и в дальнейшем передает кадры, предназначенные для этого компьютера, на этот порт. Точной топологии связей между логическими сегментами мост не знает. Из-за этого применение мостов приводит к значительным ограничениям на конфигурацию связей сети - сегменты должны быть соединены таким образом, чтобы в сети не образовывались замкнутые контуры. Мосты позволяют удлинить локальную сеть или объединить несколько локальных сетей, соединяя таким образом многочисленные рабочие станции, серверы и другие сетевые устройства, которые иначе не смогли бы взаимодействовать. Мосты могут соединять две или несколько локальных сетей, использующих один и тот же протокол канального уровня.

Коммутаторпо принципу обработки кадров ничем не отличается от моста. Основное его отличие от моста состоит в том, что каждый его порт оснащен специализированным процессором, который обрабатывает кадры по алгоритму моста независимо от процессоров других портов. За счет этого общая производительность коммутатора обычно намного выше производительности традиционного моста, имеющего один процессорный блок. Можно сказать, что коммутаторы - это мосты нового поколения, которые обрабатывают кадры в параллельном режиме.

Ограничения, связанные с применением мостов и коммутаторов - по топологии связей, а также ряд других, привели к тому, что в ряду коммуникационных устройств появился еще один тип оборудования - маршрутизатор (router). Маршрутизаторы более надежно и более эффективно, чем мосты, изолируют трафик отдельных частей сети друг от друга. Маршрутизаторы образуют логические сегменты посредством явной адресации, поскольку используют не плоские аппаратные, а составные числовые адреса. В этих адресах имеется поле номера сети, так что все компьютеры, у которых значение этого поля одинаково, принадлежат к одному сегменту, называемому в данном случае подсетью (subnet).

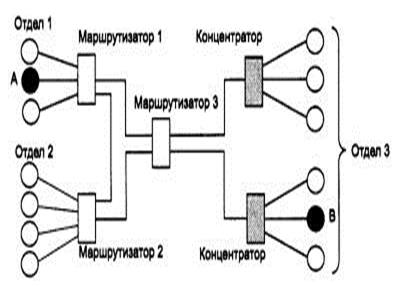

Кроме локализации трафика, маршрутизаторы выполняют еще много других полезных функций. Так, маршрутизаторы могут работать в сети с замкнутыми контурами, при этом они осуществляют выбор наиболее рационального маршрута из нескольких возможных. Сеть, представленная на рис.15, отличается от сети на рис. 14 тем, что между подсетями отделов 1 и 2 проложена дополнительная связь, которая может использоваться как для повышения производительности сети, так и для повышения ее надежности.

Рис. 15. Логическая структуризация сети с помощью маршрутизаторов

Другой очень важной функцией маршрутизаторов является их способность связывать в единую сеть подсети, построенные с использованием разных сетевых технологий, например Ethernet и Х.25.

Шлюзы. Шлюз (gateway) представляет собой сетевое устройство, обеспечивающее взаимодействие между различными устройствами, системами или протоколами, и которое может работать на любом уровне сетевого обмена в зависимости от заданных ему функций. Чаще всего шлюзы используются для преобразования протоколов. Подобное преобразование может потребоваться при передаче данных из одной локальной сети в другую или из локальной сети в глобальную. Некоторые шлюзы позволяют сетевым компьютерам подключаться к глобальной сети для передачи информации на большие расстояния. Другие шлюзы предназначены для обработки межсетевых пакетов, генерируемых специальным программным обеспечением, например, сообщений электронной почты. Обычно основной причиной, по которой в сети используют шлюз, является необходимость объединить сети с разными типами системного и прикладного программного обеспечения, а не желание локализовать трафик. Тем не менее шлюз обеспечивает и локализацию трафика в качестве некоторого побочного эффекта. Шлюзы работают на уровнях выше сетевого. Шлюз может быть реализован на ПК со специальными платами и программным обеспечением, а может быть отдельным устройством, работающим под управлением специального ПО. Некоторые маршрутизаторы имеют функции шлюзования.

Таким образом, крупные сети практически никогда не строятся без логической структуризации. Для отдельных сегментов и подсетей характерны типовые однородные топологии базовых технологий, и для их объединения всегда используется оборудование, обеспечивающее локализацию трафика, - мосты, коммутаторы, маршрутизаторы и шлюзы.

7.БАЗОВЫЕ ТЕХНОЛОГИИ ПОСТРОЕНИЯ ЛОКАЛЬНЫХ СЕТЕЙ

7.1.Стандартизация технологий локальных сетей

Этот раздел посвящён современным технологиям построения локальных сетей. Выше мы познакомились со стандартами, регламентирующими различные методы доступа к передающей среде, относящимися к группе IEEE 802.3. Как уже было отмечено, аббревиатура IEEEвзята от названия организации, занимающейся технологией локальных сетей – Институт инженеров по электротехнике и радиоэлектронике (Institute of Electrical and Electronics Engineers). В начале 60-х годов прошлого века эта организация занялась развитием стандартов локальных сетей. Группа стандартов сетей 802 получила нумерацию по номеру рабочей группы, которая трудилась над вопросами построения локальных сетей. Работы по стандартизации продолжаются и сейчас, сейчас в состав группы входят множество подгрупп, каждая из которых занимается определёнными стандартами. Список организации, занимающихся стандартизацией объединенных сетей, приведён в приложении 1.

В современных локальных сетях широко используются следующие стандарты:

802.1 - стандарты объединения всех ЛВС, определяющие логику работы некоторых сетевых устройств вроде мостов, способы создания виртуальных сетей и т.д.

802.2 – стандарты, определяющие методы управления логической передачей данных, разрабатываются группой Logical Link Control (LLC).

802.3 –стандарты сети Ethernet, использующей метод доступа CSMA/CD. Это стандарты передачи данных между узлами сети, причём передача данных может осуществляться с различной степенью надёжности. Эти функции реализует протокол LLC, на использование которого ориентируются даже другие организации, занимающиеся стандартизацией технологий локальных сетей.

802.10 – стандарты сетевой безопасности;

802.11 –стандарты технологий беспроводных сетей (Wi-Fi), разрабатываются подгруппой Wireless Networks.

Кроме перечисленных стандартов существуют и некоторые другие. Но они либо устарели, либо их применение для создания ЛВС является скорее исключением, чем правилом.

7.2.IEEE 802.3 - ETHERNET

Ethernet создал Роберт Меткалф в 1972 г. с коллегами из лаборатории Xerox. Метод доступа CSMA/CD используется в сетях с общей средой передачи данных. В такой системе одновременно канал передачи данных могут занимать только два компьютера, а остальные ждут, когда канал освободится. В то же время данные, переданные одним из компьютеров, могут приниматься всеми остальными машинами. При таком подходе сеть как бы делится между всеми ПК.

Остановимся на разных реализациях стандарта 802.3. Различают следующие варианты этого стандарта.

10Base-5 – это сеть Ethernet, использующая толстый коаксиальный кабель диаметром 0,5 дюйма, скорость передачи 10 Мбит/с. Этот стандарт устарел.

10Base-2 - это сеть Ethernet, использующая тонкий коаксиальный кабель диаметром 0,25 дюйма; скорость передачи 10 Мбит/с. Этот стандарт также устарел.

10Base-T – сеть Ethernet с использованием кабеля на основе неэкранированной витой пары (UTP) 3-ей категории, скорость передачи 10 Мбит/с. Образует звездообразную топологию на основе концентратора (коммутатора).

10Base-FL- сеть Ethernet с использованием волоконно-оптического кабеля.

Число 10 в указанных выше названиях обозначает номинальную скорость передачи 10 Мбит/с. В целом, указанные выше варианты называют технологией Ethernet.

100Base-TX – современная сеть Ethernet, строящаяся на основе витой пары 5-й категории (или выше), скорость передачи 100 Мбит/с.

100Base-4 – сеть Ethernet, строящаяся на основе витой пары 3-й категории, скорость передачи 100 Мбит/с. Устаревший вариант.

100Base- FX – то же самое, только на оптоволокне.

Эти три последние реализации объединены общим названием Fast Ethernet. Есть ещё Gigabit Ethernet – это Ethernet на 1000 Мбит/с (1000Base-X, 1000Base-LX, 1000Base-SX, 1000Base-CX, 1000Base-T). В качестве среды передачи данных может использоваться витая пара или оптоволокно.

Помимо Gigabit Ethernet существует 10 Gigabit Ethernet (например, 10000Base-LX4). Скорость такой технологии 10 Гбит/с. В целом 10 Gigabit Ethernet очень похож на "прежние" сети Ethernet. Самое существенное отличие заключается в том, что в 10 GIgabit Ethernet используется другой способ доступа к среде, все варианты 10 GIgabit Ethernet строятся с использованием оптоволоконных кабелей.

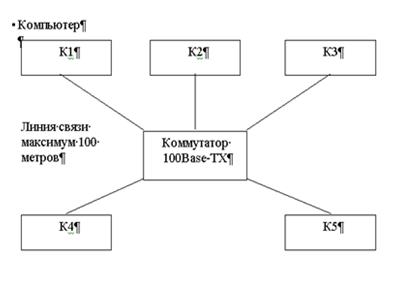

Наиболее распространённым сейчас является стандарт 100Base-TX. Рассмотрим его особенности. В сети Ethernet очень важным является понятие домен коллизий, т.е. сегмент сети, все узлы которого способны распознавать коллизию независимо от того, где произошла эта коллизия (напоминаем, что коллизия – это одновременная попытка нескольких узлов захватить канал передачи данных). Для того, чтобы все узлы, входящие в домен коллизий, могли вовремя распознавать коллизию и корректно обрабатывать другие процедуры сетевого взаимодействия, вводится ограничение на максимальную длину кабеля. Максимальный размер сегмента для витой пары 100 м. Кабели и сетевое оборудование вносят определённую задержку в распространение сигнала по сети, отсюда и следует ограничение. Применение маршрутизатора снимает ограничение на общую длину сети: маршрутизатор делит сеть на несколько доменов коллизий, узлам которых нет необходимости распознавать коллизии, произошедшие в соседних доменах. Структура сети 100Base-TX на основе коммутатора приведена на рис. 16.

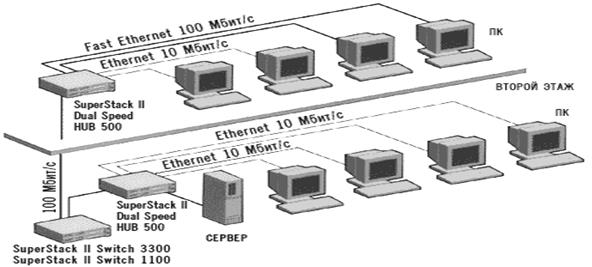

Преимущества сетевых решений 10/100; 10/100/1000 Мбит/с. В последние годы появилось новое решение, обеспечивающее одновременно широкую совместимость решений 10Мбит/с Ethernet и 100Мбит/с Fast Ethernet, 1000Мбит/с Gigabit Ethernet. "Двухскоростная" или "трёхскоростная" технология позволяет таким устройствам, как сетевые платы, концентраторы и коммутаторы, работать с любой из этих скоростей (в зависимости от того, к какому устройству они подключены).

Рис.16.Структура сети 100Base-TX

При подсоединении ПК с сетевой платой 10/100-Мбит/с Ethernet/Fast Ethernet к порту концентратора 10 Мбит/с он будет работать со скоростью 10 Мбит/с. Если же подключить его к 100-Мбит/с порту концентратора (коммутатора), то он автоматически опознает новую скорость и поддержит 100 Мбит/с. Также осуществится переход на 1000 Мбит/с. Это дает возможность постепенно, в нужном темпе переходить на более высокую производительность. Кроме того, такой вариант позволяет упростить оборудование сетевых клиентов и серверов для поддержки нового поколения приложений, интенсивно использующих полосу пропускания и сетевые службы. Пример совместного использования технологий Ethernet и Fast Ethernet для офисной сети приведён на рис.17.

Рис.17. Cовместное использование технологий Ethernet и Fast Ethernet

Для разного быстродействия Ethernet используются разные схемы кодирования, но алгоритм доступа и формат кадра остается неизменным, что гарантирует программную совместимость. Кадр Ethernet имеет формат, показанный на рис.18.

7 1 6 6 2 4 1

| Преамбула | SFD | Адрес получателя | Адрес отправителя | Длина/тип | Данные до 1500 байт | CRC | EFD |

Рис. 18. Формат кадра сетей Ethernet (цифры в верхней части рисунка показывают размер поля в байтах)

Стандарт 802.3 определяет восемь полей заголовка:

поле преамбулы состоит из семи байтов синхронизирующих данных. Каждый байт содержит одну и ту же последовательность битов - 10101010. Преамбула используется для того, чтобы дать время и возможность схемам приемопередатчиков (transceiver) прийти в устойчивый синхронизм с принимаемыми тактовыми сигналами;

поле SFD (start frame delimiter) предназначено для выявления начала кадра. Начальный ограничитель кадра состоит из одного байта с набором битов 10101011. Появление этой комбинации является указанием на предстоящий прием кадра;

адрес получателя - поле адреса приемника имеет длину 6 байт. Оно содержит MAC-адрес, используемый при маршрутизации кадров между сетевыми устройствами. Некоторые MAC-адреса выполняют специальные функции. Например, FF:FF:FF:FF:FF:FF — это широковещательный адрес, и кадры с таким адресом будут поступать на все станции без исключения;

адрес отправителя - длина поля адреса источника тоже равняется 6 байт и содержит MAC-адрес станции, отправляющей данные. Первые 3 байта этого адреса идентифицируют производителя, а три последних являются уникальными для конкретного оборудования;

поле "длина/тип" содержит информацию о длине кадра или о типе передаваемых данных. Если значение поля "длина/тип" меньше шестнадцатеричного числа 05DC, то оно содержит длину поля данных. Если же это значение больше 0600, оно указывает тип протокола, данные которого содержатся в поле данных;

поле данных может содержать от 0 до 1500 байт. Но если длина поля меньше 46 байт, то используется следующее поле - поле заполнения, чтобы дополнить кадр до минимально допустимой длины. Поле заполнения состоит из такого количества байтов заполнителей, которое обеспечивает определенную минимальную длину поля данных (46 байт). Это обеспечивает корректную работу механизма обнаружения коллизий. Если длина поля данных достаточна, то поле заполнения в кадре не появляется;

поле контрольной суммы (CRC - cyclic redundancy check) имеет 4 байта, содержащие значение, которое вычисляется по определенному алгоритму

(полиному CRC-32). После получения кадра рабочая станция выполняет собственное вычисление контрольной суммы для этого кадра, сравнивает полученное значение со значением поля контрольной суммы и, таким образом, определяет, не искажен ли полученный кадр;

поле EFD (end frame delimiter) задает конец кадра.

Поле контрольной суммы также как и преамбула, SFD и EFD, формируются и контролируются на аппаратном уровне. В некоторых модификациях протокола поле EFD не используется. В кадре также может присутствовать поле тега VLAN. Оно имеет длину 4 байта и является необязательным. Наличие такого поля в кадре позволяет разделять данные по различным виртуальным ЛВС независимо от MAC-адреса устройства. Также это поле содержит биты приоритета для реализации функции гарантированного качества обслуживания.

Длина поля данных может составлять от 46 до 1500 байт. Это поле обычно содержит подлежащие передаче данные протоколов более высокого уровня: IP или AppleTalk.

Минимальный размер нормального кадра, включая FCS, но без учета преамбулы, составляет 64 байт. Кадры меньшей длины называются "коротышками" и сбрасываются большинством устройств Ethernet. Максимальный стандартный размер кадра – 1522 байт при использовании маркировки VLAN или 1518 байт, если она отсутствует (сюда не включены поля преамбулы, SFD и EFD). Большинство устройств Ethernet поддерживают функцию автосогласования. При первом соединении они обмениваются информацией о своих возможностях передачи данных, к которым относятся: скорость передачи данных, режим работы, использование алгоритмов управления потоками. А после этого автоматически настраиваются на максимальные общие значения параметров передачи. 802.1x

7.3.IEEE 802.11 – WI-FI

Многие специалисты считают, что будущее за беспроводными сетями. В основе беспроводных сетей лежит передача данных по радиоканалу. Сегодня распространены три стандарта беспроводных сетей IEEE 802.11b, 802.11g, 802.11a. Беспроводные сети группы стандартов IEEE 802.1x имеют несколько названий. Чаще всего встречается WLAN (Wireless Local Area Network): по-русски это "беспроводная локальная сеть". Так как принципы работы беспроводных локальных сетей и проводных Ethernet – сетей похожи (например, по используемым методам доступа к среде), их называли раньше RadioEthernet – сети. Локальные беспроводные сети сейчас называют WI-FI от английских слов Wireless fidelity. Организации беспроводных сетей посвящён отдельный раздел "Беспроводные сети" данного пособия.

7.4.Другие сетевые технологии

ATM (Asynchronous Transfer Mode) или режим асинхронной передачи. Это технология коммутации, в которой для пересылки данных применяются ячейки фиксированной длины. Функционируя с высокими скоростями, сети ATM поддерживают интегрированную передачу речи, видео и данных в одном канале, выполняя роль и локальных, и территориально-распределенных сетей. Поскольку их работа отличается от разновидностей Internet и требует специальной инфраструктуры, такие сети в основном применяются в качестве магистральных сетей (backbone), соединяющих и объединяющих сетевые сегменты.

Технологии с кольцевой архитектурой.Технологии Token Ring и FDDI используются для создания эстафетных сетей с маркерным доступом. Они образуют непрерывное кольцо, в котором в одном направлении циркулирует специальная последовательность битов, называемая маркером (token). Маркер передается по кольцу, минуя каждую рабочую станцию в сети. Рабочая станция, располагающая информацией, которую необходимо передать, может добавить к маркеру кадр данных. В противном случае (при отсутствии данных) она просто передает маркер следующей станции. Сети Token Ring функционируют со скоростью 4 или 16 Мбит/с.

FDDI (Fiber Distributed Data Interface). Представляет собой кольцевую технологию, но она разработана для оптоволоконного кабеля и используется в магистральных сетях. Данный протокол аналогичен Token Ring и предусматривает передачу маркера по кольцу от одной рабочей станции к другой. В отличие от Token Ring, сети FDDI обычно состоят из двух колец, маркеры которых циркулируют в противоположных направлениях. Это делается для обеспечения бесперебойной работы сети (как правило, на оптоволоконном кабеле) - ее защиты от отказов в одном из колец. Сети FDDI поддерживают скорость 100 Мбит/с и передачу данных на большие расстояния. Максимальная длина окружности сети FDDI составляет 100 км, а расстояние между рабочими станциями - 2 км.

FDDI находит применение в новейших сетевых инсталляциях как альтернатива ATM и различных разновидностей Ethernet. Технические характеристики стандарта FDDI приведены в табл.2.

Таблица 2

| Наименование характеристики | Значение характеристики |

| Используемая топология | Кольцо |

| Используемый кабель | Оптоволокно |

| Максимальная длина кабеля между узлами | 2 километра |

| Максимальная длина сети | 200 километров |

| Максимальное количество сегментов | |

| Максимальное число узлов на сегменте | |

| Скорость передачи | Максимальная скорость передачи 100 Мбит/с, рабочая частота 125 MГц |

8. АДРЕСАЦИЯ В IP-СЕТЯХ

8.1. Типы адресов

Локальные сети с подключением к Internet принято называть TCP/IP или IP сетями. Каждый компьютер в сети TCP/IP имеет адреса трех уровней:

физический адрес компьютера (аппаратный, адрес канального уровня) - адрес узла, определяемый технологией, с помощью которой построена отдельная локальная сеть, в которую входит данный узел. Для узлов, входящих в локальные сети - это МАС-адрес (Medium Accses Controller) сетевого адаптера например, 11-А0-17-3D-BC-01. Эти адреса назначаются производителями оборудования и являются уникальными адресами, так как управляются централизовано. Для всех существующих технологий локальных сетей МАС-адрес имеет формат 6 байтов: старшие 3 байта - идентификатор фирмы производителя, а младшие 3 байта назначаются уникальным образом самим производителем.

Дата добавления: 2015-02-25; просмотров: 1657;