Лекция 8 Защита объектов от несанкционированного доступа

8.1 Интегральные системы безопасности

Под интегральной безопасностью понимается такое состояние условий функционирования человека, объектов и технических средств, при котором они надежно защищены от всех возможных видов угроз в ходе непрерывного процесса подготовки, хранения, передачи и обработки информации. Интегральная безопасность информационных систем включает в себя следующие составляющие:

— физическая безопасность (защита зданий, помещений, подвижных средств, людей, а также аппаратных средств — компьютеров, носителей информации, сетевого оборудования, кабельного хозяйства, поддерживающей инфраструктуры);

— безопасность связи (защита каналов связи от внешних воздействий любого рода);

— безопасность программного обеспечения (защита от вирусов, логических бомб, несанкционированного изменения конфигурации);

— безопасность данных (обеспечение конфиденциальности, целостности и доступности данных).

Интегральный подход основан на объединении различных подсистем связи, подсистем обеспечения безопасности в единую систему с общими техническими средствами, каналами связи, программным обеспечением и базами данных.

Понятие интегральной безопасности предполагает обязательную непрерывность процесса обеспечения безопасности, как во времени, так и в пространстве (по всему технологическому циклу деятельности) с обязательным учетом всех возможных видов угроз (несанкционированный доступ, съем информации, терроризм, пожар, стихийные бедствия и т.п.).

Современный комплекс защиты территории охраняемых объектов должен включать в себя следующие основные компоненты:

— механическую систему защиты;

— систему оповещения о попытках вторжения;

— оптическую (обычно телевизионную) систему опознавания нарушителей;

— оборонительную систему (звуковую и световую сигнализацию, применение в случае необходимости оружия);

— связную инфраструктуру;

— центральный пост охраны, осуществляющий сбор, анализ, регистрацию и отображение поступающих данных, а также управление периферийными устройствами;

— персонал охраны (патрули, дежурные на центральном посту).

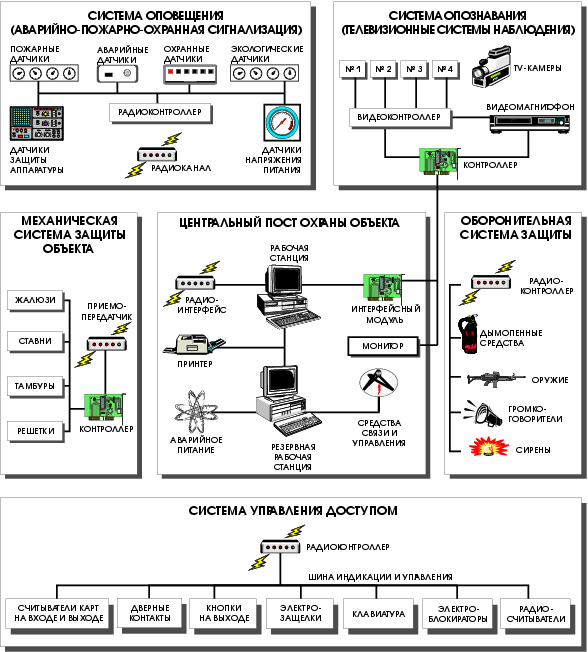

Состав и структура перечисленных основных компонентов комплекса защиты территории охраняемых объектов, именуемого также интегральным комплексом физической защиты охраняемых объектов, показан на рис. 8.1. На этом рисунке представлена блок-схема комплекса, обеспечивающего функционирование всех рассмотренных выше систем. Отличительной особенностью подобных комплексов является интеграция различных подсистем связи, подсистем обеспечения безопасности в единую систему с общими техническими средствами, каналами связи, программным обеспечением и базами данных.

Необходимо отметить, что в рассматриваемой блок-схеме технические средства скомпонованы по системам достаточно условно для того, чтобы схема приобрела более логичную форму и была бы более понятна. На самом деле одни и те же средства выполняют различные функции для разных систем обеспечения безопасности

Рис. 8.1 – Структурная схема интегральной системы безопасности объекта

Рис. 8.1 – Структурная схема интегральной системы безопасности объекта

|

Краткому описанию систем оповещения о попытках вторжения и систем опознавания нарушителей, а также связной инфраструктуры, посвящены пп. 8.4, 8.5, 8.7 настоящей лекции. Остальные компоненты комплекса защиты территории охраняемых объектов описаны ниже.

8.1.1. Механические системы защиты. Основой любой механической системы зашиты являются механические или строительные элементы, создающие для лица, пытающегося проникнуть на охраняемую территорию, реальное физическое препятствие. Важнейшей характеристикой механической системы защиты является время сопротивления, то есть время, которое требуется злоумышленнику для ее преодоления. Исходя из требуемой величины названной характеристики должен производиться и выбор типа механической системы защиты. Как правило, механическими или строительными элементами служат стены и ограды. Если позволяют условия, могут применяться рвы и ограждения из колючей проволоки.

При использовании многорядных механических систем защиты датчики оповещения о попытке вторжения целесообразно располагать между внутренним и внешним ограждением. При этом внутреннее ограждение должно обладать повышенным временем сопротивления.

8.1.2 Оборонительные системы. Для предотвращения развития вторжения на охраняемую территорию используется оборонительная система, в которой находят применение осветительные или звуковые установки. В обоих случаях субъект, пытающийся проникнуть на охраняемую территорию, информируется о том, что он обнаружен охраной. Таким образом, на него оказывается целенаправленное психологическое воздействие. Кроме того, использование осветительных установок обеспечивает благоприятные условия для действий охраны.

Для задержания преступника охрана предпринимает соответствующие оперативные меры или вызывает милицию (полицию). Если злоумышленнику удалось скрыться, то для успеха последующего расследования важное значение приобретает информация, которая может быть получена с помощью рассмотренной выше системы опознавания. В особых случаях функции оборонительной системы выполняет специальное ограждение, через которое пропущен ток высокого напряжения.

8.1.3 Центральный пост и персонал охраны. Сложные комплексы защиты охраняемых территорий, состоящие, как правило, из нескольких систем, могут эффективно функционировать только при условии, что работа всех технических установок постоянно контролируется и управляется с центрального поста охраны. Учитывая повышенную психологическую нагрузку на дежурных охранников центрального поста, необходимость оперативной выработки и реализации оптимальных решений в случае тревоги, к центральным устройствам комплексов защиты предъявляются особые требования. Так, они должны обеспечивать автоматическую регистрацию и отображение всех поступающих в центральный пост сообщений и сигналов тревоги, выполнение всех необходимых процедур. Важную роль играет и уровень эргономики аппаратуры, которой оснащаются рабочие места дежурных охранников.

8.2 Системы контроля доступа

Системы контроля доступа(СКД) — это эффективное средство от несанкционированного проникновения посторонних лиц на территорию предприятия, а также разграничения доступа сотрудников в его внутренние помещения. Обычно СКДявляется одним из элементов интегрированной системы безопасности, наряду с системой видеонаблюдения и охранно-пожарной сигнализацией. Особенностями современных СКД являются:

· работа в автономном режиме без постоянной связи с компьютером;

· энергонезависимое хранение списков доступа и списков событий в контроллерах;

· разграничение прав доступа по помещениям, по времени, по статусу карты;

· поддержка недельных и сменных графиков доступа;

· защита от передачи карты (Antipassback);

· постановка помещений на системную охрану.

Данные, получаемые от систем контроля доступа, могут быть в дальнейшем использованы в системах повышения эффективности для обеспечения трудовой дисциплины и с целью автоматизировать учет рабочего времени.

На рис. 8.1 показана часть технических средств СКД. В качестве исполнительных устройств в СКД используются электромеханические турникеты, калитки, электромеханические и электромагнитные замки.

8.3 Идентификация и аутентификация

Определения и пояснения к понятиям Идентификация и Аутентификациярассмотрены в подразделе 7.2. Применительно к СКД идентификация означает опознание лица, которому разрешён доступ на объект («своего»). Все злоумышленники («чужие») с помощью СКД не должны быть допущены на объект. Аутентификация применительно к СКД используется для проверки права доступа на объект.

8.4 Системы и средства наблюдения

Наиболее широкое распространение в системах оповещения получили телевизионные установки дистанционного наблюдения. Несомненно, что объект со стационарными постами охраны обладает более высокой защищенностью, однако при этом значительно возрастают затраты на его охрану. Так, при необходимости круглосуточного наблюдения требуется трехсменная работа персонала охраны. В этих условиях телевизионная техника становится средством повышения эффективности работы персонала охраны, прежде всего при организации наблюдения в удаленных, опасных или труднодоступных зонах.

Вся контролируемая системой оповещения зона разграничивается на отдельные участки протяженностью не более 100 м, на которых устанавливается, по крайней мере, одна передающая телекамера. При срабатывании датчиков системы оповещения, установленных на определенном участке контролируемой зоны, изображение, передаваемое соответствующей телекамерой, автоматически выводится на экран монитора на центральном посту охраны. Кроме того, при необходимости должно быть обеспечено дополнительное освещение данного участка. Немаловажно, чтобы внимание дежурного охранника было быстрее привлечено к выведенному на экран монитора изображению.

В ряде телесистем наблюдения применены передающие камеры, ориентация которых может дистанционно меняться дежурным охранником. При включении сигнализации тревоги служащий охраны должен ориентировать телекамеру на участок, где сработали датчики системы оповещения. Практический опыт показывает, однако что такие телеустановки менее эффективны по сравнению с жестко ориентированными передающими телекамерами.

Отличительной особенностью некоторых объектов является их большая протяженность. Большое количество площадок таких объектов может быть расположено на значительном удалении друг от друга, что серьезно удорожает монтаж и эксплуатацию оборудования. В этих случаях можно применить систему малокадрового телевидения типа Slowscan. Она функционирует на больших дальностях, имеет невысокую стоимость и совместима с любой существующей замкнутой телевизионной системой, которая уже установлена на объекте. Для передачи видеокадров и команд в этой системе используется телефонная сеть общего пользования.

Особые преимущества в системах охраны имеют камеры на приборах с зарядовой связью (ПЗС). По сравнению с обычными трубочными камерами они обладают меньшими габаритами, более высокой надежностью, практически не нуждаются в техническом обслуживании, отлично работают в условиях низкой освещенности, обладают чувствительностью в инфракрасной области спектра. Однако, наиболее важным является то, что видеоинформация на чувствительном элементе указанной камеры сразу представлена в цифровой форме и без дополнительных преобразований пригодна для дальнейшей обработки. Это дает возможность легко идентифицировать различия или изменения элементов изображения, реализовать в камере встроенный датчик перемещений. Подобная камера со встроенным детектором и маломощным ИК-осветителем может вести наблюдение охраняемой территории и при появлении нарушителя в поле зрения распознавать изменения элементов изображения и подавать сигнал тревоги.

8.5 Система оповещения и опознавания

8.5.1. В современных системах оповещения (системах тревожной сигнализации) о попытках вторжения на охраняемую территорию находят применение датчики нескольких типов.

В системах защиты периметра территории без ограды используются микроволновые, инфракрасные, емкостные, электрические и магнитные датчики.

С помощью датчиков первых двух типов формируется протяженная контрольная зона барьерного типа. Действие систем с микроволновыми датчиками основывается на контроле интенсивности высокочастотного направленного излучения передатчика, которое воспринимается приемником. Срабатывание сигнализации происходит при прерывании этого направленного излучения. Ложные срабатывания могут быть обусловлены перемещением в контролируемой зоне животных, воздействием растительности, атмосферных осадков, передвижением транспортных средств, а также воздействием посторонних передатчиков.

При использовании инфракрасных систем оповещения между передатчиком и приемником появляется монохроматическое световое излучение в невидимой области спектра. Срабатывание сигнализации происходит при прерывании одного или нескольких световых лучей. Ложные срабатывания могут быть обусловлены перемещением в контролируемой зоне животных, сильным туманом или снегопадом.

Принцип действия емкостной системы оповещения основывается на формировании электростатического поля между параллельно расположенными, так называемыми, передающими и воспринимающими проволочными элементами специального ограждения. Срабатывание сигнализации происходит при регистрации определенного изменения электростатического поля, имеющего место при приближении человека к элементам ограждения. Ложные срабатывания могут быть обусловлены перемещением животных, воздействием растительности, обледенением элементов ограждения, атмосферными воздействиями или загрязнением изоляторов.

Электрические системы оповещения базируются на использовании специального ограждения с токопроводящими проволочными элементами. Критерием срабатывания сигнализации является регистрация изменений электрического сопротивления токопроводящих элементов при прикосновении к ним. Ложные срабатывания могут быть вызваны животными, растительностью или загрязнением изоляторов.

Принцип действия систем с магнитными датчиками предполагает контроль параметров магнитного поля. Срабатывание сигнализации происходит при регистрации искажений, которые обусловлены появлением в зоне действия датчиков предметов из ферромагнитного материала. Ложное срабатывание может иметь место из-за изменений характеристик почвы, обусловленных, например, продолжительным дождем.

При наличии механической системы защиты территории (например, ограды, расположенной по периметру) находят применение системы оповещения с вибрационными датчиками, датчиками звука, распространяющегося по твердым телам, акустическими датчиками, электрическими переключателями, а также системы с электрическими проволочными петлями.

Вибрационные датчики закрепляются непосредственно на элементах ограды. Срабатывание сигнализации происходит при появлении на выходе датчиков сигналов, которые обусловлены вибрациями элементов ограды. Ложные срабатывания могут быть обусловлены сильным ветром, дождем или градом.

Датчики звука также устанавливаются непосредственно на элементы ограды и контролируют распространение по ним звуковых колебаний. Срабатывание сигнализации происходит при регистрации так называемых шумов прикосновения к элементам ограды. Ложные срабатывания могут быть обусловлены сильным ветром, дождем, градом или срывающимися с элементов ограды сосульками.

В системах оповещения с акустическими датчиками контролируются звуковые колебания, передаваемые через воздушную среду. Срабатывание сигнализации происходит при регистрации акустических сигналов, имеющих место при попытках перерезать проволочные элементы ограды. Ложные срабатывания могут быть обусловлены сильным ветром, дождем, градом, а также различными посторонними шумами.

Действие систем с электрическими переключателями основано на регистрации изменения состояния переключателей, вмонтированных в ограду, которое происходит при соответствующем изменении натяжения проволочных элементов или нагрузки на направляющие трубки ограды. Ложные срабатывания сигнализации могут быть вызваны очень сильным ветром при недостаточном натяжении элементов ограды.

Если в системах оповещения в качестве чувствительных элементов применяются изолированные токопроводящие проволочные элементы, срабатывание сигнализации происходит при перерезании или деформации этих элементов. Ложные срабатывания могут произойти при возникновении неисправности в сети электропитания.

Для контроля участков почвы по периметру охраняемой территории находят применение системы оповещения с датчиками звука, распространяющегося по твердым телам, а также с датчиками давления.

В системах первого типа регистрируются звуковые, сейсмические колебания. Срабатывание сигнализации происходит при регистрации сотрясений почвы, например, ударного шума. Ложные срабатывания могут быть обусловлены перемещением достаточно крупных животных, движением транспорта вблизи охраняемой территории.

В системах второго типа используются пневматические или емкостные датчики давления, позволяющие регистрировать изменения нагрузки на почву. Срабатывание сигнализации происходит при регистрации соответствующего роста давления, например, ударного. Ложные срабатывания возможны из-за перемещений достаточно крупных животных, разгерметизации пневматических датчиков или коррозии.

Повышение вероятности обнаружения нарушителя системой оповещения обязательно сопровождается увеличением числа ложных срабатываний. Таким образом, разработка систем оповещения связана, прежде всего, с поиском рационального компромисса относительно соотношения величин названных показателей. Из этого следует, что дальнейшее совершенствование систем оповещения должно обеспечить прежде всего повышение вероятности обнаружения и снижение интенсивности ложных срабатываний путем использования нескольких систем оповещения различного принципа действия в едином комплексе и применения в этих системах микропроцессорных анализаторов.

8.5.2. Системы опознавания. Современный комплекс защиты территории охраняемых объектов обязательно включает в свой состав оптическую (обычно телевизионную) систему опознавания нарушителей. Эта телевизионная система обычно совмещена с телевизионной системой наблюдения (см. п. 8.4). Обязательным условием надежного функционирования всего комплекса защиты охраняемой территории является последующий анализ поступающих сообщений о проникновении для точного определения их вида и причин появления. Названное условие может быть выполнено посредством использования систем опознавания. При этом сбор первичной информации о проникновении на охраняемую территорию злоумышленника может быть проведен с помощью систем оповещения различного типа (см. п. 8.8.1) или систем наблюдения (см. п. 8.4). Анализ поступающих сообщений о проникновении проводится дежурным охранником.

8.6 Сигнализация

Сигнализация различных типов также помогает дежурному охраннику получать точную информацию о проникновении нарушителя на охраняемую территорию. Срабатывание сигнализации происходит при срабатывании систем оповещения различных видов (см. п. 8.5.1) о проникновении нарушителя Фактические причины срабатывания сигнализации во многих случаях могут быть идентифицированы только при условии достаточно высокой оперативности дежурного охранника. Важно, что данное положение, прежде всего, имеет место при действительных попытках вторжения на охраняемую территорию и при преднамеренных обманных действиях злоумышленников. Одним из перспективных путей выполнения выше сформулированного условия является применение устройства видеопамяти, которое обеспечивает автоматическую запись изображения сразу же после срабатывания сигнализации. При этом дежурному охраннику предоставляется возможность вывести из устройства памяти на экран монитора первые кадры изображения и идентифицировать причину срабатывания датчиков системы оповещения.

8.7 Связная инфраструктура

Современный рынок технических средств предоставляет разработчикам широкие возможности выбора аппаратуры и каналов связи. Однако, с учетом интегрального подхода, в качестве связной инфраструктуры целесообразно использовать структурированные кабельные системы (СКС). СКС – это физическая основа информационной инфраструктуры предприятия, позволяющая свести в единую систему множество информационных сервисов разного назначения: локальные вычислительные и телефонные сети, системы безопасности, видеонаблюдения и т. д. СКС представляет собой иерархическую кабельную систему здания или группы зданий, разделенную на структурные подсистемы. Она состоит из набора медных и оптических кабелей, кросс-панелей, соединительных шнуров, кабельных разъемов, модульных гнезд, информационных розеток и вспомогательного оборудования. Все перечисленные элементы интегрируются в единую систему и эксплуатируются согласно определенным правилам.

Кабельная система — это система, элементами которой являются кабели и компоненты, которые связаны с кабелем. К кабельным компонентам относится все пассивное коммутационное оборудование, служащее для соединения или физического окончания (терминирования) кабеля — телекоммуникационные розетки на рабочих местах, кроссовые и коммутационные панели (жаргон: «патч-панели») в телекоммуникационных помещениях, муфты и сплайсы;

Структурированная. Структура — это любой набор или комбинация связанных и зависимых составляющих частей. Термин «структурированная» означает, с одной стороны, способность системы поддерживать различные телекоммуникационные приложения (передачу речи, данных и видеоизображений), с другой — возможность применения различных компонентов и продукции различных производителей, и с третьей — способность к реализации так называемой мультимедийной среды, в которой используются несколько типов передающих сред — коаксиальный кабель, UTP, STP и оптическое волокно. Структуру кабельной системы определяет инфраструктура информационных технологий, IT (Information Technology), именно она диктует содержание конкретного проекта кабельной системы в соответствии с требованиями конечного пользователя, независимо от активного оборудования, которое может применяться впоследствии.

8.8 Противодействие техническим средствам разведки

Противодействие техническим средствам разведки (ТСР) представляет собой совокупность согласованных мероприятий, предназначенных для исключения или существенного затруднения добывания охраняемых сведений с помощью технических средств.

Добывание информации предполагает наличие информационных потоков от физических носителей охраняемых сведений к системе управления. При использовании TCP такие информационные потоки образуются за счет перехвата и анализа сигналов и полей различной физической природы. Источниками информации для технической разведки являются содержащие охраняемые сведения объекты. Это позволяет непосредственно влиять на качество добываемой злоумышленником информации и в целом на эффективность его деятельности путем скрытия истинного положения и навязывания ложного представления об охраняемых сведениях.

Искажение или снижение качества получаемой информации непосредственно влияет на принимаемые злоумышленником решения и, через его систему управления, на способы и приемы исполнения решения. Непосредственный контакт принципиально необходим на этапах добывания информации и исполнения решения, причем добывание информации должно предшествовать принятию решения и его исполнению злоумышленником. Поэтому противодействие ТСР должно носить упреждающий характер и реализовываться заблаговременно.

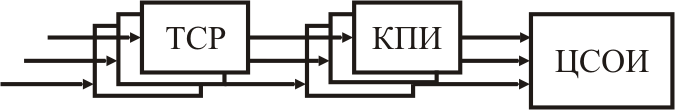

Любая система технической разведки (рис. 8.1) содержит следующие основные элементы:

— технические средства разведки (TCP);

— каналы передачи информации (КПИ);

— центры сбора и обработки информации (ЦСОИ).

Технические средства разведки представляют собой (рис. 8.2) совокупность разведывательной аппаратуры, предназначенной для обнаружения демаскирующих признаков, предварительной обработки, регистрации перехваченной информации и ее передачи через КПИ в ЦСОИ. В ЦСОИ информация от различных TCP накапливается, классифицируется, анализируется и предоставляется потребителям (автоматизированным системам управления или лицам, принимающим решения

Рис. 8.2 – Упрощенная структурная схема системы технической разведки

Рис. 8.2 – Упрощенная структурная схема системы технической разведки

|

8.9 Классификация средств коммерческой разведки и их демаскирующие признаки

8.9.1. Классификация средств технической и коммерческой разведки. Техническая и коммерческая радиоэлектронная разведка (РЭР) – это получение информации путем приема и анализа электромагнитного излучения радиодиапазона, создаваемого различными радиоэлектронными средствами (РЭС). Названная разведка включает а) РР – радиоразведку б) РТР - радиотехническуюразведку. Обе ониотносятся к к пассивным разновидностям РЭР. Различия между РР и РТР заключаются в объектах, на которые они нацелены. Объектами РР являются: средства радиосвязи, радиотелеметрии и радионавигации. Объектами РТР являются: радиотехнические устройства различного назначения, а также ЭМИ, создаваемые работающими электродвигателями, электрогенераторами, вспомогательными устройствами и т.п.).

8.9.2. Демаскирующие признаки средств технической и коммерческой разведки. Процесс ведения разведки состоит из двух этапов: а) обнаружение объекта; б) распознавание обнаруженного объекта. Основным признаком, по которому обнаруживается объект, является его контраст на окружающем фоне.

Процесс распознавания - это отнесение обнаруженного объекта к одному из классов объектов по характерным признакам, присущим данному классу, или по демаскирующим признакам объекта при его распознавании. Все демаскирующие признаки (ДП), по которым распознается объект, можно разделить на следующие группы:

1) признаки, характеризующие физические свойства вещества объекта, например, тепло(определяет тепловой контраст), электропроводность (определяет радиолокационный контраст), структура;

2) признаки, характеризующие свойства физических полей, создаваемых объектом (к таким физическим полям можно отнести электромагнитное поле, акустическое поле, радиационное поле, гравитационное поле);

3) признаки, характеризующие форму, цвет, размеры объекта;

4) признаки, характеризующие пространственное положение (координаты) объекта и производные от координат, если объект перемещается;

5) признаки, характеризующие наличие определенных связей между элементами объекта, если объект носит комплексный (сложный) характер;

6) признаки, характеризующие результаты функционирования объекта, например, следы объекта на грунте, задымленность, запыленность, химическое загрязнение среды.

Делить ДП можно также на количественные (длительность импульса и т.п.) и качественные (форма, цвет и т.п.). В системах технической и коммерческойразведки реализуется обнаружение и анализ целого ряда демаскирующих признаков (ДП). Обнаружение ДП по физической сути заключается в выполнении следующих операций:

— поиск и обнаружение энергии ДП в пространстве, во времени, по спектру и т.д.;

— выделение ДП из искусственных и естественных помех.

Физический смысл анализа ДП раскрывают следующие операции:

— разделение ДП различных объектов;

— оценка параметров ДП (определение их объективных характеристик);

— сокращение избыточности информации;

— регистрация, накопление и классификация ДП;

— нахождение местоположения источника ДП;

— распознавание смыслового содержания ДП;

— выявление охраняемых сведений.

8.10 Скрытие сигналов технических средств обработки информации

В зависимости от финансового обеспечения, а также возможностей доступа к тем или иным средствам разведки, злоумышленник имеет различные возможности по перехвату информации. Например, для перехвата могут использоваться средства разведки побочных электромагнитных излучений и наводок, электронные устройства перехвата информации, внедряемые в технические средства, и др. [8]. Для обеспечения дифференцированного подхода к организации скрытия сигналов технических средств обработки информации (ТСОИ) защищаемые объекты должны быть отнесены к соответствующим категориям и классам.

8.10.1 Классификация объектов проводится по задачам технической защиты информации и устанавливает требования к объему и характеру комплекса мероприятий, направленных на защиту конфиденциальной информации от утечки по техническим каналам в процессе эксплуатации защищаемого объекта.

Защищаемые объекты целесообразно разделить на два класса защиты (табл. 8.1).

К классу защиты А относятся объекты, на которых осуществляется полное скрытие информационных сигналов, которые возникают при обработке информации или ведении переговоров (скрытие факта обработки конфиденциальной информации на объекте).

К классу защиты Б относятся объекты, на которых осуществляется скрытие параметров информационных сигналов, возникающих при обработке информации или ведении переговоров, по которым возможно восстановление конфиденциальной информации (скрытие информации, обрабатываемой на объекте).

Таблица 8.1 – Классы защиты объектов информатизации и выделенных помещений

| Задача технической защиты информации | Установленный класс защиты |

| Полное скрытие информационных сигналов, которые возникают при обработке информации или ведении переговоров (скрытие факта обработки конфиденциальной информации на объекте) | А |

| Скрытие параметров информационных сигналов, которые возникают при обработке информации или ведении переговоров, по которым возможно восстановление конфиденциальной информации (скрытие информации, обрабатываемой на объекте) | Б |

При установлении категории защищаемого объекта учитываются класс его защиты, а также финансовые возможности предприятия по закрытию потенциальных технических каналов утечки информации. Защищаемые объекты целесообразно разделить на три категории (табл. 8.2).

Таблица 8.2 – Категории объектов информатизации и выделенных помещений

| Задача технической защиты информации | Закрываемые технические каналы утечки информации | Установленная категория объекта защиты |

| Полное скрытие информационных сигналов, возникающих при обработке информации техническим средством или ведении переговоров (скрытие факта обработки конфиденциальной информации на объекте) | все потенциальные технические каналы утечки информации | |

| Скрытие параметров информационных сигналов, возникающих при обработке информации техническим средством или ведении переговоров, по которым возможно восстановление конфиденциальной информации (скрытие информации, обрабатываемой на объекте) | все потенциальные технические каналы утечки информации | |

| Скрытие параметров информационных сигналов, возникающих при обработке информации техническим средством или ведении переговоров, по которым возможно восстановление конфиденциальной информации (скрытие информации, обрабатываемой на объекте) | наиболее опасные технические каналы утечки информации |

8.10.2 Категорирование защищаемых объектов информатизации и выделенных помещений проводится комиссиями, назначенными руководителями предприятий, в ведении которых они находятся. В состав комиссий, как правило, включаются представители подразделений, ответственных за обеспечение безопасности информации, и представители подразделений, эксплуатирующих защищаемые объекты. Категорирование защищаемых объектов проводится в следующем порядке:

· определяются объекты информатизации и выделенные помещения, подлежащие защите;

· определяется уровень конфиденциальности информации, обрабатываемой ТСОИ или обсуждаемой в выделенном помещении, и производится оценка стоимости ущерба, который может быть нанесен предприятию (организации, фирме) вследствие ее утечки;

· для каждого объекта защиты устанавливается класс защиты (А или Б) и определяются потенциальные технические каналы утечки информации и специальные технические средства, которые могут использоваться для перехвата информации;

· определяется рациональный состав средств защиты, а также разрабатываются организационные мероприятия по закрытию конкретного технического канала утечки информации для каждого объекта защиты;

· для информации, отнесенной к конфиденциальной и предоставленной другой стороной, определяется достаточность мер, принятых по ее защите (меры или нормы по защите информации определяются соответствующим договором);

· проводится оценка стоимости мероприятий (организационных и технических) по закрытию конкретного технического канала утечки информации для каждого объекта защиты;

· с учетом оценки возможностей вероятного противника (конкурента, злоумышленника) по использованию для перехвата информации тех или иных технических средств разведки, а также с учетом стоимости закрытия каждого канала утечки информации и стоимости ущерба, который может быть нанесен предприятию вследствие ее утечки, определяется целесообразность закрытия тех или иных технических каналов утечки информации;

· после принятия решения о том, какие технические каналы утечки информации необходимо закрывать, устанавливается категория объекта информатизации или выделенного помещения (табл. 8.2). Результаты работы комиссии оформляются актом, который утверждается должностным лицом, назначившим комиссию.

К ТСОИ относятся средства ЭВТ (электронно-вычислительной техники), информационные системы, средства радиопередачи, звуко- и видеозаписи и воспроизведения, охранной сигнализации, электрические часы, множительная техника. При работе ТСОИ возникает ряд технических каналов, по которым возможна утечка секретной информации. К таким каналам относятся электромагнитные (ЭМ) поля, возникающие при работе ТСОИ, ЭМ наводки на соседние провода, которые уходят за пределы охраняемой территории, токи заземления, сети питания, паразитная генерация, возникающая при самовозбуждении усилителей различных систем, акустические информационные поля, воздействующие на электродинамические системы различных устройств. Для предотвращения утечки закрытой информации по этим каналам реализуется комплекс организационных мероприятий и технических мер.

К организационным мероприятиям относятся:

- отключение телефонов и динамиков от линии

- изъятие электронных часов

- отключение систем селекторной и диспетчерской связи.

Технические меры:

- -экранирование устройств, излучающих ЭМ энергию

- контуры заземления в пределах охраняемой территории

- установка спец/устройств в телефоны

- питание ЭВТ от мотор-генераторов.

8.11 Техническая дезинформация

Следующим основным направлением противодействия (ПД) техническим средствам разведки является техническая дезинформация, которая объединяет все организационно-технические меры противодействия, направленные на затруднение анализа демаскирующих признаков (ДП) и навязывание противнику ложной информации.

Скрытие, обеспечивая противодействие обнаружению, всегда затрудняет или исключает возможность проведения анализа демаскирующего признака. Техническая дезинформация, наоборот, затрудняя анализ, как правило, не влияет на возможность обнаружения объекта разведки.

Некоторые ТСР предназначены для обеспечения активного воздействия на любые объекты, чьи сигналы оказываются в заданных диапазонах поиска и обнаружения. Техническая дезинформация в такой ситуации может оказаться неэффективной. Поэтому реализация стратегии скрытия объекта является более радикальным направлением противодействия TCP, чем техническая дезинформация.

Однако на практике часто встречаются ситуации, когда невозможно обеспечить при ограниченных ресурсах надежное скрытие объекта (например, крупного здания или сооружения) или отдельных демаскирующих признаков (таких, как мощные непрерывные электромагнитные излучения радиоэлектронных и оптических систем на открытой местности). В подобных ситуациях цели противодействия техническим средствам разведки могут достигаться только применением методов и средств технической дезинформации.

Кроме рассмотренных мер ПД TCP, предполагающих нормальное функционирование всех составных частей системы разведки, возможно проведение активных действий по выявлению и выведению из строя элементов системы разведки.

8.12 Контроль эффективности противодействия

Комплексный технический контроль эффективности противодействия техническим средствам разведки — это контроль за состоянием функционирования своих технических и организационных средств защиты от технических средств разведки противника. Включает контроль эффективности всех вышеперечисленных способов ПД ТСР – скрытие своих демаскирующих признаков, включая скрытие сигналов своих средств передачи и обработки информации, применение методов и средств технической дезинформации, проведение активных действий по выявлению и выведению из строя элементов системы разведки. Качественная и количественная оценка эффективности контроля противодействия техническим средствам разведки как совокупности согласованных мероприятий, предназначенных для исключения или существенного затруднения добывания охраняемых сведений с помощью технических средств, может проводиться различными способами. Можно использовать метод экспертных оценок, можно рассчитывать риски информационной безопасности и т.д.

Технический контроль предназначен для оценки эффективности и надежности принятых мер защиты от технической разведки. Технический контроль проводится по различным физическим полям скрываемого объекта и включает несколько этапов:

1) подготовка исходных данных для контроля:

- ознакомление с объектом;

- анализ его демаскирующих признаков;

- уточнение видов и средств технической разведки, которым необходимо противодействовать;

- расчет возможных зон разведдоступности объекта;

- подготовка и проверка контрольно-измерительной аппаратуры (КИА);

2) измерение технических характеристик скрываемого физического поля объекта;

3) оценка эффективности принятых мер защиты путем сравнения измеренных параметров с нормативными показателями;

4) разработка рекомендаций по устранению выявленных недостатков и совершенствованию систем защиты объектов; написание акта технического контроля.

Для качественного проведения технического контроля необходимо наличие трех элементов:

1) нормы эффективности защиты от технической разведки;

2) методики проведения технического контроля;

3) КИА с требуемыми характеристиками.

Нормы эффективности - это максимально допустимые значения контролируемых параметров физического поля на границе охраняемой территории. Под методиками технического контроля понимается совокупность измерительных и расчетных операций и порядок их проведения в процессе проведения контроля. КИА должна удовлетворять следующим требованиям:

1) обеспечивать непосредственное измерение контролируемого параметра;

2) чувствительность аппаратуры должна быть не хуже установленных норм.

В зависимости от содержания выполняемых операций технический контроль можно разделить на 3 разновидности:

1) инструментальный контроль (когда контролируемый параметр определяется непосредственно в процессе измерения);

2) инструментально-расчетный контроль (когда контролируемый параметр определяется путем расчета по исходным данным, полученным в процессе измерения);

3) расчетный контроль (когда контролируемые параметры определяются путем расчета по исходным данным, которые содержатся в руководящей и справочной документации.

Инструментальный контроль является основным и используется в тех случаях, когда КИА имеет требуемые характеристики. Инструментально-расчетный контроль используется в тех случаях, когда КИА либо имеет недостаточную чувствительность, либо не позволяет измерить непосредственно контролируемый параметр. Расчетный контроль используется в тех случаях, когда отсутствует КИА.

Дата добавления: 2016-10-17; просмотров: 9033;