Основи побудови та функціонування технології blockchain

Blockchain – це технологія розподіленого зберігання достовірних записів у вигляді ланцюжка, сформованого за визначеними правилами, який складається з блоків транзакцій [1]. Наприклад, в blockchain можна зберігати записи про грошові перекази. В криптовалютах blockchain якраз використовується для фіксації інформації про те: хто, кому і скільки віртуальних грошей перевів. При цьому технологія blockchain, за рахунок децентралізації, дозволяє захистити записи від підробки, підміни та умисного видалення.

Таким чином, зберігаючи в blockchain записи про видані кредити, права на власність, порушення правил дорожнього руху, можна підвищити їх захист від несанкціонованого порушення їх цілісності або доступності.

Blockchain можна уявити у вигляді ланцюжка блоків даних, де кожен блок пов'язаний з попереднім [1]. Блок містить в собі набір записів. А нові блоки завжди додаються строго в кінець ланцюжка. Ланцюжок блоків даних зображений на рис.1.1.

Рисунок 1.1 – Ланцюжок блоків даних

Проте це дуже непростий ланцюжок, який побудований на трьох важливих принципах:

– розподіленість;

– відкритість;

– захищеність.

Усі користувачі blockchain утворюють собою мережу комп'ютерів, на кожному з яких зберігається копія даних blockchain [1]. Зазвичай це повна копія усіх блоків, але також можна зберігати лише потрібні на конкретному комп'ютері дані.

Завдяки цьому вимкнути або компрометувати blockchain важко, оскільки для цього потрібно вимкнути або компрометувати усі комп'ютери, що знаходяться в мережі blockchain. Поки є хоч один користувач, blockchain існує. Кожен новий користувач розширює і зміцнює цю мережу. Причому усі комп'ютери рівноправні, немає організаторів, модераторів, контролерів і менеджерів. Кожен відповідає за себе сам.

Усі дані blockchain-блоки і їх вміст – відкриті завжди і для всіх. Можна прочитати будь-який блок і побачити усі записи в цьому блоці. Можна подивитися ланцюжок і відстежити зміну інформації. Таким чином, усі дані в blockchain можна перевіряти, тобто користувачам не обов'язково довіряти іншим учасникам мережі, адже вони можуть завжди їх перевірити і отримати гарантовано достовірну відповідь.

Для захисту даних і користувачів в blockchain широко використовується криптографія. Завдяки цьому, зрештою, виходить одночасно, здавалося б, несумісне – відкритість і достовірність при повній недовірі до інших учасників і, можливо, їх зловмисному намірі. Наприклад, в blockchain будь-який користувач може побачити, що у когось є мільйон. Але хто конкретно є власником коштів цей користувач дізнатися не може, поки власник не надасть йому спеціальний ключ, тим самим підтверджуючи, що мільйон є саме у нього.

1.1 Використання криптографії у технології blockchain

Надійність і захищеність blockchain тримається на криптографічних ключах, за допомогою яких можна легко перевірити достовірність і коректність даних.

Ключ в blockchain – це число. Наприклад:

117316195423570985008687907853269984665640564039457584007913129639935.

Його розраховують за допомогою геш-функції. Для заданого набору даних геш-функція генерує один ключ, який має дві дуже важливі властивості :

– маючи ключ, не можна знайти початковий набір даних;

– знайти інший набір даних, який дозволить згенерувати такий же ключ, практично неможливо.

Простіше кажучи, маючи лише ключ, користувач не знає нічого і не може завдати ніякої шкоди. Проте, побачивши початкові дані, можна перевірити, що вони відповідають наданому ключу.

Для того, щоб краще зрозуміти принципи використання криптографії в blockchain буде розглянута криптографія, яка використовується у Bitcoin.

Технологія Bitcoin використовує варіант еліптичної криптографії secp256k1 [2]. У ECDSA секретний ключ – це просто випадкове число між 1 і значенням порядку. Відкритий же ключ виходить з секретного за допомогою операції скалярного множення базової точки на значення секретного ключа у вигляді рівняння (1.1):

Відкритий ключ = секретний ключ * базова точка (1.1)

Обчислення відкритого ключа розбивається на ряд операцій подвоєння і додавання точок, починаючи з базової точки [2].

У Bitcoin використовується дискретна математика еліптичних кривих, де використовується додавання точок p + q, щоб знайти їх суму r визначається покомпонентно за формулами (1.2), (1.3), (1.4):

c = (qy – py) / (qx – px) (1.2)

rx = c2 – px – qx (1.3)

ry = c (px – rx) – py (1.4)

Операція «подвоєння» точки р за формулами (1.5), (1.6), (1.7):

c = (3px2 + a) / 2py (1.5)

rx = c2 – 2px (1.6)

ry = c (px – rx) – py (1.7)

Обсяг обчислень на реальному прикладі був би складним та об’ємним, тому будуть використовуватися невеликі числа, щоб побачити, як це працює. Для цього в рівнянні кривої Bitcoin замість значень порядку, модуля і базової точки, які застосовуються в Bitcoin, будуть використовуватися наступні дані:

1) Рівняння кривої: y2 = x3 + 7.

2) Модуль: 67.

3) Базова точка: (2, 22).

4) Порядок: 79.

Був обраний «випадковий» секретний ключ (з 79 можливих). Це буде 2.

Далі створюється публічний ключ. Так як був обраний секретний ключ зі значенням «2», буде потрібна операція подвоєння базової точки. Розрахунок виглядає за формулою (1.5):

c = (3 * 22 + 0) / (2 * 22) mod 67 = 12 / 44 mod 67

Далі виконується операція ділення в контексті кінцевого поля, де результат повинен бути цілочисельним. Для цього проводиться множення 12 на величину, зворотну до 44.

44-1 = 32

Далі проводиться обчислення для пошуку публічного ключа за формулами (1.2), (1.3), (1.4):

c = 12 * 32 mod 67 = 49

rx = (492 – 2 * 2) mod 67 = 52

ry = (49 * (2 – 52) – 22) mod 67 = 7

Таким чином було визначено, що для секретного ключа «2» публічним ключем буде точка (52, 7).

Далі проводиться створення електронного підпису. Зазвичай першим кроком є гешування даних, щоб отримати унікальне число, що містить таку ж кількість бітів (256), як і порядок кривої. Тут, для простоти, крок гешування був пропущений та було вирішено, що потрібно підписати набір даних z. Через G позначається базова точка, через n – порядок, а d – закритий ключ. Алгоритм створення підпису виглядає наступним чином:

z = 17 (дані)

n = 79 (порядок)

G = (2, 22) (базова точка)

d = 2 (секретний ключ)

1) Вибирається випадкове число за формулою (1.8):

k = rand(1, n – 1) (1.8)

k = rand(1, 79 – 1) = 3

2) Розраховується точка.

Це робиться таким же чином, як раніше при обчисленні публічного ключа – для стислості була пропущена детальна арифметика додавання і подвоєння за формулою (1.9):

(x, y) = 3G (1.9)

(x, y) = G + 2G = (62, 63)

3) Знаходиться r за формулою (1.10):

r = x mod n (1.10)

r = 62 mod 79 = 62

4) Знаходиться s за формулою (1.11):

s = (z + r * d) / k mod n (1.11)

s = (17 + 62 * 2) / 3 mod 79 = 47

5) Отримання підпису.

Підписом є пара (r, s) = (62, 47).

Тепер необхідно перевірити електронний підпис. Третя сторона, яка знає публічний ключ, може отримати дані і підпис, і переконатися в достовірності відправниками.

Використовуються такі змінні:

z = 17 (дані)

(R, s) = (62, 47) (підпис)

n = 79 (порядок)

G = (2, 22) (базова точка)

Q = (52, 7) (публічний ключ)

1) r і s мають знаходитись в діапазоні від 1 до n-1.

r: 1 <= 62 < 79

s: 1 <= 47 < 79

2) Розрахунок w за формулою (1.12):

w = s-1 mod n (1.12)

w = 47-1 mod 79 = 37

3) Розрахунок u за формулою (1.13):

u = zw mod n (1.13)

u = 17 * 37 mod 79 = 76

4) Розрахунок v за формулою (1.14):

v = rw mod n (1.14)

v = 62 * 37 mod 79 = 3

5) Розрахунок точки (х, у) за формулою (1.15):

(x, y) = uG + vQ (1.15)

Операції подвоєння і складання в uG і vQ розглянуті окремо за формулою (1.15):

uG = 76G

uG = 2( 2(G + 2(G + 2( 2( 2(2, 22) ) ) ) ) )

uG = (62, 4)

Таким же чином розраховується vQ за формулою (1.15):

vQ = 3Q

vQ = Q + 2Q

vQ = Q + 2(52, 7)

vQ = (52, 7) + (25, 17)

vQ = (11, 20)

Далі uG та vQ додаються відповідно до формули (1.15):

(x, y) = (62, 4) + (11, 20) = (62, 63)

6) Необхідно переконатися в справжності підпису за формулою (1.16):.

r = x mod n (1.16)

62 = 62 mod 79

62 = 62

Навіть на найпростіших прикладах математика створення еліптичних підписів і їх перевірки швидко ускладняється. Складність обчислень, які виникають, коли параметри є 256-бітними числами вкрай висока. Було показано, що застосування простих математичних процедур створює «односторонні» функції, необхідні для збереження інформаційної асиметрії [2]. Саме ця асиметрія дозволяє довести права власності на bitcoin, не розкриваючи при цьому секретних ключів.

1.2 Мережа blockchain

Усі дані blockchain зберігаються на комп'ютерах користувачів мережі blockchain [3]. Усі користувачі мережі рівноправні і можуть робити все, що завгодно, у тому числі намагатися обдурити інших користувачів. Заборонити їм ніхто не може, тому що усі знаходяться в рівних умовах, мають рівні права і можуть в рівній мірі виконувати і навіть порушувати свої обов'язки.

Таким чином, користувачеві мережі blockchain не потрібні ніякі посередники, наприклад: банки, держоргани, аудитори, контролери, страхові компанії або реєстратори.

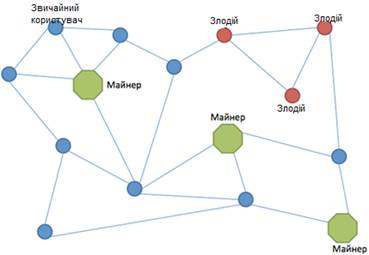

Увійшовши до мережі blockchain, користувач підключається до інших комп'ютерів мережі для того, щоб обмінюватися з ними даними: блоками і записами. Важливо, що ця мережа ніяк не прив'язана до географії, тобто користувач з Харкова може одночасно підключитися до користувачів з Пекіна, Лондона, Нью-Йорка і Буенос-Айреса. І це також захищає його від будь-яких регіональних особливостей. Приклад мережі blockchain зазначений на рис.1.2.

Рисунок 1.2 – Мережа blockchain

Отримавши нові дані, кожен користувач перевіряє їх коректність, і, переконавшись в достовірності, зберігає їх у себе, а також передає далі по мережі.

Учасники мережі діляться на дві групи: звичайні користувачі, які створюють нові записи, і майнери, які створюють блоки. Річ у тому, що створення блоку – це дуже ресурсоємний і складний процес, і тому далеко не усі можуть і хочуть цим займатися.

Звичайні користувачі створюють і поширюють по мережі запису, наприклад, «користувач з ключем А переводить 300 умовних грошових одиниць користувачеві з ключем Б» або «людина з ключем А взяла в кредит автомобіль з ключем Х». Як видно, усі записи відкриті, але зашифровані. Якщо користувач знає ключ автомобіля, то він може дізнатися, чи знаходиться автомобіль в кредитній запоруці, але не дізнається ім'я його власника або найменування банку-заставодержателя, якщо вони самі не вирішили розмістити ці дані у відкритому виді.

Причому у однієї людини може бути декілька ключів, тому, навіть знаючи ключ автовласника А.Б. Іванова, не можна впізнати наявність іпотечного кредиту у А.Б. Іванова, хоча це одна і та ж людина.

Далі майнери збирають записи, перевіряють їх і записують у блоки, а потім розсилають ці блоки по мережі. Після чого звичайні користувачі отримують блоки і зберігають їх у себе, щоб можна було коректно створювати свої і достовірно перевіряти чужі нові записи.

Поки новий запис не внесений ні в один блок, він не вважається достовірним. Будь-який учасник мережі може його використати тільки на свій страх і ризик, оскільки є вірогідність, що це некоректний або навіть підроблений запис, а також що його можуть відмінити. Тому зазвичай учасники просто пересилають нові записи, щоб вони рано чи пізно дійшла до майнера, який включить їх у блок. І лише коли запис збережений у блоці, можна бути упевненим, що він перевірений і коректний і відмінити його вже не можна.

1.3 Структура блоку технології blockchain

Блок в blockchain складається із заголовка і тіла [3]. Структура блоку зазначена на рис.1.3.

Рисунок 1.3 – Структура блоку

Тіло блоку – це просто список записів. Блоки в blockchain пов'язані за допомогою ключів, оскільки в заголовку кожного блоку зберігається ключ попереднього блоку. Це технічне рішення забезпечує захищеність blockchain.

По-перше, ключ кожного блоку розрахований на даних усього блоку і ключі попереднього блоку, як зазначено на рис.1.4. А це означає, що в ключі будь-якого блоку закодовані не лише записи цього блоку, але і усі попередні блоки. Навіть сама незначна зміна даних у будь-якому блоці викликає значну зміну його ключа, що, у свою чергу, призведе до зміни ключів усіх подальших блоків.

Рисунок 1.4 – Формування ключа блоку

Таким чином, можна перевірити коректність будь-яких даних, зокрема, упевнитися, чи вірна послідовність блоків, чи не пропущений блок – або, можливо, в середину ланцюга вставлений новий блок, а також – чи відповідає ключ блоку даним, що зберігаються в ньому.

По-друге, ключ блоку повинен задовольняти важливим правилам безпеки, що встановлюють рівень захищеності мережі, який може змінюватися із зростанням мережі.

Поставлена задача вирішується в процесі майнігу. Процес майнігу полягає в тому, щоб знайти ключі, які б задовольнили умові. Складність майнігу змінюється через кожні 2016 блоків, і ця зміна залежить від середньої швидкості майнігу за цей період. Нормальна швидкість майнінг одного блоку – 10 хвилин. Якщо майнери обробляють блоки занадто швидко, складність підвищується, якщо занадто повільно – знижується. Період, необхідний на 2016 блоків, приблизно дорівнює двом тижням.

1.4 Процес видобування ключів в технології blockchain

Майнер – це такий же користувач мережі blockchain, як і усі інші [3]. Але, окрім перевірки і поширення даних, він ще займається створенням нових блоків.

Отримавши нові записи від інших учасників мережі, майнер збирає їх разом, формує заголовок майбутнього блоку і розраховує ключ блоку. Наприклад, після першого розрахунку ключ вийшов ось таким «311731619…». Проте, за правилами, ключ повинен розпочинатися з десяти нулів. Щоб змінився ключ, необхідно змінити початкові дані. Для цього в заголовку блоку передбачено спеціальне поле, яке називається «nonce». При першому розрахунку воно дорівнює 0. Тому майнер міняє значення на «1» і знову розраховує ключ. Тепер він повністю змінився і рівний «687907853…». Тобто знову розпочинається не з нулів. Тоді майнер збільшує «nonce» до «2» і перерозраховує ключ. Щоб знайти відповідне значення ключа, майнерам доводиться робити мільярди перерахунків. І коли відповідний ключ все-таки знайдений, майнер зберігає блок і відправляє його іншим учасникам мережі. Тепер усі записи у блоці підтверджені і захищені ключем, який майже неможливо підробити за доцільний проміжок часу. Причому в ключі блоку закодований і ключ попереднього блоку, що значно ускладнює його дешифрування.

Особливість майнінгу ключів полягає ще і в тому, що цей процес не має прогресу. Простіше кажучи, неважливо, коли майнер почав шукати ключ, скільки записів входить у блок, скільки часу він вже займається розрахунками, скільки ключів він вже перебрав – вірогідність знаходження ключа на будь-якій ітерації завжди однакова. А це означає, що користувач не може зробити передрозрахунок, не може купити ключі, не може створити склад ключів.

За кожен створений блок учасники отримують плату. Хто першим знайшов ключ, той створив блок і заробив віртуальну грошову одиницю. Інші не отримали нічого. Потім вони всі разом беруться за пошук ключа для нового блоку.

Таким чином, процедура розрахунку ключів, звичайно, ускладнює створення блоку, але ще більше вона ускладнює створення підроблених блоків, роблячи цей процес майже неможливим.

1.5 Стійкість blockchain до інформаційних атак

Далі будуть використовуватися такий термін як зловмисник. В даному випадку це користувач мережі blockchain який хоче підробити інформацію в блоках.

Підробити ланцюжок або змінити записи у блоці не вийде, тому що це призведе до зміни ключів в існуючих блоках. Це стане відразу помітно учасникам мережі.

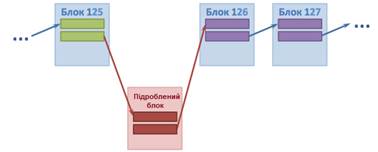

Наприклад, зловмисник вирішив вставити свій підроблений блок з потрібними йому записами між двома вже існуючими блоками і тим самим підробити історію, як зазначено на рис.1.5.

Рисунок 1.5 – Підроблений блок в ланцюжку

У заголовок свого блоку він вставляє ключ попереднього блоку і розсилає інформацію про новий блок усім іншим учасниками. Проте вони відразу ж виявляється підробка, тому що в ключі блоку 126 (і усіх подальших теж) не врахований ключ підробленого блоку.

Єдина можливість обману – зловмисник повинен провести повторну процедуру видобування ключів усіх подальших блоків. Але це неможливо, тому що швидкість генерації нових блоків добросовісними учасниками така сама, як швидкість генерації підроблених блоків зловмисниками, тому що саме так задуманий алгоритм майнингу [3].

Варто визнати, що теоретично шанс так званої «атаки 51%» (коли «зловмисників» більше, ніж «звичайних користувачів») все ж залишається. Але на практиці її втілити майже неможливо.

Вставити підроблені записи у блок не вийде із-за ключів, як це зображено на рис.1.6.

Рисунок 1.6 – Підроблені записи в ланцюжку

При зміні тіла блоку, де знаходяться записи, зміниться і ключ усього блоку. Але в подальших блоках вже збережено правильне значення ключа. Тому будь-який учасник легко може перевірити, що отриманий блок під номером 126 є підробленим.

1.6 Зміст записів блоку технології blockchain

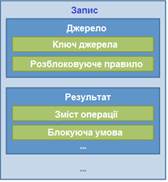

Записи захищені шляхом зв'язування в ланцюжок. Кожен запис містить посилання на попередній запис (джерело), а також блокуючу умову і розблоковуюче правило. Вміст запису зображений на рис.1.7.

Рисунок 1.7 – Вміст запису

Джерело – це посилання на результат з попереднього запису. А результат – це майбутнє джерело для наступного запису. У змісті операції у формалізованому виді описана суть цієї операції, наприклад, «перевести 100 BTC». Кожен результат захищений блокуючою умовою, завдяки якій хто завгодно не зможе ввести новий запис. Як зазначено на рис.1.8, тільки той, хто знає розблоковуюче правило, має право продовжити ланцюжок записів і тим самим змінити інформацію в blockchain.

Рисунок 1.8 – Ланцюжок блоків даних

Наприклад, у попередньому записі користувачеві А перерахували гроші з блокуючою умовою «Ключ пароля дорівнює 500868790…». Щоб витратити ці гроші, користувач А повинен створити новий запис, вказавши в його розблоковуючому правилі той самий пароль, а саме правило виглядатиме приблизно так: «Розрахувати ключ від пароля АБВГД». Результат виконання розблоковуючого правила нового запису підставляється у блокуючу умову попередньою, і якщо воно дотримується, то новий запис вважається коректним, тобто він дійде до майнера, який включить її у блок. Якщо ж умова не виконується, наприклад, тому що введений неправильний пароль, то користувачі не передаватимуть цей запис, а майнер не включить його у блок. Тобто операція буде знехтувана мережею blockchain.

Для опису правил і умов використовується мова програмування, яка дозволяє задавати складну логіку і правила взаємодії учасників. Крім того, джерел і результатів в кожному записі може бути декілька, тобто запис може перетворити декілька записів-джерел в декілька записів-результатів. Таким чином, за допомогою технології blockchain можна створити «смарт»-контракти, які можуть дозволити формалізувати стосунки не лише між людьми, але і між роботами і програмами.

Підводячи підсумок слід зауважити, що blockchain украй перспективна технологія у сфері захисту інформації. Використовуючи додатки створені на основі blockchain можна захиститися від кредитного шахрайства, масового розкрадання грошей і проникнення в закриті системи. Державні сервіси, пов'язані з оформленням документів, видачою і підтвердженням прав і довідок, можна реалізувати у вигляді відкритого реєстру на базі blockchain. Також на основі даної технології можна створювати додатки такі як мессенджери, файлообмінники, біржі, реєстратори доменів і системи електронних голосувань, що відкриють людям доступ до нових і безпечних соціальних послуг.

2 АНАЛІЗ ТЕХНОЛОГІЙ ПОБУДОВАНИХ НА BLOCKCHAIN. КОНЦЕПЦІЯ ДЕЦЕНТРАЛІЗОВАНОЇ АВТОНОМНОЇ ОРГАНІЗАЦІЇ

2.1 Технології побудовані на основі blockchain

Технологія blockchain знайшла найбільше застосування у сфері криптовалют. На даний момент існує велика кількість різних криптовалют. Їх перелік постійно зростає. Одні валюти з'являються, інші – зникають. Але переваги, які надає такий вид валюти, забезпечують їм стабільну популярність. З усіх криптовалют найбільше виділяються Bitcoin, Dash та Ethereum.

2.1.1 Bitcoin

Bitcoin (ВТС) – це однорангова, децентралізована система з однойменної віртуальною валютою [4]. Тобто в системі відсутній керуючий елемент, будь-який користувач може брати участь у її функціонуванні, і це буде відбуватися на рівних умовах для кожного з них. Для того щоб уникнути знецінення віртуальної валюти в системі ВТС заданий алгоритм генерації валюти, який обмежує емісію. Для використання системи не потрібно вказувати ніяких своїх особистих даних.

Оскільки Bitcoin незабезпечена валюта то її емітентом є всі учасники системи, які підтримують валюту шляхом її використання або поширення, що сприяє зміцненню її позицій. Між усіма учасниками системи, які проводять транзакції, встановлюється прямий зв'язок без будь-яких посередників, що робить використання системи ВТС безкоштовним, оплату проведення транзакції відправник може призвести з власної волі, якщо він зацікавлений у її швидкому здійсненні.

Bitcoin має цілий ряд особливостей, які принципово відрізняють його від інших електронних валют [4]:

1) Децентралізованість.

2) Анонімність.

3) Відсутність контролю за мережею.

4) Захищеність.

Виходячи з властивостей Bitcoin можна зробити висновок, що це навіть скоріше не електронна валюта, а електронне золото: ресурс вичерпний, чим більше його майнінг – тим важче добувати далі, цей ресурс можна скопіювати, теоретично цінність монет з часом тільки зростає, не можна за одні й ті ж монети купити щось двічі, алгоритми роботи системи та криптографічний захист цього не дозволять. Але, на відміну від матеріального золота, Bitcoin має кілька плюсів, один з найважливіших – швидкість здійснення операцій, тобто не потрібно їхати на інший континент з валізою золота, транзакцію можна ініціювати хоч з мобільного телефону перебуваючи на протилежній боці земної кулі від одержувача та через кілька хвилин платіж буде зарахований.

2.1.2 Dash

Dash – це персональна цифрова готівка, що перебуває під захистом просунутої криптографії [5]. Dash функціонує на основі безпечної розподіленої мережі і має суттєву перевагу – дворівневу архітектуру мережі. Вихідний код Dash відкритий і загальнодоступний для перевірки всіма бажаючими. Мережа Dash використовує свою дворівневу структуру і шифрування для забезпечення повної безпеки грошей користувачів.

Dash має ряд ключових особливостей, які вирізняють їх на тлі інших рішень. Dash – це перша криптовалюта, спочатку орієнтована на забезпечення високого рівня реальної приватності транзакцій користувачів, але зберігає при цьому можливість використання технології blockchain для ведення публічного загальнодоступного реєстру операцій. InstantX – це унікальна інновація, що захищає транзакції від подвійної витрати протягом всього декількох секунд, але при цьому забезпечує такий же рівень безпеки, який у інших криптовалютах з'являється тільки після тривалого очікування кількох підтверджень на рівні blockchain [5]. Це забезпечує миттєву оплату в точках продажів, на касах в магазинах і т.д.

Dash використовує алгоритм гешування – X11 [5]. X11 має безліч переваг, але найочевидніше полягає в тому, що графічні GPU процесори при роботі з X11 споживають і виділяють менше енергії, ніж при роботі з алгоритмом Scrypt (Bitcoin), а значить X11 більш екологічний і менше зношує обладнання.

Ймовірно, одна з найважливіших інновацій Dash і ключовий елемент всієї системи – це заохочення роботи повних нод мережі, Мастернод. Мастерноди критично важливі компоненти мережі, що забезпечують функціонування багатьох діючих і планованих сервісів. Ці ноди є вузлами пірінгової мережі і працюють цілодобово, як правило на виділених серверах або віртуальних серверах, розміщених по всьому світу на професійному обладнанні в сучасних датацентрах. Ці ноди транслюють повідомлення мережі, підтримують синхронізацію blockchain, забезпечують безпеку мережі і її розширену функціональність для системи миттєвих транзакцій InstantX, системи забезпечення приватності та інших.

2.1.3 Ethereum

Ethereum – це відразу і платформа, і мова програмування, яка дозволить розробнику створювати і публікувати розподілені додатки наступного покоління [6]. Ether, внутрішня валюта Ethereum, забезпечує повноваження додатків і діє як «знак обміну» всередині цієї децентралізованої мережі. Мережа може використовуватися для кодифікованої і безпечної передачі чого завгодно: результатів голосування, доменного імені, договорі та угод.

Ефективність Ethereum полягає в тому, що він надає більше інструментів для користувачів і виправляє всі питання, пов'язані з масштабністю даних при їх обробці. Ethereum використовує алгоритм гешування Dagger-Hashimoto [6].

За винятком криптографічної системи повідомлення Ethereum, його основні функції все ж фінансові [6]. Користувачі будуть безпосередньо брати участь в грошових переказах з використанням власної валюти під назвою Ether, що працює приблизно за тими ж принципами, що і Bitcoin. Транзакції будуть проходити відповідно до сценаріями або «контрактами», виконання яких буде гарантовано самою мережею. Ці контракти можуть включати будь-які умови за участю будь-яких об'єктів або дій, які обговорюють між собою учасники системи. Купівля-продаж, інвестиційні послуги, спадковість, навіть ставки на спорт. Все те ж саме, що і в вигляді на папері, тільки в електронній формі і з одним великим відмінністю: для запевнення, контролю та виконання умов договору не потрібен юрист, нотаріус, торговий агент, іншими словами будь-який посередник між учасниками угоди. Щоб укласти такий договір, взагалі не потрібна буде людина, все буде працювати всередині мережі, на договорах буде цифрова криптографічний підпис, що виключає махінації.

2.1.4 Порівняння характеристик криптовалют

Так як криптовалюту можна примножувати, покращуючи захист системи, на її стабільність впливають алгоритм хешування, час перерахунку складності і очікуваний час генерації блоків. Співвідношення цих показників і дозволяє виявити – яка з криптовалюта краще.

Таблиця 1 – Ключові характеристики криптовалют

| Coins | Алгоритм | Час перерахунку складності | Очікуваний час генерації |

| BTC | SHA-256 | 2016 блоків | 10 хвилин |

| DASH | X11 | 1 блок | 2,5 хвилини |

| ETH | Dagger-Hashimoto | 64 блоків | 10-15 секунд |

З огляду на те, що жодна з цих грошових одиниць нічим не підкріплена, кращою криптовалюта є та, яка краще за всіх захищена, тобто стабільна. Захищеність системи визначає довіру до неї і затребуваність криптовалюти. Захищеність мережі забезпечує попит на валюту і зростання її вартості, згладжує або стабілізується емісією.

2.2 Концепція Децентралізованої Автономної Організації

ДАО – це програмний код, який нерідко називають «смарт»-контрактом[7]. Код дає можливість іншим користувачам, якими також можуть бути інші ДАО, обмінюватися криптографічно завіреними інструкціями (наприклад, цифровими підписами голосів).

ДАО складається з набору самостійно функціонуючих програм, які без людської участі здійснюють завдання по роботі організації. Його завданням є розподіл коштів, наприклад, дивідендів або заробітної плати. Це відбувається при отриманні цифрового сигналу про те, що завдання виконане (або не виконано).

Наприклад, існує невелика благодійна організація, співробітники якої працюють в політично і економічно нестабільному регіоні. При цьому всередині організації діють суворі правила по контролю над фінансовими потоками. Тому співробітники вирішили налаштувати ДАО як ескроу-агента в децентралізованій хмарі. ДАО буде займатися щомісячним розподілом зарплати співробітникам. При цьому зарплата персоналу нараховується, якщо кількість цифрових підписів перевищує певний поріг. Підписи надають жителі даного регіону, якщо вони бачать, що співробітники організації дійсно виконують свою роботу. Як тільки набирається достатня кількість підписів, контракт автоматично спрацьовує, розподіляючи кошти серед співробітників (правильніше буде сказати, що до загального адресою будуть видані закриті ключі). Умови, при яких контракт спрацює, також можна налаштувати в залежності від кількості голосів акціонерів. Це буде робитися точно так же, як сьогодні проходять голосування в раді директорів компаній або зборах акціонерів.

На даному етапі концепція ДАО може бути впроваджена в будь-якій організації, бізнес-процеси якої можливо описати за допомогою розумних контрактів [7]. Дуже важливою частиною такої системи є проблема цілісності інформації, з якою працює ДАО. Тому першими організаціями, які зможуть впровадити і реалізувати цю концепцію будуть такі організації, які працюють з нематеріальними цінностями.

2.3 Реалізація Децентралізованої Автономної Організації

Як уже було зазначено ДАО – це структура, яка використовує «смарт»-контракти для розширення функціональності blockchain.

Існують окремі реалізації ДАО, такі як децентралізована автономна корпорація (ДАК) у Bitcoin, децентралізоване управління на основі blockchain (Decentralized Governance by Blockchain, DGB) у Dash та ДАО у Ethereum. Всі вони будуть розглянуті далі.

2.3.1 Bitcoin

У Bitcoin аналогом ДАО є децентралізована автономна корпорація. ДАК – це компанії, у яких немає традиційних власників та центральних керівних органів на кшталт ради директорів [8].

У ДАК права володіння виражені в blockchain або іншому пірінговому публічному журналі. Як і Bitcoin, цей blockchain розподілений між великою кількістю вузлів, жоден з яких не є привілейованим. Крім того, зазвичай передбачається, що процеси прийняття рішень і навіть виробництва товарів або надання послуг також «розподілені» між великою кількістю рівноправних учасників.

ДАК – являє собою blockchain з порівняно невеликим і чітко визначеним набором ключових інновацій, профінансованих за рахунок попереднього продажу монет або токенів [8].

Прийом людей на роботу в ДАК розмиває уявлення про те, що в ній є «автономним»: організація більше не є самодостатнім ПО, а замість цього платить співробітникам і як мінімум частково залежить від них у своїй діяльності. Однак індивідуальні «делегати» залишаються анонімними – все люди, найняті ДАК, працюють незалежно один від одного, не формуючи ієрархічну структуру.

2.3.2 Dash

У Dash аналогом ДАО є децентралізоване управління на основі blockchain (Decentralized Governance by Blockchain, DGB), будь-який бажаючий може запропонувати зміни для поліпшення Dash [9]. Власники Мастернод щомісяця голосують за цими пропозиціями, спектр яких варіюються від маркетингових питань і рішень, що стосуються співтовариства, до прямих змін протоколу Dash.

На відміну від ДАО, Dash фінансує свої проекти власними грошима внутрішньої мережі, виробленими майнерами і проконтрольованими на рівні протоколу мережі Мастернодами.

Такий метод фінансування сприяє зміцненню всієї системи, створюючи позитивний зворотний зв'язок з її капіталізацією – відбувається повернення витрачених кошти назад в систему у вигляді поліпшень і удосконалень як самої криптовалюта Dash, так і екосистеми навколо неї.

2.3.3 Ethereum

Ethereum був створений в першу чергу для розробників, але, як і будь-які інформаційні технології, він відкриває нові можливості для бізнесу.

ДАО може вибирати сервіс-провайдера для створення технології або розробки продукту, або переславши гроші безпосередньо або підписавши розумний контракт. У «смарт»-контракті прописані умови співпраці між ДАО і її сервіс-провайдером [10].

Після вибору сервіс-провайдера, ДАО зможе викликати функції з «смарт»-контракту сервіс-провайдера, встановлюючи значення робочих параметрів, наприклад, який відсоток від кожної транзакції використовується для подальшого фінансування ДАО, або при досягненні якого етапу сервіс-провайдер отримує певну винагороду.

Які параметри доступні, залежить від «смарт»-контракту сервіс-провайдера, і можуть варіюватися від повного невтручання в його дії до повного контролю ДАО над операціями[10].

Голосування буде проходити за допомогою офіційного Ethereum GUI для гаманця, через автоматично згенерований HTML інтерфейс.

2.4 Вибір технології

Bitcoin схожий на звичайну організацію, тобто: є продукт (розрахунковий шар), акціонери (власники BTC), доходи (плата за транзакції), витрати (платежі майнерам), співробітники (майнери), права голосу (майнери), статут (ядро Bitcoin), а також клієнти (користувачі Bitcoin).

Всі ці особливості є умовними вимогами до будь-якої організації і, як можна побачити, і Bitcoin, і вся технологія blockchain відповідають цим вимогам.

Bitcoin може розглядуватися і як гроші, і як організація, і як ДАО. Крім цього, так само будуть проаналізовані інші криптовалюти, такі як Ethereum і Dash.

2.4.1 Bitcoin

ДАО-характеристики [11]:

1) Продукт: децентралізований розрахунковий рівень.

2) Акціонери: власники Bitcoin.

3) Доходи: збір за транзакції.

4) Витрати: майнери.

5) Співробітники: майнери.

6) Права голосу: майнери.

7) Статут: ядро Bitcoin.

8) Клієнти: користувачі Bitcoin.

Переваги:

- найбільша ринкова капіталізація;

- найбільш ліквідний ринок з усіх технологій blockchain;

- найбільша база користувачів;

- обмежена пропозиція;

- найперша з технологій blockchain;

- інвестувати в розмірі понад 1 млрд доларів в компанії, що становлять інфраструктуру.

Недоліки:

- Контролюється декількома великими компаніями-Майнер, які не обов'язково володіють часткою в біткоіни;

- Розробка фінансується сторонніми організаціями.

2.4.2 Dash

ДАО-характеристики[11].:

1) Продукт: децентралізовані платіжна система.

2) Акціонери: власники Dash.

3) Доходи: збір за транзакції, InstantX, захист анонімності.

4) Витрати: майнери, Мастерноди і бюджетні пропозиції.

5) Співробітники: майнери і Мастерноди.

6) Права голосу: Мастерноди.

7) Статут: ядро Dash.

8) Клієнти: користувачі Dash.

Переваги:

- платить 11% дивідендів;

- інвестори мають право голосу;

- обмежена пропозиція;

- розвиток фінансується безпосередньо з blockchain;

- 2-рівневаа мережа, що дозволяє підтримувати сервіси всередині мережі.

Недоліки:

- не так багато ліквідності як у bitcoin або Ethereum;

- молода технологія.

2.4.3 Ethereum

ДАО-характеристики[11].:

1) Продукт: розподілений всесвітній комп'ютер.

2) Акціонери: власники Ethereum.

3) Доходи: збір за транзакції.

4) Витрати: майнери.

5) Співробітники: майнери.

6) Права голосу: майнери.

7) Статут: ядро Ethereum.

8) Клієнти: користувачі Ethereum.

Переваги:

- перший світовий децентралізований комп'ютер;

- фонд розвитку використовується для фінансування розробників;

- велика кількість розробок виконуваних на платформі.

Недоліки:

- контролюється майнер, які не обов'язково володіють часткою в Ethereum;

- молода технологія.

Виходячи з вищеописаних даних для створення додатка на основі blockchain було вирішено використовувати технологію Ethereum. Це відразу и платформа, и мова програмування, яка дозволяє створювати публікувати розподілені додатки. Ethereum відмінно підходить для експериментів, тестування і напрацювання нових ідей.

3 СТВОРЕННЯ ДЕЦЕНТРАЛІЗОВАНОЇ АВТОНОМНОЇ ОРГАНІЗАЦІЇ

3.1 Створення жетонів на основі технології Ethereum

Проект Ethereum створений з метою перевлаштувати інтернет на принципах Bitcoin і допомогти користувачам обзавестися персональною криптовалютою. З його допомогою можна створювати як додатки працюючі на основі blockchain-технології, так і нову криптовалюту [12]. Створення нової криптовалюти проводиться таким чином:

1) Установка Ethereum Wallet.

Розробниками DEVCON1 був створений офіційний Ethereum-гаманець з простим, призначеним для користувача інтерфейсом. При запуску програми спливає вікно, в якому відбувається процес скачування усіх транзакцій мережі Ethereum. Для завершення цього процесу може знадобитися деякий час. В середньому на це йде приблизно 6 годин.

Після скачування усієї історії блоків, відкривається офіційний гаманець Ethereum. Гаманець зображений на рис 3.1.

Рисунок 3.1 – Гаманець Ethereum.

Щоб поповнити гаманець Ethereum треба скопіювати Ethereum-адресу і перекласти на неї, ту кількість Ether, яка потрібна.

Відмінною рисою офіційного гаманця Ethereum є те, що в ньому можна самостійно обирати комісію за переказ [12]. Відповідно якщо вибрати комісію за платіж більше, швидкість його зарахування на адресу одержувача значно виросте.

2) Створення валюти (токенів).

В першому контракті, створюються жетони (токени). Жетони в екосистемі Ethereum це особиста розрахункова одиниця, яка може виконувати функції: монет, балів голосування, золотих сертифікатів, боргових зобов'язань, ігрових предметів і тому подібне [12]. Жетони усіх типів мають схожі властивості і мають однакові базові функції – їх можна передавати. Це означає, що жетон, який буде створений автоматично буде сумісний з Ethereum Wallet або іншими подібними програмами.

Для створення власних жетонів у вкладці «CONTRACTS» викликається команда «DEPLOY NEW CONTRACT».

Далі вводиться код контракту (Додаток А).

Цей код вписується в поле «SOLIDITY CONTRACT SOURCE CODE». З лівого боку з'явився список «SELECT CONTRACT TO DEPLOY». Обирається «MyToken». З'являються додаткові налаштування для створення своїх жетонів. В принципі там можна писати все що завгодно, але в цій роботі вони заповнені так:

10000 – це кількість жетонів яке буде створено.

My DAO Shares – це назва для жетонів.

N – це символ для валюти.

2 – це кількість знаків після коми.

Всі вищезазначені дані зображені на рис 3.2.

Рисунок 3.2 – Створення жетонів.

Прокрутивши сторінку вниз можна побачити кількість Ether, яку треба заплатити для того, щоб контракт почав працювати в системі. Далі необхідно надрукувати свій пароль для підтвердження.

Далі, на головній сторінці можна побачити новий жетон. Жетон зображений на рис 3.3.

Рисунок 3.3 – Жетон

Ось так був створений нові жетони. Такі жетони можуть бути корисні для взаєморозрахунків у співтовариствах, або для обліку робочого годинника або для яких-небудь програм лояльності.

3.2 Створення «смарт»-контракту

Жетони були створені. Далі буде створений новий контракт, який використовуватиме вже нові жетони. В цьому «смарт»-контракті буде описана демократична організація на blockchain. Кожен у кого є жетони зможе голосувати за пропоновані рішення [13].

У вкладці «CONTRACTS» обирається команда «DEPLOY NEW CONTRACT» і вводиться код DAO (Decentralized Autonomous Organization) в полі «SOLIDITY CONTRACT SOURCE CODE».

Обрав з випадного списку контракт Democracy буди встановлені такі параметри:

1) У полі «sharesAddress» була вписана адреса контракту, яка описує нові жетони.

2) У полі «minimumSharesForVoting» вказується мінімальний кворум, який потрібний, щоб питання було прийняте. Одиниці виміру – «центи». Тобто з урахуванням двох знаків після коми число 500 означатиме 5.00 токенів. Наприклад, у користувача 100 токенів. Отже для ухвалення рішення досить 5% голосів.

3) «minutesForDebating»: це мінімальний час, який відводиться на голосування з одного питання.

Всі вищезазначені дані зображені на рис 3.4.

Рисунок 3.4 – Створення контракту для DAO

Посилання на новий контракт відобразиться у вкладці «CONTRACTS». Контракт для DAO зображений на рис 3.5.

Рисунок 3.5 – Контракт для DAO

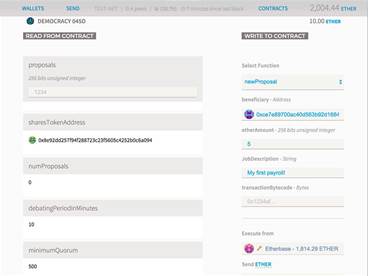

«SHOW CONTRACT INFO» відкриває нове вікно, яке зображене на рис 3.6. Екран розділений на дві частини. Ліворуч «читати з контракту», праворуч «вписати в контракт». Читання з blockchain не робить ніяких обчислень, тому воно безкоштовне, тобто не вимагає Ether. «sharesTokenAddress» це адреса валюти. А в полі «numProposals» написано, що по цьому контракту ще немає пропозицій [13].

З правого боку екрану перераховані ті функції, які роблять обчислення і вносять зміни у blockchain. Тому вони платні, тобто вимагають Ether. Щоб створити нову пропозицію була обрана команда «newProposal».

Рисунок 3.6 – Інформація контракту ДАО

У полі «beneficiary» буда вказана адреса людини, якій переказуються гроші із загального фонду. Трохи нижче в полі «JobDescription» можна написати причину, через яку відбувається цей переказ. Через декілька секунд після запуску кількість пропозицій («numProposals») за контрактом збільшиться на одиницю. І сама пропозиція відобразиться ліворуч. Пропозиції нумеруються, починаючи з нуля. Тому у першої пропозиції («proposal») буде номер – 0. Якщо пропозицій буде багато, можна буде подивитися будь-яку з них, досить ввести порядковий номер в поле proposal [13].

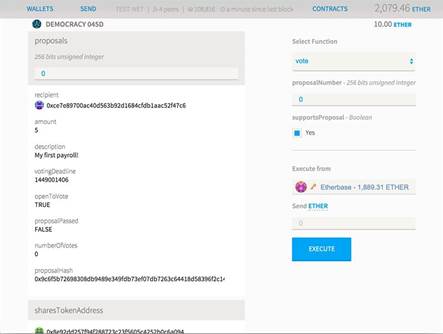

Для того, щоб проголосувати за пропозицію була обрана функція «vote» з випадного списку, був введений номер пропозиції і включений прапорець «Yes». Все це зображено на рис 3.7.

Рисунок 3.7 – Голосування

Коли мінімальну кількість голосів набрано, можна виконати контракт («executeProposal»).

Якщо все пройшло добре, то можна побачити результати голосування через декілька секунд. Параметр «відкритий для голосування» («openToVote») вимкнеться, а підсумок голосування з'явиться в полі «proposalPassed». Кількість Ether у фонді цього контракту зменшиться, тому що частина його буде відправлена одержувачеві, який був вказаний на самому початку.

3.3 Децентралізована Автономна Організація

Таким чином була створена демократична організація, яка управляється за допомогою blockchain і використовує виключно цифрові жетони. Цей «смарт»-контракт можна використовувати в реальних організаціях.

Наприклад, на основі цієї технології можна створити систему електронного голосування у вищому навчальному закладі. Кожна транзакція blockchain, яка несе інформацію з результатом голосування буде підписана цифровим підписом. Додаток може бути встановлено на персональний ПК, планшетних комп’ютерах і смартфонах.

Якщо голосування буде проходити у вищому навчальному закладі, то достатньо декількох комп’ютерів на яких будуть зберігатися blockchain та облікові записи виборців.

Для того, щоб ідентифікувати виборця, можна буде використовувати наступні варіанти ідентифікації:

– цифровий підпис;

– QR-коди;

– ID-карти.

Створену систему можна використовувати не тільки для голосування. Фактично «смарт»-контракт можна створити для всього, що можливо оцифрувати. Заліки, екзамени, наявність студента на лекціях і т.д. Тим не менш безпека ДАО може бути незахищеною від певних загроз. Загрози та рішення щодо їх усунення зазначені в табл. 3.1.

Таблиця 3.1: Загрози ДАО та рішення по їх усуненню

| № | Загроза | Рішення |

| Позитивна упередженість | Пільговий період після голосування | |

| Атака переслідуванням | Можливість прямого виходу з ДАО зі своїми засобами | |

| Атака на ціну токенів | Можливість прямого виходу з ДАО зі своїми засобами | |

| Раптова атака | Однакова кількість токенів у всіх учасників | |

| Атака зв'язаними руками | Ввести посаду фахівця з безпеки |

Для ДАО необхідно ввести посаду фахівця з інформаційної безпеки [14]. Його роботою стане відстеження і відображення можливих атак, включаючи соціальні, технічні та економічні атаки. Наявність такого фахівця буде ефективним методом забезпечення безпеки ДАО.

Слід звернути увагу на те, що хоч ДАО була створена звичайним користувачем Ethereum, вона не знаходиться під його контролем. Контракт без участі користувача, тепер виконуватиметься за правилами, які в нього були записані. Його не можна буде підкупити, спотворити. Правила постійні незалежно ні від чого.

4 ОХОРОНА ПРАЦІ

4.1 Аналіз умов праці

Аналіз умов праці проводився в робочому приміщенні з використанням ЕОМ. Кількість робочих місць – 6, кількість ЕОМ – 6. Приміщення має розміри: довжина 7м, ширина 6м, висота 3м. обсяг відділу 126  , площа 42

, площа 42  . Площа вікон 6

. Площа вікон 6  .

.

Згідно ДСАН ПІН 3.3.2-007-98 в приміщенні на одне робоче місце повинно виділятися площу не менше 6  і обсяг не менше 20

і обсяг не менше 20  [15].Проаналізував розташування робочих місць у відділі можна сказати, що на одне робоче місце припадає площа 7

[15].Проаналізував розташування робочих місць у відділі можна сказати, що на одне робоче місце припадає площа 7  і обсяг 21

і обсяг 21  .

.

4.2 Промислова безпека

За ступенем небезпеки ураження електричним струмом згідно ПУЕ-2011 приміщення належить до класу приміщень без підвищеної небезпеки ураження електричним струмом [15]. Умови, які створюють підвищену і особливу небезпеку (підвищена вологість, струмопровідна пил, струмопровідні підлоги, можливість одночасного дотику до заземленим металоконструкцій будівлі і металевих поверхонь електроприладів, хімічно активні речовини), відсутні.

З метою уникнення ризику ураження людини електричним струмом проектом передбачається використання таких технічних засобів захисту:

а) необхідно проводити контроль ізоляції відповідно до вимог ПУЕ-2011. Контроль проводити між нульовим і фазним провідниками і між фазами. Опір ізоляції не менше 500 кОм на фазу. Контроль проводити не рідше 1 разу на рік при відключеному електроживленні;

б) так як використовується електрична мережа з заземленою нейтраллю напругою до 1000В, то згідно з НПАОП 40.1-1.32-01 всі металеві конструкції і частини обладнання, доступні для дотику людини і не мають інших видів захисту, що забезпечують електробезпеку, були занулені. Всі корпуси ПЕОМ з'єднані з глухозаземленою нейтраллю джерела живлення за допомогою нульового захисного провідника. Занулення перетворює замикання на корпус в однофазне коротке замикання, в результаті чого спрацьовує максимальний струмовий захист, яка селективно відключає пошкоджену ділянку мережі;

в) проведення інструктажів з техніки безпеки здійснюється відповідно до НПАОП 0.00-4.12-05:

1) вступний інструктаж – проводиться інженером з охорони праці з усіма працівниками незалежно від освіти та стажу роботи. Даний інструктаж включає в себе ознайомлення з режимом праці та відпочинку даного підприємства а також з правилами промислової і пожежної безпеки;

2) первинний на робочому місці – проводиться на початку виробничої діяльності керівником структурного підрозділу. Включає в себе ознайомлення з небезпечними і шкідливими факторами, які можуть виникати на даному робочому місці, з індивідуальними засобами захисту, що застосовуються на робочому місці, з безпечними прийомами роботи;

3) повторний – проводиться один раз на півроку з усіма працівниками за програмою первинного інструктажу.

4) позаплановий – проводиться при заміні і модернізації устаткування, при зміні технологічного процесу, при введенні в дію нових стандартів і правил з охорони праці. Включає в себе ознайомлення з новим обладнанням і повторенням правил промислової безпеки, якщо стався нещасний випадок на виробництві.

5) цільовий – проводиться при виконанні разових робіт, не пов'язаних з основним видом діяльності, при ліквідації аварій, надзвичайних ситуацій, катастроф.

4.3 Виробнича санітарія і гігієна праці в приміщенні

Виробнича санітарія – це система організаційних заходів і технічних засобів, що усувають або зменшують вплив шкідливих виробничих факторів на працюючих [15].

До санітарно-гігієнічним вимогам, які пред'являються до повітряного середовища і умов роботи в відділі, відносяться:

– Норми мікрокліматичних параметрів (допустимі температура, відносна вологість і швидкість руху повітря);

– Норми подачі свіжого повітря в робочі приміщення;

– Гранично допустимі рівні шумів;

– Норми освітлення робочих місць.

Оптимальні і допустимі норми температури, відносної вологості і швидкості руху повітря в робочій зоні виробничих приміщень відповідно до НПАОП 0.00-1.28-10 і ДСН 3.3.6.042-99 наступні:

– В холодний період: температура 22-24 С, відносна вологість 40-60%, швидкість руху повітря менше або дорівнює 0,1 м/с;

– В теплий період: температура 23-25 С, відносна вологість 40-60%, швидкість руху менше або дорівнює 0,1 м/с.

Для підтримки в приміщенні оптимальних і допустимих норм температури, відносної вологості і швидкості руху повітря передбачена система опалення та кондиціонування.

Освітлення приміщення повинно бути м'яким, без блиску, забарвлення інтер'єру – спокійною для візуального сприйняття. Раціональне колірне оформлення приміщення поліпшить санітарно-гігієнічні умови праці, підвищення безпеки і продуктивності праці, так як забарвлення виробничих приміщень впливає на нервову систему людини, його настрій.

Система освітлення виконується відповідно до таких вимог:

– Відповідність рівня освітленості робочих місць характеру виконуваної зорової роботи;

– Достатньо рівномірний розподіл яскравості на робочих поверхнях і в навколишньому просторі;

– Сталість освітленості в часі;

– Оптимальна спрямованість випромінюваного освітлювальними приладами світлового потоку;

– Довговічність, економічність, електро- та пожежобезпечність, естетичність і зручність в експлуатації.

У залі ПК знаходиться два вікна шириною 1,5 м і висотою 2 м.

Фактор, на який необхідно звернути увагу, є підвищений рівень шуму.

Шум є одним з найбільш поширених у виробництві шкідливим фактором [16]. Прояв шкідливого впливу шуму на організм людини різноманітний: так шум з рівнем 80 дБ ускладнює розбірливість мови, викликає зниження працездатності і заважає нормальному відпочинку, тривалий вплив шуму з рівнем 100-120 дБ на низьких частотах і 80-90 дБ на середніх і високих частотах може викликати незворотні втрати слуху (туговухість), що характеризуються постійною зміною порогу чутності, а шум з рівнем 120-140 дБ здатний викликати механічне пошкодження органів слуху.

Дія шуму не обмежується впливом тільки на органи слуху [16]. Вплив шуму на вегетативну нервову систему проявляється навіть при невеликих рівнях звуку 40-70 дБ, що призводить до порушення периферичного кровообігу, за рахунок звуження капілярів шкірного покриву і слизових оболонок.

Відповідно до ГОСТ 12.1.003-83 захист від шуму, а також шуму, проникаючого зовні, здійснюється наступними методами: зменшенням шуму в джерелі; застосуванням засобів колективного по ГОСТ 12.1.029-80 і індивідуальної по ГОСТ 12.4.051-87 захисту; акустичної обробкою робочих приміщень; зменшенням шуму по дорозі його розповсюдження.

Оскільки підвищений рівень шуму на робочому місці є домінуючим шкідливим фактором, проведемо розрахунок звуко поглинаючого покриття.

Зал ПК, що розглядається в даному дипломному проекті, має наступні розміри: довжина 9м, ширина 8м, висота 4м. Площа вікон становить 6м, підлога паркетна по дерев'яній підставі.

Облицьовуються стіни і стеля. Вихідні дані і порядок розрахунку

Необхідно розрахувати сумарний шум, виходячи з того, що L – рівень шуму від одного джерела складає 57, а число джерел – 6. Постійна приміщення в нашому випадку становить 21  .

.

Згідно з формулою (4.1):

(4.1)

(4.1)

Розрахунок звуко поглинаючої здатності конструкції. Для цього знайдемо середній коефіцієнт поглинання акустично обробленого приміщення (4.2):

(4.2)

(4.2)

Визначення коефіцієнта акустично обробленого приміщення (4.3):

(4.3)

(4.3)

Акустичний ефект від застосування облицювальних конструкцій (4.4):

(4.4)

(4.4)

Шум після обробки приміщення (4.5):

(4.5)

(4.5)

Відповідно до ДСН 3.3.6.037-99, ДСанПін 3.3.2.007-98 рівень шуму для користувачів ПЕОМ повинен бути не більше 60 дБ. У приміщенні фактичне значення сумарного рівня шуму не перевищує нормованого значення.

4.4 Пожежна безпека

Пожежею називається неконтрольоване горіння в часі і просторі, що завдає матеріальної шкоди і створює загрозу життю і здоров'ю людей. У сучасних ЕОМ дуже висока щільність розміщення елементів електронних схем.

Виробництво має категорію пожежної небезпеки В, згідно НАПБ Б.03.002-2007, так як у виробництві звертаються тверді горючі речовини і матеріали. Відповідно до цієї категорією виробництва будівлі висотою будівлі більше трьох поверхів мають другий ступінь вогнестійкості.

Виникнення пожежі обумовлюється застосуванням розгалужених систем вентиляції та кондиціонування, розвиненої системи харчування ПЕОМ, а також особливостями об'ємно-планувальних рішень приміщення.

Відповідно до ГОСТ 12.1.004-91 для запобігання пожежі передбачено:

– Не поєднувати системи кондиціонування відділу та інших приміщень;

– Застосовувати загальні або місцеві протипожежні перешкоди;

– Забороняти застосування відкритого вогню і куріння в приміщенні;

– Регулярно здійснювати контроль опору ізоляції.

Для гасіння пожеж в початковій стадії їх виникнення використовують два вогнегасники.

Для ліквідації пожеж рекомендується використовувати первинні засоби пожежогасіння: внутрішні пожежні водопроводи, вогнегасники ручні і пересувні, сухий пісок, азбестові ковдри, кошми та ін.

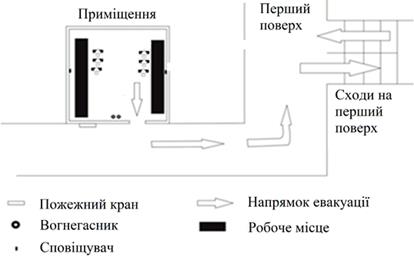

Евакуація під час пожежі протікає в умовах наростаючого впливу небезпечних факторів пожежі. Тому безпеку людей перебуває в прямій залежності від часу перебування їх в будівлі під час пожежі. Короткочасність процесу евакуації досягається пристроєм евакуаційних шляхів і виходів. План евакуації зображений на рис 4.1.

Рисунок 4.1 – План евакуації і розміщення первинних засобів пожежогасіння

Так як кількість працюючих не більше 6 чоловік, то додаткового евакуаційного виходу приміщення не вимагає, тому евакуацію при пожежі слід проводити через робочий вихід.

ВИСНОВКИ

В атестаційній роботі вирішено задачу щодо створення додатка на основі технології blockchain, для його подальшого використання у навчальному закладі.

З цією метою, проведено аналіз характеристик, особливостей і архітектурних принципів технології blockchain. Встановлено, що найбільшого розповсюдження ця технологія зазнала в області криптовалют та в додатках, творених на їх основі. Також встановлено, що технологія blockchain представляє собою серію транзакцій. Ці транзакції за своєю суттю є пакетами різних типів даних в яких можна сберігати та передавати майже все що завгодно.

Розглянуті криптовалюти Bitcoin, Dash та Ethereum. Показано, що Bitcoin – це однорангова, децентралізована система з однойменної віртуальною валютою. В системі відсутній керуючий елемент, будь-який користувач може брати участь у її функціонуванні, і це буде відбуватися на рівних умовах для кожного з них. Bitcoin має цілий ряд особливостей, які принципово відрізняють його від інших електронних валют: децентралізованість, анонімність, відсутність контролю за мережею, захищеність. Встановлено, що Dash – це децентралізована платіжна система, яка використовує механізм «Darksend» для того, щоб зробити транзакції анонімними. Принципові відмінності Dash від інших криптовалют полягають в тому, що всі транзакції в Dash анонімні, майнінг монет менш енерговитратний, так як використовується технологія X11, використовується не однин, а комбінація декількох криптографічних алгоритмів. Рішення про подальший розвиток системи приймають не окремі програмісти, а всі члени мережі Dash через механізм децентралізованого управління. Також встановлено, що Ethereum – це платформа, середа, мережа яка може бути використана для конфіденційної та безпечної передачі чого завгодно, наприклад результатів голосування, або доменного імені, управління компанією, договору або угоди. Мережа має грошову одиницю Ether, на основі якої ведуться розрахунки всередині мережі. Щоб дізнатися яка з криптовалют краще було проведено порівняння алгоритмів хешування, часу перерахунку складності і очікуваного часу генерації блоків.

Розглянута концепція ДАО. Зазначено, що ДАО дає можливість іншим користувачам, обмінюватися криптографічно завіреними інструкціями. ДАО складається з набору самостійно функціонуючих програм, які без людської участі здійснюють завдання по роботі організації. Зазначені можливі варіанти застосування концепції у різних криптовалютах.

Враховуючи переваги та недоліки зазначених технологій, на базі Ethereum були створені жетони та «смарт»-контракт демократичної організації, як найбільш перспективної та багатоцільової технології на основі blockchain на сьогоднішній день в сфері інформаційної безпеки. Розробка проводилася з використанням програми Ethereum Wallet та високорівневої мови програмування Solidity. Створена демократична автономна організація управляється за допомогою blockchain і використовує виключно цифрові жетони. На основі цієї технології можливо створити систему електронного голосування у вищому навчальному закладі. Встановлено, що кожна транзакція blockchain несе інформацію з результатом голосування буде підписана цифровим підписом. Зазначені можливі загрози для цієї системи та рішення для їх нейтралізації.

Досліджені питання охорони здоров’я людини при роботі з ЕОМ. Виявлено, що шкідливими і небезпечними чинниками є: локальне стомлення, загальна втома; стомлюваність очей; небезпека ураження електричним струмом; пожежна безпека. В аварійних ситуаціях комп'ютер повинен негайно відключений від мережі: при відключенні електричної енергії; при пожежі; при появі запаху диму.

ПЕРЕЛІК ПОСИЛАНЬ

1. Худорожков Р. Как blockchain изменит нашу жизнь? [Електронний ресурс] / Роман Худорожков // RUSBASE. – 2016. – Режим доступу до ресурсу: http://rusbase.com/opinion/blockchain/.

2. Математика Биткойна [Електронний ресурс] // Bit•Новости. – 2014. – Режим доступу до ресурсу: https://bitnovosti.com/2014/11/06/bitcoin-ma

| <== предыдущая лекция | | | следующая лекция ==> |

| Преимущества, недостатки и сравнительная характеристика | | | Предмет гражданского права. Понятие гражданского права |

Дата добавления: 2016-07-09; просмотров: 1983;