В информационных системах

8.7.1. Требования к защите информации

Конкретные требования к защите, обусловленные спецификой автоматизированной обработки информации, определяются совокупностью следующих факторов:

□ характером обрабатываемой информации;

□ объемом обрабатываемой информации;

□ продолжительностью пребывания информации в автоматизированной системе обработки информации;

□ структурой автоматизированной системы обработки данных;

□ видом защищаемой информации;

□ технологией обработки информации;

□ организацией информационно-вычислительного процесса в автоматизированной системе обработки данных;

□ этапом жизненного цикла автоматизированной системы обработки данных. Информация должна защищаться во всех структурных элементах информационной системы.

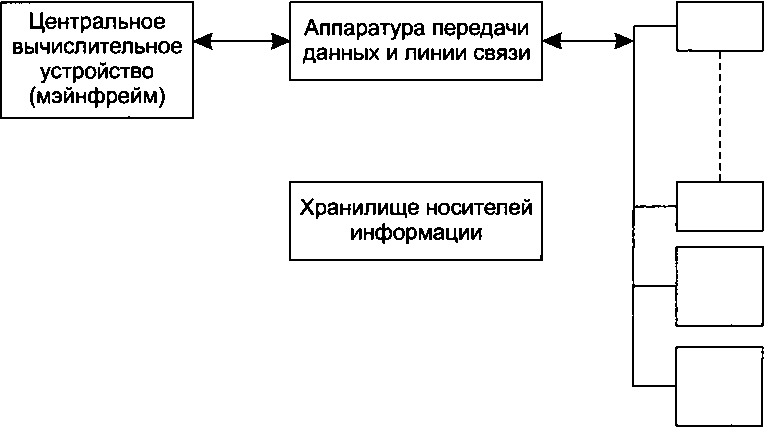

На рис. 8.4 представлена структурная схема автоматизированной системы обработки информации с мэйнфреймовой структурой (одним центральным вычислителем и пользовательскими местами в виде терминалов). Именно такая система обеспечивает наиболее эффективную защиту информации. Если терминалами пользователя являются персональные компьютеры, необходимо сделать конструктивно невозможными бесконтрольные снятие и ввод информации через устройства ввода-вывода (например, физически заблокировать или удалить все разъемы подключения USB-устройств, порты ввода-вывода, устройства чтения гибких и лазерных дисков).

|

| хТермина / пппьапп; |

| налы пользователей |

| Устройства группового ввода-вывода Внешние запоминающие устройства |

| Рис. 8.4. Структурная схема информационной системы |

| / |

\

Защита информации в терминалах пользователей: защищаемая информация может находиться только во время сеанса; должна быть исключена возможность просмотра отображаемой информации со стороны;

информация, имеющая ограничительный гриф, должна выдаваться (отображаться) совместно с этим грифом.

Защита информации в устройствах группового ввода-вывода: в устройствах группового ввода-вывода информация может находиться только во время решения задач либо с нормированной длительностью хранения;

□ устройства отображения и фиксации информации должны исключать возможность просмотра отображаемой информации со стороны;

□ информация, имеющая ограничительный гриф, должна выдаваться (отображаться) совместно с этим грифом.

Защита информации в аппаратуре и линиях связи:

□ в аппаратуре и линиях связи защищаемая информация должна находиться только в течение сеанса;

□ линии связи, по которым защищаемая информация передается в явном виде, должны находиться под непрерывным контролем на все время сеанса передачи;

□ перед началом каждого сеанса передачи должна осуществляться проверка адреса выдачи данных;

□ при передаче большого объема защищаемой информации проверка адреса передачи должна производиться периодически (через заданные промежутки времени или после передачи заданного числа знаков сообщения);

□ при наличии в составе аппаратуры связи процессоров и запоминающих устройств должна вестись регистрация данных обо всех сеансах передачи защищаемой информации.

Защита информации в центральном вычислителе:

□ защищаемая информация в оперативном запоминающем устройстве может находиться только во время сеансов решения соответствующих задач, во внешних запоминающих устройствах — минимальное время, определяемое технологией решения соответствующей прикладной задачи в автоматизированной системе обработки данных;

□ устройства отображения и фиксации информации должны исключать возможность просмотра отображаемой информации со стороны;

□ информация, имеющая ограничительный гриф, должна выдаваться (отображаться) совместно с этим грифом;

□ при обработке защищаемой информации должно осуществляться установление подлинности всех участвующих в обработке устройств и пользователей с ведением протоколов их работы;

□ всякое обращение к защищаемой информации должно проверяться на санкци- онированность;

□ при обмене защищаемой информации, осуществляемом с использованием линий связи, должна осуществляться проверка адресов корреспондентов. Защита информации во внешних запоминающих устройствах.

□ сменные носители информации должны находиться на устройствах управления в течение минимального времени, определяемого технологией автоматизированной обработки информации;

□ устройства управления внешних запоминающих устройств, на которых установлены носители с защищаемой информацией, должны иметь замки, предупреждающие несанкционированное изъятие или замену носителя.

Защита информации в хранилище носителей:

□ все носители, содержащие защищаемую информацию, должны иметь четкую и однозначную маркировку, которая, однако, не должна раскрывать содержания записанной на них информации;

□ носители, содержащие защищаемую информацию, должны храниться таким образом, чтобы исключались возможности несанкционированного доступа к ним;

□ при выдаче и приемке носителей должна осуществляться проверка личности получающего (сдающего) и его санкции на получение (сдачу) этих носителей. Защита информации для всех устройств: для всех устройств должна быть предусмотрена возможность аварийного уничтожения информации.

8.7.2. Способы и средства защиты информации

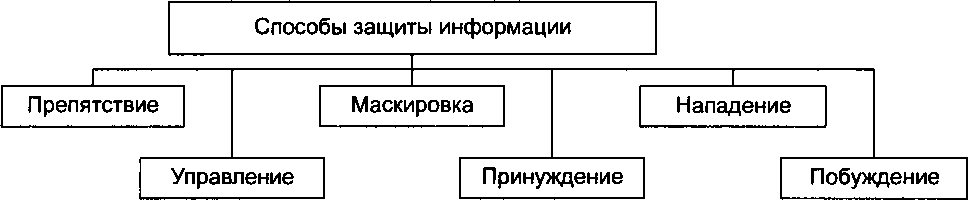

Содержание способов обеспечения безопасности представлено на рис. 8.5.

Рис. 8.5. Методы защиты информации

Рис. 8.5. Методы защиты информации

|

Препятствие заключается в создании на пути возникновения или распространения угрозы барьера, не позволяющего угрозе принять опасные размеры.

Пример. Блокировки, не позволяющие техническому устройству или программе выйти за опасные границы; создание физических препятствий на пути злоумышленников, экранирование помещений и технических средств и т. п.

Управление (или регламентация) заключается в определении алгоритмов функционирования систем обработки информации, а также процедур и правил работы предприятий и учреждений, препятствующих возникновению угрозы.

Пример. Управление доступом на секретный объект, включающее в себя процедуры и правила, которые должен выполнять персонал объекта, а также алгоритмы работы механизмов и устройств слежения, фиксации и ограничения доступа.

Маскировка — преобразование информации или скрываемого объекта, вследствие которого снижается степень распознавания скрываемой информации или объекта и затрудняется доступ к ним.

Пример. Шифрование информации, дезинформация о месте нахождения конфиденциальной информации, создание легенд, намеренное внесение помех.

Принуждение — это такой метод защиты, при котором пользователи и персонал системы вынуждены соблюдать правила обработки, передачи и использования защищаемой информации под угрозой материальной, административной или уголовной ответственности.

Побуждение есть способ защиты информации, при котором пользователи и персонал объекта внутренне (благодаря материальным, моральным, этическим, психологическим и другим мотивам) побуждаются к соблюдению всех правил обработки информации.

Нападение — способ защиты, применяемый в активной фазе информационной войны. Цель — заставить противника сосредоточить усилия на защите, ослабив усилия на создание угроз.

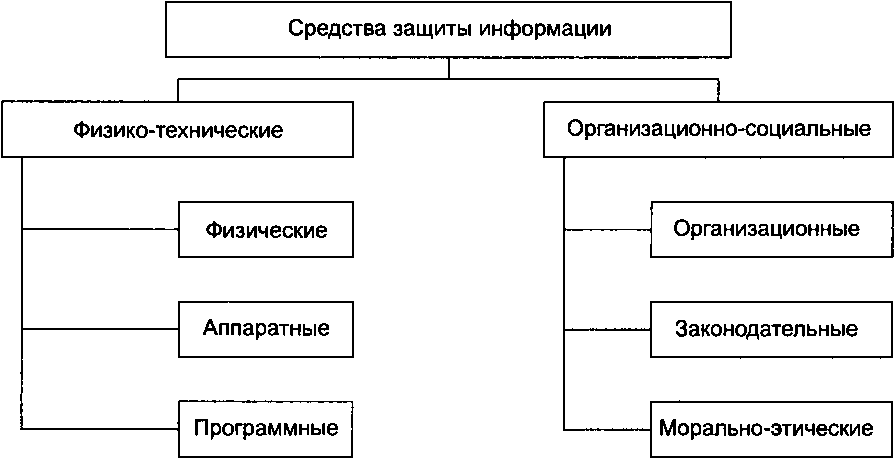

Рассмотренные способы обеспечения защиты информации реализуются с применением различных средств (рис. 8.6).

Рис. 8.6. Средства защиты информации

Рис. 8.6. Средства защиты информации

|

Физико-технические средства делятся на физические, аппаратные и программные.

□ Физические средства — механические, электрические, электромеханические и т. п. устройства и системы, которые функционируют автономно, создавая различного рода препятствия на пути угроз.

□ Аппаратные средства — различные электронные и электронно-механические и т. п. устройства, встраиваемые в схемы аппаратуры системы обработки данных или сопрягаемые с ней специально для решения задач защиты информации. Например, для защиты от утечки по техническим каналам используются генераторы шума.

Физические и аппаратные средства объединяются в класс технических средств защиты информации.

□ Программные средства — специальные пакеты программ или отдельные программы, включаемые в состав программного обеспечения автоматизированных систем с целью решении задач защиты информации. Это могут быть различные

программы по криптографическому преобразованию данных, контролю доступа, защиты от вирусов и др.

Организационно-социальные средства делятся на организационные, законодательные и морально-этические.

□ Организационные средства — специально предусматриваемые в технологии функционирования объекта организационно-технические мероприятия для решения задач защиты информации, осуществляемые в виде целенаправленной деятельности людей.

□ Законодательные средства — нормативно-правовые акты, с помощью которых регламентируются права и обязанности всех лиц и подразделений, связанных с защитой информации, а также устанавливается ответственность за нарушение правил обработки информации, следствием чего может быть нарушение защищенности информации.

□ Морально-этические средства защиты информации предполагают, прежде всего, воспитание сотрудника, допущенного к секретам, то есть проведение специальной работы, направленной на формирование у него системы определенных качеств, взглядов и убеждений (патриотизма, понимания важности и полезности защиты информации и для него лично), обучение сотрудника, осведомленного в сведениях, составляющих охраняемую тайну, правилам и методам защиты информации, привитие ему навыков работы с носителями секретной и конфиденциальной информации.

8.7.3. Системы защиты информации

С целью всесторонней защиты информации рекомендуется создать единую, целостную систему, являющуюся функционально самостоятельной подсистемой любого объекта обработки информации. Такое решение позволяет объединить все ресурсы, средства и методы, а также полноценно координировать мероприятия по защите информации.

Организационно система защиты информации (СЗИ) должна состоять из трех механизмов:

а обеспечения защиты информации;

□ управления средствами защиты;

□ общей организации работы системы.

Дата добавления: 2016-04-14; просмотров: 1915;