Угрозы в информационных системах

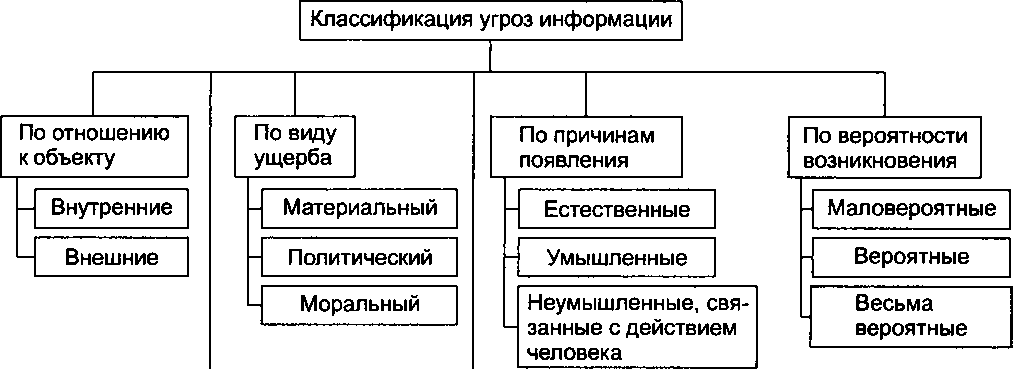

Угрозы информационной безопасности информационных систем можно подразделить на несколько групп в зависимости от того, на какой параметр информации воздействует угроза (рис. 8.2).

Рис. 8.2. Угрозы в информационных системах

Рис. 8.2. Угрозы в информационных системах

|

8.6.1. Нарушения конфиденциальности

Нарушение конфиденциальности является одной из наиболее тяжелых с точки зрения ущерба угроз информационной безопасности. Если в случае нарушений достоверности, целостности и доступности информации факт угрозы обнаруживается немедленно или в течение сравнительно короткого промежутка времени, то в случае нарушения конфиденциальности деструктивное воздействие может продолжаться длительное время, нанося тяжелый материальный, моральный и политический ущерб.

Нарушение конфиденциальности наступает в результате следующих действий:

□ разглашение — умышленные или неосторожные действия должностных лиц и граждан, приведшие к ознакомлению посторонних лиц с конфиденциальными сведениями;

□ утечка — бесконтрольный выход информации за пределы круга лиц или организаций, которым она была доверена;

□ несанкционированный доступ — противоправное преднамеренное овладение конфиденциальной информацией лицом, не имеющим на это права.

Пример. Сбор конфиденциальных (в том числе военных) сведений разведками иностранных государств или промышленный шпионаж, позволяющий похитить информацию, дающую конкурентные преимущества.

8.6.2. Нарушения достоверности

Нарушение достоверности — это вторая по тяжести последствий после нарушения конфиденциальности угроза. Нарушение достоверности информации происходят в результате фальсификации, подделки или мошенничества. Ущерб от этой угрозы может быть менее масштабным, чем от нарушения конфиденциальности, но при этом последствия могут быть катастрофическими.

Пример. Подмена кодов или координат цели в системе наведения стратегических ядерных ракет, изменение режимов синхронизации в глобальной энергетической системе, вызывающее разрушение генераторов и массовое отключение электроэнергии.

8.6.3. Нарушения целостности

Нарушение целостности информации обычно происходит в каналах передачи или в хранилищах информации и заключается в искажениях, внесениях ошибок и потере части передаваемой или хранимой информации. Обычно нарушение целостности информации выявляется гораздо раньше, чем нарушение достоверности, поскольку целостность информации легче поддается автоматизированному (аппаратному) контролю. Последствия нарушения целостности информации обычно носят тактический характер, а тяжесть последствий зависит от ситуации.

Пример. Нарушение целостности информации в распределенной информационной системе управления предприятием может привести к финансовым потерям одной фирмы, но такое же нарушение в распределенной информационной системе противовоздушной обороны в момент ракетного нападения может быть фатальным.

8.6.4. Нарушения доступности

Нарушение доступности происходит вследствие блокирования, невосстановимого искажения или уничтожения информации. Последствия от нарушения доступности, так же как и в случае нарушения целостности, могут иметь разную тяжесть в зависимости от ситуации.

Пример. Стирание информации на магнитных носителях в банковской системе может иметь тяжелые финансовые и экономические последствия, в то время как физическое уничтожение библиотеки уникальных документов может быть культурной катастрофой.

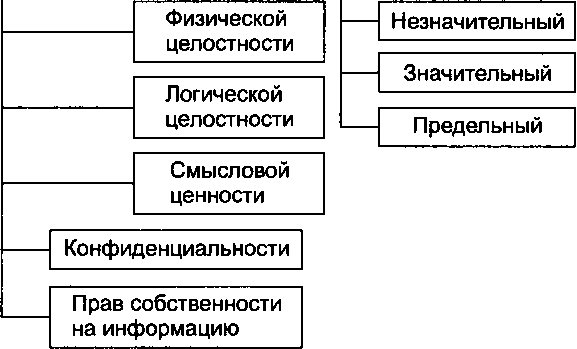

8.6.5. Классификация угроз информации

Классификацию угроз иллюстрирует рис. 8.3.

По типу нарушений

По типу нарушений

|

Классификация угроз по отношению к объекту

Разделение угроз на внутренние и внешние зависит от того, где проводится граница между объектом, содержащим информацию, и внешним миром. Так, для персонального компьютера внешней угрозой могут быть действия пользователя локальной сети. Эта же угроза с точки зрения организации, которой принадлежит данная локальная сеть, будет внутренней.

Наиболее опасной и вероятной внутренней угрозой для любой информационной системы или системы охраны информации являются низкая квалификация, халатность или враждебные действия персонала (пользователей).

Классификация угроз по виду ущерба

По величине ущерба

Рис. 8.3. Классификация угроз

Рис. 8.3. Классификация угроз

|

Разделение ущерба на материальный и моральный в достаточной мере условно: тот и другой, в конце концов, ведут к материальным потерям, а размеры материаль

ного ущерба, косвенно вызванного моральным ущербом, могут быть больше, чем прямые материальные потери.

Пример. Рассылка в локальной сети организации писем, содержащих провокационные сведения, приводит к созданию атмосферы разобщенности, недоверия, дезорганизованное™ в коллективе. Такая атмосфера может послужить почвой как для намеренных, так и для ненамеренных действий, приводящих к значительному материальному ущербу (разглашение конфиденциальных данных, техническая авария крупных размеров).

Классификация угроз по причинам появления

По причинам появления угрозы можно разделить на связанные с явлениями природы (стихийные бедствия или эксцессы) и действиями человека. В свою очередь, человеческие действия, составляющие угрозу, могут совершаться на основе умысла (шпионаж, диверсии, кража или порча конфиденциальной информации) или без умысла (халатность, некомпетентность, результат плохого самочувствия).

Классификация угроз по вероятности возникновения

Вероятность возникновения того или иного вида угроз не является постоянной величиной и зависит от комплекса причин. В разных ситуациях возникновение одной и той же угрозы может иметь разную вероятность.

Пример. Угроза физического разрушения сетевой инфраструктуры или информационных хранилищ маловероятна в мирное время, однако во время вооруженных конфликтов она может стать весьма вероятной и даже основной.

Классификация угроз по типу нарушений

Под нарушениями в первую очередь понимаются нарушения целостности информации: физической (уничтожение, разрушение элементов), логической (разрушение логических связей), смысловой (навязывание ложной информации). Нарушение конфиденциальности выражается в разрушении защиты и несанкционированном овладении конфиденциальной информацией. Все чаще в последнее время в нашей стране обращают внимание на нарушение прав собственности на информацию (несанкционированное копирование, использование).

Защита информации

Дата добавления: 2016-04-14; просмотров: 5998;