Атаки на стеганосистемы

Нарушитель может быть пассивным, активным и злоумышленным. В зависимости от этого он может создавать различные угрозы.

1.Пассивный нарушитель может лишь обнаружить факт наличия стегоканала и (возможно) читать сообщения. Сможет ли он прочесть сообщение после его обнаружения зависит от стойкости системы шифрования, и этот вопрос, как правило, не рассматривается в стеганографии. Если у нарушителя имеется возможность выявить факт наличия скрытого канала передачи сообщений, то стегосистема обычно считается нестойкой. Хотя существуют и другие точки зрения на стойкость стегосистем. Осуществление обнаружения стегоканала является наиболее трудоемкой задачей, а защита от обнаружения считается основной задачей стеганографии, по определению.

2.Диапазон действий активного нарушителя значительно шире. Скрытое сообщение может быть им удалено или разрушено. В этом случае адресат, возможно, узнает о факте вмешательства. В большинстве случаев это противоречит интересам нарушителя (например, по юридическим мотивам). Другое дело – удаление или разрушение цифрового водяного знака, которые могут рассматриваться как основные угрозы в этой области.

3.Действия злоумышленногонарушителя наиболее опасны. Он способен не только разрушать, но и создавать ложные стего. История противостояния разведки и контрразведки знает немало примеров, когда реализация этой угрозы приводило к катастрофическим последствиям. Эта угроза актуальна и по отношению к системам ЦВЗ. Обладая способностью создавать водяные знаки, нарушитель может создавать копии защищаемого контента, создавать ложные оригиналы и т.д.

Для осуществления той или иной угрозы нарушитель применяет атаки.

Наиболее простая атака – субъективная. Нарушитель внимательно рассматривает изображение (слушает аудиозапись), пытаясь определить “на глаз”, имеется ли в нем скрытое сообщение. Ясно, что подобная атака может быть проведена лишь против совершенно незащищенных стегосистем. Тем не менее, она, наверное, наиболее распространена на практике, по крайней мере, на начальном этапе вскрытия стегосистемы.

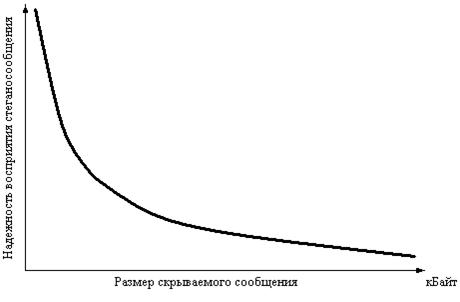

Для большинства современных методов, которые используются для скрытия сообщений в файлах цифрового формата, имеет место зависимость надежности восприятия СС от объема встраиваемых данных, представленная на рис.4.1.

Рис.4.1. Взаимосвязь между надежностью восприятия стеганосообщения и объемом скрываемого сообщения при неизменном размере контейнера

Из рис.4.1 видно, что увеличение объема встраиваемых данных значительно снижает надежность восприятия.

По аналогии с криптоанализом в стегоанализе можно выделить следующие типы атак.

- Атака на основе известного заполненного контейнера. В этом случае у нарушителя есть одно или несколько стего. В последнем случае предполагается, что встраивание скрытой информации осуществлялось одним и тем же способом. Задача нарушителя может состоять в обнаружении факта наличия стегоканала (основная), а также в его извлечении или определения ключа. Зная ключ, нарушитель получит возможность анализа других стегосообщений.

- Атака на основе известного встроенного сообщения. Этот тип атаки в большей степени характерен для систем защиты интеллектуальной собственности, когда в качестве водяного знака используется известный логотип фирмы. Задачей анализа является получение ключа. Если соответствующий скрытому сообщению заполненный контейнер неизвестен, то задача крайне трудно решаема.

- Атака на основе выбранного скрытого сообщения. В этом случае нарушитель имеет возможность предлагать для передачи свои сообщения и анализировать получающиеся стего.

- Адаптивная атака на основе выбранного скрытого сообщения. Эта атака является частным случаем предыдущей. В данном случае нарушитель имеет возможность выбирать сообщения для навязывания адаптивно, в зависимости от результатов анализа предыдущих стего.

- Атака на основе выбранного заполненного контейнера. Этот тип атаки больше характерен для систем ЦВЗ. Стегоаналитик имеет детектор стего в виде «черного ящика» и несколько стего. Анализируя детектируемые скрытые сообщения, нарушитель пытается вскрыть ключ.

У нарушителя может иметься возможность применить еще три атаки, не имеющие прямых аналогий в криптоанализе.

- Атака на основе известного пустого контейнера. Если он известен нарушителю, то путем сравнения его с предполагаемым стего он всегда может установить факт наличия стегоканала. Несмотря на тривиальность этого случая, в ряде работ приводится его информационно-теоретическое обоснование. Гораздо интереснее сценарий, когда контейнер известен приблизительно, с некоторой погрешностью (как это может иметь место при добавлении к нему шума).

- Атака на основе выбранного пустого контейнера. В этом случае нарушитель способен заставить пользоваться предложенным ей контейнером. Например, предложенный контейнер может иметь большие однородные области (однотонные изображения), и тогда будет трудно обеспечить секретность внедрения.

- Атака на основе известной математической модели контейнера или его части. При этом атакующий пытается определить отличие подозрительного сообщения от известной ему модели. Например допустим, что биты внутри отсчета изображения коррелированы. Тогда отсутствие такой корреляции может служить сигналом об имеющемся скрытом сообщении. Задача внедряющего сообщение заключается в том, чтобы не нарушить статистики контейнера. Внедряющий и атакующий могут располагать различными моделями сигналов, тогда в информационно-скрывающем противоборстве победит имеющий лучшую модель.

Рассмотренные выше атаки имеют одну особенность: они не изменяют посылаемые стегосообщения, а также не направлены на противодействие работы декодера получателя. В этом заключается их положительная сторона: действия нарушителя вряд ли способны насторожить отправителя и получателя.

Сравнение робастности стегосистем производится обычно по отношению к некоторым стандартным тестам. В качестве одного из них является атака, основанная на применении алгоритма сжатия JPEG (довольно неэффективная атака). Гораздо большее представление о достоинствах того или иного стегоалгоритма можно получить, комплексно используя различные атаки. Общедоступная в Интернете программа Stirmark позволяет более полно анализировать робастность стегоалгоритмов. По утверждению создателей программы на сегодняшний день не существует общеизвестного стегоалгоритма, устойчивого к их комплексным атакам.

Геометрические атаки – наиболее опасные на сегодняшний день, они изменяют СС путем внесения пространственных или временных искажений. Геометрические атаки математически моделируются как аффинные преобразования с неизвестным декодеру параметром. Всего имеется шесть аффинных преобразований: масштабирование, изменение пропорций, повороты, сдвиг и усечение. Эти атаки приводят к потере синхронизации в детекторе ЦВЗ и могут быть локальными или глобальными (то есть примененными ко всему сигналу). При этом возможно вырезание отдельных пикселов или строк, перестановка их местами, применение каких-то преобразований и т.д. Подобные атаки реализованы в программах Unsign (локальные атаки) и Stirmark (локальные и глобальные атаки).

Дата добавления: 2015-09-18; просмотров: 2181;