Атаки на уровне сети

Попытка получить кем-то несанкционированный доступ к компьютерным сетям с целью ознакомиться с ними, выполнить, уничтожить, изменить или похитить программу или иную информацию квалифицируется как компьютерное пиратство.

Сегодня, когда Internet уже стучится в дверь каждого дома, хакеры становятся настоящим бедствием для государственных и корпоративных компьютерных сетей.

Для осуществления несанкционированного доступа в компьютерную сеть требуется, как правило, провести два подготовительных этапа:

· собрать сведения о системе, используя различные методы;

· выполнить пробные попытки войти в систему.

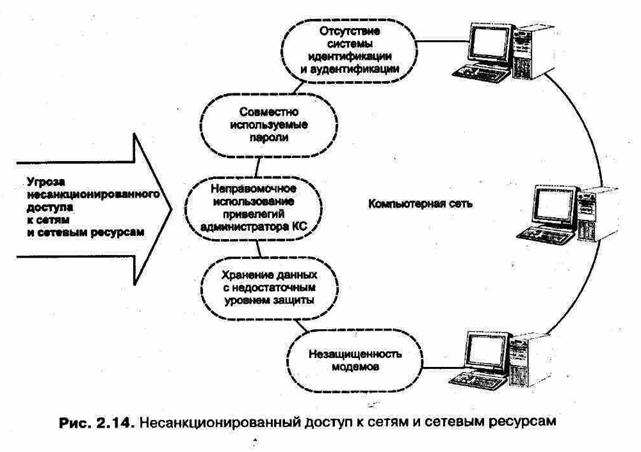

К уязвимым местам в вычислительных сетях относятся:

· применение компьютеров, не имеющих парольной защиты во время загрузки;

· использование совместных или легко вскрываемых паролей;

· хранение паролей в пакетных файлах и на дисках компьютеров;

· отсутствие установления подлинности пользователя в реальном масштабе времени;

· отсутствие или низкая эффективность систем идентификации и аутентификации пользователей;

· недостаточность физического контроля за сетевыми устройствами;

· отсутствие отключения терминала при многочисленных неудачных попытках установления сеанса связи, а также регистрации таких попыток;

· незащищенность модемов.

За последнее время в разных странах проведено большое количество исследовательских работ с целью обнаружения потенциальных каналов несанкционированного доступа к информации в вычислительных сетях. При этом рассматривались не только возможности нарушителя, получившего законный доступ к сетевому оборудованию, но и воздействия, обусловленные ошибками программного обеспечения или свойствами используемых сетевых протоколов. Несмотря на то что изучение каналов несанкционированного доступа продолжается до сих пор, уже в начале 1980-х гг. были сформулированы 5 основных категорий угроз безопасности данных в вычислительных сетях:

1) раскрытие содержания передаваемых сообщений;

2) анализ трафика, позволяющий определить принадлежность отправителя и получателя данных к одной из групп пользователей сети, связанных общей задачей;

3) изменение потока сообщений, что может привести к нарушению режима работы какого-либо объекта, управляемого из удаленной ЭВМ;

4) неправомерный отказ в предоставлении услуг;

5) несанкционированное установление соединения.

Данная классификация угроз не противоречит определению термина «безопасность информации» и делению потенциальных угроз на утечку, модификацию и утрату информации. Угрозы 1-ю и 2-ю можно отнести к утечке информации, угрозы 3-ю и 5-ю - к ее модификации, а угрозу 4-ю - к нарушению процесса обмена информацией, т.е. к ее потере для получателя.

Согласно исследованиям в вычислительных сетях нарушитель может применять следующие стратегии:

1) получить несанкционированный доступ к секретной информации;

2) выдать себя за другого пользователя, чтобы снять с себя ответственность или же использовать его полномочия с целью формирования ложной информации, изменения законной информации, применения ложного удостоверения личности, санкционирования ложных обменов информацией или же их подтверждения;

3) отказаться от факта формирования переданной информации;

4) утверждать, что информация получена от некоторого пользователя, хотя на самом деле она сформирована самим же нарушителем;

5) утверждать, что получателю в определенный момент времени была послана информация, которая на самом деле не посылалась (или посылалась в другой момент времени);

6) отказаться от факта получения информации, которая на самом деле была получена, или утверждать о другом времени ее получения;

7) незаконно расширить свои полномочия по доступу к информации и ее обработке и т.д.;

8) незаконно изменить полномочия других пользователей (расширить или ограничить, вывести или ввести других лиц);

9) скрыть факт наличия некоторой информации в другой информации (скрытая передача одной в содержании другой информации);

10) подключиться к линии связи между другими пользователями в качестве активного ретранслятора;

11) изучить, кто, когда и к какой информации получает доступ (даже если сама информация остается недоступной);

12) заявить о сомнительности протокола обеспечения информации из-за раскрытия некоторой информации, которая согласно условиям протокола должна оставаться секретной;

13) модифицировать программное обеспечение путем исключения или добавления новых функций;

14) преднамеренно изменить протокол обмена информацией с целью его нарушения или подрыва доверия к нему;

15) помешать обмену сообщениями между другими пользователями путем введения помех с целью нарушения аутентификации сообщений.

Анализ последних возможных стратегий нарушителя в вычислительных сетях говорит о том, насколько важно знать, кого считать нарушителем. При этом в качестве нарушителя рассматривается не только постороннее лицо, но и законный пользователь. По-видимому, эти задачи следует разбирать отдельно. С этих позиций приведенные выше 5 видов угроз характерны для поведения постороннего нарушителя. Тогда из числа последних угроз можно отнести к пяти упомянутым выше видам следующие: 1-ю, 10-ю, 11-ю, 15-ю.

Анализ остальных угроз свидетельствует о том, что задачу защиты можно условно разделить на задачи двух уровней: пользователей и элементов сети, с которыми работают пользователи сети. К уровню элемента сети можно отнести угрозы под номерами 2, 7, 8, 13 и 14. Уровень взаимоотношений пользователей называется уровнем доверия одного пользователя другому. Для обеспечения гарантий этого доверия, очевидно, потребуются специальные средства и критерии оценки их эффективности.

Сетевое программное обеспечение является наиболее уязвимым, потому что канал связи, по которому передаются сообщения, чаще всего не защищен, и всякий, кто имеет доступ к этому каналу, соответственно может перехватывать сообщения и отправлять свои собственные. Поэтому на уровне СПО возможны следующие хакерские атаки:

• прослушивание сегмента локальной сети (в пределах одного и того же сегмента локальной сети любой подключенный к нему компьютер в состоянии принимать сообщения, адресованные другим компьютерам сегмента, а следовательно, если компьютер хакера подсоединен к некоторому сегменту локальной сети, то ему становится доступен весь информационный обмен между компьютерами этого сегмента);

• перехват сообщений на маршрутизаторе (если хакер имеет привилегированный доступ к сетевому маршрутизатору, то он получает возможность перехватывать все сообщения, проходящие через этот маршрутизатор, и хотя тотальный перехват невозможен из-за слишком большого объема, чрезвычайно привлекательным для хакера является выборочный перехват сообщений, содержащих пароли пользователей и их электронную почту);

• создание ложного маршрутизатора (путем отправки в сеть сообщений специального вида хакер добивается, чтобы его компьютер стал маршрутизатором сети, после чего получает доступ ко всем проходящим через него сообщениям);

• навязывание сообщений (отправляя в сеть сообщения с ложным обратным сетевым адресом, хакер переключает на свой компьютер уже установленные сетевые соединения и в результате получает права пользователей, чьи соединения обманным путем были переключены на компьютер хакера);

• отказ в обслуживании (хакер отправляет в сеть сообщения специального вида, после чего одна или несколько компьютерных систем, подключенных к сети, полностью или частично выходят из строя).

К уязвимым местам доступа к ресурсам вычислительных сетей можно отнести:

· при назначении прав пользователей применение системных установок с недопустимо широким спектром полномочий;

· неправомерное использование полномочий администратора сети;

· неправильное использование механизма назначения полномочий для пользователей;

· использование компьютеров без механизма контроля доступа на уровне файлов;

· хранение данных без защиты или с недостаточным ее уровнем.

Особо следует отметить угрозы, которым могут подвергаться информационные системы на каналах и линиях связи.

Предположим, что нарушитель может располагаться в некоторой точке сети, через которую должна проходить вся интересующая его информация. Например, в межсетевых условиях нарушитель может подключить аппаратуру в виде шлюза в некоторой промежуточной сети, которая обеспечивает единственный путь соединения между двумя процессами, являющимися концами интересующего нарушителя соединения. В общем случае предполагается, что нарушитель занимает позицию, позволяющую осуществлять пассивный и активный перехват данных.

В случае пассивного перехвата нарушитель только следит за сообщениями, передаваемыми по соединению, без вмешательства в их поток. Наблюдение нарушителя за данными (прикладного уровня) в сообщении позволяет раскрыть содержание сообщений. Нарушитель может также следить за заголовками сообщений, даже если данные непонятны ему, с целью определения места размещения и идентификаторов процессов, участвующих в передаче данных. Нарушитель может определить длины сообщений и частоту их передачи для определения характера передаваемых данных, т.е. провести анализ потока сообщений.

Нарушитель может также заниматься активным перехватом, выполняя множество действий над сообщениями, передаваемыми по соединению. Эти сообщения могут быть выборочно изменены, уничтожены, задержаны, переупорядочены, сдублированы и введены в соединение в более поздний момент времени. Нарушитель может создавать поддельные сообщения и вводить их в соединение. Подобные действия можно определить как изменение потока и содержания сообщений.

Кроме того, нарушитель может сбрасывать все сообщения или задерживать их. Подобные действия можно классифицировать как прерывание передачи сообщений.

Попытки использования записи предыдущих последовательностей сообщений по инициированию соединений классифицируются как инициирование ложного соединения.

Дата добавления: 2015-10-06; просмотров: 2267;