Классификация стеганосистем

В зависимости от того, какая информация требуется детектору для обнаружения ЦВЗ, стегосистемы ЦВЗ делятся на три класса: открытые, полузакрытые и закрытые системы. Эта классификация приведена в табл.3.1.

| Что требуется детектору | Выход детектора | ||||

| Исходный сигнал | Исходный ЦВЗ | Да/Нет | ЦВЗ | ||

| Закрытые | Тип I | + | + | + | - |

| Тип II | + | - | - | + | |

| Полузакрытые | - | + | + | - | |

| Открытые | - | - | - | + |

Табл.3.1. Классификация систем встраивания ЦВЗ

Наибольшее применение могут иметь открытые стегосистемы ЦВЗ, которые аналогичны системам скрытой передачи данных. Наибольшую устойчивость по отношению к внешним воздействиям имеют закрытые стегосистемы I типа.

Рассмотрим подробнее понятие контейнера. До стегокодера – это пустой контейнер, после него – заполненный контейнер, или стеганосообщение (СС). СС должен быть визуально неотличим от пустого контейнера. Различают два основных типа контейнеров: потоковый и фиксированный.

Потоковый контейнер представляет собой непрерывно следующую последовательность бит. Сообщение вкладывается в него в реальном масштабе времени, так что в кодере неизвестно заранее, хватит ли размеров контейнера для передачи всего сообщения. В один контейнер большого размера может быть встроено и несколько сообщений. Потоковый контейнер имеет большое практическое значение: например, стегоприставка к обычному телефону. Под прикрытием обычного, незначащего телефонного переговора можно было бы передавать другой разговор, данные и т.п., и не зная секретного ключа нельзя было бы не только узнать содержание скрытой передачи, но и сам факт ее существования. Не случайно, что работ, посвященных разработке стегосистем с потоковым контейнером практически не встречается.

У фиксированного контейнера размеры и характеристики заранее известны. Это позволяет осуществлять вложение данных оптимальным в некотором смысле образом.

Контейнер может быть выбранным, случайным или навязанным. Выбранный контейнер зависит от встраиваемого сообщения, а в предельном случае является его функцией. Этот тип контейнера больше характерен для стеганографии. Навязанный контейнер может появиться в сценарии, когда лицо, предоставляющее контейнер, подозревает о возможной скрытой переписке и желает предотвратить ее. На практике же чаще всего сталкиваются со случайным контейнером.

Встраивание сообщения в контейнер может производиться при помощи ключа, одного или нескольких. Скрываемая информация внедряется в соответствии с ключом в те отсчеты, искажение которых не приводит к существенным искажениям контейнера. Эти биты образуют стегопуть. В зависимости от приложения, под существенным искажением можно понимать искажение, приводящее как к неприемлемости для человека-адресата заполненного контейнера, так и к возможности выявления факта наличия скрытого сообщения после стегоанализа.

ЦВЗ могут быть трех типов: робастные, хрупкие и полухрупкие (semifragile). Под робастностью понимается устойчивость ЦВЗ к различного рода воздействиям на СС. Робастным ЦВЗ посвящено большинство исследований.

Хрупкие ЦВЗ разрушаются при незначительной модификации заполненного контейнера. Они применяются для аутентификации сигналов. Отличие от средств электронной цифровой подписи заключается в том, что хрупкие ЦВЗ все же допускают некоторую модификацию контента. Это важно для защиты мультимедийной информации, так как законный пользователь может, например, пожелать сжать изображение. Другое отличие заключается в том, что хрупкие ЦВЗ должны не только отразить факт модификации контейнера, но также вид и местоположение этого изменения.

Полухрупкие ЦВЗ устойчивы по отношению к одним воздействиям и неустойчивы по отношению к другим. Вообще говоря, все ЦВЗ могут быть отнесены к этому типу. Однако полухрупкие ЦВЗ специально проектируются так, чтобы быть неустойчивыми по отношению к определенного рода операциям. Например, они могут позволять выполнять сжатие изображения, но запрещать вырезку из него или вставку в него фрагмента.

На рис.3.2 представлена классификация систем цифровой стеганографии.

Рис.3.2. Классификация систем цифровой стеганографии

Стегосистема образует стегоканал, по которому передается заполненный контейнер. Этот канал считается подверженным воздействиям со стороны нарушителей. В стеганографии обычно рассматривается такая постановка задачи («проблема заключенных»). Двое заключенных, Алиса и Боб желают конфиденциально обмениваться сообщениями, несмотря на то, что канал связи между ними контролирует охранник Вилли. Для того, чтобы тайный обмен сообщениями был возможен, предполагается, что Алиса и Боб имеют некоторый известный обоим секретный ключ. Действия Вилли могут заключаться не только в попытке обнаружения скрытого канала связи, но и в разрушении передаваемых сообщений, а также их модификации и создании новых, ложных сообщений. Соответственно, можно выделить три типа нарушителей, которым должна противостоять стегосистема: пассивный, активный и злоумышленный нарушители.

Определение факта наличия скрытой информации – главная задача стегоанализа.

5. Требования, выдвигаемые при проектировании стеганосистемы

Для того, чтобы стегосистема была надежной, необходимо выполнение при ее проектировании ряда требований.

- Безопасность системы должна полностью определяться секретностью ключа. Это означает, что нарушитель может полностью знать все алгоритмы работы стегосистемы и статистические характеристики множеств сообщений и контейнеров, и это не даст ему никакой дополнительной информации о наличии или отсутствии сообщения в данном контейнере.

- Знание нарушителем факта наличия сообщения в каком-либо контейнере не должно помочь ему при обнаружении сообщений в других контейнерах.

-Заполненный контейнер должен быть визуально неотличим от незаполненного.Для удовлетворения этого требования надо, казалось бы, внедрять скрытое сообщение в визуально незначимые области сигнала. Однако, эти же области используют и алгоритмы сжатия. Поэтому, если изображение будет в дальнейшем подвергаться сжатию, то скрытое сообщение может разрушиться. Следовательно, биты должны встраиваться в визуально значимые области, а относительная незаметность может быть достигнута за счет использования специальных методов.

- Стегосистема ЦВЗ должна иметь низкую вероятность ложного обнаружения скрытого сообщения в сигнале, его не содержащем. В некоторых приложениях такое обнаружение может привести к серьезным последствиям. Например, ложное обнаружение ЦВЗ на DVD-диске может вызвать отказ от его воспроизведения плейером.

- Должна обеспечиваться требуемая пропускная способность (это требование актуально, в основном, для стегосистем скрытой передачи информации).

- Стегосистема должна иметь приемлемую вычислительную сложность реализации.

К ЦВЗ предъявляются следующие требования.

- ЦВЗ должен легко (вычислительно) извлекаться законным пользователем.

-ЦВЗ должен быть устойчивым либо неустойчивым к преднамеренным и случайным воздействиям (в зависимости от приложения). Если ЦВЗ используется для подтверждения подлинности, то недопустимое изменение контейнера должно приводить к разрушению ЦВЗ (хрупкий ЦВЗ). Если же ЦВЗ содержит идентификационный код, логотип фирмы и т.п., то он должен сохраниться при максимальных искажениях контейнера, конечно, не приводящих к существенным искажениям исходного сигнала. Например, у изображения могут быть отредактированы цветовая гамма или яркость, у аудиозаписи – усилено звучание низких тонов и т.д. Кроме того ЦВЗ должен быть робастным по отношению к аффинным преобразованиям изображения, то есть его поворотам, масштабированию. При этом надо различать устойчивость самого ЦВЗ и способность декодера верно его обнаружить. Скажем, при повороте изображения ЦВЗ не разрушится, а декодер может оказаться неспособным выделить его. Существуют приложения, когда ЦВЗ должен быть устойчивым по отношению к одним преобразованиям и неустойчивым по отношению к другим. Например, может быть разрешено копирование изображения (ксерокс, сканер), но наложен запрет на внесение в него каких-либо изменений.

Пример 1 (метод LSB). Младший значащий бит (LSB) изображения несет в себе меньше всего информации. Человек обычно не способен заметить изменение в этом бите. Фактически, он является шумом. Поэтому его можно использовать для встраивания информации. Таким образом, для полутонового изображения объем встраиваемых данных может составлять 1/8 объема контейнера. Например, в изображение размером 512х512 можно встроить 32 килобайта информации. Если модифицировать два младших бита (что также почти незаметно), то можно скрытно передать вдвое больший объем данных.

Достоинства рассматриваемого метода заключаются в его простоте и сравнительно большом объеме встраиваемых данных. Однако, он имеет серьезные недостатки. Во-первых, скрытое сообщение легко разрушить. Во-вторых, не обеспечена секретность встраивания информации. Нарушителю точно известно местоположение всего ЦВЗ. Для преодоления последнего недостатка было предложено встраивать ЦВЗ не во все пикселы изображения, а лишь в некоторые из них, определяемые по псевдослучайному закону в соответствии с ключом, известному только законному пользователю. Пропускная способность при этом уменьшается.

Рассмотрим подробнее вопрос выбора пикселов изображения для встраивания в них скрытого сообщения.

Характер поведения младшего значащего бита изображений неслучайный. Скрываемое сообщение не должно изменять статистики изображения. Для этого, в принципе возможно, располагая достаточно большим количеством незаполненных контейнеров, подыскать наиболее подходящий. Теоретически возможно найти контейнер, уже содержащий в себе наше сообщение при данном ключе. Тогда изменять вообще ничего не надо, и вскрыть факт передачи будет невозможно. Метод выбора подходящего контейнера требует выполнения большого количества вычислений и обладает малой пропускной способностью.

В силу указанных трудностей на практике обычно ограничиваются поиском пикселов, модификация которых не вносит заметных искажений в изображение. Затем из этих пикселов в соответствии с ключом выбираются те, которые будут модифицироваться. Скрываемое сообщение шифруется с применением другого ключа. Этот этап может быть дополнен предварительной компрессией для уменьшения объема сообщения.

Пример 2. В качестве ОС будем рассматривать изображение. В качестве математической модели исходного изображения рассмотрим не матрицу  , как это традиционно делается, а построенный определенным образом неориентированный граф

, как это традиционно делается, а построенный определенным образом неориентированный граф  . Пусть

. Пусть  -

-  -матрица изображения

-матрица изображения  . Граф

. Граф  будем называть графом изображения, если

будем называть графом изображения, если

1)  , причем каждая вершина соответствует одному и только одному элементу матрицы F;

, причем каждая вершина соответствует одному и только одному элементу матрицы F;

2)  ребро < i, j> принадлежит множеству Е тогда и только когда, когда вершины i и j графа

ребро < i, j> принадлежит множеству Е тогда и только когда, когда вершины i и j графа  , соответствуют таким соседним элементам

, соответствуют таким соседним элементам  и

и  матрицы F, для которых

матрицы F, для которых

,

,

где М – предельный допустимый скачок функции.

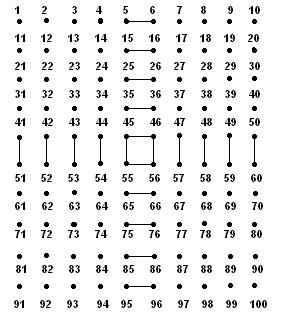

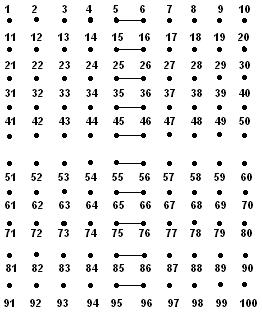

Для иллюстрации определения рассмотрим пример. На рис.3.3 представлено изображение в градациях серого. Не ограничивая общности, для простоты предположим, что размерность изображения 10 х 10 пикселей ( n = 10 ). Матрица, отвечающая этому изображению, имеет вид:

Рис. 3.3. Тестовое ЦИ

Нумерацию графа проведем следующим образом: элементу F(i,j) матрицы будет соответствовать узел графа с номером ( i-1) n + j . Такое помечивание сохраняет наглядность соответствия между матрицей и графом. Граф, отвечающий изображению на рис.3.3, при М = 30 представлен на рис. 3.4, при М = 100 - на рис. 3.5 (выбор М для произвольной  определяется в зависимости от вида самого изображения, от характера заданных ограничений либо экспериментально) .

определяется в зависимости от вида самого изображения, от характера заданных ограничений либо экспериментально) .

Рис.3.4. Рис.3.5.

При такой математической модели изображения область скачков функции яркости , пригодная для погружения ДИ, становится очевидной. Погружение имеет смысл осуществлять в те пиксели ОС, которым в графе изображения отвечают узлы, степень которых не равна нулю, т.е. узлы, не являющиеся изолированными (рис.3.6).

На практике удобно после задействования очередного пикселя при выполнении погружения ДИ узлы графа, один из которых отвечает рассматриваемому пикселю, а второй - смежный с ним, сделать изолированными.

а б в

Рис.3.6. Основное сообщение (а); стегосообщение, сформированное методом случайного интервала (б); стегосообщение с ДИ, погруженной в область, определяемую графом (в)

В настоящее время технология ЦВЗ находится в самой начальной стадии своего развития. Как показывает практика, должно пройти лет 10-20 для того, чтобы новый криптографический метод начал широко использоваться в обществе. Наверное, аналогичная ситуация будет наблюдаться и со стеганографией. Одной из проблем, связанных с ЦВЗ, является многообразие требований к ним, в зависимости от приложения. Рассмотрим подробнее основные области применения ЦВЗ.

Вначале рассмотрим проблему пиратства, или неограниченного неавторизованного копирования. Алиса продает свое мультимедийное сообщение Питеру. Хотя информация могла быть зашифрована во время передачи, ничто не помешает Питеру заняться ее копированием после расшифровки. Следовательно, в данном случае требуется дополнительный уровень защиты от копирования, который не может быть обеспечен традиционными методами. Существует возможность внедрения ЦВЗ, разрешающего воспроизведение и запрещающего копирование информации.

Важной проблемой является определение подлинности полученной информации, то есть ее аутентификация. Обычно для аутентификации данных используются средства цифровой подписи. Однако, эти средства не совсем подходят для обеспечения аутентификации мультимедийной информации. Дело в том, что сообщение, снабженное электронной цифровой подписью, должно храниться и передаваться абсолютно точно, «бит в бит». Мультимедийная же информация может незначительно искажаться как при хранении (за счет сжатия), так и при передаче (влияние одиночных или пакетных ошибок в канале связи). При этом ее качество остается допустимым для пользователя, но цифровая подпись работать не будет. Получатель не сможет отличить истинное, хотя и несколько искаженное сообщение, от ложного. Кроме того, мультимедийные данные могут быть преобразованы из одного формата в другой. При этом традиционные средства защиты целостности работать также не будут. Можно сказать, что ЦВЗ способны защитить именно содержание аудио-, видеосообщения, а не его цифровое представление в виде последовательности бит. Кроме того, важным недостатком цифровой подписи является то, что ее легко удалить из заверенного ею сообщения, после чего приделать к нему новую подпись. Удаление подписи позволит нарушителю отказаться от авторства, либо ввести в заблуждение законного получателя относительно авторства сообщения. Система ЦВЗ проектируется таким образом, чтобы исключить возможность подобных нарушений.

Популярность мультимедиа-технологий вызвало множество исследований, связанных с разработкой алгоритмов ЦВЗ для использования в стандартах MP3, MPEG-4, JPEG2000, защиты DVD дисков от копирования.

Некоторые практические вопросы встраивания данных

Часто используют следующий принцип встраивания данных. Пусть сигнал контейнера представлен последовательностью из  бит. Процесс скрытия информации начинается с определения бит контейнера, которые можно изменять без внесения заметных искажений – стегопути. Далее среди этих бит обычно в соответствии с ключом выбираются биты, заменяемые битами ЦВЗ.

бит. Процесс скрытия информации начинается с определения бит контейнера, которые можно изменять без внесения заметных искажений – стегопути. Далее среди этих бит обычно в соответствии с ключом выбираются биты, заменяемые битами ЦВЗ.

Рассмотрим другие возможные способы внедрения в контейнер битов ЦВЗ.

1) Инверсия бита. Значения битов стегопути заменяются на противоположные. При этом «1» может соответствовать замена 0->1, «0» - замена 1->0.

2) Вставка бита. Перед битом стегопути вставляется бит ЦВЗ. При этом значение бита ЦВЗ должно быть противоположно значению бита контейнера.

3) Удаление бита. Выбираются пары «01» или «10» битов стегопути, соответствующие разным значениям бита ЦВЗ. Затем первый бит пары удаляется.

4) Использование бита-флага. При этом на то, что очередной бит контейнера (неизменяемый!) является битом ЦВЗ указывает инверсия предшествующего бита-флага.

5) Применение пороговых бит. Также как и в предыдущем методе используется бит-флаг. Однако, одному биту ЦВЗ соответствует несколько идущих следом за флагом бит (нечетное число). Если среди этих бит больше единиц, то бит ЦВЗ равен «1».

6) Использование табличных значений. Для определения бита ЦВЗ в предыдущем методе, фактически, использовалась проверка на четность. С тем же успехом можно было бы применять и любое другое отображение множества бит в 1 бит, либо находить его значение по таблице.

7) Динамически изменяемая таблица. Метод тот же, что и в предыдущем случае, но таблица изменяется на каждом шаге. Например, использованное значение из таблицы может быть заменено на случайное.

8) Косвенная динамическая таблица. Так как табличные значения (биты контейнера) знает и кодер и декодер, то их можно не передавать.

Вопросы

1. Что называется контейнером, стеганосообщением? Что имеет смысл использовать в качестве контейнера при организации стеганографического канала связи? Почему?

2. Принцип Керхгоффа.

3. Что такое стеганография, компьютерная стеганография, цифровая стеганография?

4. Каковы причины популярности исследований в области стеганографии в настоящее время?

5. Классификация направлений, которые включает в себя стеганография.

6. Что такое цифровой водяной знак? Для чего он используется?

7. Два главных требования к стеганографическому преобразованию.

8. Структурная схема стеганосистемы.

9. Классификация стеганосистем.

10. Что такое потоковый, фиксированный контейнер?

11. Что представляет из себя выбранный, случайный навязанный контейнер?

12. В чем состоит главная задача стеганоанализа?

13. Требования, выдвигаемые при проектировании стеганосистемы.

Литература

1. Грибунин В.Г. Цифровая стеганография / В.Г.Грибунин, И.Н.Оков, И.В.Туринцев. — М.: Солон-Пресс, 2002. — 272с.

2. Стеганография, цифровые водяные знаки и стеганоанализ : [монография] / А.В. Аграновский, А.В. Балакин, В.Г. Грибунин, С.А. Сапожников. — М.: Вузовская книга, 2009. — 220 с.

3. Конахович Г.Ф. Компьютерная стеганография. Теория и практика / Г.Ф.Конахович, А.Ю.Пузыренко. — К.: МК — Пресс, 2006. — 288 с.

4. Корольов, В.Ю. Планування досліджень методів стеганографії та стеганоаналізу / В.Ю. Корольов, В.В. Поліновський, В.А. Герасименко, М.Л. Горінштейн // Вісник Хмельницького національного університету. — 2011. — № 4. — С. 187–196.

5. Алиев, А.Т. Оценка стойкости систем скрытой передачи информации / А.Т. Алиев, А.В. Балакин // Известия ТРТУ. Тематический выпуск. Материалы VII Международной научно-практической конференции «Информационная безопасность». — Таганрог: Изд-во ТРТУ, 2005. — №4 (48). — С. 199–204.

6. Кобозєва А.А. Аналіз захищеності інформаційних систем / Кобозєва А.А., Хорошко В.А., Мачалін І.О. – К.: Вид.ДУІКТ, 2010. – 316 с.

Лекция 4. Цифровая стеганография

План

1. Атаки на стеганосистемы.

2. Пропускная способность каналов передачи скрытой информации.

3. Стойкость стеганосистемы.

Дата добавления: 2015-09-18; просмотров: 2215;