Стойкость стеганосистемы

По сравнению с достаточно хорошо исследованными криптографическими системами понятия и оценки безопасности стеганографических систем более сложны и допускают большее число их толкований. В частности, это объясняется как недостаточной теоретической и практической проработкой вопросов безопасности стегосистем, так и большим разнообразием задач стеганографической защиты информации. Стегосистемы водяных знаков, в частности, должны выполнять задачу защиты авторских и имущественных прав на электронные сообщения при различных попытках активного нарушителя искажения или стирания встроенной в них аутентифицирующей информации. Формально говоря, системы ЦВЗ должны обеспечить аутентификацию отправителей электронных сообщений. Подобная задача может быть возложена на криптографические системы электронной цифровой подписи (ЭЦП) данных, но в отличие от стегосистем водяных знаков, известные системы ЭЦП не обеспечивают защиту авторства не только цифровых, но и аналоговых сообщений и в условиях, когда активный нарушитель вносит искажения в защищаемое сообщение и аутентифицирующую информацию. Иные требования по безопасности предъявляются к стегосистемам, предназначенным для скрытия факта передачи конфиденциальных сообщений от пассивного нарушителя.

Как и для криптографических систем защиты информации безопасность стегосистем описывается и оценивается их стойкостью (стеганографической стойкостью или для краткости стегостойкостью). Под стойкостью различных стегосистем понимается их способность скрывать от квалифицированного нарушителя факт скрытой передачи сообщений, способность противостоять попыткам нарушителя разрушить, исказить, удалить скрытно передаваемые сообщения, а также способность подтвердить или опровергнуть подлинность скрытно передаваемой информации.

Исследуем стеганосистемы, задачей которых является скрытая передача информации. В криптографических системах скрывается содержание конфиденциального сообщения от нарушителя, в то время как в стеганографии дополнительно скрывается факт существования такого сообщения. Поэтому определения стойкости и взлома этих систем различны. В криптографии система защиты информации является стойкой, если располагая перехваченной криптограммой, нарушитель не способен читать содержащееся в ней сообщение. Неформально определим, что стеганосистема является стойкой, если нарушитель наблюдая информационный обмен между отправителем и получателем, не способен обнаружить, что под прикрытием контейнеров передаются скрываемые сообщения, и тем более читать эти сообщения.

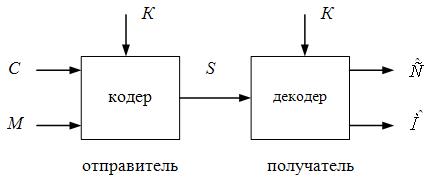

Назовем в общем случае стеганосистему нестойкой, если противоборствующая сторона способна обнаруживать факт ее использования. Рассмотрим базовую модель стеганосистемы (рис.4.2), в которой в стегокодере используется стеганографическая функция f встраивания по секретному ключу К скрываемого сообщения М в контейнер С, а в стегодекодере стеганографическая функция φ его извлечения по тому же ключу. Из стего по функции φ извлекается встроенное сообщение  и при необходимости контейнер

и при необходимости контейнер  .

.

Рис. 4.2. Базовая модель стеганосистемы

В результате искажений при встраивании, воздействия случайных и преднамеренных помех передачи, а также погрешностей при извлечении восстановленное получателем сообщение  может отличаться от оригинала М. Аналогично, полученный контейнер

может отличаться от оригинала М. Аналогично, полученный контейнер  будет отличаться от исходного С. Контейнер обязательно будет искажаться при встраивании скрываемого сообщения. В ряде стегосистем необходимо восстанавливать контейнер, так как он физически представляет собой обычные сообщения (изображения, речевые сигналы и т. п.) корреспондентов открытой связи, под прикрытием которых осуществляется скрытая связь. Эти сообщения открытой связи должны доставляться их получателям с качеством, определяемым установленными требованиями к достоверности открытой связи. Однако даже если используемый контейнер является только переносчиком скрываемого сообщения, степень допустимой погрешности контейнера также должна быть ограниченной, так как иначе нарушитель легко выявит факт использования стегосистемы.

будет отличаться от исходного С. Контейнер обязательно будет искажаться при встраивании скрываемого сообщения. В ряде стегосистем необходимо восстанавливать контейнер, так как он физически представляет собой обычные сообщения (изображения, речевые сигналы и т. п.) корреспондентов открытой связи, под прикрытием которых осуществляется скрытая связь. Эти сообщения открытой связи должны доставляться их получателям с качеством, определяемым установленными требованиями к достоверности открытой связи. Однако даже если используемый контейнер является только переносчиком скрываемого сообщения, степень допустимой погрешности контейнера также должна быть ограниченной, так как иначе нарушитель легко выявит факт использования стегосистемы.

По признаку использования ключа данная стегосистема классифицируется как симметричная. Логично предположить, что стойкость стегосистемы должна обеспечиваться при использовании несекретных (общеизвестных) функций встраивания f и извлечения φ. Безопасность стегосистем должна опираться на такие принципы их построения, при которых если нарушитель не знает секретной ключевой информации, то даже при полном знании функций встраивания и извлечения скрываемой информации, законов распределения скрываемых сообщений, контейнеров и стего он не способен установить факт скрытой передачи информации.

Стойкость различных стегосистем может быть разделена на стойкость к обнаружению факта передачи (существования) скрываемой информации, стойкость к извлечению скрываемой информации, стойкость к навязыванию ложных сообщений по каналу скрытой связи (имитостойкость), стойкость к восстановлению секретного ключа стегосистемы.

Очевидно, что если стегосистема является стойкой к обнаружению факта передачи (существования) скрываемой информации, то логично предположить, что она при этом является стойкой и к чтению скрываемой информации. Обратное в общем случае неверно. Стегосистема может быть стойкой к чтению скрываемой информации, но факт передачи некой информации под прикрытием контейнера может выявляться нарушителем.

Стойкость стегосистемы к навязыванию ложных сообщений по каналу скрытой связи характеризует ее способность обнаруживать и отвергать сформированные нарушителем сообщения, вводимые им в канал передачи скрываемых сообщений с целью выдачи их за истинные, исходящие от законного отправителя. Если в системе ЦВЗ злоумышленник способен ввести в контейнер, заверенный законным отправителем, свой водяной знак и детектор будет обнаруживать водяной знак злоумышленника и не обнаруживать ЦВЗ истинного отправителя, то это означает дискредитацию (взлом) системы ЦВЗ.

Стойкость к восстановлению секретного ключа стегосистемы характеризует ее способность противостоять попыткам нарушителя вычислить секретную ключевую информацию данной стегосистемы. Если нарушитель способен определить ключ стегосистемы, то он может однозначно выявлять факты передачи скрываемых сообщений и читать их или навязывать ложные сообщения без всяких ограничений. Такое событие можно назвать полной компрометацией стегосистемы. Очевидно, что атаки нарушителя на ключ стегосистемы могут быть построены аналогично атакам на ключ систем шифрования информации и систем аутентификации сообщений.

Если нарушитель способен вычислить ключ встраивания водяного знака какого-либо автора (владельца) информационных ресурсов, то он может поставить этот водяной знак на любой контейнер. Тем самым нарушитель дискредитирует либо водяной знак данного автора (владельца), либо целиком всю систему ЦВЗ. В обоих случаях ставится под сомнение законность прав одного или всех собственников информационных ресурсов на то, что действительно им принадлежит. Данная проблема имеет большое практическое значение для защиты авторских и имущественных прав производителей различного рода информационных продуктов, таких как лицензионное программное обеспечение, CD и DVD дисков, видео и аудио кассет и т.п. Мировой рынок информационной индустрии оценивается многими миллиардами долларов в год и поэтому неудивительно, что защита информации как товара от различных посягательств злоумышленников быстро приобретает конкретную практическую направленность.

Вопросы

1. Каким может быть нарушитель?

2. Какой нарушитель называется пассивным, активным, злоумышленным? Что является целью каждого из нарушителей?

3. Как надежность восприятия стеганосообщения зависит от объема встраиваемых данных при неизменном размере контейнера?

4. Что представляет из себя атака на основе известного заполненного контейнера?

5. Что представляет из себя атака на основе известного встроенного сообщения, атака на основе выбранного скрытого сообщения, адаптивная атака на основе выбранного скрытого сообщения, атака на основе выбранного заполненного контейнера, атака на основе известного пустого контейнера,атака на основе известной математической модели контейнера или его части?

6. Что понимается под скрытой пропускной способностью?

7. Два основных подхода к оценке пропускной способности каналов передачи скрываемой информации.

8. Что понимается под стойкостью стеганосистемы?

9. Какая стеганосистема является стойкой?

Литература

1. Грибунин В.Г. Цифровая стеганография / В.Г.Грибунин, И.Н.Оков, И.В.Туринцев. — М.: Солон-Пресс, 2002. — 272с.

2. Стеганография, цифровые водяные знаки и стеганоанализ : [монография] / А.В. Аграновский, А.В. Балакин, В.Г. Грибунин, С.А. Сапожников. — М.: Вузовская книга, 2009. — 220 с.

3. Конахович Г.Ф. Компьютерная стеганография. Теория и практика / Г.Ф.Конахович, А.Ю.Пузыренко. — К.: МК — Пресс, 2006. — 288 с.

4. Корольов, В.Ю. Планування досліджень методів стеганографії та стеганоаналізу / В.Ю. Корольов, В.В. Поліновський, В.А. Герасименко, М.Л. Горінштейн // Вісник Хмельницького національного університету. — 2011. — № 4. — С. 187–196.

5. Алиев, А.Т. Оценка стойкости систем скрытой передачи информации / А.Т. Алиев, А.В. Балакин // Известия ТРТУ. Тематический выпуск. Материалы VII Международной научно-практической конференции «Информационная безопасность». — Таганрог: Изд-во ТРТУ, 2005. — №4 (48). — С. 199–204.

6. Кобозєва А.А. Аналіз захищеності інформаційних систем / Кобозєва А.А., Хорошко В.А., Мачалін І.О. – К.: Вид.ДУІКТ, 2010. – 316 с.

Дата добавления: 2015-09-18; просмотров: 1479;