Протоколи

Невелика вартість і простота базового налаштування точок доступу WiFi – це одночасно і перевага, і недолік таких мереж.

Звичайний користувач може буквально за декілька хвилин налаштувати домашню мережу, але, не маючи базових знань про ці технології та забезпечення безпеки в локальній мережі,він стає легкою мішенню для того, хто хоче проникнути в його мережу. І, якщо дехто може сказати, що йому нема чого приховувати на своєму комп‘ютері, то він не усвідомлює того факту, що хакер може використати його комп‘ютер для здійснення своїх атак, і після цього до нашого користувача можуть завітати представники державних органів, яким він буде довго пояснювати, що уявлення не має про те, що сталось.

Отже, в важливості цього питання ми переконались. Розглянемо основні маніпуляції з точкою доступу, що задовольняють мінімальні вимоги до безпеки WiFi мереж.

- перш за все необхідно змінити заводський пароль точки доступу;

- якщо ви не провайдер, то можна відключити трансляцію ID мережі, це допоможе приховати вашу мережу і виявити її зможе тільки людина, яка знає її назву. Але це не означає, що ваша мережа тепер недоступна для посторонніх людей: тому, хто хоч трохи знайомий з технологіями WiFi, знадобиться близько 2-10 хв., щоб виявити приховану мережу;

- при можливості, необхідно включати фільтрацію по MAC-адресі. Але насправді і цей захід безпеки не створить проблем для проникнення в вашу мережу. Все що потрібно хакеру, для того, щоб обійти цю перепону, це – перехопити пакет одного з користувачів цієї мережі, визначити його MAC-адресу і призначити своєму адаптеру цю MAC-адресу, і точка доступу буде вважати, що це авторизований користувач;

- використовувати надійне шифрування даних.

Перші три правила не створюють серйозних проблем для хакерів - вони швидше спрямовані для боротьби з людьми, які прочитали декілька статей в Інтернеті і випробовують свої сили на погано захищених, а то і взагалі на незахищених мережах. Шифрування – більш надійний спосіб захистити мережу, але і тут не все так просто.

WEP (англ. Wired Equivalent Privacy) — найстаріший стандарт захисту бездротового трафіку, заснований на методі потокового кодування з використанням алгоритму RC4 (з використанням загального секретного ключа). Існує два різновиди WEP: WEP-40 і WEP-104, що розрізняються тільки довжиною ключа - 64, 128 і 256 біт. Сьогодні використання WEP для захисту мереж не можна вважати надійним способом гарантування безпеки. Проблема полягає в реалізації вибору вектора ініціалізації, що використовується як псевдовипадкова послідовність для шифрування даних. В даний час дана технологія є застарілою, оскільки її злом може бути здійснено лише за кілька хвилин. Тим не менш, вона продовжує широко використовуватися. Для безпеки в мережах Wi-Fi рекомендується використовувати WPA. WEP часто неправильно називають Wireless Encryption Protocol.

Також існують рішення, реалізовані конкретними виробниками у своїх пристроях. Ці рішення набагато менш безпечні, ніж WPA і WPA2, так як схильні (хоч і у меншій мірі) тим же вразливостям, що і WEP.

WEP 2

Збільшує вектори ініціалізації та ключі до 128 біт.

WEP-Plus

Уникає слабких векторів ініціалізації. Ефективний тільки в тому випадку, якщо алгоритм використовується на обох сторонах з'єднання.

Динамічний WEP - Динамічно змінює ключі при передачі.

WPA (англ. Wi-Fi Protected Access) — один з протоколів безпеки, вживаних для захисту бездротових мереж. Створений для заміни застарілого протоколу WEP. Заснований на TKIP (Temporary Key Integrity Protocol — протокол тимчасової цілісності ключів), який ефективно бореться з проблемою, що лежить в основі вразливості WEP, — повторного використання ключів шифрування. Плюсами WPA є посилена безпека даних і посилений контроль доступу до бездротових мереж. Важливою характеристикою є сумісність між безліччю бездротових пристроїв як на апаратному рівні, так і на програмному. На даний момент WPA і WPA2 розробляються і просуваються організацією Wi-Fi Alliance. У WPA забезпечена підтримка стандартів 802.1X, а також протоколу EAP (Extensible Authentication Protocol, розширюваний протокол автентифікації). Варто зауважити, що в WPA2 підтримується шифрування відповідно до стандарту AES (Advanced Encryption Standard, вдосконалений стандарт шифрування), який має ряд переваг над використовуваним в WEP RC4, наприклад набагато стійкіший криптоалгоритм.

Великим плюсом при впровадженні EWPA є можливість роботи технології на існуючому апаратному забезпеченні Wi-Fi.

Деякі відмітні особливості WPA:

- покращена схема шифрування RC4

- обов'язкова автентифікація з використанням EAP.

- система централізованого управління безпекою, можливість використання в діючих корпоративних політиках безпеки.

Wi-Fi Alliance дає наступну формулу для визначення суті WPA:

WPA = 802.1X + EAP + TKIP + MIC

Видно, що WPA, по суті, є сумою декількох технологій.

Як згадано вище, в стандарті WPA використовується Розширюваний протокол аутентифікації (EAP) як основа для механізму аутентифікації користувачів. Неодмінною умовою аутентифікації є пред'явлення користувачем свідоцтва (інакше називають мандатом), що підтверджує його право на доступ в мережу. Для цього права користувач проходить перевірку за спеціальною базі зареєстрованих користувачів. Без аутентифікації робота в мережі для користувача буде заборонено. База зареєстрованих користувачів і система перевірки у великих мережах як правило розташовані на спеціальному сервері (найчастіше RADIUS).

Cлід відзначити, що WPA має спрощений режим. Він отримав назву Pre-Shared Key (WPA-PSK). При застосуванні режиму PSK необхідно ввести один пароль для кожного окремого вузла бездротової мережі (бездротові маршрутизатори, точки доступу, мости, клієнтські адаптери). Якщо паролі збігаються з записами в базі, користувач отримає дозвіл на доступ в мережу.

WPA2 визначається стандартом IEEE 802.11i, прийнятим у червні 2004 року, і покликаний замінити WPA. У ньому реалізовано CCMP і шифрування AES, за рахунок чого WPA2 став більш захищеним, ніж свій попередник.

З 13 березня 2006 підтримка WPA2 є обов'язковою умовою для всіх сертифікованих Wi-Fi пристроїв.

RADIUS (англ. Remote Authentication in Dial-In User Service) - протокол для реалізації аутентифікації, авторизації та збору відомостей про використані ресурсах, розроблений для передачі відомостей між центральною платформою і обладнанням. Цей протокол використовувався для системи тарифікації використаних ресурсів конкретним користувачем / абонентом. Центральної платформа та обладнання Dial-Up доступу (NAS [1] з системою автоматизованого обліку послуг (білінгу).

RADIUS використовується як протокол AAA:

англ. Authentication - процес, що дозволяє автентифікувати (перевірити справжність) суб'єкта за його ідентифікаційним даними, наприклад, за логіном (ім'я користувача, номер телефону тощо) та паролю.

англ. Authorization - процес, що визначає повноваження ідентифікованого суб'єкта на доступ до певних об'єктів або сервісів.

англ. Accounting - процес, що дозволяє вести збір відомостей (облікових даних) про використані ресурсах. Первинними даними (тобто, традиційно передаються по протоколу RADIUS) є величини вхідного і вихідного трафіків: в байтах / октетах (з недавніх пір в гігабайтах). Проте протокол передбачає передачу даних будь-якого типу, що реалізується за допомогою VSA (Vendor Specific Attributes).

Використання технологій приватних віртуальних тунелів (VPN) вважають найкращим методом захисту в WiFi мережах. І хоч ця технологія розроблялась для захищеного підключення до Інтернету через загальнодоступні канали, вона непогано зарекомендувала себе і в бездротових локальних мережах. Суть цієї технології полягає в тому, що створюються «безпечні» канали від клієнта до заданого вузла.

Для шифрування трафіка в VPN використовується протокол IPSec, рідше – PPTP чи L2TP. При цьому можуть використовуватись такі алгоритми, як DES, Triple DES, AES і MD5. На сьогоднішній день не зафіксовано випадків злому VPN-мереж. Застосування цієї технології рекомендується в корпоративних мережах, тому що для домашнього користування встановлення і налаштування може виявитись важким і громіздким. Крім того, при використанні цієї технології доведеться пожертвувати близько 35% пропускної здатності каналу.

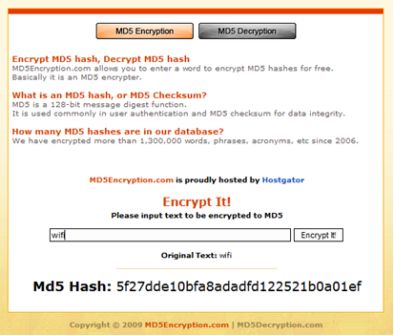

Алгоритм шифрування MD5 – є одним із найпоширеніших алгоритмів шифрування, тому на його прикладі продемонструємо, що, знаючи хеш MD5-функції, на сьогоднішній день не є великою проблемою отримати початкові дані.

Є три методи злому хеша:

- перебір варіантів за словником (задані можливі варіанти вихідної фрази і їх хеш порівнюється з хешом, що зламується);

- brute-force метод (перебираються всі можливі комбінації заданих вихідних символів і хеш кожної комбінації порівнюється з хешом функції, що зламується);

- rainbow crack (він оснований на генерації великої кількості хешів із набору символів і по отримані базі ведеться пошук заданого хеша. Хоч генерація хешів займає багато часу, проте наступні зломи виконуються набагато швидше).

На сьогоднішній день в Інтенеті існує багато он-лайн сервісів, що дозволяють за декілька секунд переглянути MD5-хеш вашого виразу і навпаки із заданого MD5-хеша відновити початковий вираз.

Наприклад, скориставшись сайтом md5encryption.com, зашифруємо вираз “wi-fi”:

Отриманий MD5-хеш розшифруємо, скориставшись сервісом сайту passcracking.com:

Пошук відповіді тривав менше 1 секунди (так, наприклад, в базі даних crackfor.me більше 16 млн. хешів.)

Отже, навіть такий криптографічно стійкий алгоритм як MD5, не може на100% захистити конфіденційну інформацію, тому слід взяти до уваги деякі поради, що дозволяють збільшити захищеність своїх даних у мережі:

- при можливості, необхідно використовувати технологію VPN доступу до мережі;

- під час роботи потрібно використовувати захищені протоколи, такі як HTTPS і POP3s;

- потрібно відмовитись від передачі конфіденційних даних по мережі, яка не захищена стійким алгоритмом шифрування;

- не потрібно використовувати інтернет-банкінг в публічних WiFi мережах;

- потрібно своєчасно встановлювати оновлення програмного забезпечення, особливо для антивірусів та файрволів.

Всі засоби забезпечення захисту в WiFi мережі, розглянуті вище, повинні використовуватись в комплексі, це дозволить максимально захистити мережу від несанкціонованого доступу. Проте щодня стають відомі нові слабі місця в протоколах та програмах, тому не слід вважати свою мережу на 100% безпечною.

Моніторинг

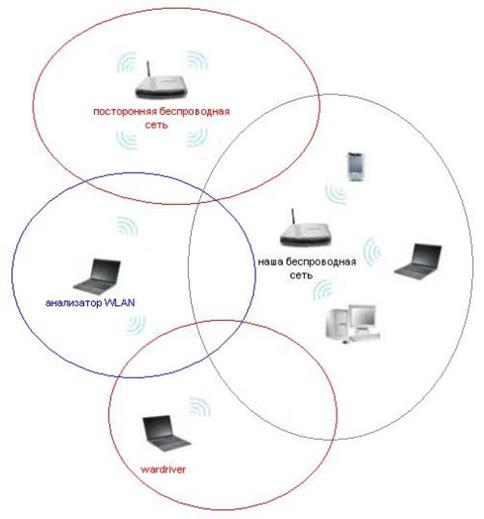

Добре, коли бездротова мережа працює чітко, як годинник. Налагоджено шифрування, MAC-адреси клієнтів занесені в білий список, а поруч немає ніяких сторонніх WLAN, здатних перешкодити нормальній роботі твоєї мережі. У такі моменти дуже не хочеться, щоб трапилася ситуація, коли твоя мережа буде ледве дихати через перешкоди раптово розгорнутих по сусідству Wi-Fi. Або ще гірше - зламана нахабним вардрайвером, який примудрився, не дивлячись на встановлене шифрування, проникнути в твою мережу і начудив там.

Всіх цих неприємностей можна уникнути. Для цього необхідно вести моніторинг своєї WLAN з метою виявлення аномалій в її роботі. Цим ми і займемося зараз, а допоможе нам в цьому спеціальний аналізатор бездротових мереж CommView для WiFi.

Що б аналізувати ефір нашої WLAN, необхідно перевести бездротової адаптер в режим promiscuous. Це так званий пасивний режим моніторингу. На відміну від звичайного режиму роботи, в такому стані мережевий адаптер буде виявляти всі пакети, незалежно від того, кому вони призначалися. При установці CommView для WiFi буде запропоновано встановити спеціальний драйвер, який і переведе адаптер в необхідний режим роботи. Список підтримуваних адаптерів можна подивитися на цій сторінці http://www.tamos.ru/products/commwifi/adapterlist1.php

В якості аналізатора ідеально звичайно використовувати ноутбук з установленим PCMCIA адаптером та приєднаної до нього антеною, для збільшення дальності зв'язку.

Як видно , аналізатор мережі не є її складовою частиною. Цьому є два пояснення. По-перше, бездротової адаптер не може одночасно слухати ефір і посилати пакунки для роботи в нашій мережі WLAN. Звичайно, можна на один з комп'ютерів поставити другий адаптер, який і буде слідкувати за мережею. Тоді відпаде необхідність виділяти ноутбук для наших цілей. Але з точки зору безпеки, це не логічно. Адже отримавши доступ до комп'ютера нашої мережі, на якому знаходиться аналізатор, зловмисник може його просто вимкнути або, що ще гірше, поміняти налаштування під себе. У такому випадку ніяких сигналів про порушення роботи мережі надходити не буде і адмін так і не дізнається про вторгнення, поки що-небудь не впаде.

Зі схемою роботи нашої системи моніторингу ми розібралися. Тепер переходимо до розгляду можливостей CommView для WiFi, яка стоятиме на аналізаторі. У бездротової мережі кожну секунду передаються безліч пакетів з різною службовою, керуючою інформацією і самі дані. У нас виникає необхідність серед усього цього хаосу вибирати і аналізувати тільки ті пакети, які становлять для нас інтерес. Тому в першу чергу ми встановимо «бездротові правила» для нашої системи моніторингу. У Wi-Fi мережах фігурують чотири види пакетів, це: маяк, управління, контроль і дані пакети. Залежно від того, яку інформацію ми хочемо переглядати в нашій мережі, виставляємо захоплення певних видів пакетів за допомогою пунктів у розділі меню «Правила», або на головній панелі управління.

Дані-пакети - найцікавіша інформація, яка може нас цікавити, це дані, які передаються по мережі. Якщо твоя WLAN зашифрована WEP або WPA, то і дані, передані в ефір, так само будуть зашифровані і, відповідно, недоступні для сторонніх. Але у нас є можливість стежити за своєю мережею, тому що CommView для WiFi вміє розшифровувати пакети на льоту. Для цього заходь в пункт меню «Налаштування» -> «Ключі WEP / WPA» і у вікні вводь пароль, який поставлено на свою WLAN.

Далі йдуть управління-пакети, тобто керуючі. Вони містять фрейми пробного відгуку і пробних запитів, які пересилаються між точкою доступу і клієнтом для аутентифікації останнього в мережі. Аутентифікація за стандартом 802,11 це тільки перший крок у встановленні мережного підключення. Тут перевіряється, чи дійсно клієнт володіє секретним ключем для роботи в мережі. На даному етапі шифрування даних не відбувається. Якщо шифрування не використовується, то така аутентифікація називається відкритою і для роботи в даній мережі досить простого бажання. Наступним етапом встановлення повноцінного з'єднання є реєстрація клієнта з точкою доступу, тобто його асоціація. Для цього використовуються фрейми Асоціації запиту і відповіді Асоціації, які так само знаходяться в управлінні-пакетах.

На черзі контрольні-пакети, які теж використовуються при установці з'єднання. Вони доходять до адресата за допомогою IP-адрес, і містять спеціальні прапори. Наприклад, пакет з SYN-прапором означає синхронізацію (синхронізації). Такий пакет може відправити клієнт, для початку з'єднання. У відповідь він може отримати підтвердження, тобто пакет з прапором ACK (підтвердження). А може отримати і пакет з прапором RST, що означає відмову (скидання), якщо з якихось причин з'єднання неможливо. Серед можливих прапорів може фігурувати такий, як FIN (фініш) - закриває з'єднання.

І останній вид пакетів, що використовується в бездротових мережах, це маяк-пакети. Точка доступу з певним інтервалом часу посилає їх в ефір, що б поруч знаходяться клієнти могли довідатися про неї. Дані пакети містять всю необхідну інформацію про мережу: її назва, потужність сигналу, наявність шифрування і так далі.

Наступною стадією фільтрації трафіку є правила, які CommView для WiFi дозволяє настроїти досить гнучко. Для початку розглянемо прості правила, що мають безліч критеріїв відбору пакетів. Встановимо фільтрацію по протоколах. Для цього необхідно виконати налаштування, показані на малюнку.

Як бачиш, ми встановили правила, що обмежують захоплення тільки IP, TCP і UDP пакетів. Решта пакетів буду проігноровані. Що ж, частина трафіку вже відсіяли.

Тепер встановимо дуже корисний критерій на MAC-адреси. Якщо твоя мережа зашифрована, страшніше нікуди, і всі фізичні адреси адаптерів твоїх клієнтів знаходяться в білому списку, то при появі пристрої з невідомим MAC-адресою, було б непогано записати всі пакунки, які він відправляв або отримував в нашій бездротової мережі.

Всі пакети, які будуть відправляти або отримувати адаптери, занесені в список, ігноруються. А от весь трафік, що нагнітається невідомими пристроями, буде записаний. Установка таких видів простих правил так само легка. Якщо ти підозрюєш кого-небудь у своїй мережі, то можеш фільтрувати пакети, в яких фігурує його IP-шник, а потім спокійно подивитися, куди цей негідник лазив. Та ж сама історія і з портами. У тебе підозра, що хтось постійно ломиться на певний порт твого сервера? Ставимо правило на захоплення пакетів, які йдуть на цікавий порт, це дозволить розібратися, хто ж намагається начудити у вашій мережі. На додачу можна фільтрувати пакети по наявності в них певного тексту. Ясна річ, що якщо є свій веб-сервер, то на його порт постійно буду приходити запити. Не підозрювати ж всіх. Але не кожен пакет буде містити хитро сформований запит, що дозволяє отримати секретну інформацію або підвищити свої привілеї. Ось саме такі запити і можна перевіряти в наших правилах.

Залишився останній вид фільтрації по TCP-прапорах, які ми розглянули раніше. Можливо, він теж знадобиться для більш чіткого аналізу роботи твоєї мережі.

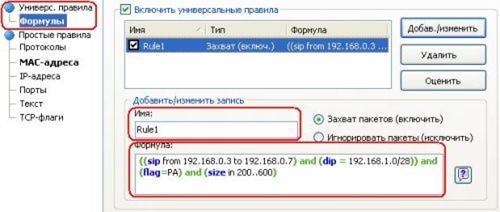

Ось уже величезна частина трафіку, котра не є для нас цікавою, відкидається. Прості правила дозволяють настроїти фільтрацію дуже легко і швидко. Але якщо необхідні максимально гнучкі правила, що враховують багато нюансів, то у нас є і така можливість. Називається вона «Універсальні правила». Щоб її використовувати, треба трохи знати математику і логіку. Для кожного правила необхідно придумати ім'я і поставити йому формулу, відповідно до якої відбуватиметься фільтрація пакетів.

На малюнку показаний приклад створення правила «Rule1». Зазначена в ньому формула, говорить про те, що захоплюватися будуть TCP-пакети, розмір яких лежить в діапазоні від 200 до 600 байтів, що приходять з IP-адрес в діапазоні 192.168.0.3 - 192.168.0.7. Причому IP-адреси одержувачів знаходяться в сегменті 192.168.1.0/255.255.255.240, і мають TCP-прапор PSH ACK. Синтаксис правил і інші приклади можна подивитися у файлі довідки, що йде до програми або на цій сторінці http://www.tamos.ru/htmlhelp/commwifi/syntax.htm

Що ж, фільтрувати і записувати необхідний для нас трафік ми навчилися. Але не справа, якщо wardriver'и будуть всі вихідні терзати твою бездротову мережу в офісі, а ти про це дізнаєшся тільки в понеділок. Тому зараз ми розглянемо систему попереджень, яка буде сповіщати про наявність аномалій в роботі бездротової мережі. Обираємо вкладку «Попередження» і клацають по кнопці «Настроювання електронної пошти». З'явиться вікно з настройками.

Можна заздалегідь протестувати відправку листа, що б потім не виявилося, що введені настройки не працюють. Оповіщення по електронній пошті дозволить отримувати нам інформацію про роботу мережі поштою. Деякі поштові сервери надають можливість отримувати SMS-повідомлення про надходження нового листа. Уявіть, як оперативно в цьому випадку зможете отримувати інформацію від свого аналізатора. Щоб отримувати повідомлення по асьці, замість електронної пошти, адреси отримувача, треба прописати UIN@pager.icq.com, де UIN - номер вашого IСQ.

Для цього слід в ICQ знайти пункт «Дозволити EmailExpress вісник», який необхідно встановити для роботи цієї функції. Завершивши налаштування, переходимо до налаштувань попередження, натиснувши кнопку «Додати». Деякі типи подій, при яких буде викликано попередження, дуже схожі на розглянуті нами правила захоплення, так що зорієнтуватися тут буде легко. Сигнал може бути поданий при виявленні пакету, який підходить під вказану формулу, при перевищенні зазначеного рівня завантаження мережі; або при виникненні в мережі пристроїв з невідомими MAC-або IP-адресами, а так само точок доступу і одне рангових мереж.

При появі в ефірі пристрої, MAC-адресу якого не входить до переліку, на екран буде виведено відповідне повідомлення. Воно так само буде надіслано на вказану адресу електронної пошти. Поріг спрацьовування встановлений в одиницю. Можна поставити і більше, якщо поряд з твоєю WLAN іноді можуть проходити люди з КПК. Не відволікатися ж на перехожих, які і не збиралися чіпати твою мережу. Після спрацьовування попередження, воно відключається. Якщо є ймовірність, що в твою мережу хочуть проникнути кілька персон з різних девайсів, то можна збільшити це значення. При виведенні повідомлення використовується текст разом зі змінною% SMAC%, в якої буде записаний MAC-адресу джерела пакета. Подивимося, що вийде, якщо в нашій мережі виявиться сторонній.

Як видно, ми отримуємо досить зрозуміле повідомлення, що в нашій мережі з'явився сторонній з таким то маком. Це ж повідомлення буде надіслано нам на пошту. А ще ця дія викликала запис пакетів, адже ми це встановили в настройках попередження раніше. Так що тепер всі дії непрошеного гостя будуть записуватися.

Мало того, що наша мережа зашифрована, так її робота до того ж і моніториться. Чого ще можна бажати? А якщо ти поїхав в інше місто, і виникла необхідність подивитися, що коїться з твоєю мережею? Або мережею, який або фірми, компанії, або просто твого знайомого, який не розбирається в мережевих технологіях. Поспішаю тебе обрадувати, у нас є можливість віддалено отримувати дані, про роботу WLAN, що знаходиться під спостереженням.

На аналізатор ставитися спеціальна програма CommView Remote Agent для WiFi. Тепер вона буде служити аналізатором WLAN. На віддаленому комп'ютері встановлюється звичайний CommView для WiFi, за допомогою якого ми підключаємося до аналізатора і спостерігаємо перехоплюваних трафік так, як ніби наш локальний. Установка CommView Remote Agent для Wi-Fi дуже проста, як і її настроювання, де необхідно буде вказати порт і пароль для підключення. Далі ця програма буде працювати у фоновому режимі. При необхідності можна переглянути деякі дані про з'єднання.

Тепер на віддаленому комп'ютері, запустивши CommView для WiFi, натискаємо Ctrl + E, тим самим викликаємо меню для роботи з агентом. Встановлюємо нове з'єднання, вказуємо IP-адреса аналізатора, канал для моніторингу та пароль для підключення. Тепер, ми можемо спостерігати за нашою мережею, як за локальною.

Систему, що ми зараз набудували, навряд чи можна назвати повноцінною системою виявлення вторгнень (IDS - системи виявлення вторгнень). Але вона цілком може допомогти захистити нашу WLAN від непрошених гостей. Зараз бездротові мережі активно починають застосовуватися навіть у маленьких містах. Тому, побудова таких систем моніторингу бездротових мереж, можливо, буде набувати все більшого значення.

Дата добавления: 2015-08-20; просмотров: 1480;