Основные схемы подключения МЭ

При подключении корпоративной сети к глобальным сетям необходимо разграничить доступ в защищаемую сеть из глобальной сети и из защищаемой сети в глобальную сеть, а также обеспечить защиту подключаемой сети от удаленного НСД со стороны глобальной сети. При этом организация заинтересована в сокрытии информации о структуре своей сети и ее компонентов от пользователей глобальной сети. Работа с удаленными пользователями требует установления жестких ограничений доступа к информационным ресурсам защищаемой сети.

Часто возникает потребность иметь в составе корпоративной сети несколько сегментов с разными уровнями защищенности:

- свободно доступные сегменты (например, рекламный WWW-сервер);

- сегмент с ограниченным доступом (например, для доступа сотрудникам организации с удаленных узлов);

- закрытые сегменты (например, финансовая локальная подсеть организации).

Для подключения МЭ могут использоваться различные схемы, которые зависят от условий функционирования защищаемой сети, а также от количества сетевых интерфейсов и других характеристик, используемых МЭ.

На рис. 9 показаны три самые распространенные конфигурации МЭ. Рассмотрим эти конфигурации по очереди.

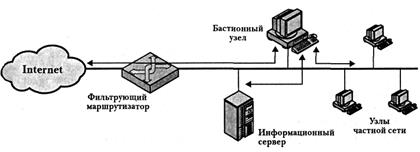

а) МЭ с экранированным одноточечным бастионным узлом

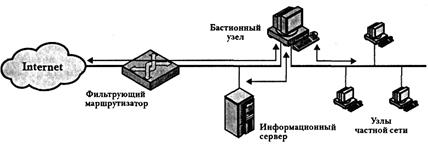

б) МЭ с экранированным двухточечным бастионным узлом

в) МЭ с экранированной подсетью (DMZ)

Рис. 9. Конфигурации МЭ

В конфигурации МЭ с экранированным одноточечным бастионным узлом, показанной на рис. 9,а, брандмауэр состоит из двух систем: фильтрующего маршрутизатора и бастионного узла. Как правило, маршрутизатор при этом настраивается следующим образом.

1. Из потока данных, поступающего из Internet, пропускаются только IP-пакеты, предназначенные для бастионного узла.

2. Из потока данных, поступающего из внутренней сети, пропускаются только пакеты, исходящие из бастионного узла.

Бастионный узел выполняет задачи аутентификации и функции прокси-сервера. Эта конфигурация обеспечивает гораздо более высокий уровень защиты, чем обычный фильтрующий маршрутизатор или шлюз прикладного уровня по следующим причинам. Во-первых, в данной конфигурации реализована фильтрация, как на пакетном, так и на прикладном уровне, что обеспечивает достаточную гибкость в выборе политики защиты. Во-вторых, нарушителю для вторжения во внутреннюю сеть приходится преодолевать защиту двух отдельных систем.

Данная конфигурация оказывается достаточно гибкой для прямого доступа к Internet. Например, внутренняя сеть может содержать общедоступный информационный сервер типа Web-сервера, для которого не требуется высокий уровень защиты. В таком случае маршрутизатор можно настроить так, чтобы он позволял прямой доступ к данному серверу из Internet.

Если фильтрующий маршрутизатор в только что описанной конфигурации с одноточечным бастионным узлом будет скомпрометирован (т.е. его защита будет взломана), поток данных из Internet может пойти прямо через маршрутизатор в узлы внутренней частной сети.

МЭ с экранированным двухточечным бастионным узлом сконфигурирован так, чтобы физически исключить возможность появления такой бреши в системе защиты (рис. 9, б). Все преимущества двухуровневой защиты, которыми обладает описанная выше конфигурация, остаются при этом в силе. Опять же, информационный сервер и некоторые другие узлы могут быть подключены к маршрутизатору напрямую, если это согласуется с принятой политикой защиты.

Конфигурация МЭ с экранированной подсетью (рис. 9, в) из всех рассматриваемых здесь вариантов обеспечивает самую надежную защиту. В этой конфигурации установлено два фильтрующих маршрутизатора: один между бастионным узлом и Internet, а второй — между бастионным узлом и внутренней сетью. Данная конфигурация создает изолированную подсеть, которая может состоять только из бастионного узла, но может также иметь и один или несколько информационных серверов, а также модемы, с помощью которых осуществляется удаленный доступ к сети. Обычно к узлам, входящим в состав экранированной подсети, можно получить доступ как из Internet, так и из внутренней сети, однако поток данных сквозь подсеть блокируется. Данная конфигурация обладает следующими преимуществами.

· Предусмотрено три уровня защиты от вторжения нарушителей.

· Внешний маршрутизатор объявляет в Internet только о существовании экранированной подсети, поэтому внутренняя сеть остается для Internet невидимой.

· Точно так же внутренний маршрутизатор сообщает узлам внутренней сети только о существовании экранированной подсети, поэтому системы внутренней сети не имеют возможности проложить прямые маршруты в Internet.

Дата добавления: 2015-08-11; просмотров: 1953;