Алгоритми з секретним та відкритим ключем

11.1 Шифрування даних, як засіб захисту інформації

При організації обчислювальних мереж важлива роль відводиться криптографії - захист повідомлень, переданих по мережі з використанням шифрування. Всякий криптографічний алгоритм залежить від ступеня захисту ключів, які він помагає, тому проблема управління ключами вимагає особливої уваги. Управління ключами передбачає функції генерації, розподілу, зберігання та регулярної зміни ключів.

Зазвичай розглядаються дві категорії ключів: ключі шифрування даних для захисту даних і ключі шифрування ключів для захисту ключів при передачі їх по лініях зв'язку або зберіганні. Оскільки ступінь уразливості ключа по мірі його використання зростає, ключі шифрування даних повинні регулярно змінюватися.

Для захисту НД використовуються два типи криптографічних систем: системи із закритим ключем, звані також симетричними (наприклад, стандарт шифрування даних США), і системи з відкритими ключами, звані асиметричними. Через обмеження на швидкість передачі системи з відкритими ключами менш зручні для шифрування даних. Передбачається також, що функція розподілу ключів припустима тільки »для мереж загального користування (зазвичай локальних), в яких кожен користувач може прийняти і передати будь-яке повідомлення. Протокол розподілу ключів повинен забезпечувати захист як від пасивних (спостереження за передачею повідомлень), так і від активних вторгнень (зміна, видалення або посилка нового повідомлення).

На практиці застосовуються два типи криптографічних систем: симетричні (закриті, з одним ключем) і асиметричні (відкриті, з двома ключами). У симетричних системах ключі шифрування і дешифрування або одинакові, або легко виводяться один з одного, забезпечуючи таким чином єдиний (загальний) ключ. Такий ключ повинен бути переданий одержувачу по деякому захищеному каналу передачі, щоб гарантувати його конфіденційність і цілісність.

В асиметричних криптографічних системах ключі шифрування і дешифрування розрізняються таким чином, що за допомогою обчислень не можна вивести один ключ з іншого. Отже, якщо одне з перетворень може бути розкрито, то інше пре освіту (шифрування або загальний ключ) не піддається небезпеці і тільки ключ дешифрування в одержувача повинен бути збережений секретним. Такий тип системи не вимагає передачі ключа, використовуваного в алгоритмі, по захищених каналах, і його можна застосовувати для передачі секретного ключа в закритих симетричних системах по незахищених каналах.

11.2 Симетричні криптографічні системи

У ряді робіт [SIMM79, OENN82] представлені алгоритми для симетричних систем, і серед них найбільш відомим на сьогоднішній день є Американський стандарт шифрування даних DES (Data Encryption Standard), який прийнятий в якості федерального стандарту США [FIPS77]. Суттєвим доповненням до нього є японський корінь алгоритм шифрування даних FEAL (Fast Enciphering Algorithm) і алгоритм B-Crypt Британської служби телекомунікація, реалізований у вигляді, модуля для шифрування потоку повідомлень [VARA86].

Стандарт шифрування даних DES

Основу криптографічного алгоритму, що використовується при проектуванні більшості пристроїв шифрування, складає стандарт шифрування даних DES. Відповідний алгоритм прийнятий як стандарт США. Він також подтриманий Американським національним інститутом стандартів ANSI (American National Standards Institute) і рекомендований для застосування Американською асоціацією банків ABA.

Наведемо аналіз DES-алгоритму для виявлення загального підходу до проектування алгоритмів шифрування. Для вивчення характеристик алгоритму використовується програмна реалізація [VARA86]. Зокрема, програмний підхід дозволяє аналізувати проміжні результати в рамках кожного циклу, в той час як реалізація у вигляді інтегральної схеми дає тільки остаточний шифрований текст. Програмна реалізація зручна також для проведення статичного аналізу результатів шифрування. DES-алгоритм призначений для шифрування і дешифрування блоків даних по 64 біт під управлінням ключів захисту, мають також 64

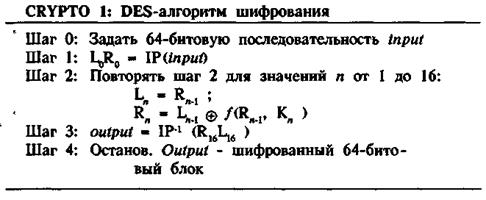

Дешифрування повинно виконуватись з використанням того ж ключа, який використовувався для шифрування, але зі зміненим способом адресації бітів ключа і так, щоб процедура дешифрування була зворотна процедурі шифрування. Блок, який повинен бути зашифрований, піддається ретельній перестановці IP (Initial Permutation), складним перетворенням, залежних від ключа захисту, і перестановці, яка є зворотною по відношенню до початкової IP. Перетворення, що залежать від значення ключа, можуть бути описані у вигляді функції f, званою функцією шифрування і функцією KS, званої таблицею ключів

(Key Schedule).

Позначимо через input вхідну 64-бітовий рядок, ко-торую слід зашифрувати (вихідний текст), і output - відповідну 64-бітову вихідну рядок (шифрований текст), L і R - 32-бітові рядки і LR - їх конкатенацію (об'єднання) в 64-бітовий рядок. Нехай KS - функція, яка в залежності від цілого числа п з діапазону 1-16 і 64-бітового вхідного блоку KEY формує 48-бітовий блок К. Останній є результатом перестановки бітів з блоку KEY,тому

Алгоритм шифрування може бути представлений в вигляді схеми CRYPTO 1.

Дата добавления: 2015-07-24; просмотров: 3666;