Неявные двусторонние транзитивные доверительные отношения

(implicit two-way transitive trust). Это отношения между родительским и дочерним доменами в дереве и между доменами верхнего уровня в лесе. Они определены по умолчанию, то есть доверительные отношения между доменами в дереве устанавливаются и поддерживаются неявно (автоматически). Транзитивные доверительные отношения - это функция протокола идентификации Kerberos, по которому в Windows 2000 проводится авторизация и регистрация в сети.

Транзитивные доверительные отношения означают следующее: если домен А доверяет домену В, а домен В доверяет домену С, то домен А доверяет домену С. В результате присоединенный к дереву домен устанавливает доверительные отношения с каждым доменом в дереве. Эти доверительные отношения делают все объекты в доменах дерева доступными для всех других доменов в дереве. Транзитивные доверительные отношения между доменами устраняют необходимость в междоменных доверительных учетных записях. Домены одного дерева автоматически устанавливают с родительским доменом двусторонние транзитивные доверительные отношения. Благодаря этому пользователи из одного домена могут получить доступ к ресурсам любого другого домена в дереве (при условии, что им разрешен доступ к этим ресурсам).

Явные односторонние нетранзитивные доверительные отношения (explicit one-way nontransitive trust). Это отношения между доменами, которые не являются частью одного дерева. Нетранзитивные доверительные отношения ограничены отношениями двух доменов и не распространяются ни на какие другие домены в лесе. В большинстве случаев можно самим явно (вручную) создать нетранзитивные доверительные отношения. Явные односторонние нетранзитивные доверительные отношения - это единственно возможные отношения между:

доменом Windows 2000(2003, 2007) и доменом Windows NT;

доменомWindows 2000(2003, 2007) в одном лесе и доменом Windows 2000 в другом лесе

доменом Windows 2000(2003, 2007) и сферой (realm) MIT Kerberos V5, что позволяет клиентам из сферы Kerberos регистрироваться в домене Active Directory для получения доступа к сетевым ресурсам.

12.8.Пространство имен DNS

Пространство имен Active Directory основано на системе имен DNS, и это позволяет взаимодействовать с сетью Internet. Частные сети широко используют DNS для разрешения имен компьютеров, а также для поиска компьютеров в локальной сети и в Internet. Применение DNS дает следующие преимущества:

имена DNS легче запомнить, чем IP-адреса;

имена DNS реже меняются, чем IP-адреса. IP-адрес сервера может измениться, а имя сервера останется прежним;

DNS позволяет пользователям подключаться к локальным серверам, применяя те же правила именования, что и в Internet.

Поскольку Active Directory использует DNS в качестве службы именования и поиска своих доменов, то имена доменов Windows также являются именами DNS.

Для правильной работы AD и взаимодействующего с ней клиентского программного обеспечения перед созданием домена надо установить и сконфигурировать службу DNS. Пространство DNS - это схема именования, которая обеспечивает иерархическую структуру для базы данных DNS. Каждый узел (node) этой иерархии представляет собой раздел базы данных DNS. Такие узлы называются доменами. База данных DNS индексирована по имени, поэтому каждый домен должен иметь имя. В данном пособии уже описана служба DNS (раздел 10). Здесь даётся более подробная информация по вопросам, объясняющим функционирование Active Directory.

Термин домен в контексте DNS не относится к понятию домена, которое используется в службе каталогов Windows. Домен Windows - это группа компьютеров и устройств, которую администрируют, как единое целое.

Выбор доменного имени DNS. При настройке DNS-серверов рекомендуется сначала выбрать и зарегистрировать уникальное родительское имя DNS, оно будет представлять вашу организацию в Internet. Например, Microsoft использует имя microsoft.com. Родительское имя DNS можно соединить с именем местоположения или подразделения внутри организации для формирования других имен поддоменов.

Внутреннее и внешнее пространства имен. В AD существуют два вида пространств имен: пространство имен Active Directory совпадает с заданным зарегистрированным пространством имен DNS или отличается от него.

Совпадающие внутреннее и внешнее пространства имен. Согласно этому сценарию, организация использует одно и то же имя для внутреннего и внешнего пространств имен. Имя mcrosoft.com применяется как внутри, так и вне организации. Для реализации этого сценария надо соблюдать следующие условия:

пользователи внутренней сети компании должны иметь доступ как к внутренним, так и к внешним серверам (по обе стороны брандмауэра);

для защиты конфиденциальной информации клиенты, осуществляющие доступ извне, не должны иметь доступ к внутренним ресурсам компании или иметь возможность разрешать их имена.

13.БЕСПРОВОДНЫЕ СЕТИ

13.1.Общие сведения

Беспроводные сети используют для передачи данных электромагнитные волны радио-, ультракороткого и светового диапазона. Беспроводные сети осуществляют обмен данными между передатчиками и приёмниками, подключенными к компьютеру, и фиксированными приёмниками и передатчиками, подключенными к кабельной сетевой инфраструктуре через устройства, известные как беспроводные точки доступа. Точки доступа располагаются с учётом требований конечных пользователей и в соответствии с требованиями используемой технологией. Существуют разные технологии передачи данных в беспроводных сетях. Одни призваны передавать данные от устройства к устройству, другие обеспечивают общее покрытие выделенной площади.

Преимущества беспроводной сети очевидны. Пользователи беспроводной сети не привязаны к определённому месту, оборудованному информационной розеткой, что соответствует требованиям современного мобильного образа жизни.

Обычно беспроводные сетевые технологии группируются в три типа, различающиеся по масштабу действия их радиосистем, но все они с успехом применяются в бизнесе.

WPAN ((Wireless Personal Area Networks) персональные сети) - короткодействующие, радиусом до 10 м сети, которые связывают ПК и другие устройства - КПК, мобильные телефоны, принтеры и т. п. С помощью таких сетей реализуется простая синхронизация данных, устраняются проблемы с обилием кабелей в офисах, реализуется простой обмен информацией в небольших рабочих группах. Наиболее перспективный стандарт для WPAN -это Bluetooth (стандарт IEEE 802.15). IEEE 802.3

WLAN (Wireless Local Area Networks) - беспроводные локальные сети - радиус действия до 100 м. С их помощью реализуется беспроводной доступ к групповым ресурсам в здании, университетском корпусе и т. п. Обычно такие сети используются для продолжения проводных корпоративных локальных сетей. В небольших компаниях WLAN могут полностью заменить проводные соединения. Основной стандарт для WLAN – IEEE 802.11. Wi-Fi

WWAN(Wireless Wide Area Networks беспроводные сети широкого действия) - беспроводная связь, которая обеспечивает мобильным пользователям доступ к их корпоративным сетям и Internet. Сейчас внедряются несколько технологий, позволяющих организовать беспроводные сети на больших расстояниях. Активно внедряется технология GPRS - быстрее всего в Европе и с некоторым отставанием в США. Для работы на больших расстояниях был разработан и предложен стандарт, названный WiMAX - Worldwide Interoperability for Microwave Access (международное взаимодействие для микроволнового доступа). Это стандарт IEEE 802.16 для городской сети.

На современном этапе развития сетевых технологий наиболее распространённой и реализованной в условиях, требующих мобильность, простоту установки и использования, является технология беспроводных сетей Wi-Fi . В настоящее время беспроводные ЛВС - самый динамичный сектор коммуникационных технологий.

13.2.Технология Wi – Fi. Архитектура, компоненты сети и стандарты

Под аббревиатурой "Wi-Fi" (от английского словосочетания "Wireless Fidelity", которое можно дословно перевести как "высокая точность беспроводной передачи данных") в настоящее время развивается целое семейство стандартов передачи цифровых потоков данных по радиоканалам. Как правило, технология Wi-Fi используется для организации беспроводных локальных, а также создания так называемых горячих точек высокоскоростного доступа в Интернет. Стандарт IEEE 802.11, разработанный в 1997г,- первый промышленный стандарт для беспроводных локальных сетей или WLAN. Его можно сравнить со стандартом IEEE 802.3 для обычных проводных Ethernet сетей.

Стандарт IEEE 802.11 определяет порядок организации беспроводных сетей на уровне управления доступом к среде (MAC-уровне) и физическом уровне. Подобно проводному Ethernet, IEEE 802.11 определяет протокол использования единой среды передачи, получивший название (CSMA/CD). Вероятность коллизий беспроводных узлов минимизируется путем предварительной посылки короткого сообщения, называемого ready to send (RTS), оно информирует другие узлы о продолжительности предстоящей передачи и адресате. Это позволяет другим узлам задержать передачу на время, равное объявленной длительности сообщения. Приемная станция должна ответить на RTS посылкой clear to send (CTS). Это позволяет передающему узлу узнать, свободна ли среда и готов ли приемный узел к приему. После получения пакета данных приемный узел должен передать подтверждение факта безошибочного приема. Если подтверждение не получено, попытка передачи пакета данных будет повторена. В стандарте предусмотрено обеспечение безопасности данных, которое включает аутентификацию для проверки того, что узел, входящий в сеть, авторизован в ней, а также шифрование для защиты от подслушивания. На физическом уровне стандарт предусматривает два типа радиоканалов и один инфракрасного диапазона.

В основу стандарта IEEE 802.11 положена сотовая архитектура. Сеть может состоять из одной или нескольких ячеек (сот). Каждая сота управляется базовой станцией, называемой точкой доступа (Access Point, AP). Точка доступа и находящиеся в пределах радиуса ее действия рабочие станции образуют базовую зону обслуживания (Basic Service Set, BSS). Точки доступа многосотовой сети взаимодействуют между собой через распределительную систему (Distribution System, DS), представляющую собой эквивалент магистрального сегмента кабельных локальных сетей. Вся инфраструктура, включающая точки доступа и распределительную систему, образует расширенную зону обслуживания (Extended Service Set). Стандартом предусмотрен также односотовый вариант беспроводной сети, который может быть реализован и без точки доступа, при этом часть ее функций выполняется непосредственно рабочими станциями.

В настоящее время существует множество стандартов семейства IEEE 802.11.

Из всех существующих стандартов беспроводной передачи данных IEEE 802.11, на практике наиболее часто используются три, это: 802.11b, 802.11g и 802.11a.

Принятый в 1999 г. стандарт IEEE 802.11b благодаря ориентации на свободный от лицензирования диапазон 2,4 ГГц завоевал наибольшую популярность у производителей оборудования. Пропускная способность (теоретическая 11 Мбит/с, реальная - от 1 до 6 Мбит/с) отвечает требованиям большинства приложений. Поскольку оборудование 802.11b, работающее на максимальной скорости 11 Мбит/с, имеет меньший радиус действия, чем на более низких скоростях, то стандартом 802.11b предусмотрено автоматическое понижение скорости при ухудшении качества сигнала. К началу 2004 года в эксплуатации находилось около 15 млн. радиоустройств 802.11b.

Cтандарт IEEE 802.11a, функционирующий в частотном диапазоне 5 ГГц, появился в конце 2001 г. Беспроводные ЛВС стандарта IEEE 802.11a обеспечивают скорость передачи данных до 54 Мбит/с, т. е. примерно в пять раз быстрее сетей 802.11b, и позволяют передавать большие объемы данных, чем сети IEEE 802.11b. К недостаткам 802.11а относятся большая потребляемая мощность радиопередатчиков для частот 5 ГГц, а также меньший радиус действия (оборудование для 2,4 ГГц может работать на расстоянии до 300 м, а для 5 ГГц - около 100 м). Кроме того, устройства для 802.11а дороже, но со временем ценовой разрыв между продуктами 802.11b и 802.11a будет уменьшаться.

IEEE 802.11g является новым стандартом, регламентирующим метод построения WLAN, функционирующих в нелицензируемом частотном диапазоне 2,4 ГГц. Максимальная скорость передачи данных в беспроводных сетях IEEE 802.11g составляет 54 Мбит/с. Стандарт 802.11g представляет собой развитие 802.11b и обратно совместим с 802.11b. Соответственно ноутбук с картой 802.11g сможет подключаться и к уже действующим точкам доступа 802.11b, и ко вновь создаваемым 802.11g. Теоретически 802.11g обладает достоинствами двух своих предшественников. В числе преимуществ 802.11g надо отметить низкую потребляемую мощность, большую дальность действия и высокую проникающую способность сигнала.

13.3. Основные элементы сети Wi - Fi

Для построения беспроводной сети используются Wi-Fi адаптеры и точки доступа. Адаптер(рис.63) представляет собой устройство, которое подключается через шину PCI, PCMCI, CompactFlash. Существуют также адаптеры с подключением через порт USB 2.0. Wi-Fi адаптер выполняет ту же функцию, что и сетевая карта в проводной сети. Он служит для подключения компьютера пользователя к беспроводной сети. Благодаря платформе Centrino все современные ноутбуки имеют встроенные адаптеры Wi-Fi, совместимые со многими современными стандартами. Wi-Fi адаптерами, как правило, снабжены и КПК (карманные персональные компьютеры), что также позволяет подключать их к беспроводным сетям. На рис.65 показаны беспроводные адаптеры.

Рис.65. Беспроводные адаптеры

Для доступа к беспроводной сети адаптер может устанавливать связь непосредственно с другими адаптерами. Такая сеть называется беспроводной одноранговой сетью или Ad Hoc ("к случаю"). Адаптер также может устанавливать связь через специальное устройство - точку доступа. Такой режим называется инфраструктурой (INFRASTRUCTURE).

Стандартами предусмотрено два основных типа организации Wi-Fi сетей:

- Infrastructure. При такой организации сети все узлы подключаются к точке доступа (Access Point). Проще говоря, это коробочка с антенной и гнездом для подключения сетевого кабеля, которая стоит от 30$. В роли точки доступа может выступать маршрутизатор, компьютер или другое устройство с Wi-Fi-адаптером.

Точка доступа выступает своеобразным посредником при обмене данными между узлами. Другими словами, если одно устройство хочет что-то передать другому, то сначала идет передача от первого устройства точке доступа, а потом от точки доступа второму устройству.

Вторая важная функция точки доступа заключается в обьединении беспроводной и проводной сети. Кроме этой функции, точка доступа обеспечивает аутентификацию устройств и реализует политики безопасности сети.

- Ad-Hoc. При таком способе организации сети устройства подключаются напрямую без точки доступа. Такой способ часто применяется когда нужно соединить два ноутбука или компьютера между собой.

Домашние сети рекомендуется строить с использованием точки доступа. Преимущества Infrastructure перед Ad-Hoc:

1) В Ad-Hoc-сетях максимальная теоретическая скорость ограничивается значением в 11 МБит/сек (802.11b). Для Infrastructure максимальная теоретическая скорость 450 МБит/сек (802.11n), 54 МБит/сек (802.11g) и 11 МБит/сек (802.11b). Реальные скорости в несколько раз меньше.

2) Точку доступа можно разместить таким образом, чтобы обеспечивался оптимальный уровень качества покрытия для всех хостов сети. Для увеличения площади покрытия можно разместить несколько точек доступа, обьединив их проводной сетью

3) Настраивать Infrastructure сеть значительно проще, чем Ad-Hoc.

4) Точки доступа могут предоставлять расширенные возможности вроде DHCP, NAT, маршрутизации и тд. Подробней об этом сказано здесь: Компьютерные сети. Введение

По большому счету, Ad-Hoc-сети используются для эпизодической передачи данных с одного устройства на другое, когда нет точки доступа.

Для выбора способа подключения адаптер должен быть настроен на использование либо Ad Hoc, либо инфраструктурного режима.

Точка доступа (рис.66) представляет собой автономный модуль со встроенным микрокомпьютером и приемно-передающим устройством.

Рис. 66.Точка доступа

Через точку доступа осуществляется взаимодействие и обмен информацией между беспроводными адаптерами, а также связь с проводным сегментом сети. Таким образом, точка доступа играет роль коммутатора. Точка доступа имеет сетевой интерфейс (uplink port), при помощи которого она может быть подключена к обычной проводной сети. Через этот же интерфейс может осуществляться и настройка точки.

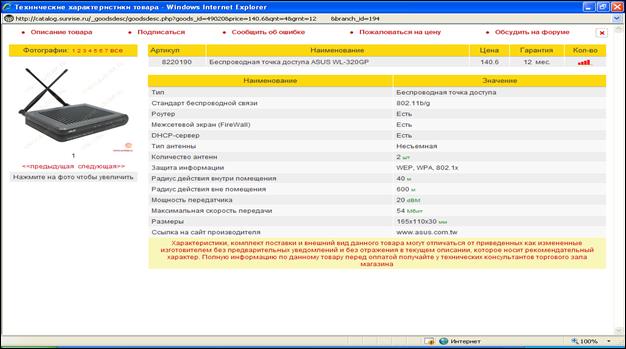

На рис.67 представлен пример точки доступа с двумя антеннами и описанием характеристик.

Рис.67. Пример точки доступа с двумя антеннами

Точка доступа может использоваться как для подключения к ней клиентов (базовый режим точки доступа), так и для взаимодействия с другими точками доступа с целью построения распределенной сети (Wireless Distributed System - WDS).

Доступ к сети обеспечивается путем передачи широковещательных сигналов через эфир. Принимающая станция может получать сигналы в диапазоне работы нескольких передающих станций. Станция-приемник использует идентификатор зоны обслуживания (Service Set IDentifier - SSID) для фильтрации получаемых сигналов и выделения того, который ей нужен.

Простая беспроводная сеть для небольшого офиса или домашнего использования (Small Office / Home Office - SOHO) может быть построена на основе одной точки доступа (см. рис.68).

Рис.68.Пример беспроводной офисной сети

Для организации такой сети адаптеры переводятся в режим инфраструктуры, а точка доступа - в режим точки доступа. При этом создается одна зона обслуживания, в которой находятся все пользователи сети.

При размещении точки доступа при развертывании малой сети следует обеспечить достаточное качество связи на всех рабочих местах, а также удобство в размещении самой точки. Типовое решение - закрепить точку доступа непосредственно на фальш-потолке, при этом провода электропитания и проводной сети будут проходить над фальш-потолком либо в коробах.

Необходимо иметь в виду, что при расширении сети и увеличении количества пользователей скорость связи будет падать (пропорционально числу пользователей).

Наибольшее разумное количество пользователей обычно составляет 16-20. Помимо этого скорость и качество связи зависят и от расстояния между клиентом и точкой. Эти соображения могут потребовать расширения базовой сети.

При расширении сети необходимо следить, чтобы частоты соседних точек доступа не перекрывались во избежание взаимных помех и снижения скорости передачи. На сегодняшний день оборудование Wi-Fi представлено в широком ассортименте всеми известными производителями сетевого оборудования, такими как Cisco, Linksys, D-Link, Asusteck, ZyXEL, Z-com и др.

Преимущества Wi-Fi:

позволяет развернуть сеть без прокладки кабеля, может уменьшить стоимость развёртывания и расширения сети. Места, где нельзя проложить кабель, например, вне помещений и в зданиях, имеющих историческую ценность, могут обслуживаться беспроводными сетями.

Wi-Fi - устройства широко распространены на рынке. А устройства разных производителей могут взаимодействовать на базовом уровне сервисов.

Wi-Fi сети поддерживают роуминг, поэтому клиентская станция может перемещаться в пространстве, переходя от одной точки доступа к другой.

Wi-Fi - это набор глобальных стандартов. В отличие от сотовых телефонов, Wi-Fi оборудование может работать в разных странах по всему миру.

Недостатки Wi-Fi:

Довольно высокое по сравнению с другими стандартами потребление энергии, что уменьшает время жизни батарей и повышает температуру устройства;

самый популярный стандарт шифрования, Wired Equivalent Privacy или WEP, может быть относительно легко взломан даже при правильной конфигурации (из-за слабой стойкости ключа). Несмотря на то, что новые устройства поддерживают более совершенный протокол Wi-Fi Protected Access (WPA), многие старые точки доступа не поддерживают его и требуют замены. Принятий протокол WPA2 в июне 2004 сделал доступной более безопасную схему, которая доступна в новом оборудовании. Обе схемы требуют более стойкий пароль, чем те, которые обычно назначаются пользователями. Многие организации используют дополнительное шифрование (например, VPN) для защиты от вторжения;

Wi-Fi имеют ограниченный радиус действия;

наложение сигналов закрытой или использующей шифрование точки доступа и открытой точки доступа, работающих на одном или соседних каналах может помешать доступу к открытой точке доступа. Эта проблема может возникнуть при большой плотности точек доступа, например, в больших многоквартирных домах, где многие жильцы ставят свои точки доступа Wi-Fi;

неполная совместимость между устройствами разных производителей или неполное соответствие стандарту может привести к ограничению возможностей соединения или уменьшению скорости.

В последние годы Wi-Fi технологии становятся все более совершенными и качество их соединения и безопасность стремительно приближается к возможностям обычного, широко используемого, проводного соединения.

14.СЕТЕВАЯ БЕЗОПАСНОСТЬ

14.1.Классификация сетевых угроз

Автономной локальной сети страшны лишь физические (или почти физические) способы вторжения и вирусы, которые могут быть занесены с сменных носителей информации. Сеть или компьютер, подключенные к Internet, подвергаются гораздо большему количеству опасностей. Чтобы представить, от чего защищаться, зачем и чем, попытаемся классифицировать эти угрозы. На рис.69 графически представлена классификация угроз.

Рис.69. Классификация сетевых угроз

Рассмотрим кратко каждую из этих угроз.

Хакеры. Предположим, Вы – обычный пользователь Internet. Дома имеете беспроводную сеть из настольного компьютера и ноутбука. Вы интересны любому хакеру своими регистрационными данными. Перехватив их, злоумышленник может пользоваться сетью Internet за Ваш счёт. Если Вы пользуетесь какой – либо онлайновой платёжной системой, хакер постарается узнать Ваш пароль и скопировать с Вашего компьютера файл с ключами для доступа к этой системе. Для хакеров также может быть интересна Ваша электронная почта: некто хочет почитать её или отправить письмо от Вашего имени. Некоторые пользователи Internet хранят на жёстком диске незашифрованные данные к кредитной карточке, что тоже может представлять интерес для хакера. Так что, даже если Вы простой пользователь, для хакеров Вы тоже можете представлять интерес.

Сетевые черви и вирусы. Это вредоносные программы. Бывают вирусы, распространяющиеся по сети, и те, что размножаются, инфицируя другие программы. Вирус (почтовый червь) можно получить по электронной почте в виде вложенного файла. Internet – червь может проникнуть в компьютер прямо из сети. Почтовые черви очень изобретательны. Можно получить сообщение, вполне безопасное с виду, например, маркированное как ответ на Ваше сообщение, или как сообщение с почтового сервера. В письме может быть текст, предлагающий Вам открыть интересное вложение, которое выглядит как файл .jpg. На самом деле это может быть не картинка, а вредоносная программа. Черви, как и хакеры, применяют методы социальной инженерии, прикидываясь полезными, интересными, нужными. Поэтому, если у Вас есть хоть малейшее сомнение, не открывайте вложения неожидаемых почтовых сообщений.

Вирус может быть разрушительным оружием для Вашего компьютера: испортить или стереть данные, замедлить работу, удалить нужные файлы, украсть информацию (переслать по определённому адресу) и т.д. Сетевые черви в последнее время занимаются не похищением информации (хотя такое случается), а превращением компьютеров в "зомби". Такие компьютеры могут использоваться злоумышленниками, например, для рассылки спама и для организации масштабных атак на определённые ресурсы. Подробней рассмотрим классификацию компьютерных угроз в соответствии с моделью OSI.

14.2.Сетевые угрозы и некоторые уровни OSI.

Начнём с физического уровня. Этот уровень отвечает за физическую передачу сигналов в среде передачи данных. Очевидной является возможность атак, направленных на ухудшение рабочих характеристик среды: например, для беспроводной сети это может быть создание помех, которые "забивают" полезный сигнал.

На канальном уровне работают протоколы, обеспечивающие доступ к среде передачи данных. Например, IEEE 802.3 – протокол Ethernet, обеспечивающий метод доступа CSMA/CD. Сетевые адаптеры "слушают" среду, передают данные в определённое время, не имеют права затягивать передачу. А если какой-нибудь адаптер начнёт передавать данные в произвольном порядке, никого не слушая? Получится вариант DOS – атаки, который работает на канальном уровне. Атаки, использующие ошибки в стандартах и их реализациях, называются Denial of Service ("отказ в обслуживании"), или DOS-атаки.

На сетевом уровне, где работает протокол IP, возможны атаки, связанные с неправильной маршрутизацией IP – пакетов. Транспортный уровеньтоже уязвим: протоколы TCP и UDP тоже могут быть атакованы. В основном, атаки связаны с тем, что сообщения делятся на пакеты, передаваемые к узлу назначения. Если компьютер – отправитель начнёт слать пакеты некоторого сообщения, но некоторые пакеты не будут отправлены, то на компьютере – приёмнике система будет хранить принятые пакеты в ожидании продолжения, которого не будет . Это тоже вариант DOS – атаки. Для сеансового уровня характерна операция установления соединения компьютеров, передающих и принимающих информацию. Известен вариант DOS – атаки, называющийся SYN – Flood. Название пошло от названия служебного бита, используемого при создании запроса на соединение. Получив запрос, сервер отправляет ответ иждёт подтверждения приёма ответа, после чего начнётся обмен данными. А если подтверждения нет, серверу приходится ждать несколько секунд. Если злоумышленник сгенерирует несколько тысяч неправильных пакетов с запросом на соединение,он сможет на время парализовать работу сервера. Если работают много компьютеров – злоумышленников, то они выведут из рабочего состояния даже крупный сервер, у которого не останется времени на обработку запросов настоящих пользователей.

Атаки на более высоких уровнях OSI могут проводиться, например, с использованием уязвимостей протоколов и программного обеспечения. Все эти сетевые угрозы означают, что мы должны уметь защищаться. Защита состоит из нескольких важных составляющих (рис.70).

Рис.70. Структура защитной системы компьютера.

Во-первых, это файрволл, или как его ещё называют, брандмауер. Это программные комплексы, главным назначением которых является фильтрация входящего и исходящего трафика, а также блокирование несанкционированного доступа из сети к вашему ПК. С помощью файрволла можно контролировать программы, которые пытаются получить доступ в Internet в своих собственных целях, блокировать атаки из сети, а также блокировать загрузку ненужного рекламного контента.

14.3.Антивирусы.

Краткий обзор антивирусных программ. На сегодняшний день перечень доступных антивирусных программ весьма обширен. Они различаются как по цене (от весьма дорогих до абсолютно бесплатных), так и по своим функциональным возможностям. Наиболее мощные (и как правило, наиболее дорогие) антивирусные программы представляют собой на самом деле пакеты специализированных утилит, способных при совместном их использовании поставить заслон практически любому виду зловредных программ. Вот типовой (но, возможно, неполный) перечень тех функций, которые способны выполнять такие антивирусные пакеты:

сканирование памяти и содержимого дисков по расписанию;

cканирование памяти компьютера, а также записываемых и читаемых файлов в реальном режиме времени с помощью резидентного модуля;

выборочное сканирование файлов с измененными атрибутами;

распознавание поведения, характерного для компьютерных вирусов;

блокировка и/или удаление выявленных вирусов;

восстановление зараженных информационных объектов;

принудительная проверка подключенных к корпоративной сети компьютеров;

удаленное обновление антивирусного программного обеспечения и баз данных с информацией о вирусах, в том числе автоматическое обновление баз данных по вирусам через Internet;

фильтрация трафика Интернета на предмет выявления вирусов в передаваемых программах и документах;

выявление потенциально опасных Java-апплетов и модулей ActiveX;

ведение протоколов, содержащих информацию о событиях, касающихся антивирусной защиты.

К наиболее мощным и популярным на сегодняшний день (в России) антивирусным пакетам относятся:

Антивирус Dr.Web. Доктор Веб - одна из самых известных и популярных отечественных антивирусных программ. Имеет эвристический анализатор, позволяющий с большой долей вероятности обнаруживать неизвестные вирусы. Программа допускает автоматическую загрузку из Интернета новых баз данных вирусов и автообновление самой программы, что позволяет оперативно реагировать на появление новых вирусов.

Антивирус N3OD2. Очень быстро работающая антивирусная программа, эффективно защищающая от всех видов вирусов и "шпионских" программ. NOD32 обладает всеми возможностями, характерными для современных средств защиты компьютера, причем по некоторым очень важным параметрам NOD32 превосходит абсолютное большинство популярных антивирусных программ. Это единственный антивирус в мире, который уже более 7 лет не пропустил ни один активный на момент тестирования вирус, а также не менее мощный и встроенный виртуальный эмулятор для обнаружения полиморфных вирусов.

Norton AntiVirus. Это одна из самых известных в мире антивирусных программ. Производится американской компанией Symantec. Данный антивирус находит и удаляет вирусы и программы-шпионы, автоматически блокирует программы-шпионы, не позволяет рассылать зараженные письма, автоматически распознает и блокирует вирусы, программы-шпионы и троянские компоненты, обнаруживает угрозы, скрытые в операционной системе, выполняет функцию защиты от интернет-червей, функцию просмотра электронной почты.

Panda Antivirus. Panda Antivirus 2007 делает защиту ПК максимально простой: антивирус автоматически блокирует и уничтожает все типы вирусов и шпионов, так что можно пользоваться Интернетом и электронной почтой без риска для безопасности. Продукт представляет легкое и высокоэффективное решение с высокой скоростью работы.

Антивирус Касперского. Антивирус Касперского - одна из популярнейших и наиболее качественных антивирусных программ. За счет специального алгоритма работы у нее очень высокий процент определения вирусов, в том числе и еще не известных. Антивирус Касперского умеет проверять на вирусы почтовые базы данных и получаемые письма вместе с приложениями к ним, очень хорошо определяет макровирусы, внедренные в документы Microsoft Office, а также проверяет наиболее популярные форматы архивов.

Популярность перечисленных выше пакетов обусловлена прежде всего тем, что в них реализован комплексный подход к борьбе с вредоносными программами. Последние версии антивирусных программ содержат в своем составе также и средства борьбы с вредоносными программами, проникающими из сети.

14.4.Технологии выявления и нейтрализации компьютерных вирусов.

Специалисты в области антивирусной защиты (в частности, Е. Касперский) выделяют пять типов антивирусов, реализующих соответствующие технологии: сканеры, мониторы, ревизоры изменений, иммунизаторы и поведенческие блокираторы. Принцип работы антивирусного сканера состоит в том, что он просматривает файлы, оперативную память и загрузочные секторы дисков на предмет наличия вирусных масок, то есть уникального программного кода вируса. Вирусные маски (описания) известных вирусов содержатся в антивирусной базе данных сканера, и если он встречает программный код, совпадающий с одним из этих описаний, то он выдает сообщение об обнаружении соответствующего вируса.

Мониторы. Развитие аппаратных возможностей компьютеров и появление более совершенных операционных систем сделало возможным разработку второго вида антивирусных программ - антивирусных мониторов. На данный момент различаются три основных типа: файловые мониторы, мониторы для почтовых программ и мониторы для специальных приложений. По своей сути все они являются разновидностью сканеров, которые постоянно находятся в памяти компьютера и осуществляют автоматическую проверку всех используемых файлов в масштабе реального времени. Современные мониторы осуществляют проверку в момент открытия и закрытия программы. Таким образом, исключается возможность запуска ранее инфицированных файлов и заражения файла резидентным вирусом. Для включения антивирусной защиты, пользователю достаточно загрузить монитор при запуске операционной системы или приложения. Как правило, это делает сам антивирусный пакет в процессе его установки

Ревизоры изменений. Третья разновидность антивирусов - ревизоры изменений (integrity checkers). Эта технология защиты основана на том факте, что вирусы являются обычными компьютерными программами, имеющими способность тайно создавать новые или внедряться в уже существующие объекты (файлы, загрузочные секторы). Иными словами, они оставляют следы в файловой системе, которые затем можно отследить и выявить факт присутствия вредоносной программы. Принцип работы ревизоров изменений основан на снятии оригинальных "отпечатков" (CRC-сумм) с файлов, системных секторов и системного реестра. Эти "отпечатки" сохраняются в базе данных. При следующем запуске ревизор сверяет "отпечатки" с их оригиналами и сообщает пользователю о произошедших изменениях, отдельно выделяя вирусоподобные и другие, не подозрительные, изменения. В 1990 году первые вирусы-невидимки (stealth) Frodo и Whale чуть было не поставили под сомнение эффективность этого типа антивирусов. Технология работы вирусов-невидимок основывается на сокрытии своего присутствия в системе при помощи подстановки в случае попытки проверки зараженных файлов и загрузочных секторов антивирусными программами их "чистых" вариантов. Такие вирусы перехватывают прерывания обращения к диску и, при обнаружении попытки запустить или прочитать зараженный объект, подставляют его незараженную копию. Несмотря на это, ревизоры "научились" обращаться к дискам непосредственно через драйвер дисковой подсистемы IOS (супервизор ввода-вывода), минуя системные прерывания, что позволило им успешно обнаруживать даже вирусы-невидимки.

Иммунизаторы. Они делятся на два вида: иммунизаторы, сообщающие о заражении, и иммунизаторы, блокирующие заражение каким-либо типом вируса. Первые обычно записываются в конец файлов (по принципу файлового вируса) и при запуске файла каждый раз проверяют его на изменение. Недостаток у таких иммунизаторов всего один, но он принципиален: абсолютная неспособность обнаружить заражение вирусами-невидимками, принцип маскировки которых описан выше. Второй тип иммунизаторов защищает систему от поражения каким-либо определенным вирусом. Файлы модифицируются таким образом, что вирус принимает их за уже зараженные. Например, чтобы предотвратить заражение COM-файла вирусом Jerusalem достаточно дописать в его конец строку MSDos. Для защиты от резидентного вируса в память компьютера заносится программа, имитирующая копию вируса. При запуске вирус натыкается на нее и считает, что система уже заражена. Второй тип иммунизации не может быть признан универсальным, поскольку нельзя иммунизировать файлы от всех известных вирусов: у каждого из них свои приемы определения зараженности файлов. Кроме того, многие вирусы не проверяют файлы на предмет присутствия в них своей копии. Несмотря на это, подобные иммунизаторы в качестве полумеры могут вполне надежно защитить компьютер от нового неизвестного вируса вплоть до того момента, когда он будет определяться антивирусными сканерами. Из-за описанных выше недостатков иммунизаторы не получили большого распространения и в настоящее время практически не используются.

Поведенческие блокираторы. Все перечисленные выше типы антивирусов не решают главной проблемы - защиты от неизвестных вирусов. Таким образом, компьютерные системы оказываются беззащитны перед ними до тех пор, пока антивирусные компании не разработают противоядия. Иногда на это требуется до нескольких недель. Все это время компании по всему миру имеют реальную "возможность" потерять важнейшие данные, от которых зависит будущее их бизнеса или результаты многолетних трудов. Однако уже сейчас специалисты делают прогноз относительно наиболее перспективных путей развития антивирусного программного обеспечения. Перспективным направлением считается создание т.н. поведенческих блокираторов. Именно они имеют реальную возможность со 100% гарантией противостоять атакам новых вирусов. Поведенческий блокиратор - это резидентная программа, которая перехватывает различные события и в случае "подозрительных" действий (действий, которые может производить вирус или другая вредоносная программа), запрещает это действие или запрашивает разрешение у пользователя. Иными словами, блокиратор совершает не поиск уникального программного кода вируса (как это делают сканеры и мониторы), не сравнивает файлы с их оригиналами (наподобие ревизоров изменений), а отслеживает и нейтрализует вредоносные программы по их характерным действиям. Идея блокираторов не нова. Они появились достаточно давно, однако эти антивирусные программы не получили широкого распространения из-за сложности настройки, требующей от пользователей глубоких знаний в области компьютеров. Несмотря на это, технология неплохо прижилась на других направлениях информационной защиты. Например, хорошо известный стандарт Java, разработанный компанией Sun, обеспечивал каждой выполняемой Java-программе строго ограниченное виртуальное пространство (набор разрешенных действий), которое предотвращало все попытки программ выполнить запрещенные инструкции (например, удаление файлов), которые, по мнению пользователя слишком подозрительны и представляют угрозу безопасности его данных.

Главной целью поведенческих блокираторов является решение проблемы обнаружения и предотвращения распространения макро-вирусов. Однако, по определению, он не предназначен для их удаления. Именно поэтому его необходимо использовать совместно с антивирусным сканером, который будет способен успешно уничтожить вирус. Блокиратор позволит безопасно переждать период между обнаружением нового вируса и выпуском обновления антивирусной базы для сканера, не прибегая к остановке работы компьютерных систем из-за боязни навсегда потерять ценные данные или серьезно повредить аппаратную часть компьютера. Прогнозируется, что с развитием компьютерных технологий, особенно в области разработки элементов искусственного интеллекта, значение, эффективность и простота использования блокираторов (в т.ч. файловых) будут стремительно возрастать. Именно этот тип антивирусных программ в ближайшее время станет основным средством антивирусной защиты, обеспечивая ее наиболее ответственный передний край - блокировку проникновения и распространения новых, ранее неизвестных вирусов.

Специалисты считают, что лучшим вариантом использования различных методов может быть продуманная комбинация всех описанных выше способов. У каждого вида антивирусных программ есть свои достоинства и недостатки. В совокупности они удачно компенсируют друг друга, повышая степень защиты компьютера.

14.5.Обновление и настройка системы

Обновление системы – это ещё одна важная часть её безопасности. Windows XP – это сложнейший программный продукт. Совокупность программ, которые называются Windows XP, работают в тесном взаимодействии друг с другом. В среде Windows работают программы сторонних производителей, драйверы устройств, файрволлы, антивирусы и т.д. Здесь не обойтись без ошибок, а ошибки надо исправлять, чем и занимается фирма Microsoft, регулярно выпуская "заплатки" (патчи от англ. patch) для своей операционной системы (пакет обновления Service Pack 2). Как правило, они касаются различных проблем безопасности, реже встречаются поправки других частей, например, могут касаться устранения проблемы взаимодействия ОС с какими – либо устройствами. Пользователь обязательно должен устанавливать эти обновления для повышения безопасности и эффективности работы своего компьютера.

В данном разделе рассмотрены концепции сетевой безопасности и лишь некоторые, являющиеся основными, методы защиты информации. Сюда можно добавить шифрование информации, использование паролей, архивирование, резервное копирование. По статистике важнейшей причиной нарушения безопасности информации являются методы социальной инженерии. Социальная инженерия - это искусство убеждать и получать от людей то, что вам нужно. Так могут "увести" пароль, секретную корпоративную информацию и т.д.

Защита информации – большая, интересная и сложная работа. Информация, приведённая в данном разделе, позволит Вам определить направления действий по обеспечению безопасности Вашего компьютера и сети, в которую он включен.

ЗАКЛЮЧЕНИЕ

Известно, чем подробней знакомишься с какой – либо областью знаний, тем лучше понимаешь, как мало тебе известно. Это нормальное и закономерное ощущение: чем выше человек поднимается по лестнице знаний, тем шире неосвоенная территория, открывающаяся его взгляду. Чем дольше сохраняется это чувство, тем больше человек знает и умеет.

Сетевые технологии постоянно совершенствуются и изменяются. Компьютерное образование и самообразование – непрерывный процесс, и данное пособие – лишь ступенька на пути к вашему персональному компьютерному образованию. Автор надеется, что изложенный здесь материал хотя бы несколько ближайших лет останется актуальным. Некоторые технологии, кратко представленные здесь (например, Wi-FI), только начали массовое вхождение в практику использования вычислительных сетей. Конечно, в данном пособии отражены не все вопросы, объясняющие функционирование и конфигурирование вычислительных сетей, поскольку эта область очень многогранна.

В пособии изложены теоретические основы функционирования вычислительных сетей, даны основные подходы к созданию современной IP – сети, представлены базовые технологии создания ВС, описано функционирование протоколов стека TCP/IP, даны настройки сетевых программ, изложены принципы организации двуранговых сетей Windows, кратко представлены основные аспекты сетевой безопасности. Хотя это пособие ориентировано на студентов специальности "Прикладная информатика в экономике", автор надеется, что материал пособия будет полезен студентам самарского государственного экономического университета любой специальности, а также преподавателям СГЭУ и других ВУЗов при изучении вычислительных сетей.

список литературы

1. Бройдо В.Л. Вычислительные системы, сети и телекоммуникации. Учебник для ВУЗов.-Питер: УМО,2006.

2. В помощь сисадмину: Введение в сетевые технологии.

http://ru-board.com/new/article.php?sid=103

3. Велихов А.В. Компьютерные сети: Учебное пособие по администрированию локальных и объединенных сетей: М, Новый издательский дом, 2005.

4. Джамса К., К. Коуп. Программирование для Internet в среде Windows. Введение в TCP/IP.

http://www.piter.com/lib/978588782088/pinternet.phtml?fil=pint_03.

5. Заика А.А. Компьютерные сети. М.:ОЛМА-ПРЕСС, 2006.

6. Закер К.. Компьютерные сети. Модернизация. Поиск неисправностей. СПб: Питер, 2005.

7. Коммутация каналов и коммутация пакетов. http://www.intuit.ru/department/network/networkbasics/6/networkbasics_6.html.

8. Косарев "Вычислительные системы и сети. Учебное пособие".-М: Финансы и статистика, 2004.

9. Максимов Н.В., Попов И.И. Компьютерные сети. Гриф УМО РФ,-М,Форум, 2007 г.

10. Назаров С.В. Администрирование локальных сетей Windows NT 2000/NET, -М: Финансы и статистика, 2006.

11. Одом У. Компьютерные сети. Первый шаг:М, Вильямс, 2006 г.

12. Олифер В.Г.,Олифер Н.А. Компьютерные сети. Принципы, технологии, протоколы. Учебник для вузов. 3-е изд.:СПб.; Питер, 2006.

13. Описание технологии ADSL. http://www.internet.1dollarhosting.ru/adsl.html

14. Основные протоколы TCP/IP. http://ru.wikipedia.org/wiki/SNMP.

15. Пировских Андрей. Беспроводные сети 802.11: "G" против "A". . http://www.thg.ru/network/200503271/index.html, 2005

16. Пировских Андрей. Что нужно знать о беспроводных сетях: руководство для начинающих пользователей. Сетевой стандарт 802.11b. http://www.thg.ru/network/wlan_faq/wlan_faq-02.html, 2006.

17. Пролетарский А.В., Баскаков И.В. и др. Организация беспроводных сетей. http://www.intuit.ru/department/network/wifi/.

18. Пятибратов А.П. Вычислительные системы, сети и телекоммуникации. Учебник. 3-е изд.,перераб. и доп. -М: Финансы и статистика, УМО, 2006.

19. Росс Джон. Wi-Fi. Беспроводная сеть: М, НТ Пресс, 2007 г.

20. Семенов Ю.А. Архитектура сетей Ethernet. http://book.itep.ru/4/41/eth_4111.htm.

21. Стэн Реймер, Майк Малкер. Active Directory для Microsoft Windows Server 2003. Справочник администратора:-М, СП КОМ, 2004.

22. Форматы кадров технологии Ethernet. http://www.citforum.ru/nets/protocols2/2_04_02.shtml.

ПРИЛОЖЕНИЕ 1

Основные международные организации, занимающиеся стандартизацией

объединенных сетей

Без услуг нескольких основных организаций по стандартизации, в области объединённых сетей было бы значительно больше хаоса, чем его имеется в настоящее время. Организации по стандартизации обеспечивают форум для дискуссий, помогают превратить результаты дискуссий в официальные спецификации, а также распространяют эти спецификации после завершения процесса стандартизации.

Большинство организаций по стандартизации выполняют специфичные процессы, чтобы превратить идеи в официальные стандарты. И хотя у различных организаций эти процессы немного отличаются, они схожи в том, что проходят через несколько раундов организации идей, обсуждения этих идей, разработки проектов стандартов, голосования по всем или некоторым аспектам этих стандартов и наконец, официального выпуска завершенных стандартов.

Ниже приведён список наиболее известных организаций по стандартизации.

Международная Организация по Стандартизации (ISO) - международная организация по стандартизации, которая является автором широкого диапазона стандартов, включая стандарты по сетям. Этой организации принадлежит эталонная модель OSI и набор протоколов OSI.

Американский Национальный Институт Стандартизации (ANSI) - координирующий орган добровольных групп по стандартизации в пределах США. ANSI является членом ISO. Наиболее широко известным стандартом ANSI по коммуникациям является FDDI.

Ассоциация Электронной Промышленности (EIA) - группа, выпускающая стандарты по передаче электрических сигналов. Самым известным стандартом EIA являляется RS-232.

Институт Инженеров по Электротехнике и Электронике (IEEE) - профессиональная организация, разрабатывающая стандарты для сетей. Стандарты LAN, разработанные IEEE (включая IЕЕЕ 802.3 и IEEE 802.5), являются наиболее известными стандартами IEEE по связи; они являются ведущими стандартами LAN во всем мире.

Международный Консультативный Комитет по Телеграфии и Телефонии (CCITT) МККТТ - международная организация, разрабатывающая стандарты по связи. Наиболее известным стандартом CCITT является X.25.

Совет по Регуляции Работы Internet (IAB) - группа исследователей по об'единенным сетям, которая регулярно встречается для обсуждения проблем, относящихся к Internet. Этот совет определяет основную политику в области Internet, принимая решения и определяя суть задач, которые необходимо выполнить, чтобы решить различные проблемы. Некоторые из документов "Request for Comments" - RFC ("Запрос для Комментария")разработаны IAB в качестве стандартов Internet, в том числе Тransmission Control Protocol/ Internet Protocol (TCP/IP) и Simple Network Management Protocol (SNMP).

ПРИЛОЖЕНИЕ 2

Международные организации, отвечающие за функционирование системы доменных имен:

The Internet Corporation for Assigned Names and Numbers (ICANN) - некоммерческая организация, основанная в октябре 1998 года для распределения IP-адресов, параметров протоколов, администрирования системы доменных имен (DNS), администрирования и поддержки функционирования ROOT серверов.

RIPE NCC (Европейский Сетевой Координационный Центр, RIPE) - одна из четырех действующих под управлением The Address Supporting Organization ICANN ASO (Вспомогательной организации по распределению IP-адресов ICANN) Региональных Регистратур Интернет (RIR), которые существуют сегодня в мире: APNIC, ARIN (по решению IANA, органа, уполномоченного распределять интернет-адреса, часть своих полномочий ARIN в 2002 г. передала вновь созданной, четвертой RIR: Латиноамериканской и Карибской Региональной Регистратуре LACNIC, RIPE NCC.

RIPE NCC обеспечивает распределение и регистрацию IP-адресов для регистраторов. RIPE NCC обслуживает регистраторов Европы, Ближнего Востока, Северной Африки и части Азии, гарантируя справедливое распределение глобальных ресурсов Интернет в обслуживаемой зоне.

RIPE NCC в настоящее время поддерживает 3150 локальных регистраторов сети Интернет (LIRs), входящих в NCC. Количество партнеров RIPE NCC постоянно растет.

The Internet Assigned Numbers Authority (IANA) - уполномоченная организация по распределению нумерации в сети Интернет, одной из основных функций которой является поддержка международной базы данных доменов общего пользования (gTLDs) и национальных доменов верхнего уровня (ccTLDs). 9 февраля 2000 года ICANN по соглашению с Департаментом торговли США делегировала IANA ряд полномочий по управлению gTLDs и ccTLDs, администрирование домена INT и некоторые другие полномочия, связанные с распределением адресного пространства сети Интернет.

The Internet Engineering Task Force (IETF) - является открытым международным объединением разработчиков сетевых протоколов, операторов, производителей и исследователей, работающих над развитием объединенных задачей развития архитектуры Internet и бесперебойного функционирования существующей инфраструктуры. Структура IETF представляет собой рабочие группы, ответственные за различные аспекты архитектуры Internet, например - безопасности. IETF ежегодно проводит три форума.

Internationalized Domain Names IETF working group (IETF IDN) - рабочая группа в составе IETF, целью которой является выработка требований для реализации доступа к именам доменов с использованием символов национальных алфавитов. Одной из задач группы является исследование возможных решений и их влияния на существующую систему доменных имен, а также внесение предложений, учитывающих как технические, так и социальные аспекты использования таких доменных имен.

ПРИЛОЖЕНИЕ 3

ГЛОССАРИЙ

ADSL, Asymmetrical Digital Subscriber Line - телефонная линия, которая обрабатывает данные на большой скорости. Термин «asymmetrical» обозначает разные скорости передачи от клиента к телефонной компании со скоростью 640 Кбит/с и от телефонной компании к клиенту со скоростью от 1,544 до 6,1 Мбит/с.

ARP (Address Resolution Protocol): протокол разрешения адресов.

ASCII (American Standard Code for Information Interchange) - стандартный набор символов (цифры, буквы, контрольные сигналы) использующиеся на компьютерах. Почти все существующее ОС поддерживают этот стандарт. Он изначально включал 128 символов; теперь стандартный ASCII (ака распространённый) содержит 256(0xff) символов.

Asynchronous Transfer Mode, ATM -асинхронный режим передачи. Режим передачи, который использует разбиение данных на ячейки. Ячейки имеют длину 53 байта; их передача осуществляется с помощью виртуальных соединений. Сеть ATM использует виртуальные соединения для передачи трафика через высокоскоростные коммутаторы от передающего оборудования клиента (CPE) к принимающему оборудованию клиента.

backbone -магистраль. Основной канал связи, который соединяет сегменты сети. По магистрали передается информация между удаленными устройствами, например между двумя концентраторами, находящимися на противоположных концах здания.

Bluetoth -проект Bluetooth. Международная инициатива компаний Ericsson, IBM, Intel, Nokia и Toshiba, направленная на установление стандарта беспроводного соединения между телефонами мобильной связи, ПК, ручными компьютерами и другими периферийными устройствами. Предусматривается использование малодистанционных (до 30 м) каналов в свободной полосе 2,45 ГГц, используемой научно-медицинскими приборами.

bps, bits per second - бит в секунду. Бит/с является единицей измерения скорости передачи данных в системах связи.

bridge - мост. Мосты позволяют объединить в одну логическую сеть две и более локальные сети (LAN). Мосты действуют аналогично коммутаторам (switches). Сети, которые объединены в единую сеть, часто называют сетевыми сегментами. Мосты могут соединять локальные сети различных типов, например Ethernet и Fast Ethernet или Ethernet и Token Ring. Причины использования мостов могут быть следующими: ·увеличение общего количества узлов в сети; ·уменьшение сетевого трафика, вызванного большим количеством узлов сети; ·объединение сетей различных типов, таких как Ethernet и Token Ring, для пересылки пакетов между ними.

broadcast - широковещательная передача. Передача пакета от одного устройства ко всем узлам сети.

broadcast storm - широковещательный «шторм». Многочисленные одновременные передачи, которые заполняют всю доступную полосу пропускания сети и могут вызвать замедление работы сети и даже привести к ее полной неработоспособности. Широковещательный «шторм» может произойти, например, при поломке сетевого оборудования.

byte - байт. Единица данных, равная восьми двоичным цифрам (битам).

сlient - клиент. Компьютер или рабочая станция, которые посылают запрос на обслуживание или на просмотр содержимого файла серверу.

client/server network -сеть с выделенным сервером. Это локальная вычислительная сеть (LAN), в которой сетевые устройства централизованы и управляются одним или несколькими серверами. Индивидуальные рабочие станции или клиенты (такие как ПК) должны обращаться к ресурсам сети через сервер(ы).

client/server -клиент-сервер. Сетевая архитектура, в которой все устройства являются либо клиентами, либо серверами. Клиентом (front end) является запрашивающая машина (обычно ПК), сервером (back end) — машина, которая отвечает на запрос. Оба термина (клиент и сервер) могут быть применены как к физическим устройствам, так и к программному обеспечению.

сollision— коллизия. Коллизия возникает при попытке двух сетевых устройств одновременно передать пакеты данных в сеть Ethernet или Fast Ethernet.

CSMA/CD, Carrier-sense Multiple Access with Collision Detection -множественный доступ с контролем несущей и обнаружением коллизий. Данный протокол описан в Ethernet- стандартах (IEEE 802.3); в нем устройства начинают передачу данных только после обнаружения свободного в данный момент канала связи. Когда два устройства начинают передавать данные одновременно, происходит коллизия и два устройства приостанавливают передачу на случайный период времени.

datagram - дейтаграмма. Сообщение в протоколах TCP/IP или IPX, которое содержит Internet-адреса отправителя и получателя и данные, использующиеся для маршрутизации пакетов по сети. Дейтаграммы — важные блоки информации в Internet.

DHCP, Dynamic Host Configuration Protocol— протокол динамической конфигурации хостов. Системы Windows включают программное обеспечение, которое назначает IP-адреса рабочим станциям в сети безучастия администратора.

DNS, Domain Naming System - система доменных имен. DNS переводит общие буквенные названия в IP-адреса. DNS-сервер позволяет пользователям находить компьютеры в Internet, поддерживая базу данных имен хостов и IP-адресов.

Domain name - доменное имя. Адрес сетевого соединения (например, www.3com.com), который идентифицирует владельца адреса.

Driver - драйвер. Программный компонент, который позволяет взаимодействовать с устройствами компьютера, такими как сетевая карта (NIC), клавиатура, принтер или монитор. Сетевое оборудование (например, концентратор), соединенное с ПК, требует драйверов для того, чтобы ПК мог взаимодействовать с данным оборудованием.

dDplex - дуплексный. Двунаправленная передача данных. Понятие «дуплексная передача» является синонимом понятия «полнодуплексная передача».

E-mail - электронная почта. Передача сообщений одному лицу или группе лиц по сети. Сообщение, передаваемое по электронной почте, может содержать тексты, таблицы, графики, а также файлы любого формата. Использование электронной почты в офисе поможет сократить расход бумажных носителей; кроме того, с помощью электронной почты может осуществляться связь с удаленными офисами.

Ethernet -этот стандарт был разработан корпорацией Xerox и реализован совместно Xerox, Intel и Digital Equipment Corporation (DEC). В настоящий момент Ethernet является широко распространенным стандартом построения локальных сетей. Ethernet-сети используют CSMA/CD-протокол и могут работать с различными типами кабелей со скоростью 10 Мбит/с, 100 Мбит/с, 1000 Мбит/с. Они могут использовать различные протоколы, например протоколы TCP/IP и XNS. Ethernet описывается набором стандартов 802.3, разработанных IEEE.

Fast Ethernet -этот стандарт работает со скоростью 100 Мбит/с и имеет полосу пропускания в 10 раз больше чем Ethernet, что позволяет работать с большим трафиком; в результате Fast Ethernet работает в 10 раз быстрее, чем Ethernet. Fast Ethernet работает со скоростью 100 Мбит/с и базируется на методе доступа Ethernet CSMA/CD (дополнение к IEEE 802.3 спецификации).

FDDI, Fiber Distributed Data Interface - стандарт для высокоскоростной передачи данных по оптоволоконным кабелям. FDDI использует два кольца оптоволоконного кабеля и передает данные со скоростью 100 Мбит/с на расстояние до 2 км (1,24 мили) между узлами. FDDI обычно используется в магистральных соединениях, обеспечивая связь между сетями Ethernet и Token Ring. Используется в приложениях, требующих высокой надежности, например в информационных системах аэропортов.

Fier-optic cable - волоконно-оптический кабель. Кабель, содержащий одно и более оптических волокон для передачи данных в виде света. Волоконно-оптический кабель дороже, чем медный, но является более устойчивым к электромагнитным помехам и способен передавать данные на дальние расстояния с более высокой скоростью.

Fame relay - высокоскоростной протокол коммутации пакетов, используемый в глобальных сетях. Часто используется для создания соединения между двумя ЛВС, находящимися на значительном расстоянии друг от друга. Этот протокол удобен для передачи данных и изображений. Из-за того что frame relay использует пакеты переменной длины, он недостаточно эффективен для передачи голосовых и видеоданных. Frame relay более широко используется в США, чем в Европе.

FTP (File Transfer Protocol): протокол из стека tcp/ip. Используется для передачи файлов по сети. Базируется на протоколе tcp.

Gteway - шлюз. Устройство, которое соединяет сети с разными, несовместимыми сетевыми протоколами. Шлюз выполняет преобразование протоколов для перевода данных из одного протокола в другой (например, из TCP/IP в IPX).

Gigabit Ethernet— расширение 10 Мбит/c (Ethernet) и 100 Мбит/c (Fast Ethernet) IEEE 802.3 Ethernet-стандартов. Gigabit Ethernet работает со скоростью 1000 Мбит/c и обеспечивает полную совместимость с Ethernet и Fast Ethernet.

Gopher: система, объединяющая много различных типов представления информаций (аудио, видео, фото, а также соединения по фтп, телнет и другие), и позволяющая легкий присмотр и доступ к этой информаций, используя меню.

GPRS, General Packet Radio Service - общая служба пакетной передачи данных по радиоканалу. Усовершенствование базовой сети GSM, позволяющее производить пакетную передачу данных. Технология очень эффективно использует имеющийся радиодиапазон, в результате чего абонентам доступна более значительная полоса пропускания в сравнении со стандартными соединениями. Данная технология может быть применена и для сетей TDMA (ANSI-136).

HTML, HyperText Markup Language - язык, используемый для создания страниц в системе World Wide Web.

Hub- концентратор. Устройство, которое используется для подключения рабочих станций к сети.

Hypertext -гипертекст. Слово или фраза в документе, которая связана с какой-нибудь частью этого или другого документа. Слова и фразы гипертекста обычно имеют голубой цвет и подчеркнуты.

ICMP (Internet Control Message Protocol): протокол управляющих сообщений из стека tcp/ip.

IEEE, Institute of Electrical and Electronics Engineers: эта организация, основанная в 1963 году, устанавливает стандарты для вычислительной техники и связи. Комитет, который сформировал стандарт 802, был основан в 1980 году для обеспечения совместимости систем и устройств, произведенных различными производителями.

IETF, Internet Engineering Task Force- комитет, который рассматривает и поддерживает предложения и проекты по протоколам Internet.

IGMP, Internet Group Management Protocol- протокол, используемый хостом в Internet для передачи информации о составе групп многоадресной передачи соседним маршрутизаторам, поддерживающим многоадресный трафик. Требуется, чтобы все хосты, желающие получать многоадресный IP-трафик, использовали этот протокол. IGMP-сообщения встроены в IP-дейтаграммы. Этот протокол важен для уменьшения или ограничения широковещательного трафика в сети. IGMP-протоколы также важны в том случае, если нужно осуществить передачу широковещательного видео для определенных пользователей, которые работают в многосегментной сети. Вместо передач

Дата добавления: 2015-06-05; просмотров: 1630;