КОНСПЕКТ ЛЕКЦІЙ

Все більшої популярності останнім часом набирає стандарт із кодовим розділенням каналів CDMA. Безпека абонентської інформації в даному стандарті базується на чотирьох фундаментальних елементах: 1) функція CAVE (Cellula Authentification and Voice Encryption) - функція перемішування, що використовується в протоколах аутентифікації запит-відповідь і для генерації ключів; 2) операція XOR - повторювана маска, що

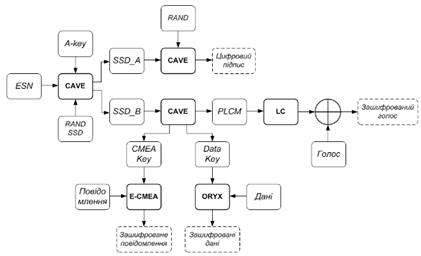

накладається на голосові дані для гарантування безпеки їх передачі; 3) шифр ORYX - потоковий шифр, призначений для використання в послугах бездротового доступу до даних; 4) шифр CMEA (Control Message Encryption Algorithm) - простий блоковий шифр, що використовується для шифрування службових повідомлень. Криптографічні протоколи стандарту CDMA грунтуються на 64-бітному аутентифікаційному ключі A-key і серійному номері мобільного телефону ESN (Electronic Serial Number). Для аутентифікації абонента при реєстрації мобільного телфону в мережі, а також наступної генерації допоміжних ключів, що

приймають участь в забезпеченні конфіденційності передачі голосових даних і кодованих повідомлень використовується випадкове двійкове число RANDSSD (Random Shared Secret Data), що генерується аутентифікаційним центром AC (Authentification Center) реєстру

власних абонентів HLR (Home Location Register). Ключ A-key запрограмований в мобільному телефоні а також зберігається в центрі аутентифікац ії мереж. Стандартизований алгоритм шифрування CAVE використовується для генерації 128-бітного підключа SSD. Таким чином ключ A-key, серійний номер ESN і згенероване мережею випадкове число RANDSSD подаються на вхід алгоритму CAVE, який в свою чергу

генерує допоміжний ключ SSD. Цей ключ складається з двох частин: SSD_A, що використовується для створення аутентифікаційного цифрового підпису, і SSD_B, що використовується при генерації ключів

для шифрування голосових даних і службових повідомлень. Ключ SSD може бути переданий іншій мережі при роумінгу абонента для забезпечення локальної аутентифікації. Новий SSD може бути згенерований при поверненні абонента в домашню мережу або зміні гостьовій мережі в роумінгу. Мережа генерує і розсилає відкрито в ефір випадкове число RAND, а мобільні пристрої, що реєструються в мережі, використовують його як вхідні дані для алгоритму CAVE, який генерує 18Hбітний цифровий підпис AS (Authentification Signature), і посилає його на базову станцію. Цей цифровий підписзвіряється в центрі комутації MSC

(Mobile services Switching Center) з підписом згенерованим самим центром комутації для перевірки легітимності абонента [5, с.122H127]. Прицьому випадкове число RAND може бути як однаковим для всіх користувачів, так і заново генеруватися кожного разу, використання конкретного методу визначається оператором. Перший варіант забезпечує дуже швидку аутентифікацію. Як мобільний телефон так і мережа ведуть 6-бітові лічильники дзвінків, що забезпечує можливість детектування двійників: для цього достат

ньо лише контролювати відповідність значень лічильників на телефоні і в центрі комутації MSC. Секретний ключ A-key може бути перепрограмованим при необхідності, але у разі його зміни інформація на мобільному телефоні і в регістрі мережі HLR повинна бути синхронізована. Зміна ключа може бути прошита на заводі, дилером в точці продажу, абонентом через інтерфейс телефону, а також за допомогою спеціального сервісу OTASP (Over The Air Aervice Provisionig). Даний сервіс використовує в процесі передачі 512 бітний алгоритмузгодження ключів Діффі-Хелмана, що гарантує достатньо високий рівень безпеки. OTASP забезпечує легкий спосіб зміни ключа A-key мобільного телефону на випадок появи в мережі двійника мобільного телефону, оскільки така зміна автоматично спричинить за собою відключення послуг двійника мобільного телефону і повторне включення послуг легітимного абонента. Таким чином секретність ключа A-key є практично найважливішою компонентою безпеки CDMA системи.

Безпека передачі голосових даних, інформації та службових повідомлень досягається наступним чином. Мобільний телефон використовує допоміжний код SSD_B і алгоритм CAVE для генерації маски PLCM (Private Long Code Mask), 64-бітного підключа CMEA (Cellular Message Encryption Algorithm) і 32-бітного DATA-key. Маска PLCM використовується як мобільним телефоном, так і мережею для зміни характеристик Long Code Mask. Цей модифікований Long Code використовується для шифрування голосових даних, що підвищує таємність їхньої передачі. PLCM не шифрує інформацію, вона просто замінює відомі величини, що використовуються в кодуванні CDMA сигналу секретними величинами, відомими тільки мобільному телефону і мережі. Таким чином підслуховування розмов без знання даної маски є надзвичайно складним завданням. Більш того, мобільний телефон і мережа використовують CMEA і модифікований E_CMEA алгоритми для шифрування і дешифрування службових повідомлень при передачі їх по ефіру. Окремий DATA-key і алгоритм шифрування ORYX використовується мобільним телефоном і

мережею для шифрування і дешифрування потоку інформації по каналу зв'язку CDMA.

Описаний процес зображений на рис.3.

Стандарти мобільного зв’язку, такі як GSM та CDMA, забезпечують захист даних клієнта за допомогою вбудованих криптографічних механізмів. Такого захисту достатньо щоб гарантувати безпеку від випадкових або аматорських прослухувань, але результати досліджень відомих криптографів Елада Баркана, Елі Біхама та Натана Келлера показали що існуючі алгоритми не є абсолютно стійкими і при наявності необхідної апаратури можуть бути розкриті в доволі короткі проміжки часу.

З метою вирішення даної задачі були розроблені додаткові засоби захисту:. скремблери у вигляді мініатюрних приставок до телефону і окремі, незалежні пристрої - криптосмартфони з вбудованим процесором для шифрування інформації. Принцип дії скремблерів полягає в здійсненні переміщень відрізків мовного сигналу в часовій області за певним алгоритмом на стороні передавача і зворотне відновлення сигналу на стороні приймача. Середній діапазон цін на дані пристрої коливається в межах від 300 до 400 у.о., що робить їх достатньо доступними але при цьому наявні наступні недоліки: низький рівень захисту, зумовлений простотою застосовуваних алгоритмів; спричиняють затримку в часі сигналу до 100мс.; призводять до значних втрат в розбірливості мовного повідомлення; незручні у використанні через наявність додатковогопристрою і можливість застосування лише через гарнітуру. Криптосмартфони виконують шифрування інформації за допомогою спеціального крипто чіпу, що реалізує певний крипто

графічний алгоритм, переважно з відкритим ключем довжиною порядку 256 біт. Забезпечують значно вищий рівень захисту інформації у порівнянні зі скремблерами, але відповідно мають відчутно вищу вартісь 2000 – 2500 у.о., і обмежений вибір модельного ряду.

Серед наявних на сьогоднішній день додаткових засобів захисту немає оптимального варіанту з точки зору поєднання доступної вартості,зручності використання і достатнього рівня надійності. Тому задача по вдосконаленню захисту інформації абонента мобільної мережі є досі нерозв’язаною і потребує подальших досліджень. Центральним елементом системи захисту однозначно повинен стати один із стійких криптографічних алгоритмів із забезпеченням можливості абонента впливати на формування ключів шифрування. Дана система має мати програмну реалізацію і підтримуватися широким модельним рядом

мобільних терміналів. Виконати поставлені вимоги можна при використанні телефонів, які володіють власною операційною системою і дозволяютьпроводити певні модифікації програмного забезпечення. Мова йде про смартфони, які оснащені процесорами з достатньо високою швидкодією і працюють на платформі однієї із мобільних операційних систем: Symbian OS, Windows Mobile, Android. Це дає змогу реалізувати програмні рішення для вирішення поставленої задачі.

КОНСПЕКТ ЛЕКЦІЙ

Дата добавления: 2015-03-07; просмотров: 928;