Введение. Курс с названием «Основы информационной безопасности» (Information Security) входит в целый ряд государственных образовательных стандартов по различным

Курс с названием «Основы информационной безопасности» (Information Security) входит в целый ряд государственных образовательных стандартов по различным специальностям, например: 090102 – «Компьютерная безопасность», 090105 – «Комплексное обеспечение информационной безопасности автоматизированных систем», 090106 – «Информационная безопасность телекоммуникационных систем» и других. Тематика курса разрабатывается многими авторами, ими к настоящему времени подготовлено достаточно много книг, в том числе и учебных пособий. Обилие этих книг говорит об огромной величине рассматриваемой области, ее постоянном изменении и увеличении. Актуальность тематики обеспечена высокой динамикой развития информационных технологий, и большой зависимостью их от обеспечения информационной безопасности.

В качестве основы для курса были выбраны следующие книги.

Малюк А.А., Пазизин С.В., Погожин Н.С. Введение в защиту информации в автоматизированных системах – М.: Горячая линия-телеком, 2001г.,-148 с.

Белов Е.Б., Лось В.П., Мещеряков Р.В., Шелупанов А.А. Основы информационной безопасности. Учебное пособие для вузов, М.: Горячая линия – Телеком, 2006.- 544 с.

Галатенко В.А. Основы информационной безопасности. Курс лекций. - М.: ИНТУИТ. РУ, 2006г. – 205 с.

Тихонов В.А., Райх В.В. Информационная безопасность: концептуальные, правовые, организационные и технические аспекты: учебное пособие. – М.: Гелиос АРВ, 2006.- 528 стр.

Шаньгин В.Ф. Информационная безопасность компьютерных систем и сетей: учебн. Пособие.- М.: ИД «ФОРУМ»: ИНФРА-М,2008.-416 с.

Все книги написаны известными специалистами в области информационной безопасности и во многом основаны на передовом зарубежном и отечественном опыте. Однако, даже за прошедшее время с момента выхода книг, произошли существенные изменения в данной области, например, вышли новые стандарты и рекомендации по вопросам информационной безопасности и новым технологиям, приняты новые законы и другие акты. В связи с этим должно быть переработано и дополнено содержание всех этих книг и курса на их основе. По-видимому, в последующем также надо будет учесть и процесс гармонизации международных и отечественных стандартов, особенности новых отраслевых стандартов.

Данный курс является основой для изучение других курсов, таких как «Современная прикладная криптография», «Управление информационными рисками», «Защита информации с использованием интеллектуальных карт», в которых должны быть расширены и углублены соответствующие разделы данного курса.

В настоящее время приобрело популярность получение международных сертификатов путем сдачи соответствующих квалификационных экзаменов. Одними из наиболее признанных являются сертификаты CISA и CISSP, выдаваемые Международным Информационным Консорциумом по Сертификации Защиты Систем ( Information Security Certification Consortium (ISC)2 - www.isc2.org ). Содержание курса должно учитывать требования и соответствующие разделы программ этих экзаменов, чтобы в последующем позволить студентам сдать данные экзамены без больших дополнительных усилий.

Отличительной особенностью данного курса должно является привлечение банковской тематики для демонстрации основных понятий и положений информационной безопасности. В настоящее время в России идет процесс формирования системы требований информационной безопасности для организаций банковской системы, созданы несколько стандартов, система сертификации, методика проверки требований. Конечно, при этом использовался зарубежный опыт, но отечественные разработчики и специалисты по информационной безопасности внесли много нового в этот процесс.

Раздел 1. Основные понятия и задачи информационной безопасности

Изучению основ информационной безопасности должно предшествовать изучение курса информатики, где объясняется сам термин «информации»(от латинского informatio— «научение», «сведение», «оповещение»). В целях замкнутости изложения напомним некоторые сведения, которые будут использоваться далее.

Что такое «информация»? Ответить достаточно сложно.

На обще лексическом, бытовом уровне понятие «информация» обычно толкуется как «сообщение, осведомляющее о положении дел, о состоянии чего-нибудь». Заметим, что и в нормативных правовых актах чаще всего данное понятие употребляется именно в этом смысле. [Ожегов С. И., Шведова Н. Ю. Толковый словарь русского языка. — М., 1992. С. 255.]

Норберт Винер (1894-1964) определял информацию как «обозначение содержания, черпаемого нами из внешнего мира в процессе приспособления к нему и приведения в соответствие с ним нашего мышления». Он же говорил, что «информация есть информация, а не материя и не энергия».

Можно встретить и более глубокий подход к информации, как «опосредованный формами связи результат отражения изменяемого объекта изменяющимся с целью сохранения их системной целостности» (см. например, Википедия).

Информация первична и содержательна - это категория, поэтому в категориальный аппарат науки она вводится описанием, через близкие категории: материя, система, структура, отражение. С информацией связаны понятия – знание, данные, сигналы, сообщения, смысл, семантика. Не следует путать категорию информация с понятием знание. Знание определяется через категорию информация.

В материальном мире человека информация материализуется через свой носитель и благодаря ему существует. Сущность материального мира предстаёт перед исследователем в единстве формы и содержания. Передаётся информация через носитель. Материальный носитель придаёт информации форму. В процессе формообразования производится смена носителя информации.

В ХХ веке слово «информация» стало термином во множестве научных областей, получив особые для них определения и толкования.

Чтобы зафиксировать термин для дальнейшего обращения с ним воспользуемся Федеральным законом Российской Федерации от 27 июля 2006 г. № 149-ФЗ «Об информации, информационных технологиях и о защите информации». Итак,

«информация - сведения (сообщения, данные) независимо от формы их представления».

В общем, это согласуется с трактовкой информации в справочной философской литературе последнего времени как «одно из наиболее общих понятий науки, обозначающее некоторые сведения, совокупность каких-либо данных, знаний и т. п.».

Интересно отметить, что в отмененном Законе от 1995 г. «Об информации, информатизации и защите информации» указывалось, что «информация - сведения о лицах, предметах, фактах, событиях, явлениях и процессах независимо от формы их представления». Как видим, старое определение хуже, перечисление страдает существенной неполнотой.

Приведем и некоторые другие понятия, связанные с термином «информация», из нового закона.

Информационные технологии - процессы, методы поиска, сбора, хранения, обработки, предоставления, распространения информации и способы осуществления таких процессов и методов.

Информационная система - совокупность содержащейся в базах данных информации и обеспечивающих ее обработку информационных технологий и технических средств.

Информационно-телекоммуникационная сеть - технологическая система, предназначенная для передачи по линиям связи информации, доступ к которой осуществляется с использованием средств вычислительной техники.

Обладатель информации - лицо, самостоятельно создавшее информацию либо получившее на основании закона или договора право разрешать или ограничивать доступ к информации, определяемой по каким-либо признакам.

Доступ к информации - возможность получения информации и ее использования.

Электронное сообщение - информация, переданная или полученная пользователем информационно-телекоммуникационной сети.

(иногда можно встретить термин «компьютерная информация» - информация, зафиксированная на машинном носителе или передаваемая по телекоммуникационным каналам в форме, доступной восприятию ЭВМ [Комментарии к УК РФ. Под ред. Скуратова Ю.И. и Лебедева В.М. М.: НОРМА, 1996-832 с.])

Документированная информация - зафиксированная на материальном носителе путем документирования информация с реквизитами, позволяющими определить такую информацию или в установленных законодательством Российской Федерации случаях ее материальный носитель.

Особо можно выделить понятие

Конфиденциальность информации - обязательное для выполнения лицом, получившим доступ к определенной информации, требование не передавать такую информацию третьим лицам без согласия ее обладателя.

В качестве комментария можно заметить, что это только часть возможных требований или свойств, которые возможны. Например, как будет подчеркнуто далее, можно выделить «целостность информации», «доступность информации» и другое.

Продолжая перечень понятий, выделим из [ГОСТ Р 50922 -96 ] понятие:

Защищаемая информация– «информация, являющаяся предметом собственности и подлежащая защите в соответствии с требованиями правовых документов или требованиями, устанавливаемыми собственником информации».

Однако теперь по№ 149-ФЗ [ Об И, ИТ и о ЗИ] к собственнику информации добавился еще и обладатель информации, защищающий ее ограничением доступа, как сказано в определении.

В новом законе№ 149-ФЗ понятие защищаемая информация отсутствует, хотя в старом законе оно было, и говорилось, что «защищаемая информация – любая документированная информация, неправомерное обращение с которой может нанести ущерб ее собственнику, владельцу, пользователю или иному лицу». По-видимому, решили убрать ограничение, связанное с документированностью информации.

Согласно ФЗ № 149-ФЗ,

информация в зависимости от категории доступа к ней подразделяется на общедоступную информацию, а также на информацию, доступ к которой ограничен федеральными законами (информация ограниченного доступа).

К общедоступной информации относятся общеизвестные сведения и иная информация, доступ к которой не ограничен. «Общедоступная информация может использоваться любыми лицами по их усмотрению при соблюдении установленных федеральными законами ограничений в отношении распространения такой информации.

Обладатель информации, ставшей общедоступной по его решению, вправе требовать от лиц, распространяющих такую информацию, указывать себя в качестве источника такой информации».

Кроме того, по закону, информация в зависимости от порядка предоставления или распространения подразделяется на информацию:

1) свободно распространяемую;

2) предоставляемую по соглашению лиц, участвующих в соответствующих отношениях;

3) подлежащую предоставлению или распространению в соответствии с федеральными законами;

4) ограниченную или запрещенную для распространения в Российской Федерации.

Закон РФ «О средствах массовой информации», принятый в 1991 году, определяет понятие «массовая информация», как «предназначенные для неограниченного круга лиц печатные, аудиовизуальные и иные сообщения и материалы».

Хотя в новом законе ФЗ № 149-ФЗ нет определения «защищаемая информация», в нем есть определение «защиты информации». (Защиту информации иногда путают с информационной безопасностью.)

«Защита информации представляет собой принятие правовых, организационных и технических мер, направленных на:

1) обеспечение защиты информации от неправомерного доступа, уничтожения, модифицирования, блокирования, копирования, предоставления, распространения, а также от иных неправомерных действий в отношении такой информации;

2) соблюдение конфиденциальности информации ограниченного доступа,

3) реализацию права на доступ к информации».

Это определение, конечно, требует комментария и сравнения с другими определениями из других документов.

В п.1 есть перечисление неправомерных действий, хотя неполное, но информативное.

П. 2 касается только конфиденциальности, хотя можно потребовать и целостность и доступность и другое.

П. 3 некоторым образом все же касается обеспечения доступности информации.

Забегая вперед можно сказать, что это определение в своих пунктах фактически перефразирует требования по целостности, конфиденциальности и доступности информации, о которых будет сказано далее.

Для сравнения приведем ряд других определений, собранных в словаре Парфенова В.И., который вышел в 2003 году.

Защита информации -

1) деятельность, направленная на предотвращение утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию [ГОСТ Р 50922-96 ЗИ. Основные термины и определения];

2) все средства и функции, обеспечивающие доступность, конфиденциальность или целостность информации или связи, исключая средства и функции, предохраняющие от неисправностей. Она включает криптографию, криптоанализ, защиту от собственного излучения и защиту компьютера [Указ Президента РФ №1268 от 26 авг 1996];

3) комплекс мероприятий проводимых с целью предотвращения утечки, хищения, утраты, несанкционированного уничтожения, изменения, модификации (подделки), несанкционированного копирования, блокирования информации [Положение о госуд. Лицензировании в обл. ЗИ от 27 апр. 1994];

4) организационные, программные и технические методы и средства, направленные на удовлетворение ограничений, установленных для типов данных или экземпляров типов данных в системе обработки данных [Толк. Словарь по информатике, 1991];

Далее отдельно будет рассмотрено понятие «количества информации»,которое изучалось и оценивалось многими исследователями (Шеннон, Винера, Бриллюэн и др.). Например, К.Шеннон определял количество информации в сообщении, как «меру неопределенности, которую оно устраняет для получателя». Отсюда путь через неопределенность, случайные величины, энтропию.

К. Шеннон предложил единицу измерения информации — бит. Количество информации описывается формулой вида:

H = - Si=1n pi log pi

где р_i — вероятность появления i-го сигнала; n — количество возможных сигналов. (В обыденном понимании — чем неожиданнее новость, тем больше ее информативность.)

Колмогоров А.Н. в работе «Три подхода к определению понятия "Количество информации"» сформулировал три способа определения количества информации: комбинаторный, вероятностный и алгоритмический. [Новое в жизни, науке, технике. Сер. "Математика, кибернетика", N1, 1991, С.24-29 или "Проблемы передачи информации", N1, 1965, С.1-7].

Однако математическая теория информации не охватывает всего богатства содержания информации, поскольку она, прежде всего, абстрагируется от содержательной (семантической) стороны сообщения. С точки зрения этой теории, «совокупность 100 букв, выбранных случайным образом, фраза в 100 слов из газеты, пьесы Шекспира или теорема Эйнштейна имеют в точности одинаковое количество информации». Тем не менее глубокие теоретические и практические результаты были получены, например, в области секретной связи.

Актуальными являются сегодня и понятия «информационная инфраструктура», «критические сегменты информационной инфраструктуры» и др.

Предметом защиты является не только информация. В настоящее время в связи с рассматриваемой областью говорят об активах (ресурсах), а информация рассматривается как их часть.

В ряде документов активы или ресурсы (assets) – это «все, что имеет ценность для организации» [См. например, ISO/IEC 13335-1:2004]. Стандарт банка России уточняет это определение. В частности, согласно стандарту СТО БР ИББС 1.0-2006, активы организации банковской системы Российской Федерации: “все, что имеет ценность для организации банковской системы Российской Федерации и находится в ее распоряжении”.

К активам организации (Банка) могут относиться:

- банковские ресурсы (финансовые, людские, вычислительные, телекоммуникационные и пр.);

- информационные активы на следующих фазах их жизненного цикла: генерация (создание), обработка, хранение, передача, уничтожение;

- банковские процессы (банковские платежные технологические процессы, банковские информационные технологические процессы, процессы жизненного цикла автоматизированных банковских систем и др.);

- банковские продукты и услуги.

В свою очередь информационные активы делятся на следующие типы:

финансово - аналитическая информация;

служебная информация;

управляющая информация общего и специального назначения;

справочная информация;

информация операционной и телекоммуникационной среды

платежная информация.

В качестве одного из важнейших активов также рассматривается репутация организации. В последнее время часто оценивается и так называемый брэнд организации или торговой марки.

Все активы организации должны быть идентифицированы и классифицированы удобным и приемлемым для нее образом. Примеры рекомендаций для этого даны в проекте рекомендаций Банка России РС БР ИББС- 2.3-2008.

Среди объектов защиты особую роль играют приводимые ниже объекты, определение которым мы приводим в данном разделе.

Помимо понятия «информационная система» важно и используются понятия «автоматизированная система», «автоматизированная информационная система» и, в частности, «автоматизированная банковская система».

Автоматизированная система – система, состоящая из персонала и комплекса средств автоматизации его деятельности, реализующая информационную технологию выполнения установленных функций [ГОСТ 34.003-90]. В зависимости от вида деятельности выделяют виды автоматизированных систем:

АСУ – автоматизированная система управления,

САПР – система автоматизации проектирования, … .

Обращает внимание то, что персонал учитывается при определении автоматизированной системы, в отличие от определения «информационной системы» и следующего определения.

Автоматизированная информационная система – комплекс программных и технических средств, предназначенных для сбора, хранения, поиска и выдачи информации по запросам [Толковый словарь по информатике, М.: Ф и Ст, 1991].

Автоматизированная банковская система: автоматизированная система, реализующая банковский технологический процесс или его часть.

Сразу определим, что такое банковский технологический процесс, упомянутый в определении.

Банковский технологический процесс:технологический процесс, содержащий операции по изменению и(или) определению состояния банковской информации, используемой при функционировании или необходимой для реализации банковских услуг. В зависимости от вида деятельности выделяют: банковский информационный технологический процесс, банковский платежный технологический процесс и др.

Чтобы определить, что такое «информационная безопасность», рассмотрим сначала само понятие «безопасности». Здесь тоже имеет место различие мнений и определений.

Вл. Даль определял, что «безопасность – есть отсутствие опасности, сохранность, надежность».

В толковом словаре русского языка Ожегова С.И. сказано, что « безопасность – состояние, в котором не угрожает опасность, есть защита от опасности».

Закон «О безопасности» 1992 года гласит, что «безопасность – состояние защищенности жизненно важных интересов личности, общества и государства от внутренних и внешних угроз». Появилось новое понятие «угрозы», близкое к понятию «опасности», упоминавшихся у Даля и Ожегова.

Приведем некоторые определения понятия «угрозы» по времени их появления в документах.

1. Угроза- совокупность условий и факторов, создающих опасность жизненноважным интересам личности, общества и государства [ФЗ О безопасности 05.03.1992].

2. Угроза - потенциальный источник возникновения ущерба [ГОСТ Р 51898-2002 п.3.5].

3. Угроза - потенциальная причина инцидента, который может нанести ущерб системе или организации. [ISO/IEC 13335-1:2004]

Как видно появляются новые понятия «инцидента» и «ущерба».

Сначала рассмотрим понятие «инцидент», но не просто, а именно «инцидент информационной безопасности».

Инцидент информационной безопасности (information security incident)[ ГОСТ ИСО/МЭК 13335-1]: Любое непредвиденное или нежелательное событие, которое может нарушить деятельность или информационную безопасность.

В качестве некоторых примеров инцидентов в ГОСТе указаны:

- утрата услуг, оборудования или устройств;

- системные сбои или перегрузки;

- ошибки пользователей;

- несоблюдение политик или рекомендаций;

- нарушение физических мер защиты;

- неконтролируемые изменения систем;

- сбои программного обеспечения и отказы технических средств;

- нарушение правил доступа.

Более сложно понятие «инцидента» определено в стандарте [ ISO/IEC 18044: 2004], через «событие ИБ».

Инцидент - событие, являющееся следствием одного или нескольких нежелательных или неожиданных событий (информационной безопасности), имеющих значительную вероятность компрометации бизнес - операции и создания угрозы.[ ISO/IEC 18044: 2004].

Событием (информационной безопасности) является идентифицированное появление определенного состояния системы, сервиса или сети, указывающего на возможное нарушение политики информационной безопасности или отказ защитных мер, или возникновение неизвестной ранее ситуации, которая может иметь отношение к безопасности.[ ISO/IEC 18044: 2004].

В стандарте Банка России понятие «инцидента» распространено на организацию банковской системы РФ.

Инцидент информационной безопасности организации банковской системы Российской Федерации: событие, вызывающее действительное, предпринимаемое или вероятное нарушение информационной безопасности организации банковской системы Российской Федерации.

Нарушение может вызываться либо ошибкой людей, либо неправильным функционированием технических средств, либо природными факторами (например, пожар или наводнение), либо преднамеренными злоумышленными действиями, приводящими к нарушению конфиденциальности, целостности, доступности, учетности или неотказуемости.

С инцидентом связано следующее понятие.

Воздействие (impact): Результат нежелательного инцидента информационной безопасности.

Говоря об угрозах часто используется понятие «модели угроз», которая, согласно СТО БР ИББС 1.0-2006, «включает описание источников угроз, уязвимостей, используемых угрозами, методов и объектов нападений, пригодных для реализации угрозы, типов возможной потери, масштабов потенциального ущерба».

Разберем понятие «модели угроз» по составляющим.

Источник угроз - субъект, материальный объект или физическое явление, создающее угрозу безопасности информации.

Для источников угроз – людей – разрабатывается модель нарушителя.В модели нарушителя конкретизируются субъекты, их средства, знания и опыт, с помощью которых они могут реализовать угрозы и нанести ущерб объектам, а также мотивации их действий.

Частным видом нарушителя является злоумышленник. Злоумышленник – основной субъект угроз, источник противоборства с собственником в борьбе за активы и доходы.

Уязвимость - недостатки или слабые места активов, которые могут быть использованы угрозой .[СТО БР ИББС-1.0 -2006]. Наличие уязвимости без присутствия угрозы не причиняет ущерба, но все уязвимости должны контролироваться на предмет изменения ситуации. Также и угрозы, не имеющие соответствующих уязвимостей, не приводят к ущербу, но должны учитываться.

Ущерб – физическое повреждение или другой вред здоровью людей, имуществу (активам) или окружающей среде. Количественная величина ущерба не всегда поддается оценке. В этих случаях для оценки ущерба может использоваться качественное описание.

Отечественный ГОСТ Р 51898 – 2002 определяет, что «безопасность – отсутствие недопустимого риска». То есть определяет через другое понятие «риска», которое более емко, чем просто понятие «опасности». К тому же упоминается не просто риск, а недопустимый риск. На этом понятие остановимся подробнее.

Риск – сочетание вероятности нанесения ущерба и тяжести этого ущерба [ГОСТ Р 51898-2002 Аспекты безопасности].

В этом [ГОСТ Р 51898-2002 ] также сказано, что термин «риск» обычно используют только тогда, когда существует возможность негативных последствий, а в некоторых ситуациях риск обусловлен возможностью отклонения от ожидаемого результата или события.

Риск – сочетание вероятности события и его последствий.[Guide 73: 2002 Risk Management – Vocabulary – Guidelines for use in standards].

Риск- неопределенность, предполагающая возможность потерь (ущерба) [СТО БР ИББС 0.1-2006].

Следует пояснить суть употребления слова «вероятность» в этих определениях. Об этом подчеркивается, например, и в известном австралийском стандарте AS/NZS 4360:2004 “Risk management”. Вероятность здесь не математическое понятие и число между 0 и 1, а возможность или частота события. Часто вероятность оценивается качественно, например, в терминах «низкая», «средняя», «высокая».

На практике можно встретить следующие виды рисков:

- стратегический риск,

- юридический риск,

- операционный риск,

- репутационный риск,

- рыночный риск,

- кредитный риск,

- инвестиционный риск,

- политический риск,

- проектный риск,

- ИТ - риск,

- риск информационной безопасности,

и другие.

Не вдаваясь здесь в подробное описание всех перечисленных рисков, приведем определение некоторых из важнейших.

Информационный риск (ИТ - риск) — это опасность возникновения убытков или ущерба в результате применения информационных технологий.

Иными словами, IT-риски связаны с созданием, передачей, хранением и использованием информации с помощью электронных носителей и иных средств связи (М. Мур). С информационным риском наиболее связаны операционный риск и риск информационной безопасности.

Операционный риск - риск убытков, связанных с неадекватными либо неудачными внутренними процессами, действиями персонала или систем, а также в связи с внешними событиями. Операционный риск включает в себя юридический риск, но не включает стратегический и репутационный риск.

Это определение из рекомендаций Базель-2 в переводе ЦБ РФ. В подлиннике оно такое.

«Operational risk is defined as: .the risk of direct or indirect loss resulting from inadequate or failed internal processes, people and systems or from external events. This definition includes legal risk. However, strategic and reputational risk is not included in this definition for the purpose of a minimum regulatory operational risk capital charge».

На мой взгляд, лучше следующий перевод.

Операционный риск определяется как риск прямых или косвенных потерь от неадекватных или имеющих недостатки внутренних процессов, людей и систем или от внешних событий.

Суть в том, что персонал – это только часть людей. Внешние злоумышленники сюда не входят.

Это один из примеров сложности перевода англоязычных терминов.

Определение риска информационной безопасности будет далее.

Завершая тему «риска» необходимо дать определение из [ГОСТ Р ИСО/МЭК 17799].

Менеджмент риска (risk management): Скоординированные действия по руководству и управлению организацией в отношении риска.

Примечание - Обычно менеджмент риска включает в себя оценку риска, обработку риска, принятие риска и коммуникация риска.[ISO/IEC Guide 73:2002]

Или

Менеджмент риска (risk management): Полный процесс идентификации, контроля, устранения или уменьшения последствий опасных событий, которые могут оказать влияние на ресурсы информационно-телекоммуникационных технологий.

Это одно из определений, взятое из [ГОСТ Р ИСО/МЭК 13335-1] . Далее вопросу менеджмента или управления рисками будет уделено внимание в отдельном курсе. Там будет нужна целая терминосистема по рискам.

Остаточный риск (residual risk): Риск, остающийся после его обработки.

Анализ риска (risk analysis): систематический процесс определения величины риска.

Оценка риска (risk assessment): процесс, объединяющий идентификацию риска, анализ риска и оценивание риска.

(Оценка риска (risk assessment): общий процесс анализа риска и оценка степени риска. Это определение из [ISO/IEC Guide 73:2002] используется в ГОСТ Р ИСО/МЭК 17799-2005. Там же используется понятие

Оценивание риска (risk evaluation): Процесс сравнения оцененного риска с данными критериями риска с целью определения значимости риска.[ISO/IEC Guide 73:2002]. Это еще один из примеров трудности перевода.

Обработка риска (risk treatment): Процесс выбора и осуществления мер по модификации риска. ( Аналогично как в [ISO/IEC Guide 73:2002] и [ГОСТ Р ИСО/МЭК 17799-2005.]) Обработка риска включает: предотвращение, перенос, снижение и принятие риска. После обработки рисков могут оставаться остаточные риски.

Другие элементы терминосистемы по рискам будут рассмотрены отдельно.

Защитная мера (или мера защиты, контрмера, мера контроля) - мера, используемая для уменьшения риска [ГОСТ Р 51898-2002, ISO/IEC Guide 51].

Или, по другому,защитная мера (safeguard): сложившаяся практика, процедура или механизм обработки риска. В контексте безопасности информационно-телекоммуникационных технологий термин «защитная мера» может считаться синонимом термина «контроль» [ГОСТ Р ИСО/МЭК 13335-1]

Базовые защитные меры (baseline controls): минимальный набор защитных мер, установленный для системы или организации.[ГОСТ Р ИСО/МЭК 13335-1]. Они соответствуют базовому уровню безопасности (Baseline Security) – обязательный минимальный уровень защищенности для информационных систем. В ряде стран существуют требования к системе защитных мер, соответствующих этому уровню (CCTA Baseline security survey- Великобритания, BSI IT-Grundschutz – Германия, ISACA, …).

Контрмеры базового уровня служат для защиты от стандартного набора наиболее распространенных угроз (вирусы, сбои оборудования, не санкционируемый доступ и т.д.).

В целом средства контроля могут обеспечивать один или несколько из следующих видов защиты: предупреждение, сдерживание, обнаружение, снижение, восстановление, исправление, мониторинг и информированность.

Защитные мерыимеют разветвленную сложную структуру и состоят из организационныхи программно-технических мер на верхнем уровне. В свою очередь, организационные меры включают законодательные, административные и процедурные меры защиты.

оценивают

хотят минимизировать

предпринимают

чтобы уменьшить

которые

которые могут могут иметь

быть уменьшены

могут знать

которые используют ведущие к

которые для

повышают

дают начало

для

хотят злоупотребить и/или могут нанести ущерб оценивают

хотят минимизировать

предпринимают

чтобы уменьшить

которые

которые могут могут иметь

быть уменьшены

могут знать

которые используют ведущие к

которые для

повышают

дают начало

для

хотят злоупотребить и/или могут нанести ущерб

|

Рис. Общие подходы к безопасности в соответствии с «Общими критериями».

Удобно далее говорить о системе обеспечения безопасности.

Она включает силы и средства обеспечения безопасности, которые действуют и используются на основе разработанных заранее и закрепленных некоторым формальным образом принципов и правил (в виде нормативно-правовых актов, ведомственных инструкций, положений и т.п.).

Можно говорить, что сущность функционирования системы безопасности заключается в выявлении, прогнозировании, предотвращении, нейтрализации, пресечении, локализации, устранении, отражении и уничтожении угроз защищаемому объекту, а также формировании условий, благоприятствующих деятельности данного объекта, достижения им своих целей, защиты его интересов.

Система обеспечения безопасности того или иного объекта решает следующие задачи:

1. Своевременное выявление и прогнозирование внешних и внутренних угроз.

2. Осуществление комплекса оперативных и долговременных мер по предупреждению и нейтрализации внутренних и внешних угроз.

3. Создание и поддержание в готовности сил и средств для обеспечения безопасности.

4. Управление силами и средствами обеспечения безопасности в нормальных (повседневных) условиях и при возникновении чрезвычайных ситуаций.

5. Осуществление системы мер по нормальному функционированию объектов безопасности после возникновения чрезвычайных ситуаций.

6. Участие в мероприятиях по обеспечению безопасности за пределами своего объекта в соответствии с договоренностями (соглашениями) внутри корпорации или объединения фирм (предприятий).

В последнее время все чаще в обиход входит понятие система комплексной безопасности[Тихонов, Райх, Информ безоп, 2006]. Под этим термином понимается совокупность организационных мероприятий и действий подразделений охраны и служб безопасности организаций и автоматизированных систем по защите информации, направленных на обеспечение установленного режима, порядка и правил поведения, предотвращение, обнаружение и ликвидацию угроз жизни, среде обитания, имуществу и информации, а также поддержание работоспособности технических средств и систем на охраняемом объекте с целью ограничения или предотвращения действий нарушителя для осуществления опасных несанкционированных операций на объекте, приводящих к частичному или полному нарушению функционирования данного объекта.

Фактически в этом определении просто расширен список угроз безопасности.

Говоря о безопасности, уместно вспомнить ФЗ «О техническом регулировании» 2002 года. В нем определена «безопасность продукции, процессов производства, эксплуатации, хранения, перевозки, реализации и утилизации», как «состояние, при котором отсутствует недопустимый риск, связанный с причинением вреда жизни или здоровью граждан, имуществу физических или юридических лиц, государству или муниципальному имуществу, окружающей среде, жизни или здоровью животных и растений».

Перейдем от понятия «безопасность» к понятию «информационная безопасность».

Понятие «информационная безопасность» была нормативно закреплена в качестве самостоятельной составляющей понятия безопасности в ФЗ «О безопасности» в 1992 году.

Далее в 1996 году в ФЗ «Об участии в международном информационном обмене сказано, что «информационная безопасность – состояние защищенности информационной среды общества, обеспечивающее ее формирование, использование и развитие в интересах граждан, организаций и государства». Здесь «информационная среда - сфера деятельности субъектов, связанная с созданием, преобразованием и потреблением информации».

В Доктрине информационной безопасности РФ от 2000 года, это определение приспособлено и уточнено для России. Именно под «информационной безопасностью Российской Федерации» понимается – состояние защищенности ее национальных интересов в информационной сфере, определяющихся совокупностью сбалансированных интересов личности, общества и государства.

Вообще, обычно понятие «информационной безопасности» (ИБ) надо уточнять – информационная безопасность чего?

В словаре Парфенова В.И. можно встретить определения:

- ИБ автоматизированных систем (АС), ИБ государства, ИБ личности, ИБ мирового сообщества, ИБ новых информационных технологий, ИБ общества, ИБ РФ. Этот список можно продолжать. Приведем здесь только одно из определений.

Информационная безопасность автоматизированных систем (АС)– область науки и техники, охватывающая совокупность программно-аппаратных, криптографических, технических и организационно-правовых методов и средств обеспечения безопасности информации в автоматизированных системах при ее обработке, хранении и передаче с использованием современных информационных технологий (Погорелов Б.А., Мацкевич И.Б. 1977).

Здесь вызывает возражение только упоминание «современных» технологий. Обращает на себя внимание другая классификация мер защиты, выделение криптографических методов и средств.

Многие вариации определений информационной безопасности были основаны на определении из британского стандарта BS 7799, вышедшего в 1995 году, где сказано, что информационная безопасность – защищенность ресурсов информационной системы от факторов, представляющих угрозу для конфиденциальности, целостности и доступности.

Доступность (availability): Свойство объекта находиться в состоянии готовности и используемости по запросу авторизованного логического объекта. [ИСО/МЭК 7498-2]

Или проще,Доступность – это возможность за приемлемое время получить требуемую информационную услугу.

Целостность (integrity): Свойство сохранения правильности и полноты активов. [ ГОСТ Р ИСО/МЭК 13335-1]

Или Целостность – это актуальность и непротиворечивость информации, ее защищенность от разрушения и несанкционированного изменения.

Конфиденциальность (confidentiality): Свойство информации быть недоступной и закрытой для неавторизованного индивидуума, логического объекта или процесса. [ИСО/МЭК 7498-2].

Есть и другие аспекты безопасности. К тому же приведенные аспекты конфиденциальности, целостности и доступности в разных системах имеют разный вес.

В ГОСТ Р ИСО/МЭК 13335-1:2005 это перечисление в определении больше.

Информационная безопасность (information security): все аспекты, связанные с определением, достижением и поддержанием конфиденциальности, целостности, доступности, неотказуемости, подотчетности, аутентичности и достоверности информации или средств ее обработки.

Приведем те, которые еще не определены ранее.

Неотказуемость (non-repudiation): способность удостоверять имевшее место действие или событие так, чтобы эти события или действия не могли быть позже отвергнуты. [ИСО/МЭК 13888-1, ИСО/МЭК 7498-2, ГОСТ Р 13335-1]

Подотчетность (учетность, отслеживаемость) (accountability):свойство, обеспечивающее однозначное прослеживание действий любого логического объекта. [ИСО/МЭК 7498-2]

Иногда переводится как «учетность», например в стандарте Банка России.

Аутентичность (authenticity): Свойство, гарантирующее, что субъект или ресурс идентичны заявленным.

Примечание — Аутентичность применяется к таким субъектам, как пользователи, к процессам, системам и информации.

Достоверность (reliability): Свойство соответствия предусмотренному поведению и результатам.

Исторически к конфиденциальности было больше внимания. С этим понятием связано понятие «тайна», которая имеет множество производных: государственная тайна, коммерческая тайна, адвокатская тайна, банковская тайна, врачебная тайна, налоговая тайна, нотариальная тайна, персональные данные, личная и семейная тайна, служебная тайна, тайна голосования, тайна переписки, телефонных переговоров, почтовых, телеграфных или иных сообщений, тайна следствия и судопроизводства, тайна совещания судей, тайна страхования, тайна усыновления (удочерения), аудиторская тайна и др. (всего около 40 ). Приведем некоторые из них, которым посвящены отдельные законы Российской Федерации в силу их важности.

Государственная тайна – защищаемые государством сведения в области его военной, внешнеполитической, экономической, разведывательной, контрразведывательной и оперативно-розыскной деятельности, распространение которых может нанести ущерб безопасности Российской Федерации.[Закон РФ «О государственной тайне»].

В этом определении не уточняется, какие свойства сведений защищаются. Да и вообще, определение «тайны» через «сведения» не очень хорошо. Лучше следующее определение.

Коммерческая тайна – конфиденциальность информации, позволяющая ее обладателю при существующих или возможных обстоятельствах увеличить доходы, избежать неоправданных расходов, сохранить положение на рынке товаров, работ, услуг или получить иную коммерческую выгоду.[ФЗ РФ « О коммерческой тайне», 2004]

Хотелось бы дать и собственное определение информационной безопасности, как «безопасности, связанной с информацией или с информационной сферой».

По аналогии с этим определением можно понять и определить, что такое:

государственная безопасность,

экономическая безопасность,

энергетическая безопасность,

экологическая безопасность,

пожарная безопасность,

транспортная безопасность,

банковская безопасность,

и другие.

Понятие информационной безопасности, включая в себя компьютерную безопасность в качестве неотъемлемой составной части. Кроме того, по своему содержанию информационная безопасность включает:

- компьютерную безопасность;

- безопасность информационных систем и процессов;

- безопасность среды для реализации информационных процессов.

Приведем здесь определение компьютерной безопасности из словаря Парфенова В.И. или из книги [Теоретические основы информатики и информационная безопасность. М.: Радио и связь, 2000.-468 с.]

Компьютерная безопасность -свойство компьютерной информации, ЭВМ, системы ЭВМ, сети ЭВМ, при котором с требуемой вероятностью обеспечивается защита компьютерной информации (данных) от утечки, хищения, утраты, несанкционированного доступа, уничтожения, искажения, модификации, копирования, блокирования, а также защита ЭВМ, системы ЭВМ, сети ЭВМ от неправомочного доступа, создания, использования и распространения вредоносных программ, нарушения правил эксплуатации, несанкционированной модификации программ и т.п..

Помимо системы обеспечения (информационной)безопасности важна система менеджмента информационной безопасности.

В частности для организаций банковской системы есть определение.

Система менеджмента (управления – в некоторых документах) информационной безопасности организации банковской системы Российской Федерации; СМИБ (СУИБ) –эточасть общей системы менеджмента организации банковской системы Российской Федерации, основывающаяся на подходе бизнес-риска, предназначенная для создания, реализации, эксплуатации, мониторинга, анализа, поддержки и повышения информационной безопасности организации банковской системы Российской Федерации [ISO/IEC IS 27001].

Система менеджмента включает структуру, политики, деятельности по планированию, обязанности, практики, процедуры, процессы и ресурсы организации.

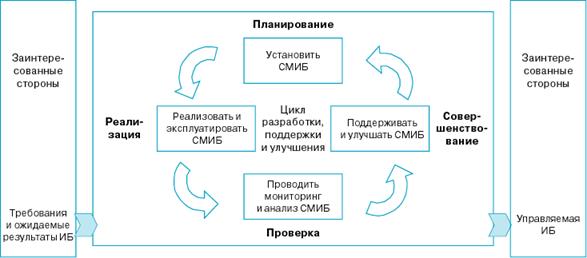

Международный стандарт ISO/IEC IS 27001 содержит модель непрерывного циклического процесса менеджмента ИБ организации (модель Деминга).

На стадии планирования устанавливают политики информационной безопасности, цели, задачи, процессы и процедуры, адекватные потребностям в менеджменте риска ИБ и совершенствованию СМИБ, для достижения результатов в соответствии с политиками и целями организации.

На стадии реализации осуществляются внедрение и поддержка политики информационной безопасности организации, средств управления (защитных мер), регламентов, процессов и процедур СМИБ организации.

На стадии проверки осуществляются оценка и, если необходимо, измерение эффективности процессов менеджмента ИБ организации на соответствие требованиям политики информационной безопасности, целям и установленным практикам, обеспечивается отчетность высшему руководству о результатах для проведения соответствующего анализа.

На стадии совершенствования осуществляются выработка и принятие корректирующих и превентивных действий, основанных на результатах анализа, для достижения непрерывного усовершенствования СМИБ организации.

Рисунок . Элементы процесса менеджмента ИБ

Использование для обеспечения ИБ “процессного подхода” на базе циклической модели Деминга, который является основой модели менеджмента стандартов качества ГОСТ Р ИСО 9001 и ГОСТ Р ИСО 14001, позволит обеспечить поддержку и интеграцию требований к различным системам менеджмента в рамках общего корпоративного менеджмента в организациях.

Под процессом понимается совокупность взаимосвязанных и взаимодействующих видов деятельности, преобразующих входы в выходы (ГОСТ Р ИСО 9000-2001 «Системы менеджмента качества. Основные положения и словарь»).

Деятельность организации, направленной на цели бизнеса, можно представить в виде совокупности трех групп высокоуровневых процессов:

- основные процессы (процессы основной деятельности);

- вспомогательные процессы;

- процессы менеджмента (управления) организацией.

По определению система менеджмента ИБ (СМИБ), предназначенная для создания, реализации, эксплуатации, мониторинга, анализа, поддержки и повышения ИБ, является частью общей системы менеджмента организации (BS 7799-2).

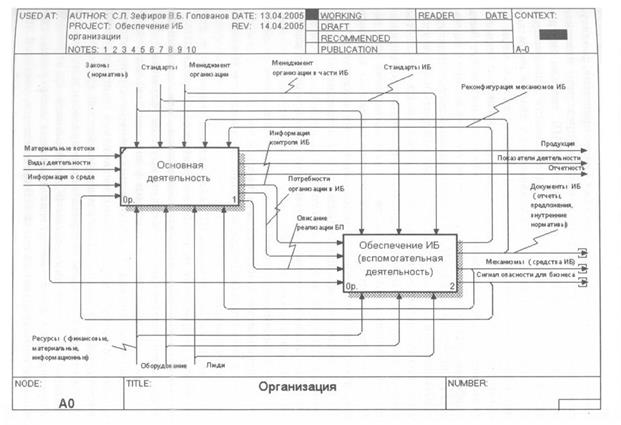

Построенный на основе методологии IDEF0 рис. иллюстрирует общую модель структур и связей деятельности в области ИБ и основной деятельности организации.

На модели видно, что входными параметрами для обеспечения ИБ организации являются:

- информация о среде организации;

- потребности организации в обеспечении ИБ (мнения менеджеров организации относительно ценности информационных активов);

- описания реализации бизнес-процессов;

- информация по контролю бизнес-процессов и технологий основной деятельности организации (как обратный цикл реализации нормативов по обеспечению ИБ организации).

Кроме того, для управления и обеспечения деятельности в этой области необходимы законы, нормативные документы, стандарты, относящиеся конкретно к этой проблеме, интеграция в общую систему менеджмента организации, а также ресурсы (финансовые, материальные, информационные), люди и оборудование.

В модели явно не представлена еще одна важнейшая деятельность — деятельность по менеджменту (управлению) организацией. Косвенно она представлена как управляющий сигнал на основную деятельность.

Рис.Модель интеграции информационной безопасности в основную деятельность организации

Рис.Модель интеграции информационной безопасности в основную деятельность организации

Важнейшими исходными данными для эффективной деятельности служб ИБ являются информационные модели основной деятельности организации (описания бизнес-процессов, реализуемых технологий и т.п.). Данные модели определяют контекст и акценты внимания деятельности служб ИБ, так как они позволяют понять, где в структуре деятельности организации в части информатики имеются уязвимости для потенциальных злоумышленников и какие защитные меры могут потребоваться и какие из них могут быть наиболее эффективными.

Результатами (выходами) деятельности и процессов по обеспечению ИБ организации являются:

- документы (отчеты, предложения, внутренние нормативные документы);

- механизмы (средства) обеспечения ИБ и решения по их реконфигурации (совершенствованию);

- сигнал опасности для основной деятельности (бизнеса) организации.

Механизмы обеспечения ИБ, являющиеся результатом деятельности и процессов по ее обеспечению в организации, выступающие в качестве ресурсного обеспечения для основной деятельности организации, эксплуатируются службами ИБ, а в отдельных случаях и основными функциональными подразделениями организации. Информация контроля результатов применения и функционирования механизмов (защитных мер) поступает для анализа в службу информационной организации.

Остановимся подробнее на важном понятии «политика безопасности». Приведем несколько определений.

Политика безопасности организации –одно или несколько правил, процедур, практических приемов или руководящих принципов в области безопасности, которыми руководствуется организация в своей деятельности.

Далее появились разновидности этого определения. Например, такое.

Политика безопасности информационно-телекоммуникационных технологий (политика безопасности ИТТ) (ICТ security policy): правила, директивы, сложившаяся практика, которые определяют, как в пределах организации и ее информационно-телекоммуникационных технологий управлять, защищать и распределять активы, в том числе критичную информацию. [ГОСТ Р 13335-1].

Нас будет в основном интересовать «политика информационной безопасности». Согласно [ГОСТ Р ИСО/МЭК 17799-2005]

Политика информационной безопасности должна быть утверждена высшим руководством, издана и доведена до сведения всех сотрудников и соответствующих внешних сторон.

Документ о политике информационной безопасности должен устанавливать ответственность руководства и излагать подход организации к управлению информационной безопасностью. Политика должна содержать следующие положения:

а) определение информационной безопасности, ее общих целей и сферы действия, а также упоминание значения безопасности как инструмента, обеспечивающего возможность совместного использования информации (см. Введение);

б) изложение намерений руководства, поддерживающих цели и принципы информационной безопасности в соответствии со стратегией и целями бизнеса;

в) основание для установки целей контроля и мер контроля, включая структуру оценки риска и менеджмент риска;

г) краткое изложение наиболее существенных для организации политик безопасности, принципов, стандартов и требований, включающее:

1) соответствие законодательным, регулятивным требованиям и договорным обязательствам;

2) требования в отношении обучения и осведомлённости в вопросах безопасности;

3) управление непрерывностью бизнеса;

4) ответственность за нарушения политики информационной безопасности;

д) определение общих и конкретных обязанностей сотрудников в рамках управления информационной безопасностью, включая информирование об инцидентах нарушения информационной безопасности;

е) ссылки на документы, дополняющие политику информационной безопасности, например, более детальные политики и процедуры безопасности для определенных информационных систем, а также правила безопасности, которым должны следовать пользователи.

Такая политика информационной безопасности должна быть доведена до сведения пользователей в рамках всей организации в уместной, доступной и понятной форме.

Политика информационной безопасности может быть частью документа общей политики. Если политика информационной безопасности распространяется вне организации, то нужно обратить внимание на неразглашение секретной информации. Дополнительную информацию можно найти в ISO/IEC 13335-1:2004.

Политика информационной безопасности должна пересматриваться через запланированные промежутки времени или в случае появления существенных изменений в целях обеспечения её непрерывной стабильности, адекватности и эффективности

Политика информационной безопасности должна иметь владельца, который утвердил административную ответственность за развитие, пересмотр и оценку политики безопасности. Пересмотр должен включать возможности оценки для улучшения политики информационной безопасности организации и подход к управлению информационной безопасностью в ответ на изменения в организационной среде, деловой ситуации, юридических условиях или технической среде.

В стандарте Банка России понятие политики ИБ банковской системы приводится похожее на предыдущие определение.

Политика информационной безопасности организации банковской системы Российской Федерации: одно или несколько правил, процедур, практических приемов и руководящих принципов в области информационной безопасности, которыми руководствуется организация банковской системы Российской Федерации в своей деятельности.

Завершает раздел исходная концептуальная схема (парадигма) обеспечения информационной безопасности, которая обсуждается в работе [Курило и др]. Суть парадигмы ИБ — противоборство собственника и злоумышленника за права на информационные активы в целях последующего извлечения дохода.

На самом деле, цели злоумышленника могут быть и другие. Поэтому это понятие трактуется и конкретизируется в стандарте Банка России следующим образом.

В основе исходной концептуальной схемы информационной безопасности организаций БС РФ лежит противоборство собственника и злоумышленника за контроль над информационными активами. В случае если злоумышленник устанавливает контроль над информационными активами, как самой организации БС РФ, так и клиентам, которые доверили ей свои собственные активы, может быть нанесен ущерб.

Далее по разделам будут появляться характерные им термины и определения.

Дата добавления: 2015-02-03; просмотров: 1559;