Ранговые распределения для определения пороговых значений сетевых переменных и анализа DDoS атак

Планировение и проведение экспериментов по определению параметров сетевых атак

На следующем этапе по проверке модели трафика необходимо выяснить, можно ли применить данную модель для задач сетевой безопасности, в частности, - для обнаружения сетевых атак.

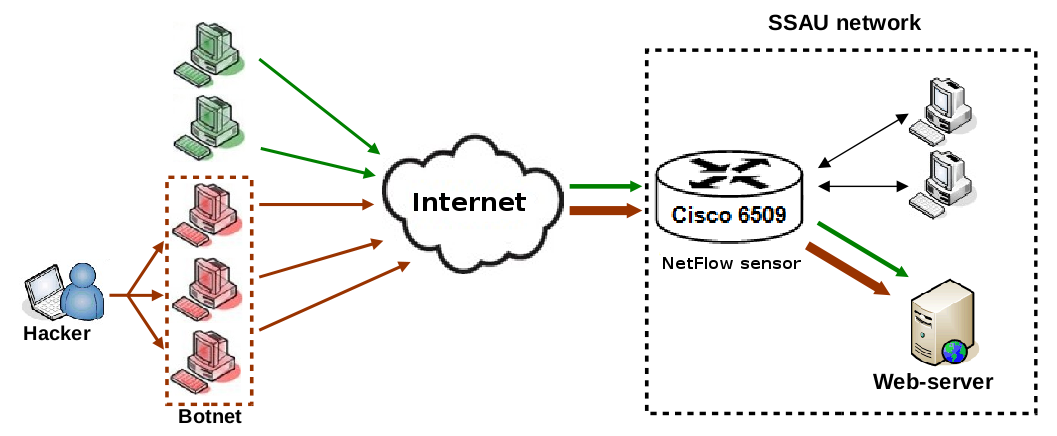

Для того чтобы выяснить детали несанкционированного вторжения было решено провести эксперименты, имитирующие попытки атак. Они проводились на сети Самарского государственного аэрокосмического университета (СГАУ).

В качестве источника атаки использовались удаленные персональные компьютеры, подключенные к сети Интернет, находящиеся во внешней сети по отношению к исследуемой. Целью атаки являлся один из внутренних серверов сети СГАУ. В качестве NetFlow-сенсора был выбран пограничный маршрутизатор сети СГАУ Cisco 6509, NetFlow-коллектор — тот же сервер, который подвергался атаке.

При проведении сканирования был задействован только один компьютер, поскоольку атака сканирования портов производится с одиночных источников. Для сканирования применялась программа Nmap [7], которой было предписано провести полное сканирование всех портов атакуемого сервера.

Nmap — свободная утилита, предназначенная для разнообразного настраиваемого сканирования IP-сетей с любым количеством объектов, определения состояния объектов сканируемой сети (портов и соответствующих им служб). Nmap использует множество различных методов сканирования, таких как UDP, TCP (connect), TCP SYN (полуоткрытое), FTP proxy (прорыв через ftp), Reverse-ident, ICMP (ping), FIN, ACK, Xmas tree, SYN- и NULL-сканирование.

При осуществлении DDoS-атаки в качестве атакуемой цели был выбран тот же веб-сервер, что и при сканировании. Источниками атаки служили несколько компьютеров, находящихся во внешней сети. В первой части эксперимента атакующие компьютеры одновременно отправляли в течение получаса ping-запросы, осуществляя атаку ICMP-flood. Во второй части эксперимента атакующие компьютеры проводили DDoS-атаку при помощи специализированной программы LOIC. В течение часа веб-сервер подвергался атаке с применением различных типов трафика: HTTP, UDP, TCP. В ходе всех экспериментов производился сбор данных, которые впоследствии анализировались для выявления закономерностей разных типов атак.

Рисунок 1.16 – Схема эксперимента

Данные о потоках, которые служат основой для анализа, собирались с пограничного маршрутизатора сети Cisco 6509. Для сбора данных с маршрутизатора использовался NetFlow-коллектор nfdump [8]. Экспорт NetFlow данных для анализа проводится с периодичностью пять минут. Каждые пять минут формируется файл с указанием параметров всех потоков, зафиксированных на маршрутизаторе в это время. Эти параметры перечислены во введении и включают в себя: время начала потока, длительность потока, протокол передачи данных, адрес и порт источника, адрес и порт назначения, число переданных пакетов, число переданных данных в байтах.

В результате анализа данных, собранных во время сканирования сети, было выявлено резкое увеличение числа активных потоков при практически неизменном количестве переданного трафика (см. Рис.1.16). Каждый сканирующий компьютер генерировал в течении 5 минут порядка 10-20 тысяч очень коротких потоков (размером до 50 байт). При этом суммарное число активных потоков на маршрутизаторе, генерируемое всеми пользователями, составляло порядка 50-60 тысяч.

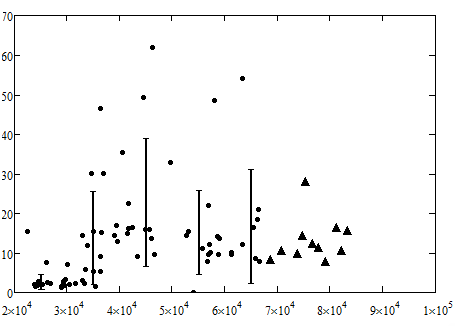

На рисунке 1.17 изображен график состояния сети, по оси абсцисс откладывается число завершившихся потоков N, по оси ординат - суммарная нагрузка канала в Мегабит в секунду (Мбит/с). Каждая точка на графике отражает состояние исследуемой сети за предшествующий пятиминутный интервал, показывая зависимость средней нагрузки канала от числа активных потоков. Точки соответствуют нормальным состояниям сети, а треугольники - состояниям сети, зафиксированным во время сканирования портов. Отрезки, изображенные на графике и параллельные оси ординат, показывают доверительные интервалы для средней нагрузки, рассчитанные для пяти промежутков потоков (20000-30000, 30000-40000, 40000-50000, 50000-60000, 60000-70000).

Рисунок 1.17 – Сканирование портов

По итогам эксперимента с ping-запросами было выяснено, что на каждый атакующий компьютер приходился всего один очень длинный поток ICMP трафика, если посылать запросы по единственному порту. Поскольку данные об одном потоке записываются только по его завершению, то необходимые данные были записаны в файл nfdump уже по завершению атаки. Было обнаружен один аномально длинный поток трафика по протоколу ICMP, источником являлся атакующий компьютер. Таким образом, в результате анализа экспериментальных данных удалось определить атаку типа ICMP-flood. Следует отметить, что для достижения результата – сбоев в работе информационной системы одного активного потока ICMP-трафика явно недостаточно, счет должен идти на десятки тысяч запросов.

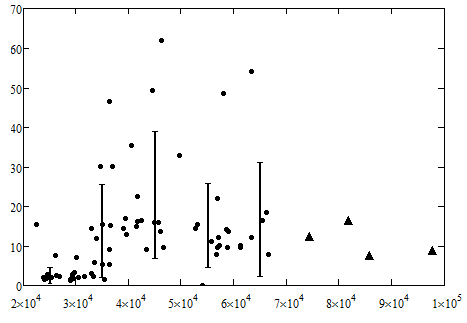

Анализ эксперимента по моделированию DDoS атаки утилитой LOIC также показал резкое увеличение числа активных потоков наряду с увеличением передаваемого трафика. Утилита параллельно отсылает данные на разные порты цели, создавая тем самым большое количество коротких потоков длительностью до минуты (см. Рис.1.18). Треугольниками изображены состояния сети, зафиксированные во время атаки.

Рисунок 1.18 – DDoS-атака

Таким образом, стало очевидным, что при помощи протокола NetFlow возможно выявить не только момент начала атаки, но и определить ее тип. Подробное описание алгоритмов обнаружения атак и работ по созданию защищенного хостинга можно найти в следующих разделах.

Литература

1. Bolla R., Bruschi R. RFC 2544 performance evaluation and internal measurements for a Linux based open router //High Performance Switching and Routing, 2006 Workshop on. – IEEE, 2006. – С. 6 pp.

2. Fraleigh C. et al. Packet-level traffic measurements from the Sprint IP backbone //IEEE network. – 2003. – Т. 17. – №. 6. – С. 6-16.

3. Park K., Kim G., Crovella M. On the relationship between file sizes, transport protocols, and self-similar network traffic //Network Protocols, 1996. Proceedings., 1996 International Conference on. – IEEE, 1996. – С. 171-180.

4. Fred S. B. et al. Statistical bandwidth sharing: a study of congestion at flow level //ACM SIGCOMM Computer Communication Review. – ACM, 2001. – Т. 31. – №. 4. – С. 111-122.

5. Barakat C. et al. A flow-based model for internet backbone traffic //Proceedings of the 2nd ACM SIGCOMM Workshop on Internet measurment. – ACM, 2002. – С. 35-47.

6. Sukhov A. M. et al. Active flows in diagnostic of troubleshooting on backbone links //Journal of High Speed Networks. – 2011. – Т. 18. – №. 1. – С. 69-81.

7. Lyon G. F. Nmap network scanning: The official Nmap project guide to network discovery and security scanning. – Insecure, 2009.

8. Haag P. Watch your Flows with NfSen and NFDUMP //50th RIPE Meeting. – 2005.

Ранговые распределения для определения пороговых значений сетевых переменных и анализа DDoS атак

Введение

Экспоненциальный рост интернет трафика и числа информационных источников сопровождается быстрым увеличением числа аномальных состояний сети. Аномальные состояния сети объясняются как причинами техногенного характера, так и человеческим фактором. Распознание аномальных состояний, созданных злоумышленниками достаточно тяжело из-за того, что они имитируют действия обычных пользователей [1]. Поэтому такие аномальные состояния крайне сложно выявить и заблокировать. Задачи обеспечения надёжности и безопасности Интернет сервисов требуют изучения поведения пользователей [2,3] на конкретном ресурсе.

В данной статье пойдёт речь о выявлении аномальных сетевых состояний и методах противодействия DDoS атакам [4,5]. (Distributed Denial of Service, распределённая атака типа «отказ в обслуживании») – это такой тип атак, при котором некоторое множество компьютеров в сети Интернет, называемых «зомби», «ботами» или бот сетью (ботнет), по команде злоумышленника начинают отправлять запросы на сервис жертвы. Когда число запросов превышает возможности серверов жертвы, новые запросы от настоящих пользователей перестают обслуживаться и становится недоступным. При этом жертва несёт финансовые убытки.

Исследования, которые описаны в данной главе учебного пособия, используют унифицированный математический подход. Был выделен ряд важнейших сетевых переменных, которые генерирует внешний единичный IP адрес при обращении к заданному серверу или локальной сети. К таким переменным относятся: частота обращения к веб серверу (по заданному порту), число активных потоков, величина входящего TCP, UDP и ICMP трафика и т.д. Построенная инфраструктура позволила измерять величины для вышеперечисленных сетевых переменных.

После нахождения данных величин для анализируемых переменных в произвольный момент времени необходимо построить ранговое распределение. Для этого найденные значения располагаются в порядке убывания. Анализ сетевых состояний будет производиться путем сравнения соответствующих распределений. Особенно наглядно это сравнение, когда распределения для аномального и обычного состояния сети построены на одном графике. Подобный подход позволяет легко определить границу между обычным и аномальным состоянием сети.

Эксперименты по DDoS атаке на сервис можно провести с помощью эмуляции в лабораторных условиях. При этом ценность полученных результатов значительно меньше, чем при DDoS атаке на введённый в эксплуатацию коммерческий сервис, так как эмулятор не может полностью воспроизвести реальную компьютерную сеть. Кроме того, для полноценного понимания принципов и методов DDoS атаки необходим опыт работы с ней. Поэтому авторы анонимно договорились о проведении реальной DDoS атаки на специально подготовленный веб сервис. В процессе атаки был записан сетевой трафик, собрана статистика NetFlow. Изучение ранговых распределений для числа потоков и различных типов входящего трафика, генерируемых единичным внешним IP адресом, что позволило определить пороговые значения. Превышение пороговых значений можно классифицировать как признак атакующего узла, что позволяет сделать выводы об эффективности способов обнаружения и методов противодействия.

Дата добавления: 2017-03-29; просмотров: 816;