13 страница

Порядок выполнения работы

1. Изучить аппаратные решения для выявления и предотвращения утечек информации.

2. Сделать сравнительный анализ программных компонентов выявления и предотвращения утечек информации.

Содержание отчета

В отчете необходимо привести:

1. Теоретические сведения.

2. Таблицу сравнительного анализа программных компонентов.

3. Выводы по работе.

Литература

1. Проскурин В.Г. и др. Программно-аппаратные средства обеспечения информационной безопасности. Защита в операционных системах. -М.: Радио и связь, 2000.

2. Программно-аппаратные средства обеспечения информационной безопасности. Защита программ и данных /П.Ю.Белкин, О.О. Михальский, А.С. Першаков и др.- М.: Радио и связь, 1999.

3. Хисамов Ф.Г. Макаров Ю.П. Оптимизация аппаратных средств криптографической защиты информации //Системы безопасности. - 2004. - февраль-март №1 (55). -стр.108.

4. Анин Б.Ю. Защита компьютерной информации. - Санкт-Петербург, 2000.

5. Теоретические основы компьютерной безопасности. Учебное пособие для вузов. Деревянин П.Н., Михальский О.О., Правиков Д.И. - Радио и связь, 2000.

Лабораторная работа № 2 Программное средство КЗИ "Верба-О"

Цель работы: ознакомиться и изучить программное средство КЗИ "Верба-О" (рабочее место оператора и рабочее место администратора безопасности системы).

Теоретические сведения

Постановка задачи

Расширение сфер применения современных информационных технологий выдвигает новые требования к принципам построения и свойствам информационных систем. Сегодня все большую важность приобретает проблема обеспечения безопасности. Объясняется это в первую очередь внедрением и модернизацией информационных технологий в организациях и предприятиях, которые осознали необходимость обеспечения конфиденциальности своих данных, а также появлением новых технических приемов, таких как имеющая юридическую силу электронно-цифровая подпись. Кроме того, как это ни парадоксально, совершенствование компьютерных технологий привело к образованию множества лазеек для утечки ценной информации. Так, развитие локальных, а затем корпоративных и глобальных компьютерных сетей значительно увеличивает возможность проникновения в информационную систему предприятия злоумышленников, если не предпринять соответствующих мер. Учитывая, что тенденции развития четко обозначили преимущество комплексных, территориально

распределенных компьютерных систем, можно сделать заключение, что задача по обеспечению безопасности также носит комплексный характер. Она может быть решена только в случае применения средств защиты в контексте всех эксплуатируемых операционных систем и прикладных программ.

Здесь следует выделить два основных направления работ, разделенных по принципу расположения данных. Во-первых, необходимы средства

обеспечения безопасной связи внутренней сети масштаба предприятия с внешним миром, т. е. защита от несанкционированного доступа извне и надежное шифрование данных, передаваемых через сетевую инфраструктуру

внешнего мира; во-вторых, разграничение прав доступа и шифрование данных внутренних ресурсов.

Стоит отметить, что все предлагаемые компанией ВЕСТЬ АО программные продукты и интеграционные решения на их основе используют в качестве базы надежные сетевые операционные системы и промышленные СУБД, которые имеют встроенные средства идентификации пользователя при подключении к сети и обращении к данным, а также средства по протоколированию выполняемых действий. В результате этого пользователи получают строго ограниченные права доступа к ресурсам и все их попытки несанкционированного доступа регистрируются в системных журналах и журналах прикладного программного обеспечения. На некоторых платформах допустимо усиление защиты за счет встраивания в операционную среду дополнительных модулей контроля доступа. Например, система управления документами DOCS Open дает возможность применять в среде Windows NT Server специальное программное обеспечение DOCS Open Document Sentry Agent, которое предотвращает прямое обращение к объектам файловой системы в обход системы безопасности DOCS Open (можно сказать, что Document Sentry Agent выполняет функции своеобразного брандмауэра на уровне файлов).

Вместе с тем приходится констатировать, что, хотя большинство современных сетевых операционных систем и обеспечивают некоторый набор средств для решения задач безопасности, они не могут гарантировать полной конфиденциальности информации, поскольку используют незащищенные сервисы, такие как электронная почта или хранение данных в виде незашифрованных файлов. В связи с этим прикладное и системное программное обеспечение должно быть усилено специальными программными и аппаратными комплексами, гарантирующими криптографическую защиту информации (КЗИ).

Повышение безопасности с помощью криптозащиты

Шифрование информации с помощью системы КЗИ (СКЗИ) позволяет надежно сохранить ее от прочтения неуполномоченными лицами. Зашифрованные данные могут свободно передаваться через открытые каналы связи, пересылаться на дискетах или храниться в виде файлов. В любом случае у владельца данных есть гарантия, что расшифровать данные сможет только то лицо, которому он послал эту информацию.

Современные СКЗИ выполняют функции аутентификации пользователя, шифрования данных, формирования и проверки электронно-цифровой подписи (ЭЦП). Аутентификация может осуществляться не только с помощью ввода пароля, но и посредством ЭЦП. ЭЦП в свою очередь представляет собой некий блок данных, вырабатываемый на основе содержания подписываемого документа и личного секретного ключа пользователя. В случае проведения аутентификации пользователь подписывает формируемый случайным образом документ. Что же касается шифрования сообщений или файлов, то оно, как правило, основывается на принципе формирования ключей — информационных объектов, обеспечивающих уникальное пребразование данных, препятствующее их несанкционированному просмотру. Существует две наиболее известные схемы формирования ключей: первая из них — симметричная — требует наличия одного и того же ключа на двух концах канала связи; вторая — асимметричная, которая имеет пару ключей (открытый и закрытый). Открытый ключ подлежит свободному распространению для организации следующей схемы взаимодействия. Каждый пользователь при отправке конфиденциальной информации шифрует ее с помощью связки «личный закрытый ключ — открытый ключ адресата». Адресат применяет для расшифровки сообщения обратную связку «закрытый ключ адресата — открытый ключ отправителя». Надежность защиты, предоставляемой КЗИ, строится на статистических свойствах применяемых математических методов: без знания ключа расшифровать послание можно только за значительный период времени (несколько лет).

Важность проблемы защиты информации послужила поводом для создания множества как отечественных, так и зарубежных стандартов КЗИ. В числе зарубежных следует прежде всего упомянуть DES (Data Encryption Standard — стандарт шифрования данных), реализующий симметричную схему с закрытым ключом и утвержденный правительством США в качестве государственного стандарта (он использует блочное кодирования с длиной блока 64 бит и ключом в 56 бит), RSA (Rivest, Shamir, Adleman) — криптосистема с открытым ключом, блочные шифры IDEA (International Data Encryption Algorithm), RC-2 и его усовершенствованные версии RC-4 и RC-5. Объединение отдельных алгоритмов в один дало PGP (Pretty Good Privacy), который использует RSA для безопасного обмена ключами, IDEA для шифрования сообщений, RSA для цифровой подписи и MD5 для вычисления хеш-функций.

Все отечественные стандарты КЗИ оформлены в виде ГОСТов. Например, ГОСТ 28147-89 описывает алгоритмы криптографической обработки информации (шифрование и расшифрование, генерирование имитовставки с целью контроля целостности данных и предотвращения случайных или преднамеренных искажений), ГОСТ Р34.10-94 - процедуры выработки и проверки электронной цифровой подписи на базе асимметричного алгоритма, ГОСТ Р34.11-94 - вычисление хеш-функций произвольных блоков данных.

Обычно комплексы КЗИ производятся в виде встраиваемых в операционные системы или прикладное ПО исполняемых модулей или библиотек. Выбор здесь достаточно широк, но следует обратить особое внимание, сертифицирован ли тот или иной комплекс. Не стоит забывать, что каждая страна, как правило, имеет некоторый институт, который сертифицирует системы КЗИ, и обычно лишь малая часть предлагаемых на рынке систем такие сертификаты получает. В России подобную работу ведет ФАПСИ и до последнего времени ни одна из иностранных систем КЗИ (например, Microsoft CriptoAPI, использующийся в Windows NT, RSA

CRYPTOKI, Generic Security Services API, Independent Data Unit Protection API, Generic Crypto Service API) не получила сертификат. Это означает, что применение этих СКЗИ противопоказано государственным структурам и учреждениям и не обеспечивает на территории нашей страны юридической силы подписанным с помощью их средств ЭЦП документам. Кроме того, сертификация косвенно свидетельствует о высокой надежности СКЗИ.

Среди сертифицированных ФАПСИ СКЗИ можно назвать аппаратнопрограммный криптографический комплекс ШИП (шифратор IP-потоков), комплекс ТИТАН, предназначенный для создания защищенных сетей X.25 с использованием аутентификации абонентов (узлов сети) и шифрования сетевых пакетов X.25, комплекс «Криптографический сервер», «Янтарь» и другие.

«Верба» в составе продуктов от ВЕСТЬ АО

Одной из наиболее известных сертифицированных СКЗИ в России является комплекс «Верба», разработанный в московском отделении Пензенского научно-исследовательского электротехнического института, который позволяет обеспечить высокую степень защиты информации от несанкционированного доступа и выявления ее искажения при хранении на дисках или в результате передачи по каналам связи. Существует несколько версий, функционирующих в различных операционных системах, что дает возможность внедрять «Вербу» в гетерогенные информационные системы. Сегодня доступны версии для DOS, Windows 3.1x, Windows 95, Windows NT и нескольких диалектов Unix.

«Верба» позволяет шифровать информацию практически любых приложений, будь то программа бухгалтерского учета, электронная почта, офисный пакет, система удаленных электронных расчетов с банком или другая прикладная программа. Это, в частности, позволяет интегрировать СКЗИ «Верба» с современными системами управления документами (СУД) и системами автоматизации управления деловыми процессами (САДП), которые становятся неотъемлемой частью корпоративных информационных систем.

Так, компания ВЕСТЬ АО предлагает интеграционное решение, основанное на встраивании криптографических функций СКЗИ «Верба» в СУД DOCS Open (PC DOCS, Inc.), и относящуюся к классу САДП workflow-систему собственной разработки WorkRoute II. Это позволяет создавать прекрасно защищенные электронные архивы, поддерживать защиту информации в рамках автоматизированных деловых процессов (например, значения внутренних переменных с информацией о контрагентах или суммах договоров, а также другие сведения из прикладных программ, интегрированных с WorkRoute II) и формировать конфиденциальный документооборот. Скажем, использование WorkRoute II в комплексе с СКЗИ «Верба», за счет криптозащищенной аутентификации пользователей, обеспечивает достоверность формируемых заданий, а также защищает сами задания и участвующие в документообороте документы от несанкционированного просмотра и гарантирует их целостность (т. е. исключает возможность подмены, намеренного или случайного повреждения).

Программное средство КЗИ «Верба» представляет собой библиотеку динамической компоновки, функции которой после ее установки становятся доступны для использования из системы DOCS Open и WorkRoute II.

Важно, что все разработанные компанией ВЕСТЬ АО комплексы автоматизации делопроизводства, офисного и инженерного документооборота, а также управления предприятием могут быть легко усовершенствованы в целях повышения их безопасности. Таким образом, например, комплекс PowerDOCS, объединяющий в себе СУД DOCS Open, систему маршрутизации заданий и документов с контролем их исполнения WorkRoute II и систему для работы с образами документов DeltaImage, интегрируется со СКЗИ «Верба» путем установки на клиентские места соответствующей библиотеки и встраивания вызовов функций криптозащиты в интерфейс комплекса на основании требований заказчика. Стоит напомнить, что все применяемые в технических решениях компании ВЕСТЬ АО программные продукты (например, та же система DOCS Open) в свою очередь характеризуются открытостью, т.е. снабжены развитыми средствами, способствующими расширению функционала системы. Точно так же криптозащита может быть встроена в комплекс по организации электронного архива инженернотехнической документации и сопутствующего документооборота TechnoDOCS или в систему автоматизации инвестиционной компании StockRoute. Последняя строится на основе системы WorkRoute II и программ бухгалтерского учета.

В число основных криптографических функций СКЗИ «Вербы» входит шифрование и расшифровка информации на уровне файлов и блоков памяти, формирование ключей электронной цифровой подписи и ключей шифрования (для этой цели существует специальное рабочее место администратора безопасности — АРМ АБ), формирование и проверка ЭЦП файлов и блоков памяти, а также обнаружение искажений, вносимых злоумышленниками или вирусами в защищаемую информацию.

Особо следует отметить, что большинство встраиваемых СКЗИ не гарантирует контроль целостности программного обеспечения СКЗИ при подключении ее к прикладным программам, о чем должны позаботиться интеграторы и разработчики комплексных информационных систем. В этом смысле «Верба» выгодно отличается от своих конкурентов, поскольку имеет систему встроенного контроля целостности и может дополнятся системой защиты от несанкционированного доступа «Аккорд».

Среди прочих возможностей СКЗИ «Верба» выделяется автоматическая загрузка рабочего ключа по его идентификатору в процессе расшифровки файла и формирования ЭЦП, подпись файла несколькими (от 1 до 255) корреспондентами, а также выполнение ряда специальных операций. В их число входит шифрование группы файлов на одном ключе с объединением их в один закрытый файл и выборочная расшифровка одного из них, а также ведение журналов регистрации протокола проверки ЭЦП, подписанных файлов, шифрования файлов и вывода расшифрованных файлов на печать.

Технические характеристики СКЗИ «Верба»

СКЗИ «Верба» использует ключи длиной 256 бит. Государственные организации обычно применяют модификацию «Вербы», обеспечивающую работу с закрытыми симметричными ключами. Для коммерческих организаций предлагается «Верба-О», реализующая шифрование с помощью

асимметричных ключей.

СКЗИ «Верба» требует 200 Кб оперативной памяти и наличия накопителя на гибком магнитном диске. Ключи шифрования и ЭЦП могут храниться на гибком и жестком магнитных дисках. К Windows-версии СКЗИ «Верба» прилагается пример Windows-приложения в исходных текстах, использующего функции DLL.

При обработке информации на компьютере PC/AT 486/100 СКЗИ «Верба- О» обеспечивает следующие показатели быстродействия.

| Операции | Значение |

| Шифрование | 500 Кб/с |

| Вычистение хеш- функции | 400 Кб/с |

| Формированеи ЭЦП | 0,04 с |

| Проверка ЭЦП | 0,2 с |

Алгоритм шифрования выполнен в соответствии с требованиями ГОСТ 28147-89 «Системы обработки информации. Защита криптографическая».

Цифровая подпись выполнена согласно требованиям ГОСТ Р34.10-94 «Информационная технология. Криптографическая защита информации. Процедуры выработки и проверки электронной цифровой подписи на базе асимметричного криптографического алгоритма».

СКЗИ «Верба» может комплектоваться платой аппаратной поддержки «Кулон-1», дополняющей комплекс мер по защите от несанкционированного доступа.

Система шифрования и ЭЦП удовлетворяет требованиям ГОСТ Р34.10- 94, ГОСТ Р34.11-94, ГОСТ 28147-89 и имеет сертификат ФАПСИ №СФ/114- 0009 от 10.04.1996. Автоматизированное рабочее место администратора безопасности имеет сертификат СФ/114-0063 от 27.05.1996.

Важное замечание

Следует отметить, что предлагаемые компаний ВЕСТЬ АО комплексы автоматизации могут интегрироваться практически с любыми СКЗИ, в соответствии с пожеланиями клиента. Большинство современных СКЗИ обеспечивают легкое встраивание своей функциональной части в прикладные системы. Кроме того, для повышения надежности защиты программные средства могут быть дополнены различными аппаратными и биометрическими средствами, предоставляющими дополнительные данные для аутентификации. Это могут быть, например, смарт-карты, цифровые ключи, устройства распознавания отпечатков пальцев, сетчатки глаза, голоса, лица, оцифрованной подписи.

В заключение хотелось бы напомнить, что одних только технических средств обеспечения безопасности недостаточно. Руководство любой организации должно понимать, что наиболее уязвимым звеном любой системы является человек. Таким образом, вместе с внедрением комплекса криптозащиты (а лучше предварительно) необходимо провести с сотрудниками разъяснительную работу, издать соответствующие организационнораспорядительные документы, определить степень ответственности и, может быть, взять подписку о неразглашении информации, предназначенной для служебного пользования, а также разработать комплекс мер по соблюдению режима секретности и контролю дисциплины. Все это позволит снизить вероятность отрицательных последствий от возможной халатности или злого умысла сотрудников.

Порядок выполнения работы

1. Ознакомиться с программным средством КЗИ "Верба-О".

2. Изучить рабочее место оператора.

3. Изучить рабочее место администратора безопасности системы.

4. Сделать выводы по техническим характеристикам программного средства КЗИ "Верба-О".

Содержание отчета

В отчете необходимо привести:

1. Теоретические сведения.

2. Методику организации рабочего места оператора.

3. Организационные меры работы администратора безопасности системы.

4. Выводы по работе.

Литература

1. Программно-аппаратные средства обеспечения информационной безопасности. Защита программ и данных / П.Ю. Белкин, О.О. Михальский, А.С. Першаков и др.- М.: Радио и связь, 1999.

2. Зегжда Д.П., Иеашко A.M. Основы безопасности информационных систем. М.: Горячая линия - Телеком, 2000.

3. Мафтик С. Механизмы защиты в сетях ЭВМ. М.: Мир, 1993.

4. Ростовцев А.Г., Матвеев В. А. Защита информации в компьютерных системах. - СПб.: Издательство СПбГТУ, 1993.

5. Девянин П.Н., Михальский О.О. и др. Теоретические основы компьютерной безопасности.-М.: Радио и связь, 2000.-192 с.

6. Вильям Столлингс Криптографическая защита сетей. - М.:

Издательсткий дом “Вильямс”, 2001.

Лабораторная работа № 3 Система защиты информации "Secret Net”

Цель работы: Изучить программно-аппаратный комплекс для обеспечения информационной безопасности в локальной вычислительной сети Secret Net.

Теоретические сведения

|

Назначение:

Программно-аппаратный комплекс для обеспечения информационной безопасности в локальной вычислительной сети, рабочие станции и сервера которой работают под управлением следующих операционных систем: Windows'9x (Windows 95, Windows 98 и их модификаций); Windows NT версии 4.0; UNIX MP-RAS версии 3.02.00.

Безопасность рабочих станций и серверов сети обеспечивается с помощью всевозможных механизмов защиты:

• усиленная идентификация и аутентификация,

• полномочное и избирательное разграничение доступа,

• замкнутая программная среда,

• криптографическая защита данных,

• другие механизмы защиты.

Администратору безопасности предоставляется единое средство управления всеми защитными механизмами, позволяющее централизованно управлять и контролировать исполнение требований политики безопасности.

Вся информация о событиях в информационной системе, имеющих отношение к безопасности, регистрируется в едином журнале регистрации. О попытках свершения пользователями неправомерных действий администратор безопасности узнает немедленно.

Существуют средства генерации отчетов, предварительной обработки журналов регистрации, оперативного управления удаленными рабочими станциями.

Компоненты Secret Net

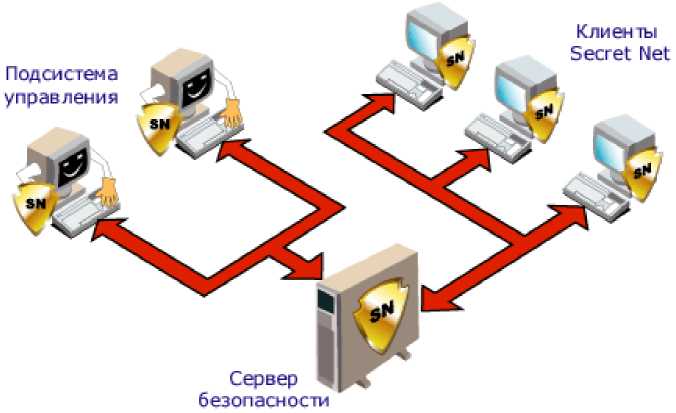

Система Secret Net состоит из трех компонент:

Клиентская часть Сервер безопасности Подсистема управления Особенностью системы Secret Net является клиент-серверная архитектура, при которой серверная часть обеспечивает централизованное хранение и обработку данных системы защиты, а клиентская часть обеспечивает защиту ресурсов рабочей станции или сервера и хранение управляющей информации в собственной базе данных.

Клиентская часть системы защиты

Клиент Secret Net (как автономный вариант, так и сетевой) устанавливается на компьютер, содержащий важную информацию, будь то рабочая станция в сети или какой-либо сервер (в том числе и сервер безопасности).

Основное назначение клиента Secret Net:

Защита ресурсов компьютера от несанкционированного доступа и разграничение прав зарегистрированных пользователей. Регистрация событий, происходящих на рабочей станции или сервере сети, и передача информации на сервер безопасности. Выполнение централизованных и децентрализованных управляющих воздействий администратора безопасности.

Клиенты Secret Net оснащаются средствами аппаратной поддержки (для идентификации пользователей по электронным идентификаторам и управления загрузкой с внешних носителей).

Сервер безопасности

Сервер безопасности устанавливается на выделенный компьютер или контроллер домена и обеспечивает решение следующих задач:

Ведение центральной базы данных (ЦБД) системы защиты, функционирующую под управлением СУБД Oracle 8.0 Personal Edition и содержащую информацию, необходимую для работы системы защиты. Сбор информации о происходящих событиях со всех клиентов Secret Net в единый журнал регистрации и передача обработанной информации подсистеме управления. Взаимодействие с подсистемой управления и передача управляющих команд администратора на клиентскую часть системы защиты.

Подсистема управления Secret Net

Подсистема управления Secret Net устанавливается на рабочем месте администратора безопасности и предоставляет ему следующие возможности: Централизованное управление защитными механизмами клиентов Secret Net. Контроль всех событий имеющих отношение к безопасности информационной системы. Контроль действий сотрудников в ИС организации и оперативное реагирование на факты и попытки НСД. Планирование запуска процедур копирования ЦБД и архивирования журналов регистрации. Схема управления, реализованная в Secret Net, позволяет управлять информационной безопасностью в терминах реальной предметной области и в полной мере обеспечить жесткое разделение полномочий администратора сети и администратора безопасности.

Автономный и сетевой вариант

Система защиты информации Secret Net выпускается в автономном и сетевом вариантах.

Автономный вариант - состоит только из клиентской части Secret Net и предназначен для обеспечения защиты автономных компьютеров или рабочих станций и серверов сети, содержащих важную информацию.

Сетевой вариант - состоит из клиентской части, подсистемы управления, сервера безопасности и позволяет реализовать защиту, как всех компьютеров сети, так и только тех рабочих станций и серверов, которые хранят и обрабатывают важную информацию. Причем в сетевом варианте, благодаря наличию сервера безопасности и подсистемы управления, будет обеспечено централизованное управление и контроль работы всех компьютеров, на которых установлены клиенты Secret Net.

Сферы применения Secret Net

Основными сферами применения системы Secret Net являются: Защита информационных ресурсов; Централизованное управление информационной безопасностью; Контроль состояния информационной безопасности.

Порядок выполнения работы

1. Ознакомиться с программно-аппаратным комплексом для обеспечения информационной безопасности в локальной вычислительной сети Secret Net.

2. Исследовать возможные механизмы защиты обеспечивающие защиту и безопасность рабочих станций и серверов сети.

3. Описать структурную схему системы Secret Net, в которую входят: клиентская часть; сервер безопасности; подсистема управления.

4. Обосновать технические характеристики программно-аппаратного комплекса для обеспечения информационной безопасности в локальной вычислительной сети на базе Secret Net.

Содержание отчета

1.Теоретические сведения.

2. Полное описание компонент системы Secret Net.

3. Примеры автономного и сетевого варианта системы Secret Net.

4. Расчет технических характеристик программно-аппаратного комплекса для обеспечения информационной безопасности в локальной вычислительной сети на базе Secret Net.

5. Выводы по работе.

Литература

1. Методы и теоретические средства обеспечения безопасности информации: Тезисы докладов, СПб.: Изд-во СПб. ГТУ 2000.

2. Домашев А.В., Грунтович М.М., Попов В.О. Программирование алгоритмов защиты информации. - М.: Издательство “Нолидж”, 2002.

3. Соколов А.В., Шаньгин В.Ф. Защита информации в

распределенных корпоративных сетях и системах. - М.: ДМК Пресс, 2002.

4. Вильям Столлингс Криптографическая защита сетей. - М.: Издательсткий дом “Вильямс”, 2001.

5. «Безопасность информационных технологий: Методология

создания систем защиты», Домарев В.В., BHV, 2002 г.

6. «Комплексная защита информации», Завгородний И.В., «Логос», 2001.

Лабораторная работа № 4

Программное средство PGP

Цель работы: На основе приведенного теоретического материала и с использованием базы знаний предыдущих дисциплин по информационной

безопасности разобраться в принципе действия программного средства PGP и решить поставленные задачи.

Теоретические сведения

Система PGP (Pretty Good Privacy — вполне надежная секретность) представляет собой весьма замечательное явление. В значительной степени являясь плодом усилий одного человека, Фила Циммермана (Phil Zimmermann), PGP обеспечивает конфиденциальность и сервис аутентификации, которые можно использовать для электронной почты и приложений хранения файлов. По существу, Циммерман сделал следующее.

1. Выбрал в качестве строительных блоков лучшие из доступных криптографических алгоритмов.

2. Интегрировал эти алгоритмы в одном универсальном приложении, построенном на использовании небольшого числа простых команд и независимом от процессора и операционной системы.

3. Сделал соответствующий пакет, включающий документацию и исходный текст программы, свободно доступным через Internet, электронные доски объявлений и коммерческие сети типа CompuServe.

4. Заключил соглашение с некоторой компанией (бывшей Viacrypt, теперь Network Associates) о разработке и поддержке недорогой коммерческой версии PGP, полностью совместимой с бесплатной.

Система PGP быстро получила признание и теперь используется очень широко. Среди причин такого быстрого признания системы PGP можно назвать следующие.

1. Она широко доступна в версиях, выполняемых на множестве платформ, включая DOS/Windows, UNIX, Macintosh и многие другие. Кроме того, имеется коммерческая версия, призванная удовлетворить пользователей, предпочитающих иметь поддержку производителя.

2. Система PGP основана на алгоритмах, которые выдержали проверку практикой и считаются исключительно надежными. В частности, в пакет

включены алгоритмы шифрования с открытым ключом RSA, DSS и алгоритм Диффи-Хеллмана, алгоритмы традиционного шифрования CAST-128,

IDEA и 3DES, а также алгоритм хэширования SHA-1.

3. Система PGP имеет очень широкую область применения — от корпораций, которые хотят иметь стандартизованную схему шифрования файлов и сообщений, до простых пользователей, которые нуждаются в защите своей переписки с другими пользователями в Internet или какой-то другой сети.

4. Система PGP не была разработана правительственной или некоторой другой официальной организацией, и поэтому неподконтрольна им. Поэтому PGP имеет дополнительную привлекательность для людей с инстинктивным недоверием к "аппарату".

Сначала мы рассмотрим общие принципы работы PGP, затем выясним, как создаются и хранятся криптографические ключи и наконец обсудим жизненно важный вопрос управления открытыми ключами.

Обозначения

К — сеансовый ключ, используемый в схеме традиционного шифрования, KRa — личный ключ А, используемый в схеме шифрования с открытым ключом,

KUa — открытый ключ А, используемый в схеме шифрования с открытым ключом,

ЕР — шифрование в схеме с открытым ключом,

DP — дешифрование в схеме с открытым ключом,

Дата добавления: 2016-02-16; просмотров: 1850;