Способы обнаружения атак

Способы обнаружения атак можно разделить на: обнаружение признаков аномального поведения защищаемой системы; обнаружение признаков злоумышленных действий субъектов.

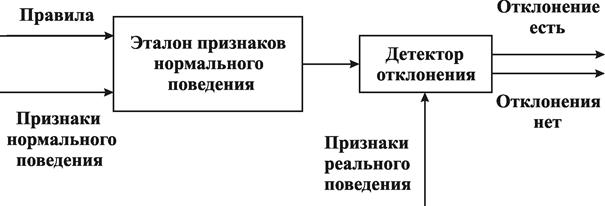

Обнаружение признаков аномального поведения защищаемой системы.Составляется совокупность признаков нормального (без вмешательства злоумышленника) поведения системы – эталон признаков нормального поведения. Реальное поведение непрерывно или дискретно сравнивается с эталонным, если они не совпадают, то возможно это следствие злоумышленных действий. Таким образом, отклонение реального поведения от эталонного – признак атаки. Структурная схема системы для обнаружения признаков аномального поведения защищаемой системы изображена на рис. 8.7

Рис. 8.7. Обнаружение признаков аномального поведения защищаемой системы

Рис. 8.7. Обнаружение признаков аномального поведения защищаемой системы

|

При данном способе обнаруживаются любые атаки (в том числе и неизвестные), приводящие к отклонению поведения от нормального. При этом необходимо иметь эталон признаков нормального поведения. Это возможно, если процесс функционирования системы является стабильным (каждый день решаются одни и те же задачи, например в супермаркете, банке) и описывается некой устойчивой совокупностью признаков. Все изменения в поведении таких систем – плановые, прогнозируемые и могут быть учтены путем корректировки эталона (подключение филиала банка). Режим работы систем жестко регламентируем. Для таких систем целесообразно использовать описанный способ. Например сотрудники организации используют электронную почту только в рабочее время: t  [9–00, 18–00] – эталон; если tР =23–15, то имеет место отклонение от эталона.

[9–00, 18–00] – эталон; если tР =23–15, то имеет место отклонение от эталона.

Обнаружение признаков злоумышленных действий субъектов.Создается база шаблонов признаков злоумышленных действий. Реальные действия субъекта сравниваются с шаблонами признаков злоумышленных действий. При обнаружении совпадений делается вывод о наличии атаки. Таким образом, совпадение действия субъекта с одним из шаблонов – признак атаки рис. 8.8

Рис. 8.8. Обнаружение признаков злоумышленных действий субъектов

Рис. 8.8. Обнаружение признаков злоумышленных действий субъектов

|

Данный способ должен применяться для систем, решающих разнообразные задачи, взаимодействуя с различными узлами, поведение которых является нестабильным и для которых невозможно составить эталон нормального поведения. Он требует наличия базы шаблонов признаков злоумышленных действий и не пригоден для обнаружения неизвестных атак.

Дата добавления: 2015-09-07; просмотров: 888;