Принципы реализации политики безопасности

Как уже отмечалось выше, настройка механизмов защиты – дело сугубо индивидуальное для каждой системы и даже для каждой задачи. Поэтому дать ее подробное описание довольно трудно. Однако существуют общие принципы, которых следует придерживаться, чтобы облегчить себе работу, так как они проверены практикой.

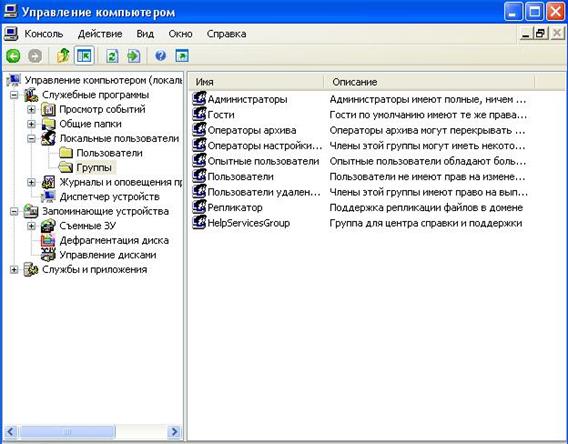

1. Группирование.Это объединение множества субъектов под одним групповым именем; всем субъектам, принадлежащим одной группе, предоставляются равные права (рис. 8.3). Принципы объединения пользователей в группы могут быть самые разные: ссылки на одни и те же объекты, одинаковый характер вычислений, работа над совместным проектом и т. д. При этом один и тот же субъект может входить в несколько различных групп и, соответственно, иметь различные права по отношению к одному и тому же объекту.

Рис. 8.3. Внешний вид окна «Управление компьютером» в Windows XP, обеспечивающего доступ к группам пользователей

Рис. 8.3. Внешний вид окна «Управление компьютером» в Windows XP, обеспечивающего доступ к группам пользователей

|

Механизм группирования может быть иерархическим. Это означает, что каждый субъект является членом нескольких групп, упорядоченных по принципу «быть подмножеством». Контроль за состоянием групп очень важен, поскольку члены одной группы имеют доступ к большому числу объектов, что не способствует их безопасности. Создание групп и присвоение групповых привилегий должно производиться администратором безопасности, руководителем группы или каким-либо другим лицом, несущим ответственность за сохранность групповых объектов.

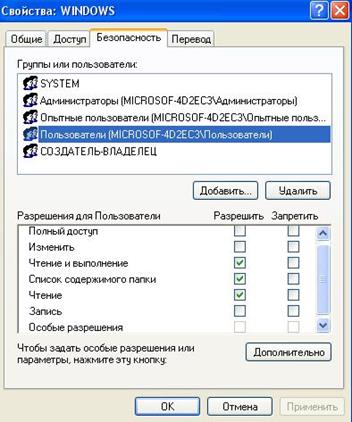

2. Правила умолчания.Большое внимание при назначении привилегий следует уделять правилам умолчания, принятым в данных средствах защиты; это необходимо для соблюдения политики безопасности (рис. 8.4.). Например, во многих системах субъект, создавший объект и являющийся его владельцем, по умолчанию получает все права на него. Кроме того, он может эти права передавать кому-либо.

Рис. 8.4. Права доступа (по умолчанию) пользователей группы «Пользователи» к папке Windows

Рис. 8.4. Права доступа (по умолчанию) пользователей группы «Пользователи» к папке Windows

|

В различных средствах защиты используются свои правила умолчания, однако принципы назначения привилегий по умолчанию в большинстве систем одни и те же. Если в системе используется древовидная файловая структура, то необходимо принимать во внимание правила умолчания для каталогов. Корректное использование правил умолчания способствует поддержанию целостности политики безопасности.

3. Минимум привилегий.Это один из основополагающих принципов реализации любой политики безопасности, используемый повсеместно. Каждый пользователь и процесс должен иметь минимальное число привилегий, необходимых для работы. Определение числа привилегий для всех пользователей, позволяющих, с одной стороны, осуществлять быстрый доступ ко всем необходимым для работы объектам, а с другой, запрещать доступ к чужим объектам – проблема достаточно сложная. От ее решения во многом зависит корректность реализации политики безопасности.

4. «Надо знать».Этот принцип во многом схож с предыдущим. Согласно ему, полномочия пользователей в свою очередь назначаются сообразно их обязанностям. Доступ разрешен только к той информации, которая необходима пользователям для работы.

5. Объединение критичной информации.Во многих системах сбор, хранение и обработка информации одного уровня производится в одном месте (узле сети, устройстве, каталоге). Это связано с тем, что проще защитить одним и тем же способом большой массив информации, чем организовывать индивидуальную защиту для каждого набора.

Для реализации этого принципа могут быть разработаны специальные программы, управляющие обработкой таких наборов данных. Это будет простейший способ построения защищенных областей.

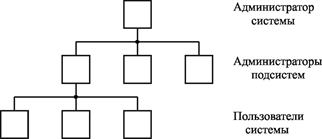

6. Иерархия привилегий.Контроль объектов системы может иметь иерархическую организацию. Такая организация принята в большинстве коммерческих систем.

При этом схема контроля имеет вид дерева, в котором узлы – субъекты системы, ребра – право контроля привилегий согласно иерархии, корень – администратор системы, имеющий право изменять привилегии любого пользователя (рис. 8.5).

Рис. 8.5. Схематичное изображение иерархической реализации привилегий в автоматизированной системе

Рис. 8.5. Схематичное изображение иерархической реализации привилегий в автоматизированной системе

|

Узлами нижележащих уровней являются администраторы подсистем, имеющие права изменять привилегии пользователей этих подсистем (в их роли могут выступать руководители организаций, отделов). Листьями дерева являются все пользователи системы. Вообще говоря, субъект, стоящий в корне любого поддерева, имеет право изменять защиту любого субъекта, принадлежащего этому поддереву.

Достоинство такой структуры – точное копирование схемы организации, которую обслуживает автоматизированная система. Поэтому легко составить множество субъектов, имеющих право контролировать данный объект. Недостаток иерархии привилегий – сложность управления доступом при большом количестве субъектов и объектов, а также возможность получения администратором системы (как высшего по иерархии) доступа к любому набору данных.

7. Привилегии владельца.При таком контроле каждому объекту соответствует единственный субъект с исключительным правом контроля объекта – владелец. Как правило, это его создатель. Владелец обладает всеми разрешенными для этого типа данных правами на объект, может разрешать доступ любому другому субъекту, но не имеет права никому передать привилегию на корректировку защиты. Однако такое ограничение не касается администраторов системы: они имеют право изменять защиту любых объектов.

Главным недостатком принципа привилегий владельца является то, что при обращении к объекту пользователь должен предварительно получить разрешение у владельца (или администратора). Это может приводить к сложностям в работе (например при отсутствии владельца или просто нежелании его разрешить доступ). Поэтому такой принцип обычно используется при защите личных объектов пользователей.

8. Свободная передача привилегий.При такой схеме субъект, создавший объект, может передать любые права на него любому другому субъекту вместе с правом корректировки СКД этого объекта. Тот, в свою очередь, может передать все эти права другому субъекту.

Естественно, при этом возникают большие трудности в определении круга субъектов, имеющих в данный момент доступ к объекту (права на объект могут распространяться очень быстро и так же быстро исчезать), и поэтому такой объект легко подвергнуть несанкционированной обработке. В силу этих обстоятельств подобная схема применяется достаточно редко – в основном в исследовательских группах, работающих над одним проектом (когда все имеющие доступ к объекту заинтересованы в его содержимом).

В чистом виде рассмотренные принципы реализации политики безопасности применяются редко. Обычно используются их различные комбинации. Ограничение доступа к объектам в ОС включает в себя ограничение доступа к некоторым системным возможностям, например ряду команд, программам и так далее, если при использовании их нарушается политика безопасности. Вообще, набор полномочий каждого пользователя должен быть тщательно продуман, исключены возможные противоречия и дублирования, поскольку большое количество нарушений происходит именно из-за этого. Может произойти утечка информации без нарушения защиты, если плохо была спроектирована или реализована политика безопасности.

Политика безопасности и механизмы поддержки ее реализации образуют единую защищенную среду обработки информации. Эта среда имеет иерархическую структуру, где верхние уровни представлены требованиями политики безопасности, далее следует интерфейс пользователя, затем идут несколько программных уровней защиты (включая уровни ОС), и, наконец, нижний уровень этой структуры представлен аппаратными средствами защиты. На всех уровнях, кроме верхнего, должны реализовываться требования политики безопасности, за что, собственно, и отвечают механизмы защиты.

В различных системах механизмы защиты могут быть реализованы по-разному; их конструкция определяется общей концепцией системы. Однако одно требование должно выполняться неукоснительно: эти механизмы должны адекватно реализовывать требования политики безопасности.

Дата добавления: 2015-09-07; просмотров: 1941;