Нормативные правовые акты федеральных органов исполнительной власти

Федеральные конституционные законы, федеральные законы, акты палат Федерального Собрания

"Российская газета", "Собрание законодательства Российской Федерации", дополнительно с 26.10.1999 - "Парламентская газета", дополнительно с 10.11.2011 - размещение на "Официальном интернет-портале правовой информации" (www.pravo.gov.ru).

Акты Президента РФ

"Российская газета" и "Собрание законодательства Российской Федерации", дополнительно с 10.11.2011 - размещение на "Официальном интернет-портале правовой информации" (www.pravo.gov.ru).

Иные акты Президента РФ, в том числе акты, содержащие сведения, составляющие государственную тайну, или сведения конфиденциального характера, вступают в силу со дня их подписания.

Акты Правительства

"Российская газета" и "Собрание законодательства РФ", дополнительно с 07.03.2013 - размещение на "Официальном интернет-портале правовой информации" (www.pravo.gov.ru).

Решения Конституционного Суда РФ

на "Официальном интернет-портале правовой информации" (www.pravo.gov.ru)

Нормативные правовые акты федеральных органов исполнительной власти

"Российская газета" и "Бюллетень нормативных актов федеральных органов исполнительной власти"

Государственная регистрация НПА

С 15 мая 1992 года Постановлением Правительства РФ от 08.05.1992 N 305 была введена государственная регистрация нормативных актов министерств и ведомств, затрагивающих права и интересы граждан и носящих межведомственный характер.

В настоящее время вопросы государственной регистрации и вступления в силу ведомственных НПА регулируются Указом Президента РФ от 23.05.1996 N 763 и Постановлением Правительства РФ от 13.08.1997 N 1009. Так, в соответствии с пунктом 10 Правил, утвержденных указанным Постановлением, государственной регистрации подлежат нормативные правовые акты, затрагивающие права, свободы и обязанности человека и гражданина, устанавливающие правовой статус организаций, имеющие межведомственный характер, независимо от срока их действия, в том числе акты, содержащие сведения, составляющие государственную тайну, или сведения конфиденциального характера.

В пункте 12 "Разъяснений о применении Правил подготовки нормативных правовых актов федеральных органов исполнительной власти и их государственной регистрации", утвержденных Приказом Минюста России от 04.05.2007 N 88, дается более подробное описание нормативных актов, которые подлежат государственной регистрации, а именно:

а) содержащие правовые нормы, затрагивающие:

- гражданские, политические, социально-экономические и иные права, свободы и обязанности граждан Российской Федерации, иностранных граждан и лиц без гражданства;

- гарантии их осуществления, закрепленные в Конституции Российской Федерации и иных законодательных актах Российской Федерации;

- механизм реализации прав, свобод и обязанностей;

б) устанавливающие правовой статус организаций - типовые, примерные положения (уставы) об органах (например, территориальных), организациях, подведомственных соответствующим федеральным органам исполнительной власти, а также устанавливающие правовой статус организаций, выполняющих в соответствии с законодательством Российской Федерации отдельные наиболее важные государственные функции;

в) имеющие межведомственный характер, то есть содержащие правовые нормы, обязательные для других федеральных органов исполнительной власти и (или) организаций, не входящих в систему федерального органа исполнительной власти, утвердившего (двух или более федеральных органов исполнительной власти, совместно утвердивших) нормативный правовой акт.

При этом на государственную регистрацию направляются нормативные правовые акты, обладающие как одним из вышеуказанных признаков, так и несколькими.

Государственной регистрации подлежат нормативные правовые акты независимо от срока их действия (постоянно действующие, временные (принятые на определенный срок)).

Согласно пункту 15 тех же Разъяснений не подлежат представлению на государственную регистрацию:

а) индивидуальные правовые акты;

- персонального характера (о назначении или освобождении от должности, о поощрении или наложении взыскания и т.п.);

- действие которых исчерпывается однократным применением;

- срок действия которых истек;

- оперативно-распорядительного характера (разовые поручения);

б) акты, которыми решения вышестоящих государственных органов доводятся до сведения органов и организаций системы федерального органа исполнительной власти;

в) акты, направленные на организацию исполнения решений вышестоящих органов или собственных решений федеральных органов исполнительной власти и не содержащие новых правовых норм;

г) технические акты (ГОСТы, СНиПы, тарифно-квалификационные справочники, формы статистического наблюдения и т.п.), если они не содержат нормативных предписаний;

д) акты рекомендательного характера.

е) в соответствии со статьей 7 Федерального закона от 10 июля 2002 г. N 86-ФЗ "О Центральном банке Российской Федерации (Банке России)" нормативные акты Банка России, устанавливающие:

курсы иностранных валют по отношению к рублю;

изменение процентных ставок;

размер резервных требований;

размеры обязательных нормативов для кредитных организаций и банковских групп;

прямые количественные ограничения;

правила бухгалтерского учета и отчетности для Банка России;

порядок обеспечения функционирования системы Банка России.

Следует также отметить, что государственной регистрации подлежат изменения и дополнения в нормативные правовые акты, прошедшие государственную регистрацию (независимо от того, содержат они правовые нормы или нет), а также акты о признании зарегистрированных нормативных правовых актов утратившими силу (пункт 26 Разъяснений).

Зарегистрированные НПА подлежат официальному опубликованию в "Российской газете" в течение десяти дней после дня их регистрации, а также в Бюллетене нормативных актов федеральных органов исполнительной власти издательства "Юридическая литература" Администрации Президента РФ (пункт 9 Указа Президента РФ от 23.05.1996 N 763).

Нормативные правовые акты федеральных органов исполнительной власти, кроме актов и отдельных их положений, содержащих сведения, составляющие государственную тайну, или сведения конфиденциального характера, не прошедшие государственную регистрацию, а также зарегистрированные, но не опубликованные в установленном порядке, не влекут правовых последствий как не вступившие в силу и не могут служить основанием для регулирования соответствующих правоотношений, применения санкций к гражданам, должностным лицам и организациям за невыполнение содержащихся в них предписаний. На указанные акты нельзя ссылаться при разрешении споров (пункт 10 Указа Президента РФ от 23.05.1996 N 763).

Помимо актов федеральных органов исполнительной власти государственной регистрации в соответствии со статьей 7 Федерального закона от 10.07.2002 N 86-ФЗ, статьей 10 Федерального закона от 28.12.2010 N 403-ФЗ и Указом Президента РФ от 20.03.2001 N 318 также подлежат акты, имеющие нормативный характер, издаваемые:

- Банком России;

- Пенсионным фондом РФ;

- Федеральным фондом обязательного медицинского страхования;

- Фондом социального страхования РФ;

- Следственным комитетом России.

Классификация НПА

КЛАССИФИКАТОР ПРАВОВЫХ АКТОВ (в ред. Указа Президента РФ от 05.10.2002 N 1129)

010.000.000 Конституционный строй

020.000.000 Основы государственного управления

030.000.000 Гражданское право

040.000.000 Семья

050.000.000 Жилище

060.000.000 Труд и занятость населения

070.000.000 Социальное обеспечение и социальное страхование

080.000.000 Финансы

090.000.000 Хозяйственная деятельность

100.000.000 Внешнеэкономическая деятельность. Таможенное дело

110.000.000 Природные ресурсы и охрана окружающей природной

среды

120.000.000 Информация и информатизация

130.000.000 Образование. Наука. Культура

140.000.000 Здравоохранение. Физическая культура и спорт.

Туризм

150.000.000 Оборона

160.000.000 Безопасность и охрана правопорядка

170.000.000 Уголовное право. Исполнение наказаний

180.000.000 Правосудие

190.000.000 Прокуратура. Органы юстиции. Адвокатура. Нотариат

200.000.000 Международные отношения. Международное право

210.000.000 Индивидуальные правовые акты по кадровым

вопросам, вопросам награждения, помилования,

гражданства, присвоения почетных и иных званий

Виды НПА, принимаемых органами исполнительной власти (?)

В соответствии с Правилами подготовки нормативных правовых актов федеральных органов исполнительной власти и их государственной регистрации, утвержденными Постановлением Правительства РФ от 13.08.1997 N 1009, нормативные правовые акты издаются федеральными органами исполнительной власти в виде постановлений, приказов, распоряжений, правил, инструкций и положений. Издание нормативных правовых актов в виде писем и телеграмм не допускается.

Отказ в регистрации НПА (?)

Этапы обработки информации при занесении в СПС

1. Преобразование в электронный документ

2. Проверка электронного документа

3. Принятие решения о включении в СПС

4. Подключение к разделам общеправового классификатора

5. Подключение к ключевым словам

6. Заполнение реквизитов документа

7. Юридический анализ информационного банка

8. Предоставление гипертекстовых ссылок

9. Создание постатейного содержания документа

10. Создание справки о документе

11. Актуализация информационного банка

12. Подключение графического образа официальной публикации

Информационная безопасность (понятие)

Безопасность – невозможность нанесения вреда функционированию и св-вам объекта. Для многих объектов инф-ция является структурной составляющей, либо предметом деятельности. Для таких объектов (БД, человек, общество, государство, ИТС) можно говорить об информационной безопасности.

Информационная безопасность[3] — это процесс обеспечения конфиденциальности, целостности и доступности информации.

Конфиденциальность: Обеспечение доступа к информации только авторизованным пользователям.

Целостность: Обеспечение достоверности и полноты информации и методов ее обработки.

Доступность: Обеспечение доступа к информации и связанным с ней активам авторизованных пользователей по мере необходимости.

Информационная безопасность (англ. information security)[4] — все аспекты, связанные с определением, достижением и поддержанием конфиденциальности, целостности, доступности, неотказуемости, подотчётности, аутентичности и достоверности информации или средств её обработки.

Безопасность информации (данных) (англ. information (data) security)[5][6] — состояние защищённости информации (данных), при котором обеспечиваются её (их) конфиденциальность, доступность и целостность.

Безопасность информации (данных) определяется отсутствием недопустимого риска, связанного с утечкой информации по техническим каналам, несанкционированными и непреднамеренными воздействиями на данные и (или) на другие ресурсы автоматизированной информационной системы, используемые в автоматизированной системе.

Безопасность информации (при применении информационных технологий) (англ. IT security)[5] — состояние защищённости информации (данных), обеспечивающее безопасность информации, для обработки которой она применяется, и информационную безопасность автоматизированной информационной системы, в которой она реализована.

Безопасность автоматизированной информационной системы[5] — состояние защищённости автоматизированной системы, при котором обеспечиваются конфиденциальность, доступность, целостность, подотчётность и подлинность её ресурсов.

Информационная безопасность — защищённость информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести неприемлемый ущерб субъектам информационных отношений. Поддерживающая инфраструктура — системы электро-, тепло-, водо-, газоснабжения, системы кондиционирования и т. д., а также обслуживающий персонал. Неприемлемый ущерб — ущерб, которым нельзя пренебречь.

ПАРШИВЫЙ КОСОВЕЦ – защищенность обрабатываемых, принимаемых, передаваемых в ИТС данных от несанкционированного доступа, уничтожения, изменения и других действий, которые должны осуществляться в строго установленном порядке.

Обеспечение информационной безопасности в ИТС

Статья 16. Защита информации

1. Защита информации представляет собой принятие правовых, организационных и технических мер, направленных на:

1) обеспечение защиты информации от неправомерного доступа, уничтожения, модифицирования, блокирования, копирования, предоставления, распространения, а также от иных неправомерных действий в отношении такой информации;

2) соблюдение конфиденциальности информации ограниченного доступа;

3) реализацию права на доступ к информации.

2. Государственное регулирование отношений в сфере защиты информации осуществляется путем установления требований о защите информации, а также ответственности за нарушение законодательства Российской Федерации об информации, информационных технологиях и о защите информации.

3. Требования о защите общедоступной информации могут устанавливаться только для достижения целей, указанных в пунктах 1 и 3 части 1 настоящей статьи.

4. Обладатель информации, оператор информационной системы в случаях, установленных законодательством Российской Федерации, обязаны обеспечить:

1) предотвращение несанкционированного доступа к информации и (или) передачи ее лицам, не имеющим права на доступ к информации;

2) своевременное обнаружение фактов несанкционированного доступа к информации;

3) предупреждение возможности неблагоприятных последствий нарушения порядка доступа к информации;

4) недопущение воздействия на технические средства обработки информации, в результате которого нарушается их функционирование;

5) возможность незамедлительного восстановления информации, модифицированной или уничтоженной вследствие несанкционированного доступа к ней;

6) постоянный контроль за обеспечением уровня защищенности информации.

5. Требования о защите информации, содержащейся в государственных информационных системах, устанавливаются федеральным органом исполнительной власти в области обеспечения безопасности и федеральным органом исполнительной власти, уполномоченным в области противодействия техническим разведкам и технической защиты информации, в пределах их полномочий. При создании и эксплуатации государственных информационных систем используемые в целях защиты информации методы и способы ее защиты должны соответствовать указанным требованиям.

6. Федеральными законами могут быть установлены ограничения использования определенных средств защиты информации и осуществления отдельных видов деятельности в области защиты информации.

Задачи защиты информации:

· Обеспечение конфиденциальности

· Обеспечение целостности

· Обеспечение аутентичности

· Обеспечение оперативного доступа

· Обеспечение юридической значимости

· Обеспечение неотслеживаемости действий пользователя

Вредоносные программы (виды, способы защиты)

Вредоносная программа (на жаргоне некоторых специалистов «зловред», англ. malware, malicious software — «злонамеренное программное обеспечение») — любое программное обеспечение, предназначенное для получения несанкционированного доступа к вычислительным ресурсам самой ЭВМ или к информации, хранимой на ЭВМ, с целью несанкционированного использования ресурсов ЭВМ или причинения вреда (нанесения ущерба) владельцу информации, и/или владельцу ЭВМ, и/или владельцу сети ЭВМ, путем копирования, искажения, удаления или подмены информации.

Согласно статье 273 Уголовного Кодекса Российской Федерации[1] («Создание, использование и распространение вредоносных компьютерных программ») определение вредоносных программ выглядит следующим образом: «… заведомо предназначенных для несанкционированного уничтожения, блокирования, модификации, копирования компьютерной информации или нейтрализации средств защиты компьютерной информации…»

Надо отметить, что действующая формулировка статьи 273 трактует понятие вредоносности чрезвычайно широко. Когда обсуждалось внесение этой статьи в УК, подразумевалось, что «несанкционированными» будут считаться действия программы, не одобренные явным образом пользователем этой программы. Однако, нынешняя судебная практика относит к вредоносным также и программы, модифицирующие (с санкции пользователя) исполняемые файлы и/или базы данных других программ, если такая модификация не разрешена ихправообладателями. При этом, в ряде случаев[2], при наличии принципиальной позиции защиты и грамотно проведенной экспертизе, широкая трактовка статьи 273 была признана судом незаконной.

Корпорация Microsoft трактует термин «вредоносная программа» следующим образом: «Вредоносная программа (malware) — это сокращение от „malicious software“, обычно используемое как общепринятый термин для обозначения любого программного обеспечения, специально созданного для того, чтобы причинять ущерб отдельному компьютеру, серверу, или компьютерной сети, независимо от того, является ли оно вирусом, шпионской программой и т. д.»

Классификация:

По среде обитания: файловые, загрузочные, макровирусы (в таблицах), в документах, сетевые)

По операционной системе: Виндовс, Линукс, Андроид, Айос)

По особенностям алгоритма работы: стелс-алгоритмы, самошифрование с помощью ключа

По деструктивны возможностям: безвредные, не опасные, опасные, очень опасные

По методу размножения[править | править исходный текст]

· Эксплойт — теоретически безобидный набор данных (например, графический файл или сетевой пакет), некорректно воспринимаемый программой, работающей с такими данными. Здесь вред наносит не сам файл, а неадекватное поведение ПО с ошибкой. Также эксплойтом называют программу для генерации подобных «отравленных» данных.

· Логическая бомба в программе срабатывает при определённом условии, и неотделима от полезной программы-носителя.

· Троянская программа не имеет собственного механизма размножения.

· Компьютерный вирус размножается в пределах компьютера и через сменные диски. Размножение через сеть возможно, если пользователь сам выложит заражённый файл в сеть. Вирусы, в свою очередь, делятся по типу заражаемых файлов (файловые, загрузочные, макро-, автозапускающиеся); по способу прикрепления к файлам (паразитирующие, «спутники» и перезаписывающие) и т. д.

· Сетевой червь способен самостоятельно размножаться по сети. Делятся на IRC-, почтовые, размножающиеся с помощью эксплойтов и т. д.

Абсолютной защиты от вредоносных программ не существует: от «эксплойтов нулевого дня» наподобие Sasser или Conficker не застрахован никто. Но с помощью некоторых мер можно существенно снизить риск заражения вредоносными программами. Ниже перечислены основные и наиболее эффективные меры для повышения безопасности:

· использовать современные операционные системы, не дающие изменять важные файлы без ведома пользователя;

· своевременно устанавливать обновления;

· если существует режим автоматического обновления, включить его;

· для платного ПО: использовать лицензионные копии. Обновления для двоичных файлов иногда конфликтуют со взломщиками;

· помимо антивирусных продуктов, использующих сигнатурные методы поиска вредоносных программ, использовать программное обеспечение, обеспечивающее проактивную защиту от угроз (необходимость использования проактивной защиты обуславливается тем, что сигнатурный антивирус не замечает новые угрозы, ещё не внесенные в антивирусные базы). Однако, его использование требует от пользователя большого опыта и знаний;

· постоянно работать на персональном компьютере исключительно под правами пользователя, а не администратора, что не позволит большинству вредоносных программ инсталлироваться на персональном компьютере и изменить системные настройки. Но это не защитит персональные данные от вредоносных (Trojan-Clicker, Trojan-DDoS, Trojan-Downloader, Trojan-Ransom (шифрующий файлы), Trojan-Spy, Trojan.Keylogger) и потенциально-нежелательных программ (Adware, Hoax) , имеющих доступ к файлам пользователя, к которым ограниченная учетная запись имеет разрешение на запись и чтение (например, домашний каталог — подкаталоги /home в GNU/Linux, Documents and settings в Windows XP, папка «Пользователи» в Windows 7), к любым папкам, в которые разрешена запись и чтение файлов, или интерфейсу пользователя (как программы для создания снимков экрана илиизменения раскладки клавиатуры);

· ограничить физический доступ к компьютеру посторонних лиц;

· использовать внешние носители информации только от проверенных источников на рабочем компьютере;

· не открывать компьютерные файлы, полученные от ненадёжных источников, на рабочем компьютере;

· использовать межсетевой экран (аппаратный или программный), контролирующий выход в сеть Интернет с персонального компьютера на основании политик, которые устанавливает сам пользователь;

· Использовать второй компьютер (не для работы) для запуска программ из малонадежных источников, на котором нет ценной информации, представляющей интерес для третьих лиц;

· делать резервное копирование важной информации на внешние носители и отключать их от компьютера.

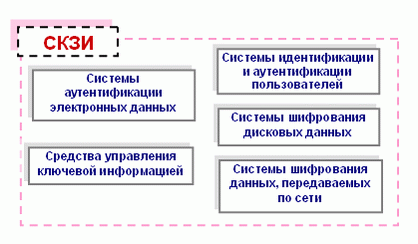

Скзи (средства криптографической защиты информации)

СКЗИ — это программа (служба), которая обеспечивает шифрование и цифровую подпись на вашем компьютере. В частности, для отправки контрагентам или получении от них важных документов.

К средствам криптографической защиты информации (СКЗИ), относятся аппаратные, программно-аппаратные и программные средства, реализующие криптографические алгоритмы преобразования информации.

Первую группу образуют системы идентификации и аутентификации пользователей. Такие системы применяются для ограничения доступа случайных и незаконных пользователей к ресурсам компьютерной системы. Общий алгоритм работы этих систем заключается в том, чтобы получить от пользователя информацию, удостоверяющую его личность, проверить ее подлинность и затем предоставить (или не предоставить) этому пользователю возможность работы с системой.

Вторую группу средств, обеспечивающих повышенный уровень защиты, составляют системы шифрования дисковых данных. Основная задача, решаемая такими системами, состоит в защите от несанкционированного использования данных, расположенных на дисковых носителях.

Обеспечение конфиденциальности данных, располагаемых на дисковых носителях, обычно осуществляется путем их шифрования с использованием симметричных алгоритмов шифрования. Основным классификационным признаком для комплексов шифрования служит уровень их встраивания в компьютерную систему.

Системы шифрования данных могут осуществлять криптографические преобразования данных:

на уровне файлов (защищаются отдельные файлы);

на уровне дисков (защищаются диски целиком).

К программам первого типа можно отнести архиваторы типа WinRAR , которые позволяют использовать криптографические методы для защиты архивных файлов. Примером систем второго типа может служить программа шифрования Diskreet, входящая в состав популярного программного пакета Norton Utilities.

Другим классификационным признаком систем шифрования дисковых данных является способ их функционирования.

По способу функционирования системы шифрования дисковых данных делят на два класса:

системы “прозрачного” шифрования;

системы, специально вызываемые для осуществления шифрования.

В системах прозрачного шифрования (шифрования “на лету”) криптографические преобразования осуществляются в режиме реального времени, незаметно для пользователя. Ярким примером является шифрование папки Temp и Мои документы при использовании EFS Win2000 – при работе шифруются не только сами документы, но и создаваемые временные файлы, притом пользователь не замечает этого процесса.

Системы второго класса обычно представляют собой утилиты, которые необходимо специально вызывать для выполнения шифрования. К ним относятся, например, архиваторы со встроенными средствами парольной защиты.

К третьей группе средств, обеспечивающих повышенный уровень защиты, относятся системы шифрования данных, передаваемых по компьютерным сетям. Различают два основных способа шифрования:

канальное шифрование;

оконечное (абонентское) шифрование.

В случае канального шифрования защищается вся передаваемая по каналу связи информация, включая служебную. Соответствующие процедуры шифрования реализуются с помощью протокола канального уровня семиуровневой эталонной модели взаимодействия открытых систем OSI (Open System Interconnection).

Этот способ шифрования обладает следующим достоинством - встраивание процедур шифрования на канальный уровень позволяет использовать аппаратные средства, что способствует повышению производительности системы.

Однако, у данного подхода имеются существенные недостатки, в частности, шифрование служебной информации, неизбежное на данном уровне, может привести к появлению статистических закономерностей в шифрованных данных; это влияет на надежность защиты и накладывает ограничения на использование криптографических алгоритмов.

Оконечное (абонентское) шифрование позволяет обеспечить конфиденциальность данных, передаваемых между двумя прикладными объектами (абонентами). Оконечное шифрование реализуется с помощью протокола прикладного или представительного уровня эталонной модели OSI. В этом случае защищенным оказывается только содержание сообщения, вся служебная информация остается открытой. Данный способ позволяет избежать проблем, связанных с шифрованием служебной информации, но при этом возникают другие проблемы. В частности, злоумышленник, имеющий доступ к каналам связи компьютерной сети, получает возможность анализировать информацию о структуре обмена сообщениями, например, об отправителе и получателе, о времени и условиях передачи данных, а также об объеме передаваемых данных.

Четвертую группу средств защиты составляют системы аутентификации электронных данных.

При обмене электронными данными по сетям связи возникает проблема аутентификации автора документа и самого документа, т.е. установление подлинности автора и проверка отсутствия изменений в полученном документе.

Для аутентификации электронных данных применяют код аутентификации сообщения (имитовставку) или электронную цифровую подпись. При формировании кода аутентификации сообщения и электронной цифровой подписи используются разные типы систем шифрования.

Пятую группу средств, обеспечивающих повышенный уровень защиты, образуют средства управления ключевой информацией. Под ключевой информацией понимается совокупность всех используемых в компьютерной системе или сети криптографических ключей.

Дата добавления: 2015-05-26; просмотров: 1838;