Раздел 1. валы, оси, подшипники

Наряду с системной и функциональной интеграцией ИС в последнее время стала активно развиваться интегральная информационная безопасность (ИИБ), под которой понимается такое состояние условий функционирования, человека, объектов, технических средств и систем, при котором они надежно защищены от всех возможных видов угроз в ходе непрерывного процесса подготовки, хранения, передачи и обработки информации.

Интегральная безопасность информационных систем включает в себя следующие составляющие:

• физическая безопасность (защита зданий, помещений, подвижных средств, людей, а также аппаратных средств — компьютеров, носителей информации, сетевого оборудования, кабельного хозяйства, поддерживающей инфраструктуры);

• безопасность сетей и телекоммуникационных устройств (защита каналов связи от воздействий любого рода);

• безопасность ПО (защита от вирусов, логических бомб, несанкционированного изменения конфигурации и программного кода);

• безопасность данных (обеспечение конфиденциальности, целостности и доступности данных).

Задача обеспечения ИБ появилась вместе с проблемой передачи и хранения информации. На современном этапе можно выделить три подхода к ее решению:

1) частный — основывается на решении частных задач обеспечения ИБ. Этот подход является малоэффективным, но достаточно часто используется, так как не требует больших финансовых и интеллектуальных затрат;

2) комплексный — реализуется решением совокупности частных задач по единой программе. Этот подход в настоящее время применяется наиболее часто;

3) интегральный — основан на объединении различных вычислительных подсистем ИС, подсистем связи, подсистем обеспечения безопасности в единую информационную систему с общими техническими средствами, каналами связи, ПО и базами данных.

Третий подход направлен на достижение ИИБ, что предполагает обязательную непрерывность процесса обеспечения безопасности как во времени (в течение всей «жизни» ИС), так и в пространстве (по всему технологическому циклу деятельности) с обязательным учетом всех возможных видов угроз (несанкционированный доступ, съем информации, терроризм, пожар, стихийные бедствия и т.п.). В какой бы форме ни применялся интегральный подход, он связан с решением ряда сложных разноплановых частных задач в их тесной взаимосвязи. Наиболее очевидными из них являются задачи разграничения доступа к информации, ее технического и криптографического «закрытия», устранение паразитных излучений технических средств, технической и физической укрепленности объектов, охраны и оснащения их тревожной сигнализацией.

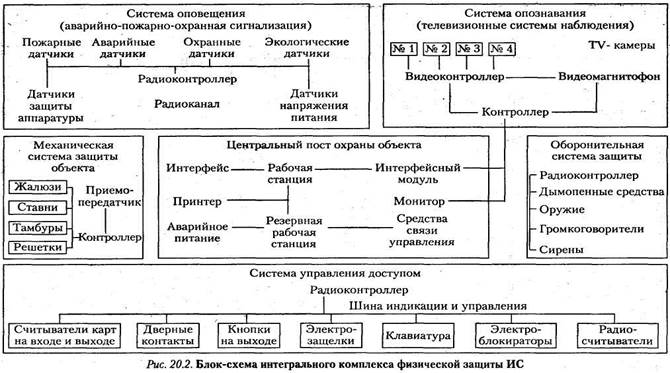

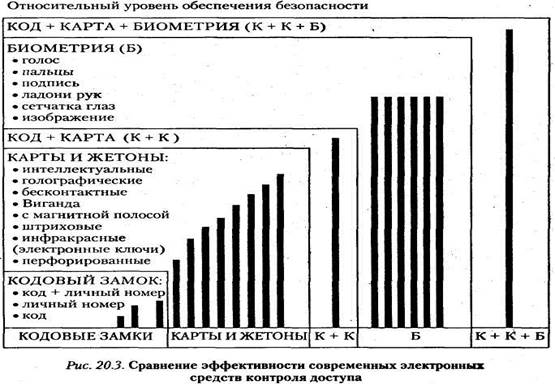

На рис. 20.2 представлена блок-схема интегрального комплекса физической защиты объекта, обеспечивающего функционирование всех рассмотренных выше систем, а на рис 20.3 — соотношение эффективности современных электронных средств контроля физического доступа.

Стандартный набор средств защиты информации в составе современной И С обычно содержит следующие компоненты:

• средства обеспечения надежного хранения информации с использованием технологии защиты на файловом уровне (File Encryption System — FES);

• средства авторизации и разграничения доступа к информационным ресурсам, а также защита от несанкционированного доступа к информации с использованием технологии токенов (смарт-карты, touch-memory, ключи для USB-портов и т.п.);

• средства защиты от внешних угроз при подключении к общедоступным сетям связи (Интернет), а также средства управления доступом из Интернет с использованием технологии межсетевых экранов (FireWall) и содержательной фильтрации (Content Inspection);

• средства защиты от вирусов с использованием специализированных комплексов антивирусной профилактики;

• средства обеспечения конфиденциальности, целостности, доступности и подлинности информации, передаваемой по открытым каналам связи с использованием технологии защищенных виртуальных частных сетей (Virtual Private Net — VPN);

• средства обеспечения активного исследования защищенности информационных ресурсов с использованием технологии обнаружения атак (Intrusion Detection);

• средства обеспечения централизованного управления системой И Б в соответствии с согласованной и утвержденной политикой безопасности.

Защита информации на файловом уровне. Эти технологии позволяют скрыть конфиденциальную информацию пользователя на жестком диске компьютера или сетевых дисках путем кодирования содержимого файлов, каталогов и дисков. Доступ к данной информации осуществляется по предъявлению ключа, который может вводиться с клавиатуры, храниться и предоставляться со смарт-карты, HASP-ключей или USB-ключей и прочих токенов. Помимо перечисленных выше функций указанные средства позволяют мгновенно «уничтожить» информацию при подаче сигнала «тревога» и при «входе под принуждением», а также блокировать компьютер в перерывах между сеансами работы.

Технологии токенов (смарт-карты, touch-memory, ключи для USB-портов). Электронные ключи-жетоны (Token) являются средством повышения надежности защиты данных на основе гарантированной идентификации пользователя. Токены являются «контейнерами» для хранения персональных данных пользователя системы и некоторых его паролей. Основное преимущество токена заключается в том, что персональная информация всегда находится на носителе (смарт-карте, ключе и т.д.) и предъявляется только во время доступа к системе или компьютеру. Эта система находит все новых и новых приверженцев, так как позволяет унифицировать правила доступа и поместить на одном персональном электронном носителе систему паролей для доступа на различные устройства и системы кодирования и декодирования информации. В настоящее время получают распространение токены с системой персональной аутентификации на базе биометрической информации, которая считывается с руки пользователя. Таким «ключом» может воспользоваться только тот пользователь, на которого настроен этот ключ.

Межсетевые экраны. Использование технологии межсетевых экранов предлагается для решения таких задач, как:

• безопасное взаимодействие пользователей и информационных ресурсов, расположенных в Экстранет- и Интранет-сетях, с внешними сетями;

• создание технологически единого комплекса мер защиты для распределенных и сегментированных локальных сетей подразделений предприятия;

• построение иерархической системы защиты, предоставляющей адекватные средства обеспечения безопасности для различных по степени закрытости сегментов корпоративной сети.

В зависимости от масштабов организации и установленной политики безопасности рекомендуются межсетевые экраны (FireWall), отличающиеся по степени функциональности и по стоимости [межсетевые экраны Checkpoint FireWall-1, Private Internet Exchange (PIX) компании «Cisco» и др.]. Устройства содержательной фильтрации (Content Inspection) устанавливаются, как правило, на входы почтовых серверов для отсечения большого объема неопасной, но практически бесполезной информации, обычно рекламного характера (Spam), принудительно рассылаемой большому числу абонентов электронной почты.

Антивирусные средства. Лавинообразное распространением вирусов («червей», «троянских коней») действительно стало большой проблемой для большинства компаний и государственных учреждений. В настоящее время известно более 45 000 компьютерных вирусов и каждый месяц появляется более 300 новых разновидностей. При этом считается, что основной путь «заражения» компьютеров — через Интернет, поэтому наилучшее решение, по мнению многих руководителей, — отключить корпоративную сеть от Интернет. Часто говорят: «Есть Интернет — есть проблемы, нет Интернет — нет проблем». При этом не учитывается, что существует множество других путей проникновения вирусов на конкретный компьютер, например при использовании чужих дискет и дисков, пиратское программное обеспечение или персональные компьютеры «общего пользования» (например, опасность представляют домашние или студенческие компьютеры, если на них работает более одного человека). Системное применение лицензионных антивирусных средств (например, Лаборатории Касперского) существенно уменьшает опасность вирусного заражения.

Защищенные виртуальные частные сети. Для защиты информации, передаваемой по открытым каналам связи, поддерживающим протоколы TCP/IP, существует ряд программных продуктов, предназначенных для построения VPN на основе международных стандартов IPSec. Виртуальные сети создаются чаще всего на базе арендуемых и коммутируемых каналов связи в сетях общего пользования (Интернет). Для небольших и средних компаний они являются хорошей альтернативой изолированным корпоративным сетям, так как обладают очевидными преимуществами: высокая гарантированная надежность, изменяемая топология, простота конфигурирования, легкость масштабирования, контроль всех событий и действий в сети, относительно невысокая стоимость аренды каналов и коммуникационного оборудования.

Продукты работают в операционных системах Windows 98/2000/ NT и Solaris и обеспечивают:

• защиту (конфиденциальность, подлинность и целостность) передаваемой по сетям информации;

• контроль доступа в защищаемый периметр сети;

• идентификацию и аутентификацию пользователей сетевых объектов;

• централизованное управление политикой корпоративной сетевой безопасности.

Системы шифрования с открытым криптографическим интерфейсом позволяют использовать различные реализации криптоалгоритмов. Это дает возможность использовать продукты в любой стране мира в соответствии с принятыми национальными стандартами. Наличие разнообразных модификаций (линейка продуктов включает в себя до десятка наименований для клиентских, серверных платформ, сети масштаба офиса, генерации ключевой информации) позволяет подбирать оптимальное по стоимости и надежности решение с возможностью постепенного наращивания мощности системы защиты.

Технологии обнаружения атак (Intrusion Detection). Постоянное изменение сети (появление новых рабочих станций, реконфигурация программных средств и т.п.) может привести к появлению новых уязвимых мест, угроз и возможностей атак на ИР и саму систему защиты. В связи с этим особенно важно своевременное их выявление и внесение изменений в соответствующие настройки информационного комплекса и его подсистем, и в том числе в подсистему защиты. Это означает, что рабочее место администратора системы должно быть укомплектовано специализированными программными средствами обследования сетей и выявления уязвимых мест (наличия «дыр») для проведения атак «извне» и «снаружи», а также комплексной оценки степени защищенности от атак нарушителей. Например, в состав продуктов ЭЛВИС+, Net Pro VPN входят наиболее мощные среди обширного семейства коммерческих пакетов продукты компании «Internet Security Systems» (Internet Scanner и System Security Scanner), а также продукты компании «Cisco»: система обнаружения несанкционированного доступа NetRanger и сканер уязвимости системы безопасности NetSonar[43].

Инфраструктура открытых ключей (Public Key Infrastruture — PKI). Основными функциями РК1 являются поддержка жизненного цикла цифровых ключей и сертификатов (т.е. их генерация, распределение, отзыв и пр.), поддержка процесса идентификации и аутентификации пользователей и реализация механизма интеграции существующих приложений и всех компонент подсистемы безопасности. Несмотря на существующие международные стандарты, определяющие функционирование системы PKI и способствующие ее взаимодействию с различными средствами защиты информации, к сожалению, не каждое средство информационной защиты, даже если его производитель декларирует соответствие стандартам, может работать с любой системой PKI. В нашей стране только начинают появляться компании, предоставляющие услуги по анализу, проектированию и. разработке инфраструктуры открытых ключей. Поскольку при возрастающих масштабах ведомственных и корпоративных сетей VPN-продукты не смогут работать без PKI, только у разработчиков и поставщиков VPN есть опыт работы в этой области.

В зависимости от масштаба деятельности компании методы и средства обеспечения ИБ могут различаться, но любой «продвинутый» СЮ или специалист IT-службы скажет, что любая проблема в области ИБ не решается односторонне — всегда требуется комплексный, интегральный подход. В настоящее время с сожалением приходится констатировать, что в российском бизнесе многие высшие менеджеры компаний и руководители крупных государственных организаций считают, что все проблемы в сфере ИБ можно решить, не прилагая особых организационных, технических и финансовых усилий.

Нередко со стороны людей, позиционирующих себя в качестве IT-специалистов, приходится слышать высказывания: «Проблемы информационной безопасности в нашей компании мы уже решили — установили межсетевой экран и купили лицензию на средства антивирусной защиты». Такой подход свидетельствует, что существование проблемы уже признается, но сильно недооценивается масштаб и сложность необходимых срочных мероприятий по ее решению. В тех компаниях, где руководство и специалисты всерьез задумались над тем, как обезопасить свой бизнес и избежать финансовых потерь, признано, что одними локальными мерами или «подручными» средствами уже не обойтись, а нужно применять именно комплексный подход.

[1] Э. Бринджолфссон, профессор Школы менеджмента Массачусетского технологического института, — признанный теоретик производительности, советник по ИТ председателя Федеральной резервной системы США Алана Гринспена.

[2] Теоретики экономисты не сомневаются / Информационный портал «Технологии корпоративного управления». iTeam — News. 04.2005 http://www.iteam.ru/ news/date 200504/2188/

[3] Гилула М.М. Множественная модель данных в информационных системах М.: Наука, 1992. С. 12.

[4] Четвериков В.Н., Ревунков Г.И., Самохвалов Э.Н. Базы и банки данных. М.: Высшая школа, 1987. С. 8.

[5] Эмерджентный (от англ. «emergent» — внезапно возникающий) — философская концепция, рассматривающая развитие как скачкообразный процесс, при котором возникновение новых, высших качеств обусловлено идеальными силами.

[6] Строится так называемый конструкторско-технологический график изделий, обеспечивающий расчет сводной потребности в материалах на единицу изделия, а также планируемый выпуск готовых изделий.

[7] Кутыркин СБ., Волчков С.А., Балахонова И.В. Повышение Качества предприятия с помощью информационных систем класса ERP // Методы менеджмента качества, 2000. № 4. С. 8.

[8] http://big.spb.ru/publications/bisspb/bm-complex upr.shtml/

[9] Советский энциклопедический словарь. М.: Советская энциклопедия, 1980. С. 806.

[10] Глухов А.О., Трофимов В.В. Многоагентные структуры для решения задачи коммивояжера. Проблемы менеджмента / Под общ. ред. проф. О.А.Страховой: Сб. научн. тр. Вып. 3. СПб.: Изд-во СПбГУЭФ, 2000. С. 71-76.

[11] Лебедев В.Э., Борзунова ЭЛ. Основные тенденции развития корпоративных информационных архитектур // Сб. международного конгресса «Маркетинг и проблемы информатизации предпринимательства». СПб.: Изд-во СПбГУЭФ, 1996 С. 228-234.

[12] Мелентьева Н.И. Влияние информационных технологий на развитие маркетинговых коммуникаций // Сб. международного конгресса «Маркетинг и проблемы информатизации предпринимательства». СПб.: Изд-во СПбГУЭФ, 1996. С. 268-270.

[13] http: //www.microsoft.com. Решения Microsoft, 1999.

[14] Болотова Л., Любкин С, Резер В. Интеллектуальные информационные технологии (история и тенденции развития).

[15] Картышов СВ. Marketing Analytic — программа для маркетингового анализа. http://www.curs.ru

[16] Исаков С. Как выбирать программные продукты для отдела маркетинга? http:/ /www.kasatka.ru

[17] Отметим, что 13.03.2003 компания «Про-Инвест ИТ» прекратила работу по развитию и распространению программы под прежним названием Marketing-Expert.

[18] Определение дано Федеральным Советом по информационный сетям (Federal Networking Council) 24 октября 1995 г.

[19] http://www.uncitral.org/

[20] В составе бухгалтерского учета выделяется самостоятельный компонент — счетоводство, которое призвано создавать информационную систему бухгалтерского учета, удовлетворяющую его пользователей.

[21] Общероссийский классификатор управленческой документации (ОК 011—93), утвержден и введен в действие постановлением Госстандарта РФ от 30.12.1993 № 299 (с изм. от 02.04.1998, 23.03.1999).

[22] Общероссийский классификатор информации о населении (ОК 018—95), утвержден постановлением Госстандарта РФ от 31.07.1995 № 412.

[23] Общероссийский классификатор видов экономической деятельности, продукции и услуг (ОК 004—93), утвержден постановлением Госстандарта РФ от 06.08.1993 № 17.

[24] Общероссийский классификатор основных фондов (ОК 013—94), утвержден постановлением Госстандарта РФ от 26.12.1994 № 359.

[25] Общероссийский классификатор услуг населению (ОК 002—93), утвержден постановлением Госстандарта России от 28.06.1993 № 163 (с изм. от 11.09.1995).

[26] Общероссийский классификатор профессий рабочих, должностей служащих и тарифных разрядов, утвержден постановлением Госстандарта России от 26.12.1994 № 367 (с изм. от 23.12.1996, 10.06.1999).

[27] Общероссийский классификатор валют (ОК 014—2000), утвержден постановлением Госстандарта России от 25.12.2000 № 405-ст.

[28] Общероссийский классификатор продукции (ОК 005—93), утвержден постановлением Госстандарта России от 30.12.1993 № 301 (с изм. от 17.11.1997).

[29] Общероссийский классификатор единиц измерения (ОК 015—94), утвержден постановлением Госстандарта России от 26.12.1994 № 366.

[30] Главным архивным управлением при Совмине СССР 15.08.1988 утвержден Перечень типовых документов, образующихся в деятельности госкомитетов, министерств, ведомств и других учреждений, организаций, предприятий, в котором указаны конкретные сроки их хранения (с изм. от 27.06.1996).

[31] Государственные и муниципальные унитарные предприятия представляют бухгалтерскую отчетность органам, уполномоченным управлять государственным имуществом.

[32] Материальные активы присваиваются различным статьям баланса и амортизируются по отдельности (основные средства, малоценные и быстроизнашивающиеся предметы, арендованные основные средства).

[33] Даже при введении дифференцированной оплаты за различные типы трафика затраты будут меньше, чем при использовании частных и специализированных сетей.

[34] Предметом непосредственной деятельности страховщиков не могут быть производственная, торгово-посредническая и банковская деятельность.

[35] Эта сумма не должна быть менее 25 000 МРОТ (минимальных размеров оплаты труда) при проведении видов страхования иных, чем страхование жизни, не менее 35 000 МРОТ при проведении страхования жизни и иных видов страхования, не менее 5б 000 МРОТ при проведении исключительно перестрахования. Для организаций, являющихся дочерними обществами по отношению к иностранному инвестору либо имеющих долю иностранных инвесторов в своем уставном капитале более 49%, — не менее 250 000 МРОТ, а при проведении исключительно перестрахования — не менее 300 000 МРОТ.

[36] Страховые резервы, образуемые страховщиками, не подлежат изъятию в федеральный и иные бюджеты.

[37] Федеральным органом исполнительной власти по надзору за страховой деятельностью могут устанавливаться дополнительные требования к порядку и условиям образования и размещения страховых резервов страховыми организациями с иностранными инвестициями.

[38] Операции по личному страхованию учитываются страховщиками отдельно от операций по имущественному страхованию и страхованию ответственности.

[39] Для функционирования виртуальной частной сети сеть организации должна поддерживать протокол РРТР (Protocol Point-to-Point).

[40] Список российских базовых стандартов в области открытых систем можно найти по адресу: http://cert.stankin.rU/l/l-2-4.html.

[41] Список соответствующих международных стандартов на базовые спецификации можно найти по адресу: http://www.osp.irtel.ru/os/199e/04/source/4g.htin.

[42] С их кратким содержанием можно ознакомиться на сервере IEEE [http:// standards.ieee.org/ catalog/posix.html].

Раздел 1. валы, оси, подшипники

Дата добавления: 2015-02-19; просмотров: 1988;