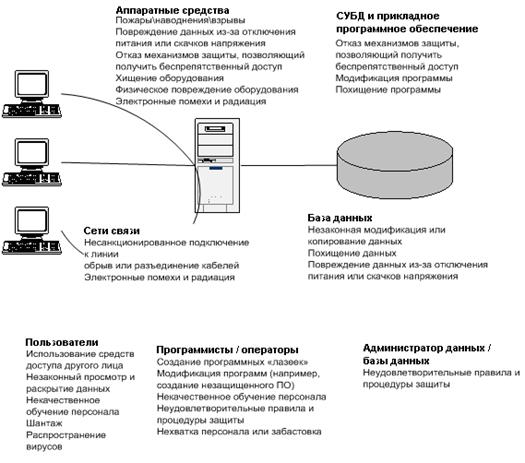

Основные типы угроз

Угроза – любая ситуация или событие, вызванная намеренно или непреднамеренно, которая способна неблагоприятно повлиять на систему, а следовательно, и на работу всей организации. Угроза может быть вызвана ситуацией или событием, способной принести вред организации, причиной которой может служить человек, происшествие или стечение обстоятельств. Ущерб может быть материальным (например, потеря оборудования, программного обеспечения или данных) или нематериальным (например, потеря доверия клиентов и партнеров). Перед каждой организацией стоит непростая проблема выяснения всех возможных опасностей.

Примеры возможных угроз:

· использование прав доступа другого лица;

· несанкционированное изменение или копирование данных;

· изменение программ;

· непродуманные методики и процедуры, смешивающие конфиденциальные и обычные данные в одном документе;

· подключение к кабельным сетям;

· ввод взломщиками некорректных данных;

· шантаж;

· похищение данных, программ оборудования;

· отказ системы защиты, вызванный превышением допустимого уровня доступа;

· нехватка персонала и забастовки;

· недостаточная обученность персонала;

· просмотр и раскрытие засекреченных данных;

· электронные помехи и радиация;

· разрушение данных в результате отключения или перенапряжения в сети электропитания;

· пожары, наводнения, диверсия;

· физическое повреждение оборудования;

· обрыв или отсоединение кабеля;

· внедрение компьютерных вирусов и т.д.

Уровень потерь, понесенных организацией в результате реализации некоторой угрозы, зависит от многих факторов, включая наличие заранее продуманных контрмер и планов преодоления непредвиденных обстоятельств.

Рисунок 22 - Примеры возможных угроз

9.3 Контрмеры – компьютерные средства контроля

Для защиты используют следующие типы средств контроля:

· авторизация пользователя;

· применение представлений;

· резервное копирование и восстановление;

· поддержка целостности;

· шифрование;

· применение RAID-массивов.

Авторизация пользователей – предоставление прав или привилегий, позволяющих их владельцу иметь законный доступ к системе или к ее объектам. Средства авторизации могут быть непосредственно встроены в программное обеспечение и управлять не только предоставленными пользователям правами доступа к схеме или объектам, но и набором операций, которые пользователи могут выполнять с каждым доступным ему объектом. Поэтому механизм авторизации часто называют средствами управления доступом. За предоставление пользователям доступа к компьютерной системе обычно отвечает системный администратор. Каждому пользователю назначается уникальный идентификатор и связанный с ним пароль. Аутентификация – механизм определения того, является ли пользователь тем за кого себя выдает. Как только пользователь получает право доступа к СУБД, ему предоставляются различные привилегии, связанные с его идентификатором. Например, доступ к определенным БД, таблицам, индексам, право создания этих объектов и т.д.

Предоставления (подсхемы) – динамический результат одной или нескольких реляционных операций с базовыми отношениями с целью создания некоторого иного отношения. Предоставления являются виртуальным отношением, которое реально в БД не существует, но создается по требованию отдельного пользователя в момент поступления этого требования. Это мощный и гибкий инструмент организации защиты данных, позволяющий скрыть от определенных пользователей некоторые части БД.

Резервное копирование и восстановление. Резервное копирование – периодически выполняемая процедура получения копии БД и ее журнала (возможно, программ) на носителе, хранящемся отдельно от системы. Ведение журнала – процедура создания и обслуживания файла журнала, хранящего сведения о всех изменениях, внесенных в БД с момента создания последней резервной копии, и предназначенного для обеспечения эффективного восстановления системы в случае его отказа.

Средства поддержки целостности данных также вносят определенный вклад в общую защищенность БД, т.к. призваны предотвратить переход данных в несогласованное состояние, а значит, исключить угрозу получения ошибочных или неправильных результатов расчетов.

Шифрование – преобразование данных с использованием специального алгоритма, в результате чего данные становятся недоступными для чтения любой программой, не имеющей ключа дешифрования. С целью предупреждения возможной угрозы доступа с внешней стороны некоторые СУБД включают средства шифрования, для обратимости данных используют подпрограммы дешифрования. Для организации защищенной передачи данных по незащищенным сетям должны использоваться системы шифрования, включающие следующие компоненты:

· ключ шифрования, предназначенный для шифрования исходных данных (обычно текста);

· алгоритм шифрования, который описывает, как с помощью ключа шифрования преобразовать обычный текст в зашифрованный;

· ключ дешифрования, предназначенный для дешифрования зашифрованного текста;

· алгоритм дешифрования, который описывает, как с помощью ключа дешифрования преобразовать зашифрованный текст в обычный исходный.

Некоторые системы дешифрования называют симметричными, т.к. они используют один и тот же ключ для шифрования и дешифрования, при этом предполагается наличие защищенной линии связи, предназначенной для обмена ключами. Асимметричные системы предполагают использование различных ключей для шифровки и дешифровки сообщений.

RAID-Redundant Array of Inexpensive Disks (массив недорогих дисковых накопителей с избыточностью). К числу компонентов, которые должны быть наиболее отказоустойчивыми, можно отнести дисковые накопители, дисковые контроллеры, процессоры, источники питания и вентиляторы охлаждения. Наиболее критичные из них дисковые накопители. Для решения этой проблемы используют технологию RAID. RAID–массив представляет собой массив дисковых накопителей большого объема, состоящий из нескольких независимых дисков, совместное функционирование которых организовано таким образом, что при этом повышается надежность и вместе с тем увеличивается производительность.

ВОПРОСЫ ДЛЯ САМОКОНТРОЛЯ

1. Объясните значение следующих терминов:

- информационная система;

- база данных;

- предметная область;

- объект;

- система управления базами данных.

2. Опишите достоинства и недостатки индексированных файлов.

3. Опишите достоинства и недостатки инвертированных списков.

4. Опишите достоинства и недостатки баз данных с иерархической структурой.

5. Опишите достоинства и недостатки баз данных с сетевой структурой.

6. Объясните значение следующих терминов:

- сетевая схема;

- подсистема;

- язык манипулирования данными;

- язык управления данными;

- язык определения данных.

7. Опишите достоинства и недостатки реляционных баз данных.

8. Что такое модель данных?

9. Дайте определение иерархической модели данных.

10. Дайте определение сетевой модели данных.

11. Дайте определение реляционной модели данных.

12. Объясните значение следующих терминов в контексте реляционной модели данных:

- реляционный подход;

- реляционные модели данных;

- система управления базами данных;

- тип данных;

- отношение;

- базовое отношение;

- представления;

- кортеж;

- атрибут;

- домен;

- степень отношения;

- кардинальность отношения.

13. Объясните значение термина ключ в контексте реляционной базы данных. Опишите виды ключей.

14. Перечислите фундаментальные свойства отношений для реляционных баз данных.

15. Опишите состав реляционной модели согласно Дейту.

16. Дайте определение понятия целостность баз данных. Опишите группы правил целостности данных.

17. Перечислите составные части современной СУБД.

18. Объясните значение следующих терминов:

- ядро СУБД;

- компилятор языка СУБД;

- утилиты БД.

19. Перечислите функции современных СУБД.

20. Объясните значение следующих терминов:

- управление данными во внешней памяти;

- управление буферами оперативной памяти;

- управление транзакцией;

- журнализация;

- поддержка языков БД.

21. Перечислите операторы языка SQL категории DML.

22. Опишите особенности использования предложения SELECT.

23. Опишите особенности использования предложения WHERE.

24. Опишите особенности использования предложения ORDER BY.

25. Опишите особенности использования предложения GROUP BY.

26. Опишите особенности использования предложения HAVING.

27. Приведите пример синтаксиса структурированных запросов.

28. Приведите пример запроса на удаление данных.

29. Приведите пример запроса на изменение данных.

30. Приведите пример запроса на добавление данных.

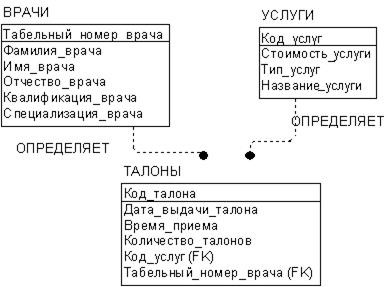

31. Дана база данных (рисунок 23), организуйте следующие SQL запросы:

Рисунок 23 – Модель базы данных Больница

- Покажите информацию об услугах типа «Прививка».

- Покажите информацию о талонах на определенную дату приема.

- Покажите всех врачей определенной специализации.

- Покажите количество талонов на послеобеденное время. Отсортируйте в порядке возрастания по полю Время_приема.

- Покажите информацию о врачах, предоставляющих определенную услугу.

- Покажите количество всех врачей.

- Увеличьте стоимость услуги определенного типа.

- Покажите врачей специализации «ЛОР» и квалификации «Средняя».

- *[1] Удалите услуги, на которые нет талонов.

- * Удалите все талоны определенного типа услуг.

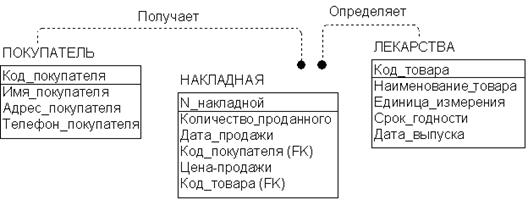

32. Дана база данных (рисунок 24), организуйте следующие SQL запросы:

- Покажите итоговую сумму по каждой накладной.

- Покажите товары Цена_продажи которых больше 100, отсортируйте в порядке убывания цены.

Рисунок 24 – Модель базы данных Лекарства

- Покажите все лекарства с определенным сроком годности.

- Покажите полную информацию по каждой накладной (с информацией о лекарствах и покупателе).

- Покажите все просроченные лекарства.

- Покажите покупателей, не имеющих телефонных номеров.

- Покажите количество наименований лекарств.

- Покажите наименования товаров, которые не покупались ни разу, и товаров дата продажи которых раньше 1 января этого года.

- * Удалите лекарства, единица измерения которых «тюбик».

- * Удалите накладные товаров, покупатель которых частный предприниматель (ЧП).

33. Дана база данных (рисунок 25), организуйте следующие SQL запросы:

Рисунок 25 – Модель базы данных Товар

- Покажите товары, цена которых больше 100, отсортируйте в порядке убывания цены.

- Покажите все товары категории «Детские» с названием «Конструктор».

- Покажите стоимость отпущенных товаров.

- Покажите max и min по цене товары в каждой категории.

- Покажите количество наименований товаров.

- Показать общую стоимость товара на определенную дату заказа.

- Покажите всю информацию о заказанных товарах одного покупателя.

- Уменьшите цену товаров на 3% категории «Одежда».

- * Удалите товары категории «Нитки».

- * Покажите товары, общее количество отпуска которых < 20.

34. Дайте классификацию операций в реляционной алгебре.

35. Дайте определение унарной операции выборка. Приведите примеры на языке SQL.

36. Дайте определение унарной операции проекция. Приведите примеры на языке SQL.

37. Дайте определение теоретико–множественного отношения объединение в реляционной алгебре. Приведите примеры на языке SQL.

38. Дайте определение теоретико–множественного отношения пересечение в реляционной алгебре. Приведите примеры на языке SQL.

39. Дайте определение теоретико–множественного отношения разность в реляционной алгебре. Приведите примеры на языке SQL.

40. Дайте определение теоретико–множественного отношения декартово произведение в реляционной алгебре. Приведите примеры на языке SQL.

41. Дайте определение сложным операциям в реляционной алгебре. Приведите примеры на языке SQL.

42. Дайте описание видам соединения в реляционной алгебре. Приведите примеры на языке SQL.

43. Дайте определение операции деления в реляционной алгебре. Приведите примеры на языке SQL.

44. Опишите подходы к проектированию реляционной базы данных.

45. Опишите этапы проектирования реляционной базы данных.

46. Опишите этап формирования требований к проектируемой системе.

47. Перечислите основные концепции методологии SADT.

48. Опишите общий состав функциональной модели предметной области при использовании SADT.

49. Перечислите основные типы связей между функциями SADT-диаграмм. Приведите примеры.

50. Объясните смысл следующих терминов в контексте метода проектирования баз данных «сущность-связь»:

- сущность;

- уникальный идентификатор;

- связь;

- мощности связи;

- атрибут;

- домен атрибута;

- уникальный идентификатор.

51. Перечислите типы связей между сущностями в контексте метода проектирования баз данных «сущность-связь».

52. Перечислите виды атрибутов в контексте метода проектирования баз данных «сущность-связь». Приведите примеры.

53. Перечислите типы ключей в контексте метода проектирования баз данных «сущность-связь». Приведите примеры.

54. Объясните смысл следующих терминов в контексте метода проектирования баз данных с использованием нормализации:

- нормализация отношений;

- аномалии обновления;

- функциональные зависимости;

- тривиальная функциональная зависимость;

- транзитивная зависимость;

- детерминант функциональной зависимости.

55. Перечислите требования к базе данных, находящейся в первой нормальной форме.

56. Перечислите требования к базе данных, находящейся во второй нормальной форме.

57. Перечислите требования к базе данных, находящейся в третьей нормальной форме.

58. Перечислите требования к базе данных, находящейся в нормальной форме Бойса-Кода. Определите различие между таблицами, находящимися в3НФ и НФБК.

59. Перечислите требования к базе данных, находящейся в четвертой нормальной форме.

60. Перечислите требования к базе данных, находящейся в пятой нормальной форме.

61. Перечислите недостатки хранения данных в оперативной памяти.

62. Опишите, как хранятся данные во вторичной памяти.

63. Объясните смысл понятия физическая запись.

64. Объясните смысл понятия организация файла. Перечислите типы организации файлов.

65. Объясните смысл понятия метод доступа.

66. Опишите принцип хранения неупорядоченного файла, основные недостатки при таком принципе хранения.

67. Опишите принцип хранения упорядоченного файла, этапы поиска, основные недостатки при таком принципе хранения и пути решения этих недостатков.

68. Опишите принцип хранения хешированных файлов, основные недостатки при таком принципе хранения и пути решения этих недостатков.

69. Опишите принцип хранения индексированных файлов, основные недостатки при таком принципе хранения и пути решения этих недостатков.

70. Перечислите основные виды индексированных файлов.

71. Перечислите основные потенциальные опасности при защите баз данных.

72. Опишите основные типы угроз при защите баз данных.

73. Перечислите основные типы компьютерных средств контроля при защите баз данных.

ИСПОЛЬЗУЕМАЯ ЛИТЕРАТУРА

1. Карпова Т.С. Базы данных. – СПб.: Питер, 2001.

2. Риккарди Г. Системы баз данных. – СПб.: Вильямс, 2005.

3. Шумаков П.В. Delphi 3 и создание приложений баз данных. – М.: Нолидж, 1998.

4. Дейт К.Дж. Введение в систему баз данных. – М.: Диалектика, 1999.

5. Джудит С. Боуман, Сандра Л. Эмерман, Марси Дарновски SQL. Практическое использование языка структурированных запросов. – М.: Вильямс, 2001.

6. Интернет-ресурсы: БД, СУБД.

7. Цаленко М.Ш. Моделирование семантики в базах данных. – М.:Наука, 1999.

8. Керри Н. Праг, Майкл Р. Ирвин Microsoft Access 2000. – М.: Диалектика, 2000.

9. С. Робин Microsoft Access 2000 – СПб.: Питер, 2000.

10. Новалис С. Access 2000. Руководство по VBA– М.: ЛОРИ, 2001.

[1] * - здесь и далее задания повышенной сложности

Дата добавления: 2015-01-19; просмотров: 1599;