Классы угроз информационной безопасности

Анализ и выявление угроз информационной безопасности является второй важной функцией административного уровня обеспечения информационной безопасности. Во многом облик разрабатываемой системы защиты и состав механизмов ее реализации определяется потенциальными угрозами, выявленными на этом этапе. Например, если пользователи вычислительной сети организации имеют доступ в Интернет, то количество угроз информационной безопасности резко возрастает, соответственно, это отражается на методах и средствах защиты и т. д.

Угроза информационной безопасности – это потенциальная возможность нарушения режима информационной безопасности. Преднамеренная реализация угрозы называется атакой на информационную систему. Лица, преднамеренно реализующие угрозы, являются злоумышленниками.

Чаще всего угроза является следствием наличия уязвимых мест в защите информационных систем, например, неконтролируемый доступ к персональным компьютерам или нелицензионное программное обеспечение (к сожалению даже лицензионное программное обеспечение не лишено уязвимостей).

История развития информационных систем показывает, что новые уязвимые места появляются постоянно. С такой же регулярностью, но с небольшим отставанием, появляются и средства защиты. В большинстве своем средства защиты появляются в ответ на возникающие угрозы, так, например, постоянно появляются исправления к программному обеспечению фирмы Microsoft, устраняющие очередные его уязвимые места и др. Такой подход к обеспечению безопасности малоэффективен, поскольку всегда существует промежуток времени между моментом выявления угрозы и ее устранением. Именно в этот промежуток времени злоумышленник может нанести непоправимый вред информации.

В этой связи более приемлемым является другой способ - способ упреждающей защиты, заключающийся в разработке механизмов защиты от возможных, предполагаемых и потенциальных угроз.

Отметим, что некоторые угрозы нельзя считать следствием целенаправленных действий вредного характера. Существуют угрозы, вызванные случайными ошибками или техногенными явлениями.

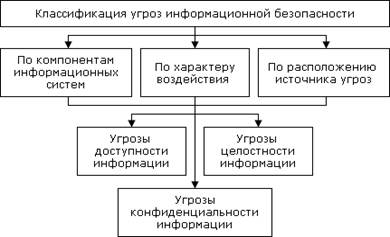

Рисунок 2. - Классы угроз

Знание возможных угроз информационной безопасности, а также уязвимых мест системы защиты, необходимо для того, чтобы выбрать наиболее экономичные и эффективные средства обеспечения безопасности.

Угрозы информационной безопасности классифицируются по нескольким признакам:

· по составляющим информационной безопасности (доступность, целостность, конфиденциальность), против которых, в первую очередь, направлены угрозы;

· по компонентам информационных систем, на которые угрозы нацелены (данные, программы, аппаратура, персонал);

· по характеру воздействия (случайные или преднамеренные, действия природного или техногенного характера);

· по расположению источника угроз (внутри или вне рассматриваемой информационной системы).

Отправной точкой при анализе угроз информационной безопасности является определение составляющей информационной безопасности, которая может быть нарушена той или иной угрозой: конфиденциальность, целостность или доступность.

На рис. 3 показано, что все виды угроз, классифицируемые по другим признакам, могут воздействовать на все составляющие информационной безопасности.

Рисунок 3. - Составляющие угроз информационной безопасности

Рассмотрим угрозы по характеру воздействия.

Опыт проектирования, изготовления и эксплуатации информационных систем показывает, что информация подвергается различным случайным воздействиям на всех этапах цикла жизни системы.

Причинами случайных воздействий при эксплуатации могут быть:

· аварийные ситуации из-за стихийных бедствий и отключений электропитания (природные и техногенные воздействия);

· отказы и сбои аппаратуры;

· ошибки в программном обеспечении;

· ошибки в работе персонала;

· помехи в линиях связи из-за воздействий внешней среды.

Преднамеренные воздействия – это целенаправленные действия злоумышленника. В качестве злоумышленника могут выступать служащий, посетитель, конкурент, наемник. Действия нарушителя могут быть обусловлены разными мотивами, например:

· недовольством служащего служебным положением;

· любопытством;

· конкурентной борьбой;

· уязвленным самолюбием и т. д.

Угрозы, классифицируемые по расположению источника угроз, бывают внутренние и внешние.

Внешние угрозы обусловлены применением вычислительных сетей и создание на их основе информационных систем.

Основная особенность любой вычислительной сети состоит в том, что ее компоненты распределены в пространстве. Связь между узлами сети осуществляется физически с помощью сетевых линий и программно с помощью механизма сообщений. При этом управляющие сообщения и данные, пересылаемые между узлами сети, передаются в виде пакетов обмена. Особенность данного вида угроз заключается в том, что местоположение злоумышленника изначально неизвестно.

Виды нарушителей

Попытка получить несанкционированный доступ к информационной системе или вычислительной сети с целью ознакомиться с ними, оставить записку, выполнить, уничтожить, изменить или похитить данную информацию квалифицируется как компьютерное пиратство.

Для предотвращения возможных угроз фирмы должны не только обеспечить защиту операционных систем, программного обеспечения и контроля доступа, но и попытаться выявить категории нарушителей и те методы, которые они используют.

В зависимости от мотивов, целей и методов действия всех хакеров можно разбить на несколько групп, начиная с дилетантов и кончая профессионалами. Их можно представить четырьмя группами:

· начинающий хакер;

· освоивший основы работы на ПЭВМ и в составе сети;

· классный специалист;

· специалист высшего класса.

Нарушитель является специалистом высшей квалификации, знает все про информационные системы и, в частности, о составе и средствах ее защиты. Модель нарушителя определяет:

· категории лиц, в числе которых может оказаться нарушитель;

· возможные цели нарушителя и их градации по степени важности и

опасности;

· предположения о его квалификации;

· оценка его технической вооруженности;

• ограничения и предположения о характере его действий.

Диапазон побудительных мотивов получения доступа к системе довольно

широк: от желания испытать эмоциональный подъем при игре с компьютером до ощущения власти над ненавистным менеджером. Занимаются этим не только новички, желающие позабавиться, но и профессиональные программисты.

Часть из них, однако, начинает не только просматривать, но и проявлять интерес к содержимому файлов, а это уже представляет серьезную угрозу, поскольку в данном случае трудно отличить безобидное баловство от умышленных действий.

До недавнего времени вызывали беспокойство случаи, когда недовольные руководителем служащие, злоупотребляя своим положением, портили системы, допуская к ним посторонних или оставляя их в рабочем состоянии без присмотра. Недовольный руководителем служащий создает одну из самых больших угроз вычислительным системам коллективного пользования.

Профессиональные хакеры - это компьютерные фанаты, прекрасно знающие вычислительную технику и системы связи. Они затратили массу времени на обдумывание способов проникновения в системы и еще больше, экспериментируя с самими системами. Для вхождения в систему профессионалы чаще всего используют некоторую систематику и эксперименты, а не рассчитывают на удачу или догадку. Их цель - выявить и преодолеть систему защиты, изучить возможности вычислительной установки и затем удалиться, самоутвердившись в возможности достижения цели.

Дата добавления: 2017-08-01; просмотров: 4275;