Способы и цели несанкционированного доступа к информации

Способ несанкционированного доступа (способ НСД) – совокупность приемов и порядок действий с целью получения (добывания) охраняемых сведений незаконным противоправным путем и обеспечения возможности воздействовать на эту информацию (например, подменить, уничтожить и т. п.).

Способами несанкционированного доступа являются:

1. Инициативное сотрудничество.

2. Склонение к сотрудничеству.

3. Выведывание, выпытывание.

4. Подслушивание.

5. Наблюдение.

6. Хищение.

7. Копирование.

8. Подделка (модификация).

9. Уничтожение.

10. Незаконное подключение.

11. Перехват.

12. Негласное ознакомление.

13. Фотографирование.

14. Сбор и аналитическая обработка информации.

Инициативное сотрудничествопроявляется в определенных действиях лиц, чем-то неудовлетворенных или остро нуждающихся в средствах к существованию, из числа работающих на предприятии или просто алчных и жадных, готовых ради наживы на любые противоправные действия. Известно достаточно примеров инициативного сотрудничества по политическим, моральным или финансовым соображениям, да и просто по различным причинам и побуждениям. Финансовые затруднения, политическое или научное инакомыслие, недовольство продвижением по службе, обиды от начальства и властей, недовольство своим статусом и многое другое толкают обладателей конфиденциальной информации на сотрудничество с преступными группировками и иностранными разведками. Наличие такого человека в сфере производства и управления предприятия позволяет злоумышленникам получать необходимые сведения о деятельности фирмы и очень для них выгодно, т. к. осведомитель экономит время и расходы на внедрение своего агента, представляет свежую и достоверную информацию, которую обычным путем было бы сложно получить.

Склонение к сотрудничеству– это, как правило, насильственное действие со стороны злоумышленников. Склонение или вербовка может осуществляться путем подкупа, запугивания, шантажа. Склонение к сотрудничеству реализуется в виде реальных угроз, преследования и других действий, выражающихся в преследовании, оскорблении, надругательстве и т. д. Преступный мир традиционно играет на таких человеческих слабостях и несчастьях, как чрезмерное увлечение азартными играми, семейные неурядицы, трудноразрешимые финансовые проблемы, долги, оплата медицинских счетов и т. п. Часто посещая бары, казино, скачки, нанятые хакерами информаторы быстро выявляют людей, готовых идти на контакт. Шантаж с целью получения средств к существованию, льгот, политических выгод в борьбе за власть практикуется с легкостью и завидным постоянством. Некоторые конкуренты не гнушаются и рэкетом. По интенсивности насилия это один из наиболее агрессивных видов деятельности, где за внешне мирными визитами и переговорами кроется готовность действовать намеренно жестоко с целью устрашения. Весьма близко к склонению лежит и переманивание специалистов фирмы конкурента на свою фирму с целью последующего обладания его знаниями.

К сожалению, большинство фирм не предусматривает ни штата сотрудников по безопасности, ни каких-либо дисциплинарных процедур, чтобы обнаружить, помешать или снизить риск от действий служащих, попавших под влияние хакеров.

Выведывание, выпытывание– это стремление под видом наивных вопросов получить определенные сведения. Выпытывать информацию можно и ложными трудоустройствами, и созданием ложных фирм, и другими действиями.

Подслушивание– способ ведения разведки и промышленного шпионажа, применяемый агентами, наблюдателями, информаторами, специальными постами подслушивания. В интересах подслушивания злоумышленники идут на самые различные ухищрения, используют для этого специальных людей, сотрудников, современную технику, различные приемы ее применения. Подслушивание может осуществляться непосредственным восприятием акустических колебаний лицом при прямом восприятии речевой информации либо с помощью технических средств.

Наблюдение– способ ведения разведки о состоянии и деятельности противника. Ведется визуально и с помощью оптических приборов. Процесс наблюдения довольно сложен, так как требует значительных затрат сил и средств. Поэтому наблюдение, как правило, ведется целенаправленно, в определенное время и внужном месте специально подготовленными людьми, ведется скрытно. К техническим средствам относятся оптические приборы (бинокли, трубы, перископы), телевизионные системы (для обычной освещенности и низкоуровневые), приборы наблюдения ночью и при ограниченной видимости.

Хищение– умышленное противоправное завладение чужим имуществом, средствами, документами, материалами, информацией. Похищают все, что плохо лежит, включая документы, продукцию, дискеты, ключи, коды, пароли и шифры.

Копирование.В практике криминальных действий копируют документы, содержащие интересующие злоумышленника сведения; информацию, обрабатываемую в АСОД (автоматизированные системы обработки данных); продукцию.

Подделка(модификация, фальсификация) в условиях беззастенчивой конкуренции приобрела большие масштабы. Подделывают доверительные документы, позволяющие получить определенную информацию, письма, счета, бухгалтерскую и финансовую документацию, ключи, пропуска, пароли и т. д.

Уничтожение.В части информации особую опасность представляет ее уничтожение в АСОД, в которой накапливаются на технических носителях огромные объемы сведений различного характера, причем многие из них весьма трудно изготовить в виде немашинных аналогов. Уничтожаются и люди, и документы, и средства обработки информации, и продукция.

Незаконное подключение.Под незаконным подключением будем понимать контактное или бесконтактное подключение к различным линиям и проводам с целью несанкционированного доступа к информации. Незаконное подключение как способ тайного получения информации известен давно. Подключение возможно как к проводным линиям телефонной и телеграфной связи, так и к линиям связи иного информационного назначения: линиям передачи данных, соединительным линиям периферийных устройств больших и малых ЭВМ, линиям диспетчерской связи, конференц-связи, питания, заземления и другими.

Бывает, что некто проникает в компьютерную систему, выдавая себя за законного пользователя. Системы, которые не обладают средствами аутентичной идентификации (например, по физиологическим характеристикам: по отпечаткам пальцев, по рисунку сетчатки глаза, голосу и т. п.), оказываются без защиты против этого приема. Самый простейший путь его осуществления – получение кодов и других идентифицирующих шифров законных пользователей. Это может производиться следующими способами:

· приобретением (обычно подкупом персонала) списка пользователей со всей необходимой информацией;

· обнаружением такого документа в организациях, где не налажен достаточный контроль за их хранением;

· подслушиванием через телефонные линии.

Перехват.В практике радиоэлектронной разведки под перехватом понимают получение разведывательной информации за счет приема сигналов электромагнитной энергии пассивными средствами приема, расположенными, как правило, на достаточном расстоянии от источника конфиденциальной информации. Перехвату подвержены переговоры любых систем радиосвязи, переговоры, ведущиеся с подвижных средств телефонной связи (радиотелефон), переговоры внутри помещения посредством бесшнуровых систем учрежденческой связи и другие

Долгое время считалось, что о перехвате сообщений может идти речь лишь в связи с деятельностью военных или секретных служб. Благодаря тому, что число фирм, оснащенных вычислительной техникой, постоянно растет, перехват сообщений стал весьма реальной угрозой и для коммерческого мира. Спектр возможных перехватов весьма широк:

· перехват устных сообщений с использованием радиопередатчиков, микрофонов и микроволновых устройств;

· подслушивание сообщений, передаваемых по телефону, телексу и другим каналам передачи данных;

· контроль за электромагнитным излучением от дисплеев;

· перехват спутниковых или микроволновых передач.

Перехват сообщений электронной почты производится с помощью компьютера. Обычно для подключения к электронной почте используется бытовой компьютер с модемом, обеспечивающим телефонную связь.

Установкой радиопередатчиков, микрофонов и микроволновых устройств или прослушиванием линий связи обычно занимаются профессиональные хакеры, а также предприимчивые любители и специалисты по системам связи. В последнее время число случаев установки таких устройств возросло. Излюбленными точками бесконтрольного доступа являются телефонные линии.

Администраторы и менеджеры некоторых фирм имеют возможность брать работу домой или при необходимости связываться и передавать информацию по телефонным каналам в банк данных фирмы. Торговые агенты могут совершать сделки, используя терминалы в номерах отелей, или получать доступ к информации непосредственно из салона автомобиля. Это создает почву для кражи информации непосредственно в домах, автомобилях и отелях с целью вхождения в вычислительную систему.

Негласное ознакомление– способ получения информации, к которой субъект не допущен, но при определенных условиях он может получить возможность кое-что узнать (открытый документ на столе во время беседы с посетителем, наблюдение экрана ПЭВМ со значительного расстояния в момент работы с закрытой информацией и т. д.). К негласному ознакомлению относится и перлюстрация почтовых отправлений, учрежденческой и личной переписки.

Фотографирование– способ получения видимого изображения объектов криминальных интересов на фотоматериале. Особенность способа – документальность, позволяющая при дешифровании фотоснимков по элементам и демаскирующим признакам получить весьма ценные, детальные сведения об объекте наблюдения.

Сбор и аналитическая обработкаявляются завершающим этапом изучения и обобщения добытой информации с целью получения достоверных и объемлющих сведений по интересующему злоумышленника аспекту деятельности объекта его интересов. Полный объем сведений о деятельности конкурента не может быть получен каким-нибудь одним способом. Чем большими информационными возможностями обладает злоумышленник, тем больших успехов он может добиться в конкурентной борьбе. На успех может рассчитывать тот, кто быстрее и полнее соберет необходимую информацию, переработает ее и примет правильное решение.

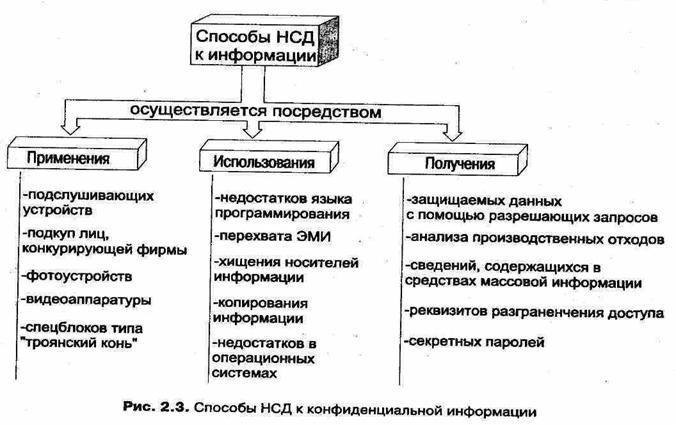

Существующие в настоящее время способы НСД к информации многообразны. Это многообразие кроме приведенного выше перечня дополнительно иллюстрируется рис. 2.3.

Степень опасности каждого способа НСД определяется, прежде всего, нанесенным ущербом. Поскольку информация имеет цену, то уже сам факт получения информации злоумышленником приносит ему определенный доход, таким способом ослабляя возможности конкурента. Отсюда главная цель – получение информации о составе, состоянии и деятельности объекта конфиденциальных интересов для удовлетворения своих информационных потребностей.

Другая корыстная цель – изменение информации, циркулирующей на объекте конфиденциальных интересов. Такое действие может привести к дезинформации по определенным сферам деятельности, учетным данным, результатам решения некоторых задач. Однако отдельные ложные сведения не всегда могут дать положительный эффект. Кроме того, они просто могут раскрыть намерения злоумышленника провести модификацию или дезинформацию.

Самая опасная цель – уничтожение накопленных информационных массивов в документальной или магнитной форме и программных продуктов. Уничтожение – это противоправное действие, направленное на нанесение материального и информационного ущерба конкуренту со стороны злоумышленника.

Таким образом, злоумышленник преследует три цели:

· получить необходимую информацию в требуемом для конкурентной борьбы объеме и ассортименте;

· иметь возможность вносить изменения в информационные потоки конкурента в соответствии со своими интересами;

· нанести ущерб конкуренту путем уничтожения материала информационных ценностей.

Все перечисленные цели подразумевают получение доступа к определенной информации. За исключением обработки информации, получаемой из открытых источников, доступ этот носит негласный, а следовательно, несанкционированный характер.

Основу любой компьютерной системы составляют аппаратные и программные средства. Порядок их функционирования их и персонала определяют организационные средства и правила. В общем случае программное обеспечение любой универсальной компьютерной системы состоит из трех основных компонентов: операционной системы, сетевого программного обеспечения (СПО) и системы управления базами данных (СУБД). Поэтому все попытки взлома защиты компьютерных систем можно разделить на атаки различного уровня:

· на уровне технических и организационных средств;

· на уровне операционной системы;

· на уровне сетевого программного обеспечения;

· на уровне систем управления базами данных.

Дата добавления: 2015-10-06; просмотров: 5196;