Понятие и назначение технологии.

Основные стандарты

Спецификации технологии

3G это (3 Generation — 3-е поколение) позволяет реализовать постоянный и повсеместный доступ к услугам Мобильного Интернета. Она характеризуется высокоскоростной беспроводной мобильной передачей данных и мощными магистральными сетями пакетной коммутации.

Говоря о 3G, мы, прежде всего, имеем в виду радиоинтерфейс, который обеспечивает канал связи между пользователем и сетью. Другими важными аспектами 3G являются опорная или магистральная сеть, а также способы создания и предоставления услуг.

До недавнего времени основным фактором, определяюшим развитие мобильных коммуникаций, была традиционная передача голоса. Однако внедрение новых технологий высокоскоростной передачи данных, включая GPRS и EDGE, и эволюция к системам UMTS WCDMA позволит операторам сотовой связи предоставлять неограниченные беспроводные мультимедиа-услуги, например, электронные открытки, просмотр Web-страниц, доступ к корпоративным сетям.

Современные сети 2-го поколения являются основой, на которой внедряются системы 3G. UMTS это один из стандартов в 3G, который разрабатывается под эгидой Европейского Института Стандартизации Телекоммуникаций ETSI. Он был разработан на основе самой распространенной технологий мобильной связи GSM и имеет все перспективы стать действительно глобальным стандартом персональной мультимедиа-связи.

Стандарт для 3G

Эксперты полагают, что на начальном этапе не будет существовать никакого общего стандарта для телефонных трубок третьего поколения. Были предприняты большие усилия для создания единой системы для операторов во всем мире, но с небольшим успехом. Согласно предварительной информации, 3G технологии будут иметь по крайней мере 3 стандарта, и первые 3G терминалы будут использовать только один из них.

Европейские страны выбрали W-CDMA (WideBand Code Division Multiple Access) интерфейс, предложенный шведской компанией Ericsson, для перехода от GSM к 3G технологии. Основным конкурентом W-CDMA будет технология cdma2000 компании Qualcomm, которая, возможно, будет использоваться Японскими компаниями, в настоящее время использующими cdmaOne технологию. Японская система DoCoMo будет исключением, поскольку эта система будет разработана в сотрудничестве с W-CDMA. Для операторов, использующих TDMA принцип (Time Division Multiple Access) (это главным образом относится к операторам Северной Америки), 3G известен как UWC-136.

Спецификация 3G

Спецификация 3G все еще в процессе развития. Институт Европейских Стандартов Телекоммуникаций разрабатывает UMTS (Universal Mobile Telecommunications System) стандарт, который соответствует спецификации IMT-2000. Для новой UMTS системы были выделены следующие частотные диапазоны: 1885-2025 МГЦ, и 2110-2200 МГЦ для дальнейшего развития IMT-2000, в частности для спутниковой части 3G выделены диапазоны 1980-2010 и 2170-2200 МГЦ соответственно. Тем не менее, пока первая фаза 3G только подходит к завершению, в некоторых Европейских странах уже выданы лицензии на эксплуатацию UMTS, в то время как во многих других заявки только рассматривются. Производители и операторы не теряют времени и проводят тестировочные запуски и испытания оборудования. Еще в начале 1999, Nortel Networks и BT (British Telecommunications) объявли о начале совместных испытаний прототипов и оборудования терминалов 3G/UMTS, чтобы лучше исследовать 3G технологию и возможности будущих рынков. Альянс же BT и Panasonic уже использует портативные телефоны со встроенными видеокамерами, TV дисплеями и скоростью передачи данных, превышающей 64 Кбит/с.

Список рекомендованої літератури

- Олифер В.Г, Олифер Н.А. Сетевые операционные системы/ В.Г. Олифер, Н.А. Олифер. – СПб.: Питер, 2002. – 544 с.: ил.

2. Ю.А. Парфенов, Д.Г. Мирошников Цифровые сети доступа. Медные кабели и оборудование. – М.: Эко-Трендз, 2005. – 288с.:ил.

Лекція 1.2.4 Погрози та риски безпеки бездротових мереж.

Цель работы: Изучить основные особенности возможности и риска безапасности беспроводных сетей.

План

- Безопасность беспроводных сетей

- Угрозы и риски безопасности

Угрозы и риски безопасности беспроводных сетей

Безопасность – один из ключевых факторов проектирования любых систем. Современные беспроводные технологии предлагают не очень эффективные методы по защите информации. Традиционно различают несколько видов атак на беспроводные сети, различающихся методами, целями и степенью угрозы. В лекции приведены вспомогательные рисунки, благодаря которым становится видно на каком этапе возникает угроза. Большая часть лекции уделена вопросам криптографии: множество новых определений, систем шифрования, методов защиты данных.

Главное отличие беспроводных сетей от проводных связано с абсолютно неконтролируемой областью между конечными точками сети. В достаточно широком пространстве сетей беспроводная среда никак не контролируется. Современные беспроводные технологии предлагают ограниченный набор средств управления всей областью развертывания сети. Это позволяет атакующим, находящимся в непосредственной близости от беспроводных структур, производить целый ряд нападений, которые были невозможны в проводной сети. Обсудим характерные только для беспроводного окружения угрозы безопасности, оборудование, которое используется при атаках, проблемы, возникающие при роуминге от одной точки доступа к другой, укрытия для беспроводных каналов и криптографическую защиту открытых коммуникаций.

Подслушивание

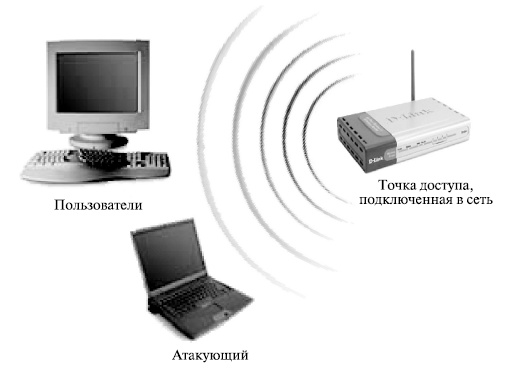

Наиболее распространенная проблема в таких открытых и неуправляемых средах, как беспроводные сети, - возможность анонимных атак. Анонимные вредители могут перехватывать радиосигнал и расшифровывать передаваемые данные, как показано на рис. 1.

Оборудование, используемое для подслушивания в сети, может быть не сложнее того, которое используется для обычного доступа к этой сети. Чтобы перехватить передачу, злоумышленник должен находиться вблизи от передатчика. Перехваты такого типа практически невозможно зарегистрировать, и еще труднее помешать им. Использование антенн и усилителей дает злоумышленнику возможность находиться на значительном расстоянии от цели в процессе перехвата.

Подслушивание позволяет собрать информацию в сети, которую впоследствии предполагается атаковать. Первичная цель злоумышленника - понять, кто использует сеть, какие данные в ней доступны, каковы возможности сетевого оборудования, в какие моменты его эксплуатируют наиболее и наименее интенсивно и какова территория развертывания сети. Все это пригодится для того, чтобы организовать атаку на сеть. Многие общедоступные сетевые протоколы передают такую важную информацию, как имя пользователя и пароль, открытым текстом. Перехватчик может использовать добытые данные для того, чтобы получить доступ к сетевым ресурсам. Даже если передаваемая информация зашифрована, в руках злоумышленника оказывается текст, который можно запомнить, а потом уже раскодировать.

Рис. 1. Атака "подслушивание"

Другой способ подслушивания - подключение к беспроводной сети. Активное подслушивание в локальной беспроводной сети обычно основано на неправильном использовании протокола Address Resolution Protocol (ARP). Изначально эта технология была создана для "прослушивания" сети. В действительности мы имеем дело с атакой типа MITM (Man In The Middle - "человек посередине") на уровне связи данных. Они могут принимать различные формы и используются для разрушения конфиденциальности и целостности сеанса связи. Атаки MITM более сложны, чем большинство других атак: для их проведения требуется подробная информация о сети. Злоумышленник обычно подменяет идентификацию одного из сетевых ресурсов. Когда жертва атаки инициирует соединение, мошенник перехватывает его и затем завершает соединение с требуемым ресурсом, а потом пропускает все соединения с этим ресурсом через свою станцию. При этом атакующий может посылать и изменять информацию или подслушивать все переговоры и потом расшифровывать их.

Атакующий посылает ARP-ответы, на которые не было запроса, к целевой станции локальной сети, которая отправляет ему весь проходящий через нее трафик. Затем злоумышленник будет отсылать пакеты указанным адресатам.

Таким образом, беспроводная станция может перехватывать трафик другого беспроводного клиента (или проводного клиента в локальной сети).

Дата добавления: 2015-11-12; просмотров: 1026;