Тема 1.11 Конфігурування маршрутизаторів

План

- Загальна характеристика.

- Операційні системи.

- Конфігурування маршрутизаторів.

Багато людей, коли чують про операційні системи, уявляють собі системи на зразок Microsoft Windows 7 або Apple Mac OS-X. Але дехто згадує і про операційні системи, що управляють устаткуванням, що забезпечує функціонування мереж. У цій статті я розповім про різних операційних системах, що використовуються в мережевих маршрутизаторах, приділивши особливу увагу широкомасштабним застосуванням.

Маршрутизатори - найважливіша частина будь-якої досить великої мережі і всього Інтернету в цілому. У маршрутизаторів добре окреслене коло обов'язків - маршрутизація пакетів. Для успішного виконання цієї роботи маршрутизаторам звичайно потрібно набагато менше апаратури, ніж потрібно домашнього комп'ютера. Приміром, маршрутизаторам не потрібні графічні можливості. Апаратне і програмне забезпечення маршрутизатора вибираються таким чином, щоб маршрутизація здійснювалася ефективно, наскільки можливо, наявність операційної системи на зразок Windows 7 на маршрутизаторі (якби це було можливо) було б марним і, швидше за все, забирало б ресурси від основної функції - від маршрутизації пакетів .

Для максимізації продуктивності маршрутизаторів часто застосовується спеціалізоване ПО, по повній використовує можливості апаратного забезпечення та виконує функції, потрібні маршрутизатора. Під спеціалізованим ПЗ в першу чергу маються на увазі операційні системи. Є багато різних маршрутизаторів, у багатьох з них - унікальні операційні системи.

CISCO

Маршрутизатори CISCO випускаються з операційними системами CISCO IOS (Internetwork Operating System). У більшої частини версій цієї ОС використовується монолітне ядро. Тобто всі функції, які потрібно запускати ОС, працюють всередині простору ядра, що дозволяє робити системні виклики для управління процесами, забезпечення паралелізму і управління пам'яттю. Проте хоча цей метод і досить простий (концептуально), і його легко прив'язати до додатків з високою доступністю, власне високу доступність це не забезпечує: якщо робота одного процесу в монолітному ядрі порушується, це може викликати збій всієї системи. Більш детальну інформацію про високу доступності можна знайти в моїй попередній статті на цю тему. В останні кілька років в CISCO працювали над зміною деяких з версій IOS з метою реалізувати переваги мікроядер, які за визначенням не є монолітними. Продукти CISCO, які поставляються з цими мікроядерний версіями IOS, націлені на ринок високої доступності. У CISCO використовується третьестороннее мікроядро, зване QNX. У мікроядер , подібних до QNX є та перевага, що багато функцій ОС діють як процеси і не поділяють той же простір пам'яті, що і ядро. Отже, якщо робота процесу порушується, то він припинить свою роботу, а інші процеси - ні, і ядро буде працювати і зможе перезапустити цей процес при необхідності.

Сisco Systems має більш ніж широкий асортимент мережевих пристроїв, маршутізаторов, пристроїв доступу. Для успішної роботи з цими пристроями необхідні знання операційної системи Internetwork Operating System (IOS). Знання її допоможе Вам не розгубитися побачивши будь-який пристрій виробництва Cisco. Нехай різниця в реалізаціях операційної системи IOS для різних пристроїв не дасть можливості налаштовувати складні специфічні можливості, але все ж загальні розуміння і стандартні функції будуть цілком до снаги.

Також можливості розібратися швидко в усьому необхідному істотно вищі. Так звана складність і заплутаність ОС IOS пов'язана насамперед з довгою історією цього продукту, т.т. система обростала рік за роком все новими функціями залишаючи всі попередні можливості а також способи управління до яких вже були привчені мережеві інженери. Тому можливість реалізації однієї і тієї ж функції в обладнанні Сisco різними способами це практична реальність.

Отже IOS володіє двома режимами роботи (користувач) і (адміністратор - привілейований користувач)

Router>

Це вид консолі користувача.

Router>?

Знак питання видасть всі доступні кореневі команди. Знак питання взагалі вкрай корисний його можна ставити також після кореневої команди щоб подивитися варіанти можливих продовжень команд. Або навіть після кількох букв щоб побачити які команди можливі з урахуванням цих букв.

Приміром

Router> re?

release renew resume

Також корисно знати що всі команди які ви вводите можливо скорочувати приміром переглянути всі доступні інтерфейси на пристрої cisco можна командою.

show interfaces

або скоротити цю команду для зручності

sh int

І так можна чинити з будь-якими командами cisco IOS які після скорочення залишають за собою однозначність у трактуванні. Щоб перейти в режим привілеїв адміністратора необхідно ввести команду enable.

Router> enable

Password:

Router #

Це вид консолі привілейованого користувача. Для початку конфігурування пристрою необхідно активувати команду configure terminal, це можливо тільки в режимі enable.

Router # configure terminal

Router (config) #

Так виглядає режим конфігурування. Вийти з режиму конфігурації можна двома командами exit і end. Вийти з привілейованого режиму - disable. enable увійти disable вийти.

Розглянемо можливості режиму config (режим конфігурації). Для конфігурації інтерфейсу необхідно його вказати командою interface та ім'я інтерфейсу наприклад ethernet0, fastEthernet1, serial1.

Router (config-if) #

Це запрошення режиму конфігурації обраного Вами інтерфейсу.

Для конфігурації лінії (line) потрібно в режимі конфігурації викликати команду line з ім'ям наприклад vty, console, tty.

Router (config-line) #

Запрошення режиму конфігурації лінії (line). Перехід в режим конфігурування маршрутизації відбувається з допомогою команди router із зазначенням протоколу маршрутизації, приклад - rip, igrp, bgp.

Router (config-router) #

Запрошення цього режиму. Найпопулярніша команда для Вас це швидше за все команда show.

Router> show?

Router # show?

В обох режимах роботи з пристроєм Cisco вона має безліч значень і підзначень, але звичайно в enable (режим привілеїв) їх значно більше. Розглянемо деякі з них.

Router # show version

Виводить величезну кількість інформації серед якої тип пристрою, версія IOS, тривалість роботи після останнього перезавантаження, всі доступні інтерфейси і об'єм пам'яті. Якщо необхідно виділити тільки певну інформацію для відображення, необхідно скористатися наступною конструкцією –

Router> show version | include uptime

Router uptime is 1 hour, 6 minutes

Або - sh ver | i uptime в скороченому варіанті.

Router # show history

Виводить на екран журнал введених команд за замовчуванням 10 останніх.

Router # show user

Повертає список всіх хто підключений до пристрою на поточний момент.

Конфігурацій пристрою є два типу Перший running-config переглянути її можна тільки в режимі enable.

Router # show running-config

Ця конфігурація зберігає всі зміни які були внесені в налаштування Cisco IOS протягом роботи з ним, і вона буде стерта при перезавантаженні.

другий startup-config.

Router # show startup-config

Це налаштування Cisco IOS з якими вона буде завантажена, воно зберігаються в пам'яті яка не залежить від електроживлення. Якщо в процесі конфігурування ви досягли тих налаштувань із якими Cisco має працювати постійно необхідно скопіювати running-config в пам'ять, яка не залежить від електроживлення.

Router # copy running-config startup-config

Якщо навпаки:

Router # copy startup-config running-config

У тому випадку, якщо потрібно повернути налаштування робочої конфігурації до тієї з якою вона може бути завантажена. Команді show running-config можна вказувати додаткові уточнення. Приклади:

Router # show running-config interface fastethernet0 / 0

Router # show running-config | redirect tftp: / / 192.168.0.7/config1.txt

Володіючи налаштованим tftp сервером, таким способом можна скопіювати працюючу конфігурацію.

Router # show running-config | exclude!

Виводить на екран всі дані крім рядків починаються з знака! (Коментар)

Налаштування інтерфейсів проводитися через режим конфігурації в режимі enable.

Router# config terminal

Router(config)#interface fastethernet0/0

Вибравши цей інтерфейс для початку включимо його.

Router (config-if) # no shutdown

За замовчуванням багато пристроїв Cisco в конфігураційному файлі відключають порти наприклад cisco 6500 серія. Тому спочатку потрібно включити порт. Опис інтерфейсу, чи коментар до інтерфейсу пишеться через команду description.

Router (config-if) # description uplink la la la

Призначення IP адреси і маски підмережі проводиться тут же

Router (config-if) # ip address 10.1.1.24 255.255.255.0

Кілька ip адрес на один інтерфейс налаштовується через secondary

Router(config-if)# ip address 192.168.30.24 255.255.255.0 secondary

Коротко базові команди:

IOS володіє двома режимами роботи користувач та адміністратор

cisco> re?

release renew resume

show interfaces - говорить сам за себе

enable - перемкнутися в режим адміністратора

disable - вийти з режиму адміністратора

configure terminal - для початку конфігурування пристрою

exit, end - вихід з режиму конфігурації

interface та ім'я інтерфейсу наприклад ethernet0, fastEthernet1, serial1 - для конфігурації інтерфейсу

line c ім'ям наприклад vty, console, tty - для конфігурації лінії

router із зазначенням протоколу маршрутизації rip, igrp, bgp - перейти в режим конфігурування маршрутизації

show version - вивід загальної інформації

show version | include uptime - вибірка певного із загального

show history - останні 10 команд

show user - хто підключений

show running-config (тільки в режимі enable) - конфігурація зберігає всі зміни які були внесені в налаштування IOS протягом роботи з ним, вона буде стерта при перезавантаженні

show startup-config - настройки IOS з якими вона буде завантажена

show running-config interface fastethernet0 / 0

show running-config | redirect tftp: / / 192.168.100.100/config_ios.txt - якщо налаштований tftp сервер, можна скопіювати працюючу конфігурацію.

show running-config | exclude! - Виводить на екран всі дані крім рядків починаються з знака! (Коментар)

copy running-config startup-config - копіювання налаштувань в постійну пам'ять, так само можна навпаки

Приклад підняття мережевого інтерфейсу:

cisco # enable - перемикаємося в режим адміністрування

cisco # config terminal - для початку конфігурування

cisco (config) # interface fastethernet0 / 0 - вибираємо інтерфейс

cisco (config-if) # no shutdown - включаємо його

cisco (config-if) # description uplink Опис інтерфейсу - описуємо інтерфейс

cisco (config-if) # ip address 10.1.1.24 255.255.255.0 - призначення IP адреси і маски

cisco (config-if) # ip address 192.168.30.24 255.255.255.0 secondary - призначення другого IP адреси одному інтерфейсу

Інсталяція офісної мережі на базі обладнання D-Link DI-624 + DWL-G520 + DWL-G510

Часто в зв'язку із переїздом офісу на нове місце постає проблема переносу локальної мережі. Враховуючи терміновість строків можке бути прийняте рішення перевести LAN на WLAN.

Для реалізації даної задачі зупинимося на маршрутизаторі DI-624та мережевих картах DWL-G520, DWL-G510(для машин, швидкість мережі для яких не грає ролі).

В складі маршрутизатора є додаткові кріплення для розташування на стіні або столі, а також півтораметровий патч-корд для первинного конфігурування маршрутизатора. В складі мережевих карт були зйомні антени та панелі для корпусів із низькою посадкою. Карти гарно екрановані, під час їх використання(навіть у кількості 2 карти в одному системному блоці) ніяких побічних шумів та електромагнітних наводок на монітор чи у звукові канали не помічено. Мобільний зв'язок також на них не впливав.

Інсталяція в системний блок не викликає запитань. Драйвери також встають без проблем. D-Link, не довіряючи конфігураційним можливостям Windows XP, застосував свою програму для налагодження параметрів мережевих карт. Закінчивши інсталяцію мережевих карт , приступаємо до конфігурування маршрутизатора.

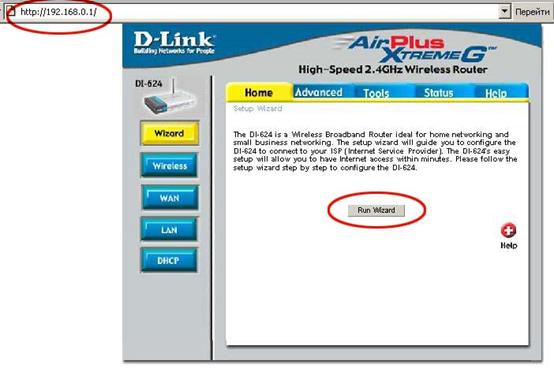

Згідно документації для DI-624, конфігурування слід розпочати із увімкнення маршрутизатора в мережеву карту на комп'ютері, користуючись патч-кордом, що йде у стандартній комплектації через порт LAN. Конфігурування маршрутизатором ведеться через веб панель, зовнішній вигляд якої після введення користувач:пароль(для неконфігурованого приладу користувач admin пароль відсутній, адреса, яка присвоєна маршрутизатору фабрично -http://192.168.0.1 ), ось такий

Є два режими конфігурування : Wizard (майстер) та ручний.

І так сам процес налагодженн маршрутизатора та мережі

Міняєм пароль на доступ до веб-панелі

При потребі вказати можливість віддаленого керування ззовні WAN внизу вказуєм адресу і порт, по якому будем слухати на запити для доступу до веб-панелі

На закладці Advanced/Perfomance змінюєм вказані нижче параметри

Preamble Type - параметр який досить сильно впливає на швидкість передачі даних в мережі - він керує розміром заголовка в пакетах, по яких коригується CRC. Для більш віддалених точок мережі Вам необхідно буде пожертвувати швидкістю в бік якості, встановивши "Long preamble".

Якщо у Вас є проблеми із завадами вашою мережею іншим - варто буде підкоригувати "Transmit Power"(потужність передавача), тільки не забудьте це зробити і на мережевих картах також.

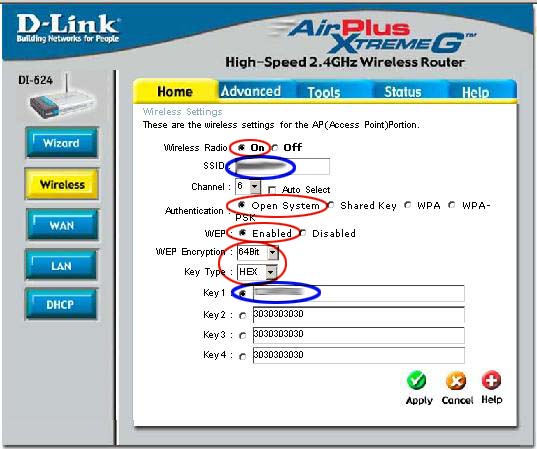

Далі заходимо в налагодження Безпровідної мережі і вибираємо тип криптування та SSID(ідентифікатор вашої мережі, унікальна назва, щось на зразок робочої групи, але нижчого рівня). Мені вдалось налагодити лише 128/64 біт і HEX ключ.

Ключ повинен точно відповідати типу і кількості символів, інакше нічого не вийде. Для швидкої зміни ключів можете вказати кілька, щоб при необхідності можна було їх міняти.

Наступне вікно відображає закладку налагодження вбудованого в маршрутизатор DHCP сервера. В моїй конфігурації я його вимкнув, налагодивши локальну мережу в діапазоні 192.168.0.x.

При використанні статичного DHCP сервера можна збільшити захист мережі, вказавши MAC адреси, які співставлятимуться тільки із певною IP адресою. Обмеживши таким чином IP пул Starting-Ending IP Adress , будь яка спроба отримати чи підмінити адресу в локальній мережі буде відкинута маршрутизатором.

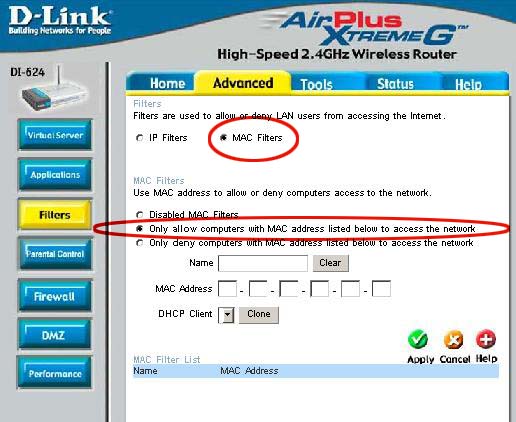

Крім того, для ще більш підвищеної безпеки втручання в Вашу мережу в даному маршрутизаторі передбачена фільтрація по MAC адресам мережевих карток клієнтів, вказавши щось на зразок цього

і забивши усі необхідні MAC адреси в список, ми отримаєм критично захищену від підміни IP адрес мережу. Існує також можливість заборонити певним MAC адресам доступу до вашої мережі. Правда в моєму випадку, при забороненому DHCP сервері Вам потрібно запастись списком усіх MAC адрес із якими ви будете проводити відповідні фільтрації

Для перегляду клієнтських MAC адрес в закладці Status/Wireless після активації вашої мережі та введення на кожному із клієнтів відповідних ключів, буде видно список усіх клієнтів і часу їхнього входу, що є досить зручним для оперування в закладці фільтрації по MAC адресам, як описано вище.

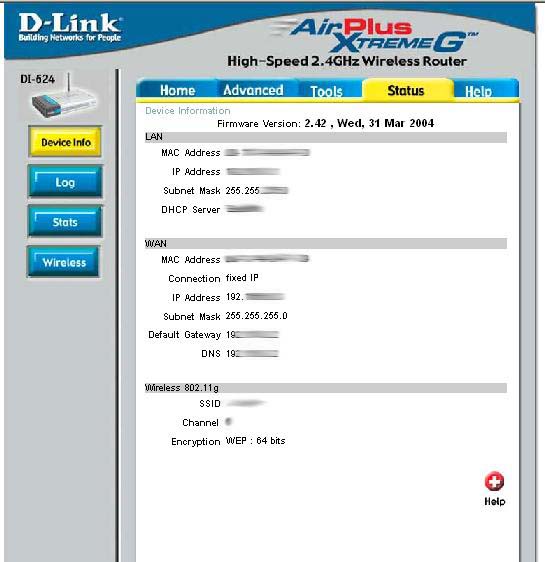

Для остаточної перевірки усіх Ваших установок існує закдладка Status/Device Info

Важливо зазначити настпні моменти:

- Під час конфігурування може виникнути ситуація, що ви заблокуєте собі доступ до маршрутизатора Firewall-ом, забудете пароль доступу, чи ще якась нестандартна ситуація, в якій Вам потрібно буде вернутись до заводських установок. Якщо у Вас все ще залишиться доступ до веб-панелі маршрутизатора, то в закладці Tools/System

Ви зможете зберегти теперішню конфігурацію маршрутизатора на диск, або скинути всі опції до заводських.

Крім того Ви можете завантажити опції з диска після певних невдалих операцій із маршрутизатором.

У разі, якщо ви втратили можливість керування маршрутизатором через помилкові установки, існує можливість відновлення фабричних установок, натиснувши і тримаючи кнопку RESET 10 секунд. Після такого перезавантаження маршрутизатор завантажить фабричні установки. Ні в якому разі не вимикайте живлення під час цієї процедури. Крім того ця процедура не спасає при невдалому завантаженні FirmWare.

Ні в якому разі не обновляйте FirmWare через WiFi мережу! Використовуйте для такої процедури лише кабельне з'єднання!

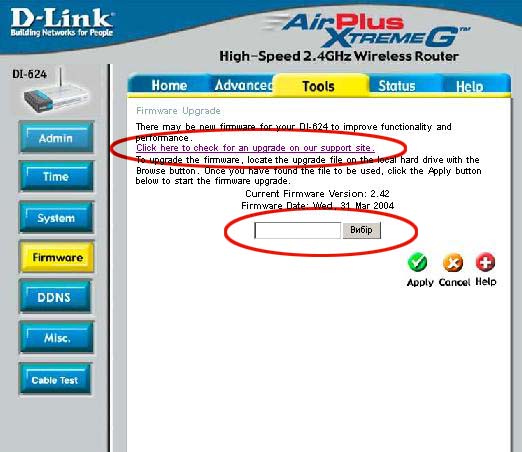

Якщо ви все ж хочете обновити FirmWare використовуйте для цього закладку Tools/Firmware

В закладці Tools/Cable Test можна перевірити роботоздатність кабельного комутатора, який вбудовано в маршрутизатор і перевірити параметри кожного із з'єднань, а також WAN з'єднання

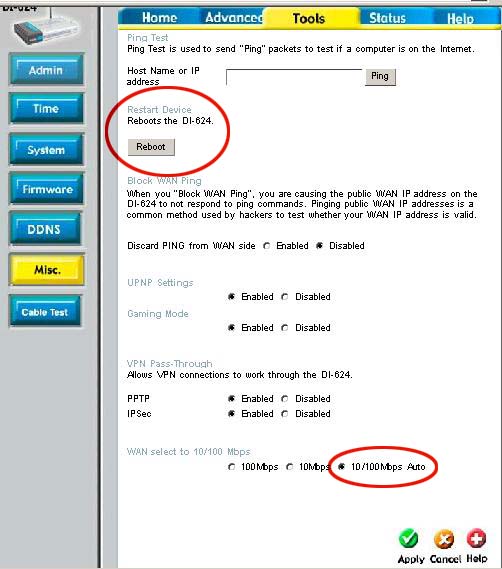

Для "гарячого" перезавантаження в закладці Tools/Misc. є відповідна функція, і крім цього є можливість вказати швидкість порта WAN, що дуже необхідно при роботі із деякими типами модемів із якими можна зустрітись при використанні маршрутизатора. Крім того, можна застрахувати себе від зовнішніх ICMP Flood атак, вимкнувши відповідну опцію. Тут же присутні опції заборони VPN крізь маршрутизатор, що може бути потрібним у разі великої і розгалуженої мережі, в якый ви зможете збільшити захист VPN каналів, обмеживши проходження їх через непотрібні сегменти.

Згідно документації на маршрутизатор, до нього можливо підключити до 2048 вузлів, щоправда потрібно враховувати, що маршрутизатор працює в режимі звичайного комутатора, а тому всі активні клієнти будуть ділити трафік між собою в рівних долях.

Дата добавления: 2015-08-20; просмотров: 1083;