Фильтрация трафика

Лекція 7. Технології міжмережних екранів

Навчальні питання

1. Функції міжмережних екранів (МЕ)

2. Особливості функціонування МЕ на різних рівнях моделі OSI

3. Схеми мережного захисту на базі МЕ

Література

1. Шаньгин В.Ф. Информационная безопасность компьютерных систем и сетей: учеб. пособие. - М. ИД "Форум"; ИНФРА-М, 2008. - 416 с.

2. Зима В.М., Молдовян А.А., Молдовян Н.А. Безопасность глобальных сетевых технологий. СПб.: БХВ-Петербург, 2001.

3. Галицкий А.В., Рябко С.Д., Шаньгин В.Ф. Защита информации в сети - анализ технологий и синтез решений. М.: ДМК Пресс, 2004.

4. Столлингс Вильям. Основы защиты сетей. Приложения и стандарты: Пер. с англ. – М.: Издательский дом "Вильямс", 2002. с.386 – 396.

Вступ

Основным сервисом безопасности ИТС является контроль доступа. Для реализации этого сервиса при межсетевом взаимодействии используют так называемый межсетевой экран.

Межсетевой экран (МЭ) — это специализированный комплекс межсетевой защиты, называемый также брандмауэром или системой firewall. МЭ позволяет разделить общую сеть на две части (или более) и реализовать набор правил, определяющих условия прохождения пакетов с данными через границу из одной части общей сети в другую. Как правило, эта граница проводится между корпоративной (локальной) сетью предприятия и глобальной сетью Internet.

Обычно МЭ защищают внутреннюю сеть предприятия от «вторжений» из глобальной сети Internet, хотя они могут использоваться и для защиты от «нападений» из корпоративной интрасети, к которой подключена локальная сеть предприятия. Технология МЭ одна из самых первых технологий защиты корпоративных сетей от внешних угроз.

Для большинства организаций установка МЭ является необходимым условием обеспечения безопасности внутренней сети.

1. Функції міжмережних екранів (МЕ)

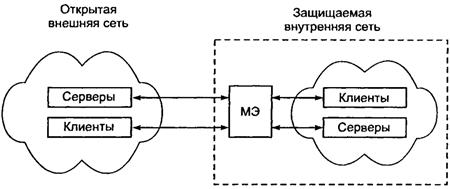

Для противодействия несанкционированному межсетевому доступу МЭ должен располагаться между защищаемой сетью организации, являющейся внутренней, и потенциально враждебной внешней сетью (рис. 1). При этом все взаимодействия между этими сетями должны осуществляться только через МЭ. Организационно МЭ входит в состав защищаемой сети.

Рис. 1. Схема подключения межсетевого экрана (МЭ)

МЭ, защищающий сразу множество узлов внутренней сети, призван решить:

- задачу ограничения доступа внешних (по отношению к защищаемой сети) пользователей к внутренним ресурсам корпоративной сети. К таким пользователям могут быть отнесены партнеры, удаленные пользователи, хакеры и даже сотрудники самой компании, пытающиеся получить доступ к серверам баз данных, защищаемых МЭ;

- задачу разграничения доступа пользователей защищаемой сети к внешним ресурсам. Решение этой задачи позволяет, например, регулировать доступ к серверам, не требующимся для выполнения служебных обязанностей.

До сих пор не существует единой общепризнанной классификации МЭ. Их можно классифицировать, например, по следующим основным признакам.

По функционированию на уровнях модели OSI:

- пакетный фильтр (экранирующий маршрутизатор — screening router);

- шлюз сеансового уровня (экранирующий транспорт);

- прикладной шлюз (application gateway);

- шлюз экспертного уровня (stateful inspection firewall).

По используемой технологии:

- контроль состояния протокола (stateful inspection);

- на основе модулей посредников (proxy).

По исполнению:

- аппаратно-программный;

- программный.

По схеме подключения:

- схема единой защиты сети;

- схема с защищаемым закрытым и не защищаемым открытым сегментами сети;

- схема с раздельной защитой закрытого и открытого сегментов сети.

Фильтрация трафика

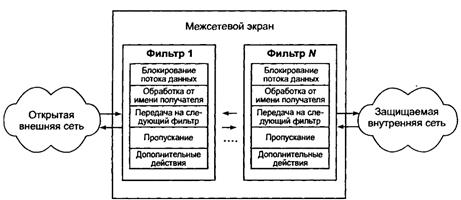

Фильтрация информационных потоков состоит в их выборочном пропускании через экран, возможно, с выполнением некоторых преобразований. Фильтрация осуществляется на основе набора предварительно загруженных в МЭ правил, соответствующих принятой политике безопасности. Поэтому МЭ удобно представлять как последовательность фильтров, обрабатывающих информационный поток (рис. 2).

Рис. 2. Структура межсетевого экрана

Каждый из фильтров предназначен для интерпретации отдельных правил фильтрации путем:

1) анализа информации по заданным в интерпретируемых правилах критериям, например по адресам получателя и отправителя или по типу приложения, для которого эта информация предназначена;

2) принятия на основе интерпретируемых правил одного из следующих решений:

- не пропустить данные;

- обработать данные от имени получателя и возвратить результат отправителю;

- передать данные на следующий фильтр для продолжения анализа;

- пропустить данные, игнорируя следующие фильтры.

Правила фильтрации могут задавать и дополнительные действия, которые относятся к функциям посредничества, например преобразование данных, регистрация событий и др. Соответственно правила фильтрации определяют перечень условий, по которым осуществляется:

- разрешение или запрещение дальнейшей передачи данных;

- выполнение дополнительных защитных функций.

В качестве критериев анализа информационного потока могут использоваться следующие параметры:

- служебные поля пакетов сообщений, содержащие сетевые адреса, идентификаторы, адреса интерфейсов, номера портов и другие значимые данные;

- непосредственное содержимое пакетов сообщений, проверяемое, например, на наличие компьютерных вирусов;

- внешние характеристики потока информации, например, временные, частотные характеристики, объем данных и т. д.

Используемые критерии анализа зависят от уровней модели OSI, на которых осуществляется фильтрация. В общем случае, чем выше уровень модели OSI, на котором МЭ фильтрует пакеты, тем выше и обеспечиваемый им уровень защиты.

Дата добавления: 2015-08-11; просмотров: 1696;