Тема 10. Защита информации.

Информационная безопасность и ее составляющие. Методы защиты информации. Организационные меры защиты информации. Антивирусные средства. Классификация и характеристики компьютерных вирусов. Методы защиты от компьютерных вирусов.

Под информационной безопасностью понимается защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести неприемлемый ущерб субъектам информационных отношений, в том числе владельцам и пользователям информации и поддерживающей инфраструктуры.

Защитаинформации - это комплекс мероприятий, направленных на обеспечение информационной безопасности.

Информационнаябезопасность - многогранная, можно даже сказать, многомерная область деятельности, в которой успех может принести только систематический, комплексный подход.

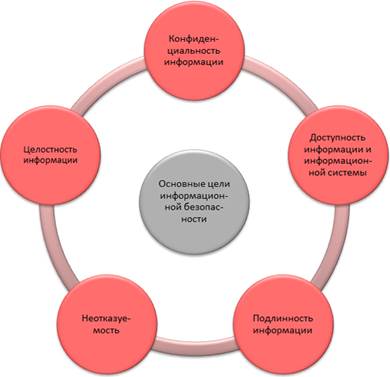

Спектр интересов субъектов, связанных с использованием информационных систем, можно разделить на следующие категории: обеспечение доступности, целостности и конфиденциальности информационных ресурсов и поддерживающей инфраструктуры.

Обеспечение информационной безопасности КС является непрерывным процессом, целенаправленно проводимым на всех этапах ее жизненного цикла с комплексным применением всех имеющихся методов и средств.

Существующие методы и средства защиты информации можно подразделить на четыре основные группы:

• методы и средства организационной защиты информации;

• методы и средства инженерно-технической защиты информации;

• криптографические методы и средства защиты информации;

• программно-аппаратные методы и средства защиты информации.

Организационные методы защиты информации включают меры, мероприятия и действия, которые должны осуществлять должностные лица в процессе создания и эксплуатации компьютерной системы (КС) для обеспечения заданного уровня безопасности информации. Организационные методы защиты информации тесно связаны с правовым регулированием в области безопасности информации, В соответствии с законами и нормативными актами в министерствах, ведомствах, на предприятиях (независимо от форм собственности) для защиты информации создаются специальные службы безопасности (на практике они могут называться и иначе). Эти службы подчиняются, как правило, руководству учреждения. Руководители служб организуют создание и функционирование систем защиты информации. На организационном уровне решаются следующие задачи обеспечения безопасности информации в КС:

* организация работ по разработке системы защиты информации;

* ограничение доступа на объект и к ресурсам КС;

* разграничение доступа к ресурсам КС;

* планирование мероприятий;

* разработка документации;

* воспитание и обучение обслуживающего персонала и пользователей;

* сертификация средств защиты информации;

* лицензирование деятельности по защите информации;

* аттестация объектов защиты;

* совершенствование системы защиты информации;

* оценка эффективности функционирования системы защиты информации;

* контроль выполнения установленных правил работы в КС.

Организационные методы являются стержнем комплексной системы зашиты информации в КС. Только с помощью этих методов возможно объединение на правовой основе технических, программных и криптографических средств защиты информации в единую комплексную систему. Конкретные организационные методы защиты информации будут приводиться при рассмотрении парирования угроз безопасности информации.

Одной из основных угроз на сегодняшний день компьютерным системам являются компьютерныевирусы — это разновидность самовоспроизводящихся компьютерных программ, которые распространяются, внедряя себя в исполняемый код других программ или в документы специального формата, содержащие макрокоманды, такие, как MS Word и Excel. Многие вирусы вредят данным на заражённых компьютерах, хотя иногда их единственной целью является лишь заражение как можно большего количества компьютеров. К компьютерным вирусам причисляют все вредоносные программы, такие как сетевые и файловые черви, троянские кони, программы-шпионы.

В настоящее время не существует единой системы классификации и именования вирусов (хотя попытка создать стандарт была предпринята на встрече CARO в 1991 году). Принято разделять вирусы по поражаемым объектам (файловые вирусы, загрузочные вирусы, скриптовые вирусы, сетевые черви), по поражаемым операционным системам и платформам (DOS, Windows, Unix, Linux, Java и другие), по технологиям, используемым вирусом (полиморфные вирусы, стелс-вирусы), по языку на котором написан вирус (ассемблер, высокоуровневый язык программирования, скриптовый язык и др.).

Сейчас основной канал распространения вирусов — это электронная почта. Так же распространена рассылка ссылок на фото, музыку либо программы, в действительности являющиеся вирусами, по ICQ и другим IM, и по электронной почте. Возможно так же заражение через странички Интернет. В этом случае используются уязвимости ПО установленного на компьютере пользователя, либо уязвимости в ПО владельца сайта (это опаснее всего, так как заражению подвергаются добропорядочные сайты с большим потоком посетителей). Хакеры и спамеры используют зараженные компьютеры пользователей для рассылки спама или DDoS-атак.

Массовое распространение вирусов, серьезность последствий их воздействия на ресурсы КС вызвали необходимость разработки и использования специальных антивирусных средств и методов их применения. Антивирусные средства применяются для решения следующих задач:

* обнаружение вирусов в КС;

* блокирование работы программ-вирусов;

* устранение последствий воздействия вирусов.

Обнаружение вирусов желательно осуществлять на стадии их внедрения или, по крайней мере, до начала осуществления деструктивных функций вирусов. Необходимо отметить, что не существует антивирусных средств, гарантирующих обнаружение всех возможных вирусов.

При обнаружении вируса необходимо сразу же прекратить работу программы-вируса, чтобы минимизировать ущерб от его воздействия на систему.

Устранение последствий воздействия вирусов ведется в двух направлениях:

* удаление вирусов;

* восстановление (при необходимости) файлов, областей памяти.

Восстановление системы зависит от типа вируса, а также от момента времени обнаружения вируса по отношению к началу Деструктивных действий. Восстановление информации без использования дублирующей информации может быть невыполнимым, если вирусы при внедрении не сохраняют информацию, на место которой они помещаются в память, а также, если деструктивные действия уже начались, и они предусматривают изменения информации.

Для борьбы с вирусами используются программные и аппаратно-программные средства, которые применяются в определенной последовательности и комбинации, образуя методы борьбы с вирусами. Можно выделить методы обнаружения вирусов и методы удаления вирусов.

Целостность информации — предполагает отсутствие модификации, изменения или уничтожения информации.

Конфиденциальность информации — это защита информации от несанкционированного доступа.

Доступность (отсутствие потери информации) — это доступность информации со стороны всех заинтересованных лиц, которые имеют право на эту информацию.

Угроза информации — это потенциально возможное событие, которое приводит к последствиям нарушения целостности, доступности и конфиденциальности информации.

Нарушение безопасности — называется реализация данной угрозы безопасности.

Угроза безопасности объективная и субъективная.

Объективная угроза — не зависящая от человека.

Субъективная угроза — преднамеренная и не преднамеренная.

Не преднамеренные субъективные (искусственные) угрозы.

1. Искусственные, не умышленные действия людей, персонала, которые приводят к частичному или полному выводу компьютерных систем из строя.

2. Не правомерное использование оборудования или изменения режимов работ этого оборудования.

3. Не умышленная порча носителей информации.

4. Запуск технологически не правомочных программ (не лицензионных программ).

5. Это не легальное использование не учтённых программ (не лицензионное оборудование).

6. Заражение ПК или системы вирусами.

7. Не осторожное разглашение конфиденциальной информации, делающей её общедоступной для не санкционированного круга пользователей.

8. Нарушение атрибутов, правил, разграничений и т.д.

9. Это изначально не правильное проектирование архитектуры системы, в которую заранее заложены «люки», «лазы» и «дырки» для постороннего нарушителя. Игнорирование посторонних нарушений.

10. Вход в компьютерную систему в обход установленных правил.

11. Не компетентность в использовании КС и установление правил разграничения доступа.

12. Это ошибочная пересылка данных по не санкционированному адресу абонента.

13. Ввод ошибочных данных.

14. Не умышленное повреждение каналов передачи данных.

Основные преднамеренные искусственные угрозы.

1. Физическое разрушение системы.

2. Вывод из строя обеспечивающих систему.

3. Дезорганизация компьютерной или вычислительной системы.

4. Внедрение в число персонала «заинтересованного» человека.

5. Преднамеренная искусственная угроза: шантаж, угроза персонала компьютерной системы.

6. Применение средств технических разведок:

· Фотографирование, подслушивание и т.д.

7. Перехват побочных электромагнитных излучений и наводок (ПЭМИН).

8. Перехват передаваемых данных по каналу связи и т.д.

9. Хищение носителей информации.

10. Не законное получение правил и атрибутов разграничения доступа (паролей, логинов и т.д.).

11. Не законное использование терминалов законных пользователей с целью проникновения в систему под именем санкционированного пользователя.

12. Вскрытие шифров криптозащиты санкционированных пользователей.

13. Внедрение закладок типа «троянских коней», «жучков», «ловушек» и т.д. с целью внедрения не декларированного программного обеспечения санкционированных пользователей.

14. Не законное подключение к линиям передачи данных с целью работы между строк, выдавая себя за законного пользователя.

Классификация каналов проникновения в систему.

· Косвенные.

· Прямые.

Косвенные каналы — не требуют проникновения на «охраняемый» объект и предусматривают применение аппаратного вмешательства и съём информации с элементов системы.

Прямые каналы — предусматривают наличие «закладки» и т.д. внутри выделенного помещения или элемента.

Методы, способы защиты информации.

Подразделяются:

· Программные.

· Аппаратные.

· Программно-аппаратные.

· Физические.

· Правовые.

· Организационные.

1. Правовые меры обеспечения информационной безопасности. Это действующие в конкретной стране законы и законодательные акты, которые регламентируют правила общения с информацией и её защиты.

2. Морально-этические — те правила и те требования, которые действуют в данной организации, обеспечивающие не формальными методами требования информационной безопасности.

3. Организационные — меры, способы и формы организационного характера, которые регламентируют деятельность персонала, порядок взаимодействия пользователя с системой. В максимальной степени ослабить угрозы информационной безопасности.

Организационные меры включают в себя:

1. Меры при проектировании, строительстве, эксплуатации и вывода из строя (демонтаж).

2. Мероприятия по разработке политики безопасности системы.

3. Мероприятия по подбору и выбору персонала системы.

4. Организация учёта, хранения и уничтожения носителей информации.

5. Разработка мероприятий и разграничение правил разграничения доступа.

6. Разработка правил явного или скрытого контроля за работой пользователя.

7. Мероприятия при разработке ремонте обеспечивающего оборудования.

Криптографические основы защиты информации.

Методы защиты информации.

Криптографы — кодируют.

Криптоаналитики — расшифровывают.

Место и роль криптографии в системе безопасности:

· Целостность.

· Конфиденциальность.

· Доступность.

Место криптографии в обеспечении конфиденциальности информации, а именно, защита информации от не санкционированного пользователя.

Шифр — это взаимно обратное преобразование, заключающееся в шифровании текста (исходного открытого текста), передачи по открытым каналам связи и его расшифровки.

Принципиально существует две системы шифрования:

· Симметричная система шифрования.

· Ассиметричная система шифрования.

Симметричная система шифрования.

Симметричная система шифрования — эта система, которая для зашифрования и расшифрования применяет один и тот же ключ.

Ключ — это сменный элемент шифра, который позволяет шифровать и расшифровать переданный исходный текст.

Достоинства:

· Простота.

· Низкие вычислительные мощности.

Недостатки:

· Должен быть там и там.

Асимметричная система шифрования.

Шифруют с помощью открытого ключа B партнёра, передавая по открытым каналам связи. Только пользователь закрытого ключа B может расшифровать.

В основе асимметричного шифрования:

1. Необратимая функция вида y = F(x), где:

F — алгоритм шифрования.

x — сообщение.

Необратимая функция называется функция вида y = F(x), которая удовлетворяет двум условиям:

· По любому аргументу x мы можем вычислить значение y.

· x = F—1(y) инвертировать x с вычислительной точки зрения не возможно.

2. Функция с секретом вида y = Fk(x), где:

k — секрет.

Эта функция отвечает следующим условиям:

· По известному x при любом k легко вычисляется функция y.

· При известном k и известному y по значению x = F—1k(y).

· При неизвестном k мы не в коем случае не можем инвертировать (восстановить) эту функцию.

Третий способ шифрования.

Смешанный метод шифрования — это когда ключ шифруется асимметричным методом и передаётся партнёру, а исходный общей информацией передаётся симметричным методом шифрования.

Хэш-функция.

В основе электронно-цифровой подписи (ЭЦП) лежит понятие хэш-функции

вида S = H(k, T), где:

S — ЭЦП, k — ключ, T — текст.

Называется функция, которая удовлетворяет следующим условиям:

Исходный текст может быть безграничен.

Функция S должна иметь фиксированный размер.

При наличии известного значения k эта функция легко восстанавливается T = H—1(S, k) при неизвестном k это невозможно.

Алгоритм подписи ЭЦП.

1. Исходный текст сжимается с помощью хэш-функции фиксированное число бит.

2. Исходный текст шифруется методом асимметричного шифрования, причём в качестве метода шифрования используется свой ключ и открывается партнёру.

3. Партнёр или на обратной стороне с помощью своего открытого ключа расшифровывает исходный текст, проверяет дополнительную цепочку бит при совпадении проверенной вычисленной ЭЦП и посланной, сообщение считается достоверным, не искажённым.

Литература: [3], с. 5-19; [5], с. 135-156.

Дата добавления: 2015-08-08; просмотров: 3112;