Системная методология информационной безопасности

1.1 Основные понятия и терминология (подраздел заимствован из [9])

Ученые, анализируя тот или иной отрезок истории развития человеческого общества, присваивают ему краткое наименование, в основе которого лежит наиболее характерное свойство, присущее именно данному отрезку истории. Известны различные классификации, например, по технологическим признакам. Если следовать технологической классификации, то сегодня человечество переходит от индустриального общества к информационному. Информация из абстрактного "знания" превращается в материальную силу. Информационные технологии коренным образом изменили облик материального производства, позволили экономить материальные ресурсы, создали новые приборы и системы, в буквальном смысле изменили наши представления о времени и пространстве.

Однако широкое внедрение в жизнь информационных технологий, управляющих жизненно важными процессами, к сожалению, сделало их достаточно уязвимыми со стороны естественных воздействий среды и искусственных воздействий со стороны человека. Возникла проблема обеспечения безопасности информационных систем.

Рассмотрим основные понятия и термины науки о защите информации. Под информацией будем понимать сведения о лицах, предметах, фактах, событиях, явлениях и процессах. Информация может существовать в виде бумажного документа, физических полей и сигналов (электромагнитных, акустических, тепловых и т.д.), биологических полей (память человека) и в других видах. В дальнейшем будем рассматривать информацию в документированной (на бумаге, дискете и т. д.) форме и в форме физических полей (радиосигналы, акустические сигналы и т.д.). Среду, в которой информация создается, передается, обрабатывается или хранится, будем называть информационным объектом (ИО).

Под безопасностью ИО понимается его защищенность от случайного или преднамеренного вмешательства в нормальный процесс его функционирования. Природа воздействия на ИО будет рассмотрена далее. Все воздействия, нарушающие нормальный процесс функционирования ИО, могут привести к последствиям (ущербу) трех видов: нарушению конфиденциальности, целостности, доступности.

Нарушение конфиденциальности — нарушение свойства информации быть известной только определенным субъектам.

Нарушение целостности — несанкционированное изменение, искажение, уничтожение информации.

Нарушение доступности (отказ в обслуживании) — нарушаются доступ к информации, работоспособность объекта, доступ в который получил злоумышленник.

В отличие от разрешенного (санкционированного) доступа к информации в результате преднамеренных действий злоумышленник получает несанкционированный доступ. Суть несанкционированного доступа состоит в получении нарушителем доступа к объекту в нарушение установленных правил.

Под угрозой информационной безопасности объекта будем понимать возможные воздействия на него, приводящие к ущербу. Другие определения угроз даны в презентации «Угрозы и уязвимости». Некоторое свойство объекта, делающее возможным возникновение и реализацию угрозы, будем называть уязвимостью. Другие определения уязвимости даны в презентации «Угрозы и уязвимости». Действие злоумышленника, заключающееся в поиске и использовании той или иной уязвимости, будем называтьатакой. Целью защиты информационного объекта является противодействие угрозам безопасности.

Защищенный информационный объект — это объект со средствами защиты, которые успешно и эффективно противостоят угрозам безопасности.

Комплексная защита ИО — совокупность методов и средств (правовых, организационных, физических, технических, программных).

Политика безопасности — совокупность норм, правил, рекомендаций, регламентирующих работу средств защиты ИО от заданного множества угроз безопасности.

1.2 Задачи в сфере обеспечения информационной безопасности

Основные задачи изложены в Законе об информации, информатизации и защите информации, выдержки из которого даны в [1]. Это

1.2.1 Предотвращение утечки, хищения, утраты, искажения, подделки, несанкционированных действий по уничтожению, модификации, копированию, блокированию документированной информации и иных форм незаконного вмешательства в информационные системы;

1.2.2 Сохранение полноты, точности, целостности документированной информации, возможности управления процессом обработки и пользования в соответствии с условиями, установленными собственником этой информации или уполномоченным им лицом;

1.2.3 Обеспечение прав физических и юридических лиц на сохранение конфиденциальности документированной информации о них, накапливаемой в информационных системах;

1.2.4 Защита прав субъектов в сфере информатизации;

1.2.5 Сохранение секретности, конфиденциальности документированной информации в соответствии с правилами, определенными настоящим Законом об информатизации и иными законодательными актами.

Для достижения поставленных задач необходимы

1.2.6 Разработка и внедрение механизмов реализации правовых норм, регулирующих отношения в информационной сфере, а также подготовка, реализация и уточнение концепции правового обеспечения информационной безопасности РБ;

1.2.7 Принятие и реализация общегосударственных программ, предусматривающих формирование общедоступных архивов информационных ресурсов органов государственной власти и местных органов управления, повышение правовой культуры и компьютерной грамотности граждан, развитие инфраструктуры единого информационного пространства Беларуси, создание безопасных информационных технологий для систем, используемых в процессе реализации жизненно важных функций общества и государства, пресечение компьютерной преступности, создание информационно-телекоммуникационной системы специального назначения в интересах органов государственной власти и местных органов управления, обеспечение технологической независимости страны в области создания и эксплуатации информационно-телекоммуникационных систем оборонного назначения;

1.2.8 Развитие системы подготовки кадров, используемых в области обеспечения информационной безопасности РБ;

1.2.9 Гармонизация отечественных стандартов в области информатизации и обеспечения информационной безопасности автоматизированных систем управления, информационных и телекоммуникационных систем общего и специального назначения.

1.3 Охраняемые сведения и демаскирующие признаки

В Законе об информатизации указано, что собственник информационной системы или уполномоченные им лица обязаны обеспечить уровень защиты документированной информации в соответствии с требованиями Закона и иных актов законодательства. Информационные ресурсы, имеющие государственное значение, должны обрабатываться только в системах, обеспеченных защитой, необходимый уровень которой подтвержден сертификатом соответствия. Защита другой документированной информации устанавливается в порядке, предусмотренном ее собственником или собственником информационной системы. Собственник или владелец информационной системы обязан сообщать собственнику информационных ресурсов обо всех фактах нарушения защиты информации

государственные секреты;

В вышеназванном аспекте к охраняемым (защищаемым) сведениям относятся:

1.3.1 Государственные секреты (сведения, составляющие государственные секреты) — сведения, отнесенные в установленном порядке к государственным секретам, защищаемые государством в соответствии с Законом «О государственных секретах» (см. лекцию 2) и другими актами законодательства Республики Беларусь, а также служебная информация ограниченного распространения. Государственные секреты являются собственностью Республики Беларусь (см. Закон РБ "О государственных секретах"). Государственные секреты Республики Беларусь подразделяются на две категории: государственная тайна и служебная тайна.

Государственная тайна (сведения, составляющие государственную тайну) — сведения, в результате разглашения или утраты которых могут наступить тяжкие последствия для национальной безопасности Республики Беларусь (статья 16 Закона РБ "О государственных секретах").

Служебная тайна — сведения, в результате разглашения или утраты которых может быть причинен существенный вред национальной безопасности Республики Беларусь. Служебная тайна может являться составной частью государственной тайны, не раскрывая ее в целом.

Служебная информация ограниченного распространения - сведения, распространение которых в соответствии с действующим законодательством РБ организации считают нежелательными в интересах своей деятельности (см. Постановление Совета Министров "О служебной информации ограниченного распространения»). На документах, содержащих такую информацию, проставляется гриф "Для служебного пользования". В постановлении приводится перечень сведений ограниченного распространения:

— мобилизационные вопросы;

— наука и техника;

— оборона и государственная безопасность;

— правоохранительная деятельность.

1.3.2 Коммерческая информация

1.3.3 Персональная информация.

Все перечисленные сведения уязвимы и могут быть подвергнуты атаке злоумышленников. Демаскирующие признаки таких атак рассмотрим более подробно на примере защищаемой коммерческой и персональной информации. В условиях глобальной информатизации общества на основе создания и совершенствования новых информационных технологий, единых локальных вычислительных сетей (ЛВС) предприятия и телекоммуникационных мегасетей (типа Internet), к которым подключены рядовые «юзеры», злоумышленники пытаются маскировать свою атаку на чужую коммерческую и персональную информацию.

Демаскирующими признаками атак злоумышленников являются: а) повтор определенных событий; б) неправильные или несоответствующие текущей ситуации команды; в) признаки работы средств анализа уязвимостей; г) несоответствующие параметры сетевого трафика; д) непредвиденные атрибуты; е) необъяснимые проблемы.

Повтор определенных событий. Злоумышленник, пытаясь осуществить несанкционированное проникновение, вынужден совершать определенные действия несколько раз, т.к. с одного раза он не достигает своей цели. Например, подбор пароля при аутентификации; сканирование портов с целью обнаружения открытых из них и т.д.

Неправильные или несоответствующие текущей ситуации команды. Обычно это обнаружение неправильных запросов или ответов, ожидаемых от автоматизированных процессов и программ. Например, в процессе аутентификации почтовых клиентов системы вместо традиционных процедур вдруг обнаружены иные команды. При анализе оказалось, что Злоумышленник пытался получить доступ к файлу паролей почтового шлюза.

Признаки работы средств анализа уязвимостей. Имеется ряд средств автоматизированного анализа уязвимостей сети: nmap, Internet Scanner и др., которые в определенном порядке обращаются к различным портам с очень небольшим интервалом времени. Такие обращения являются признаками атак.

Несоответствующие параметры сетевого трафика. Примеры несоответствующихпараметров входного и выходного трафика: 1) в ЛВС приходят из внешней сети пакеты, имеющие адреса источника, соответствующие диапазону адресов внутренней сети. 2. Из ЛВС выходят пакеты с адресом источника, находящегося во внешней сети. 3. Адрес источника запрещен, адрес источника и получателя совпадают. 4. Некорректные значения параметров различных полей сетевых пакетов (взаимоисключающие флаги). 5. Аномалии сетевого трафика (параметры сетевого трафика отличатся от традиционных: коэффициент загрузки, размер пакета, среднее число фрагментированных пакетов, использование нетипичного протокола).

Непредвиденные атрибуты. Их признаками являются: 1) отклонения от типового профиля запросов пользователей, отклонения от их типовых действий, 2) нетипичные время и дата – например, работа в нерабочее время, в выходные, в отпуске – это тоже признак непредвиденных атрибутов, 3) нетипичное местоположение пользователя, нетипичные запросы сервисов и услуг.

Необъяснимые проблемы. Проблемы с программным и аппаратным обеспечением, с системными ресурсами, с производительностью.

1.4 Угрозы информационной безопасности и их классификация по виду, происхождению, источникам и характеру возникновения

Определение – п. 1.1. К настоящему времени известно большое количество угроз. Приведем их классификацию по различным классификационным признакам [1]:

По виду:

— физической и логической целостности (уничтожение или искажение информации);

— конфиденциальности (несанкционированное получение);

— доступности (работоспособности);

— права собственности;

По происхождению:

— случайные (отказы, сбои, ошибки, стихийные явления);

— преднамеренные (злоумышленные действия людей);

По источникам:

— люди (персонал, посторонние);

— технические устройства;

— модели, алгоритмы, программы;

— внешняя среда (состояние атмосферы, побочные шумы, сигналы и наводки).

Рассмотрим более подробно перечисленные угрозы.

Случайные угрозы обусловлены недостаточной надежностью аппаратуры и программных продуктов, недопустимым уровнем внешних воздействий, ошибками персонала. Методы оценки воздействия этих угроз рассматриваются в других дисциплинах (теории надежности, программировании, инженерной психологии и т. д.).

Преднамеренные угрозы связаны с действиями людей (работники спецслужб, самого объекта, хакеры). Огромное количество разнообразных информационных объектов делает бессмысленным перечисление всех возможных угроз для информационной безопасности, поэтому в дальнейшем при изучении того или иного раздела мы будем рассматривать основные угрозы для конкретных объектов. Например, для несанкционированного доступа к информации вычислительной системы злоумышленник может воспользоваться:

— штатными каналами доступа, если нет никаких мер защиты;

— через терминалы пользователей;

— через терминал администратора системы;

— через удаленные терминалы,

или нештатными каналами доступа:

— побочное электромагнитное излучение информации с аппаратуры системы;

— побочные наводки информации по сети электропитания и заземления;

— побочные наводки информации на вспомогательных коммуникациях;

— подключение к внешним каналам связи.

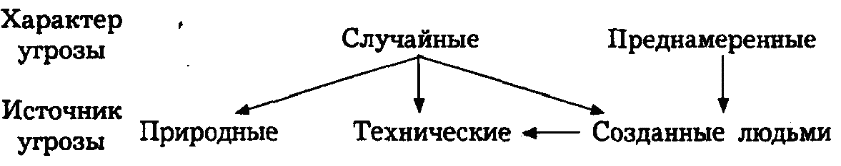

Несколько отличается от классификации [1] популярная в литературе общая классификация угроз в зависимости от их источника и происхождения, показанная на рис. 1.1 и более подробная, приведенная в в табл. 1.1

Рис. 1.1 – Возможная общая классификация угроз безопасности

Таблица 1.1 – Возможная подробная классификация угроз информационной безопасности в зависимости от их источника и происхождения

| Природные угрозы (1) | Угрозы техногенного характера (2) | Угрозы, созданные людьми (3) |

| 1.1. Стихий-ные бедствия 1.2. Магнит-ные бури 1.3. Радио-активные излучения и осадки 1.4. Другие угрозы | 2.1. Сбои в работе КС, вызванные отключением или колебанием электропитания или другими средствами функционирования КС 2.2. Отказы и сбои КС вследствие её ненадёжности 2.3. Электромагнитные излучения и наводки 2.4. Утечки через каналы связи – электрические, акустические, оптические и др. 2.5. Другие угрозы | 3.1. Непреднамеренные действия: 3.1.1. Обслуживающего персонала 3.1.2. Пользователей 3.1.3. Архивной службы 3.1.4. Службы безопасности 3.1.5. Управленческого персонала 3.1.6. Других людей 3.2. Преднамеренные действия: 3.2.1–3.2.5. Лиц по пунктам 3.1.1–3.1.5. 3.2.6. Хакерские атаки 3.2.7. Другие угрозы |

Другие виды классификации будут рассмотрены на практическом занятии. Ни одна из классификаций не свободна от недостатков.

1.5 Классификация методов защиты информации, в том числе по характеру проводимых мероприятий

Здесь также возможны различные виды классификаций по различным классификационным признакам. Рассмотрим классификацию из [1].

Все методы защиты информации по характеру проводимых действий можно разделить на:

— законодательные (правовые);

— организационные;

— технические;

— комплексные.

Для обеспечения защиты объектов информационной безопасности должны быть соответствующие правовые акты, устанавливающие порядок защиты и ответственность за его нарушение. Законы должны давать ответы на следующие вопросы: что такое информация, кому она принадлежит, как может с ней поступать собственник, что является посягательством на его права, как он имеет право защищаться, какую ответственность несет нарушитель прав собственника информации.

Установленные в законах нормы реализуются через комплекс организационных мер, проводимых прежде всего государством, ответственным за выполнение законов, и собственниками информации. К таким мерам относятся издание подзаконных актов, регулирующих конкретные вопросы по защите информации (положения, инструкции, стандарты и т. д.), и государственное регулирование сферы через систему лицензирования, сертификации, аттестации.

Поскольку в настоящее время основное количество информации генерируется, обрабатывается, передается и хранится с помощью технических средств, то для конкретной ее защиты в информационных объектах необходимы технические устройства. В силу многообразия технических средств нападения приходится использовать обширный арсенал технических средств защиты. Наибольший положительный эффект достигается в том случае, когда все перечисленные способы применяются совместно, т.е. комплексно.

Дата добавления: 2016-10-17; просмотров: 2034;