Функциональная схема программно-аппаратного контроля

Пример реализации схемы программно-аппаратной защиты приведен на рис. 38.2.

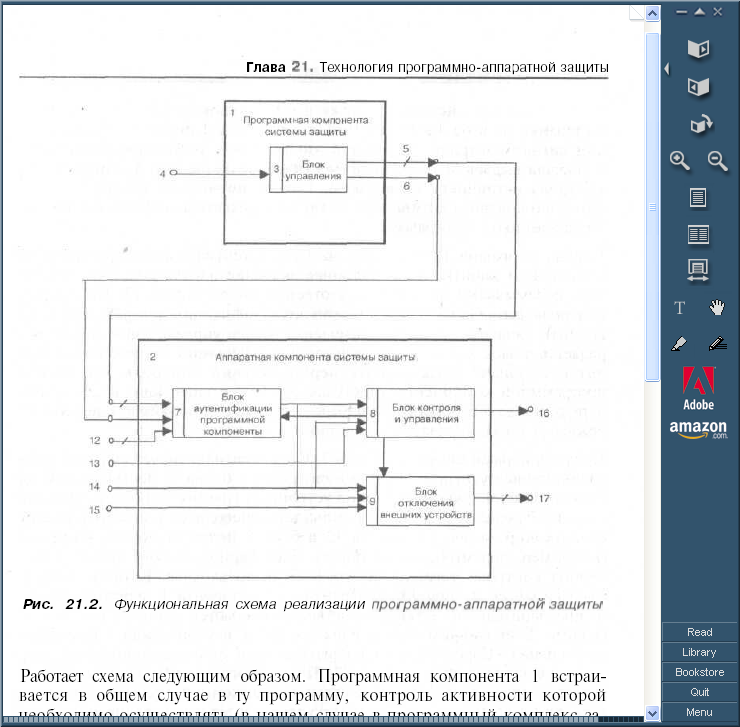

На схеме использованы следующие обозначения: программная компонента системы защиты 1, аппаратная компонента системы защиты 2. При этом, программная компонента системы защиты 1 содержит блок управления 3, аппаратная компонента системы защиты 2 содержит блок аутентификации программной компоненты 7, блок контроля и управления 8, блок отключения внешних устройств 9.

Рис. 38.2. Функциональная схема реализации программно-аппаратной защиты

Работает схема следующим образом. Программная компонента 1 встраивается в общем случае в ту программу, контроль активности которой необходимо осуществлять (в нашем случае в программный комплекс защиты информации). Аппаратная компонента системы 2 реализуется на плате, встраиваемой в свободный слот компьютера. При этом крышка компьютера должна быть надежно закрыта, а компьютер опечатан во избежание удаления платы из слота.

Питающее напряжение на все внешние носители (дисковод, CD-ROM), кроме винчестера, подаются на данные устройства с соответствующего выхода 17 аппаратной компоненты 2, куда оно подается со входа 15. В функции блока отключения внешних устройств 9 входит обеспечение возможности загрузки системы с того носителя, где располагается контролируемая программа — программная компонента 1 (винчестер). Остальные внешние устройства в исходном состоянии отключены. При включении системы, а также в нормальном режиме ее функционирования на вход 4 программной компоненты 1 подается периодический сигнал контроля активности, по которому устройство управления 3 сначала выдает М-разрядный код (пароль) на выходы 5, затем сигнал контроля активности и а выход 6. Пароль необходим для того, чтобы функцию контроля активности не могла перехватить подставленная злоумышленником программа.

Пароль со входов 10 поступает на блок аутентификации программной компоненты защиты, куда эталонное значение пароля подается (например, перемычками на плате) с соответствующих входов 12. По сигналу контроля активности осуществляется аутентификация программной компоненты защиты и при положительном исходе управляющий сигнал передается в блок контроля и управления 8. В функции данного блока входит следующее: осуществлять периодический контроль активности программной компоненты (поступления от нее сигналов); в случае обнаружения дезактивации программы — перевод компьютера в нерабочий режим, а также управление внешними устройствами.

Получив первый сигнал от блока 7, блок 8 сигнализирует ему, что контроль прошел успешно. Этим же сигналом с блока 7, поступающим на блок 9, разблокируются внешние устройства (на них с соответствующих входов 17 подается питание), компьютер переводится в штатный режим функционирования. Со входов 13 в блок 8 подается период контроля (например, перемычками на плате). Этот период должен превосходить период контроля активности, задаваемый со входа 4. Если за период, задаваемый со входов 13, программная компонента 1 передала сигнал (с предварительной аутентификацией), компьютер остается в штатном режиме. В противном случае блок контроля и управления 8 формируется сигнал «Сброс (Reset)»- на выходе 16 и одновременно размыкает внешние устройства с выхода 17. После этого компьютер может быть включен лишь посредством загрузки операционной системы с винчестера, при условии, что одновременно загружается и контролируемая программная компонента защиты, в противном случае опять будет выработан сигнал сброса. Входным сигналом «Сброс (Reset)» система переводится в исходное состояние.

С учетом сказанного можем сделать вывод, что преимуществом реализации рассмотренной технологии программно-аппаратной защиты является то, что противодействие оказывается всей совокупности угроз (как угрозе загрузки системы без ПО системы защиты, так и угрозе перевода ПО системы защиты в пассивное состояние в процессе функционирования). Причем противодействие осуществляется вне зависимости оттого, какой канал перевода программной компоненты системы защиты в пассивное состояние использован злоумышленником, в том числе и неизвестный скрытый канал, т.е. задача защиты решается в общем виде.

Дата добавления: 2016-01-26; просмотров: 1068;