Шифрование трафика в канале передачи

Большую известность получила технология шифрования трафика, которая скрывает от глаз содержание данных, передаваемых по открытым сетям. Именно эта технология применяется многими разработчиками средств сетевой безопасности.

Варианты построения

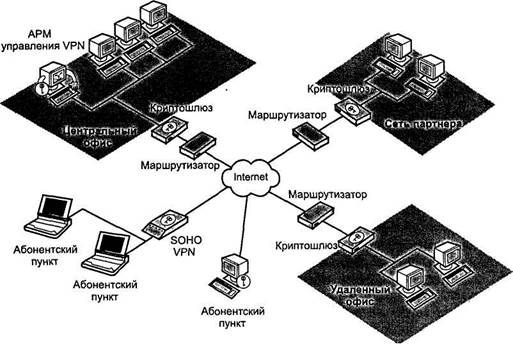

Можно выделить четыре основных варианта построения сети VPN, которые используются во всем мире.

1. Вариант «Intranet VPN», который позволяет объединить в единую защищенную сеть несколько распределенных филиалов одной организации, взаимодействующих по открытым каналам связи.

2. Вариант «Remote Access VPN», который позволяет реализовать защищенное взаимодействие между сегментом корпоративной сети (центральным офисом или филиалом) и одиночным пользователем, который подключается к корпоративным ресурсам из дома (домашний пользователь) или через notebook (мобильный пользователь). Данный вариант отличается от первого тем, что удаленный пользователь, как правило, не имеет статического адреса, и он подключается к защищаемому ресурсу не через выделенное устройство VPN, а прямиком со своего собственного компьютера, на котором и устанавливается программное обеспечение, реализующее функции VPN.

3. Вариант «Client/Server VPN», который обеспечивает защиту передаваемых данных между двумя узлами (не сетями) корпоративной сети. Особенность данного варианта в том, что VPN строится между узлами, находящимися, как правило, в одном сегменте сети, например, между рабочей станцией и сервером. Такая необходимость очень часто возникает в тех случаях, когда в одной физической сети необходимо создать несколько логических сетей. Например, когда надо разделить трафик между финансовым департаментом и отделом кадров, обращающихся к серверам, находящимся в одном физическом сегменте. Этот вариант похож на технологию VLAN, описанную выше. Но вместо разделения трафика используется его шифрование.

4. Последний вариант «Extranet VPN» предназначен для тех сетей, к которым подключаются так называемые пользователи «со стороны» (партнеры, заказчики, клиенты и т. д.), уровень доверия к которым намного ниже, чем к своим сотрудникам.

Рис 8

Варианты реализации

Средства построения VPN могут быть реализованы по-разному:

• в виде специализированного программно-аппаратного обеспечения, предназначенного именно для решения задач VPN. Основное преимущество таких устройств — их высокая производительность и более высокая по сравнению с другими решениями защищенность. Такие устройства могут применяться в тех случаях, когда необходимо обеспечить защищенный доступ большого числа абонентов. Недостаток таких решений состоит в том, что управляются они отдельно от других решений по безопасности, что усложняет задачу администрирования инфраструктуры безопасности, особенно при условии нехватки сотрудников отдела защиты информации На первое место эта проблема выходит при построении крупной и территориально-распределенной сети, насчитывающей десятки устройств построения VPN И это не считая такого же числа межсетевых экранов, систем обнаружения атак и т д. Примером такого решения является Cisco 1720 или Cisco 3000;

• в виде программного решения, устанавливаемого на обычный компьютер, функционирующий, как правило, под управлением операционной системы Unix. Российские разработчики «полюбили» ОС FreeBSD. Именно на ее изученной «вдоль и поперек» базе построены отечественные решения «Континент-К» и «Шип». Для ускорения обработки трафика могут быть использованы специальные аппаратные ускорители, заменяющие функции программного шифрования. Также в виде программного решения реализуются абонентские пункты, предназначенные для подключения к защищаемой сети удаленных и мобильных пользователей;

• интегрированные решения, в которых функции построения VPN реализуются наряду с функцией фильтрации сетевого трафика, обеспечения качества обслуживания или распределения полосы пропускания. Основное преимущество такого решения — централизованное управление всеми компонентами с единой консоли. Второе преимущество — более низкая стоимость в расчете на каждый компонент по сравнению с ситуацией, когда такие компоненты приобретаются отдельно. Пожалуй, самым известным примером такого интегрированного решения является VPN-1 от компании Check Point Software, включающий в себя помимо VPN-модуля модуль, реализующий функции межсетевого экрана, модуль, отвечающий за балансировку нагрузки, распределение полосы пропускания и т. д.

Дата добавления: 2015-09-07; просмотров: 1124;