Сети VPN

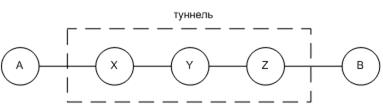

Виртуальные частные сети VPN (Virtual Private Network) создается на базе использование публичной сетевой инфраструктуры (например, Интернета) для обеспечения безопасного доступа удаленных филиалов к основной сети корпорации (Remote Access VPN) или для объединения территориально удаленных сетей. Эти сети используют технологию инкапсулирования или туннелирования. Туннелирование позволяет передать пакеты одной сети (первичной) по каналам связи другой сети (вторичной). Для этого пакет первичной сети инкапсулируется в пакет второй. Этот пакет продвигается через маршрутизаторы на основании использования внешнего заголовка, без анализа содержимого самого пакета. Рис. 6.10 показывает как данные от А к В передают по туннелю от Х до Z.

Рисунок 6.10

Узел Х называют входом в туннель, узел Z выходом.

Функционально туннель может быть представлен как виртуальный канал, имеющий начальную точку и одну либо несколько конечных точек. Этими точками могут быть как VPN-клиент, маршрутизатор, шлюз или сервер доступа к сети NAS (Network Access Server). На обоих концах туннеля нужно установить аппаратные и программные средства, которые поддерживают протоколы туннеля.

Следует отметить, что «туннель» не обязательно предполагает фиксировнный путь для всех пакетов VPN. Инкапсулированные пакеты могут пройти разными путями между конечными точками. Основное назначение туннеля – обеспечить конфиденциальность передачи, т. е. предполагается, что никто, кроме получателя не сможет получить принадлежащий ему пакет, а чужие пакеты не могут попасть в туннель. Традиционно VPN туннелирование организуется на нижних уровнях OSI: либо на канальном (L2), либо на сетевом (L3). В соответствии с этим различают виртуальные частные сети второго уровня L2 VPN и виртуальные сети третьего уровня L3 VPN. Отличие в том, что L2 VPN предоставляют сервисы, подобные Ethernet или ATM, a L3VPN обеспечивает сервисы на базе протоколов IP v 4 или IP v 6 .

Основными туннельными протоколами для построения VPN является MPLS, IPSec, L2TP туннельный протокол 2 уровня IP-in-IP, GRE (Generic Routing Encapsulation).

Как известно, технология MPLS позволяет переслать данные с помощью меток. Сформированные протоколом распределения меток LDP (Label Distribution Protocol) маршрут продвижения пакета между отправителем и получателем можно рассматривать как туннель либо через всю сеть MPLS или через её магистральную часть. Преимуществом технологии MPLS является возможность резервирования для заказчика необходимых сетевых ресурсов.

Протокол IP Sec используется также для построения VPN. Основная цель протокола IP Sec – обеспечение безопасности. В этом протоколе предусматривается использование двух наборов IP-заголовков: внешнего и внутреннего, первый содержит IP-адрес VPN-шлюза, второй IP-адрес конечной системы. Данный протокол обеспечивает режим обмена данными без предварительного соединения – что является также преимуществом данного протокола.

Протокол L2TP был разработан для туннелирования данных канального уровня с помощью сетевого уровня L3. Конечными точками L2TР-туннеля служат два устройства: концентратор доступа LAC (L2TP Access Concentrator) и сетевой сервер LNS (L2TP Network Server). LAC – является инициатором туннеля, а LNS – сервер, который ждет запросов на установку. Если туннель установлен (организован), то трафик может передаваться в обеих направлениях LAC располагается между удаленных пользователей и LNS. Он принимает вызовы и инкапсулирует РРР-пакет (обычно) в пакеты L2TP, после чего эти пакеты по туннелю направляются на один или несколько LNS по сети с коммутацией пакетов (FR, ATM).

LNS – вторая конечная точка туннеля - деинкапсулирует L2TP-пакеты, восстанавливая РРР-фреймы.

Протокол L2TP не имеет встроенных средств безопасности, но его можно запустить поверх протокола IPSec.

Протокол IP in IP описывает механизм туннелирования через IP-сеть. Его недостаток – невозможность мультиплексирования трафика, поэтому различные IP-адреса требуют соответственных конечных точек туннеля. GRE позволяет туннелировать протокол внутри любого протокола.

Основное отличие от IP-in-IP протокола в возможности мультиплексирования GPE туннелей.

Для получения доступа к IP-магистралям необходимо иметь коммутатор или маршрутизатор на границе сети каждого заказчика VPN, подсоединенного к сети оператора. Его называют границей заказчика СЕ (Customer Edge). Сетевое устройство в сети оператора, к которому подключается СЕ (как правило, это маршрутизатор) называется границей провайдера РЕ (Provider Edge). Свойства VPN создаются с использованием рассмотренных выше протоколов, в частности тип трафика, безопасность, QoS определяются типом этого протокола. Например, IP Sec обеспечивают безопасность IP-трафика, проходящего через созданный туннель на уровне L3, a L2TP предоставляет средства транспортировки уровня L2.

Дата добавления: 2015-02-16; просмотров: 1081;