7 страница

Несмотря на то что в сети Интернет используется большое число других протоколов, сеть Интернет часто называют TCP/IP-СЕТЬЮ, так как эти два протокола, безусловно, являются важнейшими.

Как и во всякой другой сети, в Интернете существует 7 уровней взаимодействия между компьютерами: физический, логический, сетевой, транспортный, уровень сеансов связи, представительский и прикладной. Каждому уровню взаимодействия соответствует набор протоколов.

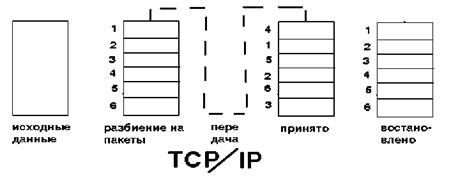

Протокол TCP определяет, каким образом передаваемые по сети данные разделяются на части - пакеты и распространяются в Internet. TCP нумерует каждую часть, чтобы позже восстановить порядок. Для пересылки этой нумерации вместе с данными, TCP обкладывает каждый кусочек информации своей обложкой - конвертом(ТСР-конверт), который содержит соответствующую информацию. Получившийся TCP пакет помещается в отдельный IP-конверт и получается IP-пакет. Каждый пакет нумеруется и передается независимо, поэтому пройденные пакетами пути могут не совпадать и последовательность их доставки адресату может отличаться от исходной. Получатель распаковывает IP-конверты, содержащие TCP-конверты, распаковывает последние и помещает данные в требуемом порядке. В конце концов информация собирается и полностью восстанавливается. Этот массив пересылается пользователю (на диск, на экран, на печать). Таким образом, передача информации по протоколу TCP/IP состоит из четырех этапов:

1. протокол ТСР: разбиение информации на нумерованные пакеты;

2. протокол IP: передача пакетов получателю;

3. протокол TCP на стороне получателя: проверка комплектности полученных пакетов;

4. протокол TCP: восстановление искомой информации.

|

Протокол IP используется для адресации компьютеров в сети. В каждом пакете передаваемом по сети указан адрес компьютера. Этот адрес должен быть уникальным и называется IP-адресом (Internet Pointer).

Для пользования услугами, предоставляемыми Internet протокола TCP/IP недостаточно: для каждой услуги существует свой протокол, посредством которого пользователь общается с поставщиком услуги.

Протокол HTTP

Протокол HTTP (Hipertext Transfer Protocol - Протокол передачи гипертекста) предназначен для передачи гипертекстов. Гипертекст это текст, содержащий специальные элементы, при обращении к которым выполняется непосредственный переход в другой текст. Эти элементы называются гиперссылками. В настоящее время HTTP наиболее популярный протокол Internet, т.к. обеспечивает простую и эффективную навигацию в сети. Поэтому сегмент Internet, использующий данный протокол называют World Wide Web (Всемирная паутина) или сокращенно WWW.

Необходимо отметить, что существует еще протокол HTTP-S (HTTP Secure) - сетевой протокол защищенной передачи гипертекста.

Протокол FTP

Протокол FTP (File Transfer Protocol - Протокол передачи файлов) позволяет передавать файлы клиентам сети. Суть процесса коммуникации с использованием протокола FTP состоит в следующем. Существует некий компьютер, который выполняет роль FTP-cepвepa. В принципе, FTP- сервером может служить любой компьютер. Для этого нужно всего лишь установить на нем соответствующее программное обеспечение. Единственное, о чем нужно позаботиться особо, — это о достаточной мощности компьютера, поскольку FTP-сервер предназначен для того, чтобы обрабатывать запросы, приходящие от других компьютеров, — как правило, весьма многочисленные. Когда вы хотите загрузить файл из сети по протоколу FTP, вы пользуетесь программой, которая является FTP- клиентом. Эта программа посылает запрос FTP-серверу, который либо выполняет его (в этом случае вы видите, например, окно с индикатором процесса загрузки файла), либо отказывается и возвращает сообщение об ошибке (например, из-за чрезмерной загруженности сервера). Если FTP- клиенту удается начать процесс соединения с FTP-сервером, он должен сообщить последнему имя пользователя (login или logon) и пароль (password). Эти обязательные параметры соединения позволяют владельцу сервера быть уверенным в том, что доступ к файлам, расположенным там, имеет не кто попало, а лишь те, кому они предназначены.

Поскольку FTP является самым удобным и популярным средством передачи файлов через Интернет, существует множество FTP-серверов, на которых собрано большое количество файлов, предназначенных для всеобщего пользования. Это могут быть хранилища программного обеспечения, распространяемого бесплатно или архивы программ крупных компаний, программы которых распространены по всему миру, например, Microsoft, Netscape или Symantec. Понятно, что надобность в каком-то особенном имени пользователя и засекреченном пароле для доступа к такому серверу отпадает. Чтобы пользователь не испытывал затруднений при попытке загрузить общедоступную программу, было принято соглашение об универсальном способе входа на FTP-сервер, который был назван анонимным (anonymous). При таком способе входа FTP-клиент всегда сообщает серверу одно и то же имя — anonymous. Паролем обычно служит любое слово (которое просто игнорируется сервером). Фактически это означает, что пользователи ничего не сообщают серверу при соединении. Естественно, при анонимном доступе предоставляется доступ только к тем файлам, которые предназначены для всех. Прочие разделы файловой структуры сервера, защищенные «настоящими» паролями, доступными не будут.

В сети Интернет существует ряд других протоколов, рассмотрение которых выходит за рамки нашего курса. Это такие протоколы, как л Telnet, WAIS, Gopher, WAP. SMTP, POP3. IMAP, IRC. IrDA

Вопрос 14.5. Основные службы Интернет. Служба Интернет WWW (World Wide Web). Системы поиска и получения информации

в сети Интернет.

Данный вопрос выносится на самостоятельную работу студентов.

Вопросы для самоконтроля:

1. Приведите классификацию компьютерных сетей.

. Дайте понятие локальной компьютерной сети.

3. Дайте характеристику основных топологий локальных компьютерных сетей.

3. Дайте характеристику основных средства передачи сигналов.

4. Дайте характеристику одноранговых и иерархических локальных сетей.

5. Дайте определение сети Интернет.

6. Назовите основные возможности сети Интернет.

7. Определите назначение протокола TCP/IP, назначение IP-адресов, сСистемы доменных имен.

8. Назовите основные возможности Internet Explorer.

9. Назовите основные тематические каталоги и поисковые системы Интернет.

10. Дайте определение метапоисковой системы

11. Определите технологию работы с электронной почтой.

12. Объясните, как обеспечить безопасность электронной почты.

13. Определите назначение электронных библиотек.

Рекомендуемые информационные ресурсы:

1. Информатика и информационные технологии: учебное пособие / Под ред. Романовой Ю.Д. - М.: Изд-во Эксмо, 2009. - с. 495-502.

2. Экономическая информатика: учебник / Под ред. В.П. Косарева и Л.В. Еремина - М.: Финансы и статистика, 2006. - с. 206-231.

Лекция 15. Методы и средства защиты информации в информационных системах

План:

15.1. Понятие информационной безопасности.

15.2. Объекты и элементы защиты в компьютерных системах обработки информации.

15.3. Методы и средства защиты информации. Средства разграничения доступа к информации. Криптографические методы защиты информации.

15.4. Применение электронной цифровой подписи.

15.5. Компьютерные вирусы и антивирусные программные средства.

Вопрос 15.1. Понятие информационной безопасности

Под угрозой безопасности понимается действие или событие, которое может привести к разрушению, искажению или несанкционированному использованию информационных ресурсов, включая хранимую, передаваемую и обрабатываемую информацию, а также программные и аппаратные средства.

|

Источники случайных угроз:

• ошибки в программном обеспечении;

• выход из строя аппаратных средств;

• неправильные действия пользователей.

Пассивные угрозы направлены на несанкционированное использование информации без влияния на функционирование информационной системы.

Пример: прослушивание каналов связи.

Активные угрозы имеют целью нарушение нормального процесса функционирования информационной системы посредством целенаправленного воздействия на аппаратные, программные и информационные ресурсы. К ним относится: вывод из строя ЭВМ, подавление линий связи, использование вирусов и пр.

Основные угрозы безопасности информации

- нарушение конфиденциальности информации;

- компрометация информации;

- ошибочное использование ресурсов;

- несанкционированный обмен информацией;

- отказ в обслуживании (отказ в предоставлении или задержка в предоставлении информации)

Типовые пути несанкционированного доступа к информации

- Перехват электронных излучений

- Применение подслушивающих устройств

- Хищение носителей информации

- Копирование носителей информации с преодолением мер защиты

- Маскировка под зарегистрированного пользователя

- Использование программных ловушек

- Незаконное подключение к аппаратуре и линиям связи

- Намеренный вывод из строя механизмов защиты информации

- Внедрение компьютерных вирусов

Вопрос 15.2. Объекты и элементы защиты информации

в компьютерных системах обработки данных

Под объектом защиты понимается такой структурный компонент системы, в котором находится или может находиться информация, подлежащая защите.

Под элементом защиты понимается совокупность данных, которая может содержать сведения, подлежащие защите.

В качестве объектов защиты информации можно выделить следующие:

• терминалы пользователей (персональные компьютеры, рабочие станции сети);

• терминал администратора сети;

• узел связи;

• средства отображения информации;

• средства документирования информации;

• машинный зал (компьютерный или дисплейный) и хранилище носителей информации;

• внешние каналы связи и сетевое оборудование;

• накопители и носители информации.

В соответствии с приведенным определением в качестве элементов защиты выступают блоки (порции, массивы, потоки и др.) информации в объектах зашиты, в частности:

• данные и программы в основной памяти компьютера;

• данные и программы на внешнем машинном носителе;

• данные, отображаемые на экране монитора;

• данные, выводимые на принтер при автономном и сетевом использовании ПК;

• пакеты данных, передаваемые по каналам связи;

• данные, размножаемые (тиражируемые) с помощью копировально-множительного оборудования;

• отходы обработки информации в виде бумажных и магнитных носителей;

• журналы назначения паролей и приоритетов зарегистрированным пользователям;

• служебные инструкции по работе с комплексами задач;

• архивы данных и программное обеспечение и др.

Вопрос 15.3. Методы и средства защиты информации. Средства разграничения доступа к информации. Криптографические методы

защиты информации

|

Система защиты информации не должна допускать, чтобы:

- Злоумышленник мог снять с себя ответственность за создание ложной или разрушающей информации;

- Были отказы от фактов получения информации, которая была фактически получена;

- Подтверждались сообщения о посылке информации, которая в действительности не посылалась;

- В передаваемой информации содержалась другая информация;

- В число пользователей попадали без регистрации новые лица;

- Отдельные пользователи незаконно расширяли свои полномочия по доступу к информации;

- Создавались помехи обмену сообщениями между пользователями с целью нарушения и искажения передаваемой информации.

Средства защиты информации:

1.Организационно-административные. Они сводятся к регламентации доступа к информации, к регламентации деятельности персонала и пр. Их цель - максимально затруднить или исключить возможность реализации угроз безопасности.

2.Технические средства защиты. Предназначены для создания замкнутой физической среды вокруг объектов и элементов защиты. Используются следующие мероприятия:

3.Программные средства и методы защиты информации. Применяются в компьютерах и сетях. Реализуют следующие функции:

4.Технологические средства защиты информации - это комплекс мероприятий, встраиваемых в технологический процесс преобразования данных.

1. Правовые и морально-этические меры и средства. Это

действующие в стране законы, нормативные акты, правила обращения с информацией, ответственность за нарушение правил и пр.

Методы защиты информации

К основным методам защиты относятся:

• маскировка;

• побуждение;

• препятствие;

• принуждение;

• регламентация;

• управление доступом.

Методы обеспечения безопасности реализуются на практике за счет применения средств защиты, которые делятся на формальные и неформальные.

Неформальные средства защиты - это средства защиты, которые определяются целенаправленной деятельностью человека, либо регламентируют эту деятельность

К основным неформальным средствам защиты относятся организационные, законодательные, морально-этические средства.

Формальные средства защиты - это средства, выполняющие защитные функции строго по заранее предусмотренной процедуре без непосредственного участия человека.

К основным формальным средствам защиты, которые используются для защиты информации в информационных системах, относятся программные и технические средства.

Средства опознания и разграничения доступа к информации

Одним из механизмов обеспечения безопасности информации в информационных системах является механизм контроля доступа, осуществляющий проверку полномочий объектов информационной системы (программ и пользователей) на доступ к ресурсам сети. В основе контроля доступа к данным лежит система разграничения доступа специалистов к защищаемой информации.

Основными понятиями в этой системе являютсяидентификация и аутентификация.

Идентификация - это присвоение какому-либо объекту или субъекту уникального имени или образа.

Аутентификация - это установление подлинности, т.е. проверка, является ли объект (субъект) действительно тем, за кого себя выдает. Механизмы аутентификации подразделяются на одностороннюю и взаимную аутентификацию. При использовании односторонней аутентификации один из взаимодействующих объектов проверяет подлинность другого. Во втором случае - проверка является взаимной.

Конечная цель процедур идентификации и аутентификации объекта (субъекта) - допуск его к информации в случае положительного результата проверки либо отказ в допуске в случае отрицательного исхода проверки.

Можно выделить следующие методы аутентификации:

• метод вопрос-ответ. Пользователь при входе отвечает на m ориентированных и n стандартных вопросов. Стандартные вопросы не касаются пользователя и вводятся в систему заранее;

• метод секретного алгоритма. Система выдает случайное число. Пользователь, зная секретный алгоритм, сообщает системе результаты вычислений по алгоритму;

• метод пароля и его модификация. Это один из наиболее распространенных методов аутентификации - присвоение лицу или другому имени пароля и хранение его значения в вычислительной системе.

Пароль - это совокупность символов, определяющих объект (субъект).

Пароль вводится пользователем в начале работы с компьютерной системой, а иногда в конце сеанса (в особо ответственных случаях пароль нормального выхода может отличаться от входного). Для усиления подтверждения правомочности пользователя можно предусмотреть ввод пароля через определенные промежутки времени.

Криптографические методы защиты информации

Основные понятия криптографии

Криптография (иногда употребляют термин криптология) - область знаний, изучающая тайнопись (криптография) и методы ее раскрытия - криптоанализ - Криптография считается разделом математики.

Защита информации методами криптографии заключается в приведении ее к неявному виду путем преобразования составных частей (букв, цифр, слогов, слов) с помощью специальных алгоритмов либо аппаратных средств и кодов ключей.

Ключ — секретная информация, используемая криптографическим алгоритмом при шифровании/расшифровке сообщений, постановке и проверке цифровой подписи, вычислении кодов аутентичности (MAC). При использовании одного и того же алгоритма результат шифрования зависит от ключа. Для современных алгоритмов сильной криптографии утрата ключа приводит к практической невозможности расшифровать информацию.

Цель криптографической системы заключается в том, чтобы зашифровать осмысленный исходный текст (также называемый открытым текстом) и получить в результате совершенно бессмысленный на взгляд шифрованный текст (шифротекст, криптограмма). Получатель, которому он предназначен, должен быть способен расшифровать этот шифротекст, восстановив, таким образом, соответствующий ему открытый текст. При этом противник (называемый также криптоаналитиком) должен быть неспособен раскрыть исходный текст.

Криптоанализ- это наука получения открытого текста не имея ключа. Успешно проведенный криптоанализ может раскрыть открытый текст или ключ. Раскрытие ключа не криптологическим способом называют компрометацией. Попытка криптоанализа называется вскрытием.

Вопрос 15.4. Применение электронной цифровой подписи

Электронная цифровая подпись (ЭЦП) - аналог собственноручной подписи физического лица, представленный как последовательность символов, полученная в результате криптографического преобразования электронных данных с использованием закрытого ключа ЭЦП, которая позволяет пользователю открытого ключа установить целостность и неизменность этой информации, а также установить владельца закрытого ключа ЭЦП.

Электронная цифровая подпись является реквизитом электронного документа и предназначена для удостоверения источника данных и защиты данного электронного документа от подделки.

Защита электронного документа в системе ЭЦП обеспечивает:

• подтверждение того, что документ исходит от конкретного пользователя системы (подтверждение авторства документа);

• проверку подлинности и целостности документа;

• предотвращение несанкционированного доступа к документу в процессе информационного обмена;

• идентификацию пользователя системы, подписавшего электронный документ.

Вопрос 15.5. Компьютерные вирусы и антивирусные программные средства

. Компьютерные вирусы - это специально написанные, обычно небольшие по размерам программы, способные самопроизвольно присоединяться к другим программам (т. е. заражать их), создавать свои копии (не обязательно полностью совпадающие с оригиналом) и внедрять их в файлы, системные области персонального компьютера и в другие объединенные с ним компьютеры с целью нарушения нормальной работы программ, порчи файлов и каталогов, создания различных помех при работе на компьютере.

При заражении компьютерным вирусом важно его обнаружить. Для этого следует знать об основных признаках проявления вирусов. К ним можно отнести:

• замедление или прекращение работы компьютера;

• частые зависания и сбои в работе компьютера;

• искажение содержимого файлов и папок;

• невозможность загрузки операционной системы;

• прекращение работы или неправильная работа ранее успешно функционирующей программы пользователя;

• увеличение количества файлов на диске;

• изменение размеров файлов;

• нарушение работоспособности операционной системы, что требует ее периодической перезагрузки;

• появление на экране монитора непредусмотренных сообщений;

• подача непредусмотренных звуковых сигналов;

• заметное возрастание времени доступа к винчестеру;

• изменение даты и времени создания файлов;

• разрушение файловой структуры (исчезновение файлов, искажение каталогов);

• существенное уменьшение объема оперативной памяти;

• загорание сигнальной лампочки дисковода, когда к нему нет обращения пользователя;

• форматирование диска без команды пользователя.

Основными путями заражения компьютерными вирусами являются

съемные диски и компьютерные сети. Одна из основных причин заражения компьютерными вирусами - отсутствие в операционных системах эффективных средств защиты информации от несанкционированного доступа.

Программы борьбы с компьютерными вирусами

Наиболее эффективны в борьбе с компьютерными вирусами антивирусные программы. Несмотря на все разнообразие современных антивирусных программных продуктов принципы их работы одинаковы. К основным функциям современных антивирусов относятся:

• сканирование памяти и содержимого дисков по расписанию;

• сканирование памяти компьютера, а также записываемых и читаемых файлов в реальном режиме времени с помощью резидентного модуля;

• выборочное сканирование файлов с измененными атрибутами - размером, датой модификации, контрольной суммой и прочими;

• сканирование архивных файлов;

• распознавание поведения, характерного для компьютерных вирусов;

• удаленная установка, настройка и администрирование антивирусных программ с консоли системного администратора; оповещение системного администратора о событиях, связанных с вирусными атаками, по электронной почте, пейджеру и так далее;

• принудительная проверка подключенных к корпоративной сети компьютеров, инициируемая системным администратором;

• удаленное обновление антивирусного программного обеспечения и баз данных с информацией о вирусах, в том числе автоматическое обновление баз данных по вирусам посредством Internet;

• фильтрация трафика Internet на предмет выявления вирусов в программах и документах, передаваемых посредством протоколов SMTP, FTP, HTTP;

• выявление потенциально опасных Java-апплетов и модулей ActiveX;

• функционирование на различных серверных и клиентских платформах, а также в гетерогенных корпоративных сетях;

Очевидно, что лучший способ борьбы с вирусной атакой - предотвращение. Решение этой задачи предусматривает ряд действий.

1. Необходимо соответствующим образом сконфигурировать антивирусное программное обеспечение.

2. Использовать только лицензионное программное обеспечение. Программное обеспечение, полученное из неизвестного источника, может быть заражено.

3. Ограничить набор программ, которые пользователь способен установить в системе (посторонние программы могут быть заражены вирусами или служить причиной успеха других атак).

4. Желательно устранить известные уязвимости в используемом программном обеспечении (они обычно публикуются в списках рассылки Intemet, а также на специальных сайтах).

5. Контролировать использование накопителей.

6. Разработать политику обработки электронной почты (как составной элемент политики безопасности).

7. Разработать политику безопасности приложений (особенно если в организации используется семейство продуктов Microsoft Office), обрабатывающих документы с интерпретируемыми языками (как составной элемент политики безопасности).

Вопросы для самоконтроля:

1. Обоснуйте необходимость защиты информации.

2. Назовите объекты и элементы защиты в компьютерных системах обработки информации.

3. Укажите способы несанкционированного доступа к информации.

4. Перечислить методы и средства защиты информации.

5. Перечислить методы разграничения доступа к информации.

6. Дайте понятие информационной безопасности.

7. Определите методы и средства защиты информации.

8. Охарактеризуйте криптографические методы защиты информации.

9. Определите методы защиты от компьютерных вирусов.

Рекомендуемые информационные ресурсы:

1. Электронный учебник «Теоретические разделы курса “Информатика”: Учебное пособие для экономических специальностей вузов.- Казань: сайт КГФЭИ, 2010.

2. Информационные системы в экономике.: учебник / Под ред. Г.А. Титоренко - 2-е изд., перераб. и доп. - М.: ЮНИТИ-ДАНА, 2008. - Глава

5.

Дата добавления: 2018-03-01; просмотров: 484;